Хакерські групи, такі як Fighting Ursa та Cloaked Ursa, атакували військові, дипломатичні, державні та приватні установи в європейських країнах за допомогою заражених електронних листів у 2022 та 2023 роках.

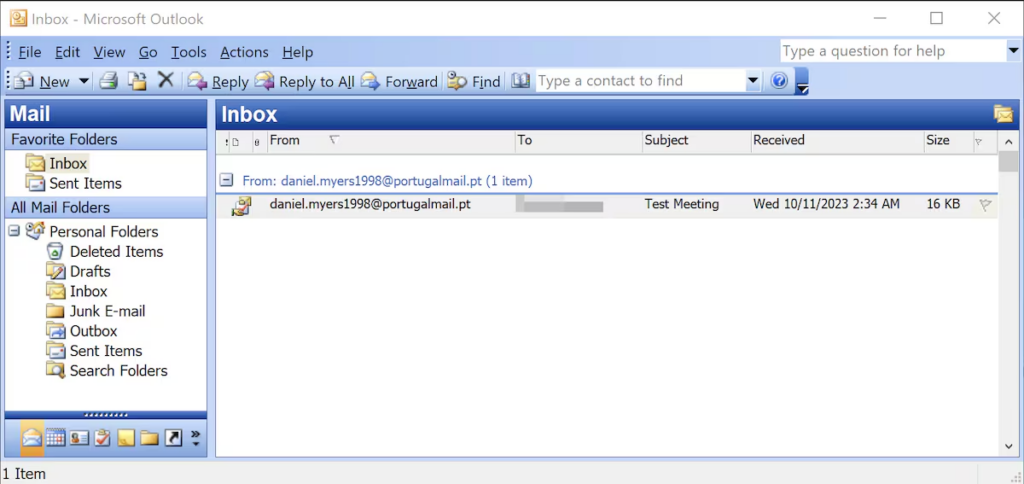

Скріншот скриньки з листом, зараженим хакерською організацією Fighting Ursa.

Ще одна війна з Росією, далеко від лінії фронту, яка ведеться щодня. З нею борються в цифрових окопах через заражені електронні листи. Члени НАТО вже глибоко залучені та перебувають у стані підвищеної готовності.

Західні спецслужби та фірми з кібербезпеки борються з хакерськими організаціями, такими як Fighting Ursa (APT28) і Cloaked Ursa (APT29), які уряди Сполучених Штатів і Великобританії пов’язують з російською державою. Інтенсивна діяльність цих груп означає, що працівники як державного, так і приватного секторів країн НАТО ризикують відкрити двері кібершпигунам Кремля, просто натиснувши на зловмисне повідомлення.

«Кіберпростір постійно перевіряється, і зловмисники прагнуть вплинути на інфраструктуру країн-членів НАТО, втручатися в роботу урядових служб, витягувати розвіддані та викрадати інтелектуальну власність», — сказав EL PAÍS представник НАТО. Вони підтверджують, що відносини російської держави з такими групами, як APT28 і APT29, «добре задокументовані» і що Альянс без вагань вказує на зв’язки, які вони підтримують з російськими спецслужбами. «[Члени НАТО] також приписали серію кіберподій групам, пов’язаним з російською державою, і наклали санкції на осіб, пов’язаних з ними», – наголошує організація.

З 2022 року приблизно 13 кібератак було офіційно приписано (або, принаймні, вважалося «імовірними») Fighting Ursa, а дві — Cloaked Ursa. Про це свідчать дані, зібрані CyberPeace Institute, неурядовою організацією, що спеціалізується на кіберзагрозах і отримує фінансування від таких компаній, як Microsoft і Mastercard. Основними цілями цих хакерських угруповань були організації, розташовані в Україні (переважно в Києві), але також були зафіксовані операції проти установ, розташованих у Польщі, США та Бельгії (зокрема, у Брюсселі). За даними НУО, вісім із цих атак були спрямовані на вилучення даних або шпигунство. У більшості випадків основним засобом проникнення були електронні листи.

«Усі групи кібершпигунства прагнуть викрасти інформацію, яка дозволяє їхнім відповідним державам отримати певний тип геополітичної чи стратегічної переваги», — сказав EL PAÍS представник Національного криптологічного центру (CCN) при Національному розвідувальному центрі Іспанії.

Ця організація вважає, що ці хакери, ймовірно, шукають інформацію, яка підтримує військові дії Росії, враховуючи їхні зв’язки з військовими та розвідувальними структурами цієї країни. «У конкретному випадку APT28 і APT29 звичайними цілями в державному секторі є державні установи та критична інфраструктура. У приватному секторі спільними цілями є оборонні, технологічні, енергетичні, фінансові та транспортні компанії», — зазначає CCN.

Outlook, продажі автомобілів і отруєні PDF-файли

Проте розслідування, проведене компанією з кібербезпеки Palo Alto Networks, показало, що щонайменше 30 військових, дипломатичних, урядових і приватних організацій у країнах НАТО були цілями шкідливих електронних кампаній Fighting Ursa в 14 країнах у 2022 і 2023 роках. Речник Ця компанія ексклюзивно для EL PAÍS повідомила, що шість цілей були військовими, три були дипломатичними, а решта належали державному чи приватному сектору. Зокрема, 26 цілей були європейськими, включно з посольствами та міністерствами оборони, закордонних справ, внутрішніх справ та економіки, а також принаймні одні Сили швидкого розгортання НАТО.

У рамках цієї операції також було атаковано установи в Україні, Йорданії та Об’єднаних Арабських Еміратах (які входять до 14 постраждалих країн, хоча й не є членами Атлантичного альянсу). «Основна мета цих атак — отримати інформацію, необхідну для видавання себе за [певні установи та осіб]. Це дозволяє зловмиснику незаконно отримувати доступ до мережі та маневрувати в ній», — сказав газеті представник фірми з кібербезпеки. Palo Alto Networks підкреслює, що вони не знають, чи вдалося будь-якій із цих кампаній отримати будь-який тип важливої інформації.

Компанія попереджає, що в деяких випадках ці електронні листи навіть не потрібно відкривати, щоб забруднити комп’ютер. Насправді ті, що використовуються для останніх кампаній Fighting Ursa, базуються на «вразливості» в програмі Microsoft Outlook, яка автоматично активується, коли жертва отримує «спеціально створений» електронний лист. Компанія підкреслює, що ця помилка програмного забезпечення може призвести до витоку інформації без взаємодії з користувачем, дозволяючи хакеру підробити облікові дані та згодом аутентифікуватися у вашій мережі.

У випадку Cloaked Ursa експерти з Інституту кібермиру пояснюють EL PAÍS, що дві атаки, офіційно приписувані їй, були спрямовані проти штаб-квартири НАТО в Брюсселі, а також проти державних установ, що належать до Європейського Союзу. «Кібератаки проти цілей за межами двох воюючих країн (Росії та України) демонструють, як операції можуть поширюватися на країни [які беруть участь] через військову чи гуманітарну допомогу, фінансові санкції чи політичну підтримку», — зауважує представник Інституту кібермиру.

Решта статті була заблокована. Щоб продовжити читання, увійдіть.