Огляд

Агентство з кібербезпеки та безпеки інфраструктури (CISA), федеральні дії, які необхідно вжити сьогодні: Бюро розслідувань (ФБР), Агентство національної безпеки (АНБ), Агентство з охорони навколишнього середовища (EPA), Міністерство енергетики (DOE), Міністерство сільського господарства США ( USDA), Управління з контролю за продуктами й ліками (FDA), Міждержавний центр обміну та аналізу інформації (MS-ISAC), Канадський центр кібербезпеки (CCCS) і Національний центр кібербезпеки Сполученого Королівства (NCSC-UK) — далі іменується як «організації-автори» — розповсюджують цей інформаційний бюлетень, щоб висвітлити та захистити від продовження зловмисної кіберактивності, яку здійснюють проросійські хакерські активісти проти пристроїв операційних технологій (OT) у Північній Америці та Європі.

Організаціям-авторам відомо про те, що проросійські хактивісти націлені на невеликі системи ОТ у північноамериканських і європейських системах водопостачання та водовідведення (WWS), греблях, енергетиці, а також харчовому та сільськогосподарському секторах. Ці хактивісти прагнуть скомпрометувати модульні промислові системи управління (ICS), доступні до Інтернету, через їхні програмні компоненти, такі як людино-машинні інтерфейси (HMI), використовуючи програмне забезпечення віддаленого доступу віртуальної мережі (VNC) і паролі за замовчуванням. Організації-автори публікують цей інформаційний бюлетень, щоб поділитися інформацією та засобами запобігання, пов’язаними з цією зловмисною діяльністю, яка спостерігалася з 2022 року до квітня 2024 року.

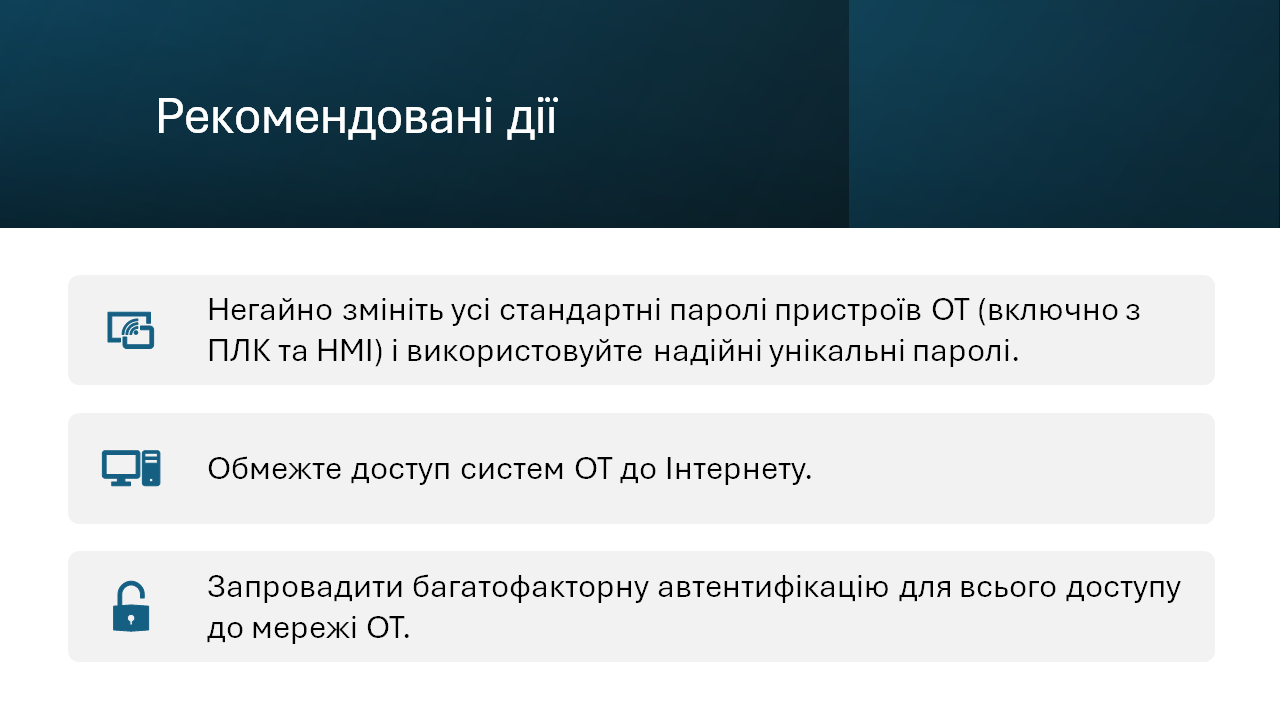

Організації-автори заохочують операторів OT у секторах критичної інфраструктури, включаючи WWS, дамби, енергетику, продовольство та сільське господарство, застосовувати рекомендації, перелічені в розділі «Пом’якшення» цього інформаційного бюлетеня, для захисту від цієї діяльності.

Огляд діяльності суб’єкта загрози

Проросійська хактивістська діяльність проти цих секторів здебільшого обмежена нескладними методами, які маніпулюють обладнанням ICS для створення неприємних ефектів. Однак дослідження виявили, що ці суб’єкти здатні використовувати методи, які становлять фізичну загрозу для незахищених і неправильно налаштованих середовищ OT. Було помічено, що проросійські хактивісти отримують віддалений доступ за допомогою комбінації використання відкритих інтернет-з’єднань і застарілого програмного забезпечення VNC, а також використання заводських паролів HMI за замовчуванням і слабких паролів без багатофакторної автентифікації.

Історично, як відомо, ці хактивісти перебільшували свої можливості та вплив на цілі. З 2022 року вони стверджували в соціальних мережах, що проводили кібероперації (такі як розподілена відмова в обслуговуванні, витік даних і видалення даних) проти різноманітних північноамериканських і міжнародних організацій. Виходячи з повідомлень потерпілих про інциденти, ця діяльність призвела до обмежених збоїв у роботі.

Діяльність з початку 2024 року

На початку 2024 року організації-автори спостерігали, як проросійські хактивісти націлилися на вразливі промислові системи контролю в Північній Америці та Європі. CISA та ФБР відреагували на кілька американських жертв WWS, які зазнали обмежених фізичних збоїв через те, що неавторизований користувач дистанційно маніпулював HMI. Зокрема, проросійські хактивісти маніпулювали HMI, через що водяні насоси та повітродувки перевищували нормальні робочі параметри. У кожному випадку хактивісти перевищували задані значення, змінювали інші налаштування, вимикали механізми сигналізації та змінювали адміністративні паролі, щоб заблокувати операторів WWS. Деякі жертви зазнали незначних випадків переповнення бака; однак більшість постраждалих відразу ж повернулися до ручного керування та швидко відновили роботу.

Віддалений доступ до HMI

Організації-автори спостерігали, як проросійські хактивісти використовують різноманітні методи для отримання віддаленого доступу до HMI та внесення змін до основного OT. Ці методи включають:

- Використання протоколу VNC для доступу до HMI та внесення змін до основного OT. VNC використовується для віддаленого доступу до графічних інтерфейсів користувача, включаючи HMI, які керують системами OT.

- Використання протоколу VNC Remote Frame Buffer Protocol для входу в HMI для керування системами OT.

- Використання VNC через порт 5900 для доступу до HMI за допомогою облікових даних за замовчуванням і слабких паролів для облікових записів, не захищених багатофакторною автентифікацією.

Решта статті була заблокована. Щоб продовжити читання, увійдіть.