Fortinet, світовий лідер у сфері кібербезпеки, який сприяє конвергенції мереж і безпеки, опублікував звіт про глобальні загрози за 2 півріччя 2023 року. Останній піврічний звіт є знімком ландшафту активних загроз і висвітлює тенденції з липня по грудень 2023 року, включаючи аналіз швидкості, з якою зловмисники використовують нещодавно виявлені експлойти з усієї галузі кібербезпеки, а також зростання кількості цільових програм-вимагачів і стирань. діяльність проти промислового та ОТ сектору.

Базуючись на всебічному аналізі, проведеному FortiGuard Labs, групою аналізу та дослідження загроз компанії, звіт містить уявлення про глобальні кіберзагрози, ключові висновки щодо останніх передових тактик зловмисників, а також важливі вказівки для організацій щодо захисту своїх даних і систем. Це підкреслює відданість Fortinet підвищенню безпеки мережі та створенню можливостей кібербезпеки в Королівстві Саудівська Аравія, узгоджуючи цілі Vision 2030 щодо створення безпечного цифрового суспільства.

Кіберзлочинці використовують нові вразливості галузі

У звіті встановлено, що атаки почалися прискореними темпами після публічного оприлюднення нових експлойтів – у середньому протягом 4,76 дня. Це означає збільшення швидкості на 43% порівняно з першою половиною 2023 року. Це підкреслило важливість для постачальників оперативного виявлення вразливостей, розробки виправлень і прозорого інформування про них клієнтів. Це допоможе зменшити випадки вразливості нульового дня та дозволить клієнтам ефективно захистити свої активи.

Загрозу становили не лише нещодавно виявлені вразливості. 98% організацій виявили експлойти, націлені на N-денні вразливості, які існували щонайменше п’ять років. На диво, Fortinet також продовжує спостерігати, що зловмисники використовують уразливості, яким понад 15 років. Це підкреслює необхідність для організацій надавати пріоритет гігієні безпеки, підтримувати послідовні програми виправлення та оновлення та дотримуватися найкращих практик для підвищення безпеки мережі.

Зниження вразливості кінцевої точки

Незважаючи на безліч відомих вразливостей безпеки в кінцевих точках (комп’ютерах і мережевих пристроях), звіт підкреслює успіх зусиль по боротьбі з їх використанням. Дані свідчать про значне зменшення цілеспрямованих атак на ці вразливості: за останній період було націлено менше 9% уразливостей кінцевих точок. Це демонструє ефективність передових рішень безпеки для зменшення ризиків злому.

У 2022 році FortiGuard Labs представила концепцію «червоної зони», щоб надати уявлення про ймовірність використання конкретних вразливостей. У другій половині 2023 року дослідження показали, що лише 0,7% спостережуваних загальних вразливостей і вразливостей (CVE) на кінцевих точках піддавалися атаці. Це вказує на меншу активну поверхню для атаки, на якій слід зосередити команди безпеки, дозволяючи їм ефективніше визначати пріоритети для виправлення.

Підвищення безпеки

Самі АльШвайрах, старший директор KSA, Fortinet, сказав: «Звіт про глобальні загрози за 2 півріччя 2023 року показує зростаючу рішучість серед зловмисників використовувати нещодавно виявлені вразливості системи безпеки. Це становить значний ризик для організацій у всьому світі, включаючи Королівство Саудівська Аравія».

Крім того, він пояснив, що ці загрози створюють ризики для життєво важливої цифрової інфраструктури Королівства, яка має вирішальне значення для реалізації Бачення 2030, охоплюючи як державний, так і приватний сектори. Оскільки саудівські організації все більше покладаються на цифрові рішення, вони стають більш сприйнятливими до програм-вимагачів, витоків даних і атак ботнетів. Ці ризики можуть призвести до значних фінансових втрат, збоїв у роботі та компрометації даних.

Самі наголосив на важливості того, щоб саудівські організації вдосконалювали свої стратегії безпеки шляхом активного зміцнення своєї цифрової інфраструктури. Він підкреслив важливість інвестування в передові рішення з кібербезпеки, підвищення обізнаності співробітників щодо кібербезпеки та навчання їх розпізнаванню та пом’якшенню кіберзагроз.

«Щоб переломити ситуацію проти кіберзлочинності, потрібна культура співпраці, прозорості та підзвітності в більшому масштабі. Кожна організація має місце в ланцюжку боротьби з кіберзагрозами. Співпраця з відомими й поважними організаціями як з державного, так і з приватного секторів, у тому числі з державними установами та академічними колами, є фундаментальним аспектом зобов’язань Fortinet щодо підвищення кіберстійкості в усьому світі», – продовжив Аль-Швайрак.

Цільове програмне забезпечення-вимагач

Промислові сектори зіткнулися зі значною загрозою з боку програм-вимагачів і зразків очисників, причому 44% таких зразків були спрямовані на ці сектори. Хоча загальна кількість виявлень програм-вимагачів знизилася на 70% порівняно з першою половиною 2023 року, зловмисники перейшли до більш цілеспрямованого підходу. Енергетика, охорона здоров’я, виробництво, транспорт і логістика, а також автомобільна промисловість були основними цілями цих атак.

Стійкі ботнети

Бот-мережі продемонстрували надзвичайну стійкість: у середньому потрібно було 85 днів, щоб командно-контрольний зв’язок (C2) припинився після початкового виявлення. Хоча рівень трафіку ботів залишався стабільним, такі відомі ботнети, як Gh0st, Mirai та ZeroAccess, зберігалися. Крім того, у другій половині 2023 року з’явилися три нові ботнети: AndroxGh0st, Prometei і DarkGate.

Розширені загрози

У другій половині 2023 року FortiRecon, служба захисту цифрових ризиків Fortinet, виявила, що 38 із 143 груп розширених постійних загроз (APT), які відстежував MITER, були активними. Відомими групами були Lazarus Group, Kimusky, APT28, APT29, Andariel і OilRig. Лабораторії FortiGuard продовжуватимуть уважно стежити за характером і обсягом діяльності APT і кіберугруповань національних держав, які характеризуються цілеспрямованими та відносно короткочасними кампаніями.

Розширена постійна загроза: визначено

Розширена постійна загроза (APT) відноситься до атаки, яка продовжується таємно з використанням інноваційних методів злому для доступу до системи та перебування в ній протягом тривалого періоду часу. Типовими зловмисниками є кіберзлочинці, такі як іранська група APT34, російська організація APT28 та інші. Хоча вони можуть бути з усього світу, деякі з найвідоміших нападників походять з Ірану, інших районів Близького Сходу та Північної Кореї.

Розуміння того, що таке APT, також передбачає знання їхніх цілей. Відомо, що зловмисники APT переслідують країни та великі організації всередині них, а також великі корпорації, щоб викрадати інформацію, поступово й систематично, протягом тривалого періоду часу, перш ніж відійти. Час, проведений в ІТ-системі організації, називається «часом перебування».

Багато інших типів кібератак мають дуже короткий час перебування, оскільки вони зосереджуються на швидкому вході та виході. Зловмисники APT мають значно довший час перебування, коли вони або відмовляються від досягнення своїх цілей, або чекають слушного моменту, щоб отримати те, що хочуть. Протягом періоду очікування вони можуть вивчати системи безпеки та відповідно коригувати свій підхід.

Часто ці зловмисники зосереджуються на організаціях або компаніях у Сполучених Штатах чи інших розвинених країнах. Незважаючи на те, що вони можуть переслідувати цільові цілі високої вартості, зловмисники часто намагаються отримати до них доступ за допомогою менших компаній або організацій, які цільові цілі використовують для ведення бізнесу. Це може включати компанії, які займаються постачанням, або організації, з якими вони співпрацюють для досягнення своїх цілей.

Зловмисники APT, як правило, намагаються отримати розвідувальні дані чи іншу життєво важливу інформацію, щоб пошкодити більшу систему, використати або зробити організацію поганою, або отримати конкурентну перевагу.

Що робить розширені постійні загрози (APT) розширеними?

У той час як традиційні кібератаки можуть використовувати досить прості, зрозумілі методи, такі як розгортання трояна або відносно простого шкідливого програмного забезпечення, зловмисники APT використовують більш просунуті методи. Наприклад, вони можуть:

- Використовуйте продуману тактику шпигунства із залученням кількох акторів, щоб проникнути в організацію крок за кроком. Потрапити за брандмауери організації може зайняти десятки кроків і тривати кілька місяців або довше.

- Отримайте доступ до мережі через просту точку входу, наприклад систему електронної пошти, а потім установіть шкідливе програмне забезпечення. Зловмисне програмне забезпечення вивчає та оцінює мережу, а також її систему безпеки в пошуках уразливостей. Зловмисне програмне забезпечення також може діяти як сам агент, очікуючи команди, яка вкаже йому запустити хвилю шкідливого коду.

Що робить розширені постійні загрози (APT) стійкими?

Загрози APT є стійкими двома способами:

- Вони налаштовані досягти конкретних цілей, атакуючи певні цілі. Це відрізняється від випадкових кіберзагроз, які атакують широкий спектр організацій, сподіваючись натрапити на одну зі слабкою системою безпеки.

- Як тільки вони проникають, вони залишаються протягом тривалого періоду часу, або чекаючи сприятливого моменту, або поступово витягуючи інформацію.

Що робить розширені постійні загрози (APT) загрозою?

Як і всі загрози, APT небезпечні, оскільки вони мають здатність і намір завдати шкоди. Вони є:

- Добре організовані операції, що здійснюються людьми, які мають намір досягти мети. Це робить загрозу більш відчутною, ніж загроза, яку створюють випадкові програми, що ширяють в Інтернеті.

- Добре фінансуються, тому що ті, хто найме зловмисників, надають велике значення успішній атаці або витягу інформації.

Розширені групи постійних загроз і зловмисники

APT-атаки можуть бути здійснені як однією особою, так і більшою групою. У деяких випадках атака виконується державною агенцією. Зазвичай вони зосереджені на атаці на здатність організації працювати ефективно або досягати своїх цілей. Вони також можуть мати на меті отримання розвідувальних даних, які можуть бути використані, щоб завдати шкоди цілі або сприяти виконанню місії групи або їх роботодавця.

Важливо відзначити, що навіть малий і середній бізнес повинен вживати заходів обережності. Мішенями стали організації в усіх основних секторах бізнесу. Перевага, яку спонсор атаки може отримати над бізнесом або в сегменті ринку, часто цілком варта ціни, яку вони платять за атаку APT.

Ось деякі з найгучніших атак за останні 10 років:

- Sony стала мішенню північнокорейської Lazarus Group, оскільки вони зняли фільм, у якому їх лідер Кім Чен Ин виглядав погано.

- У 2010 році Агентство національної безпеки США (АНБ) стало мішенню у зв’язку з ядерною програмою Ірану.

- Кандидат у президенти США Гілларі Клінтон стала мішенню для своєї виборчої кампанії 2016 року групою Fancy Bear. Міністерство юстиції США звинуватило Росію в тому, що вона стоїть за

проникненням Fancy Bear.

Вектори атак

Зазвичай загрози проникають у мережу, часто проникаючи через веб-системи, мережі або людей, які мають доступ до системи. З цієї причини для організації важливо переконатися, що всі системи, підключені до Інтернету або внутрішньої мережі, належним чином захищені. Крім того, усі співробітники, клієнти та керівники, які мають доступ до всього, що пов’язано з ІТ-системою, повинні пройти багатофакторну перевірку особи, перш ніж їм буде дозволено потрапити в систему організації.

Ретельна перевірка осіб особливо важлива через тактику кібершпигунства, як-от соціальна інженерія. Це коли зловмисники обманом змушують людей надати їм доступ до мережі, минаючи системи, створені командами безпеки, щоб не допустити їх.

Кібершпигунство також може включати людський інтелект. Коли кіберзлочинці використовують людський інтелект, вони націлюються на когось із доступом до системи та вербують їх, шпигують за організацією, щоб викрасти облікові дані доступу, або використовують когось для проникнення в організацію. Це дозволяє їм повідомляти інформацію, яка полегшує проникнення.

Зловмисники спочатку проникають всередину системи, встановлюючи шкідливе програмне забезпечення. Це забезпечує їм доступ до мережі та можливість дистанційного керування системою. Потім вони встановлюють безпечне з’єднання зі своєю зовнішньою системою управління. Після підключення вони можуть маскувати свою активність за допомогою шифрування або переписування коду. Таким чином вони можуть залишатися непоміченими місяцями або навіть роками.

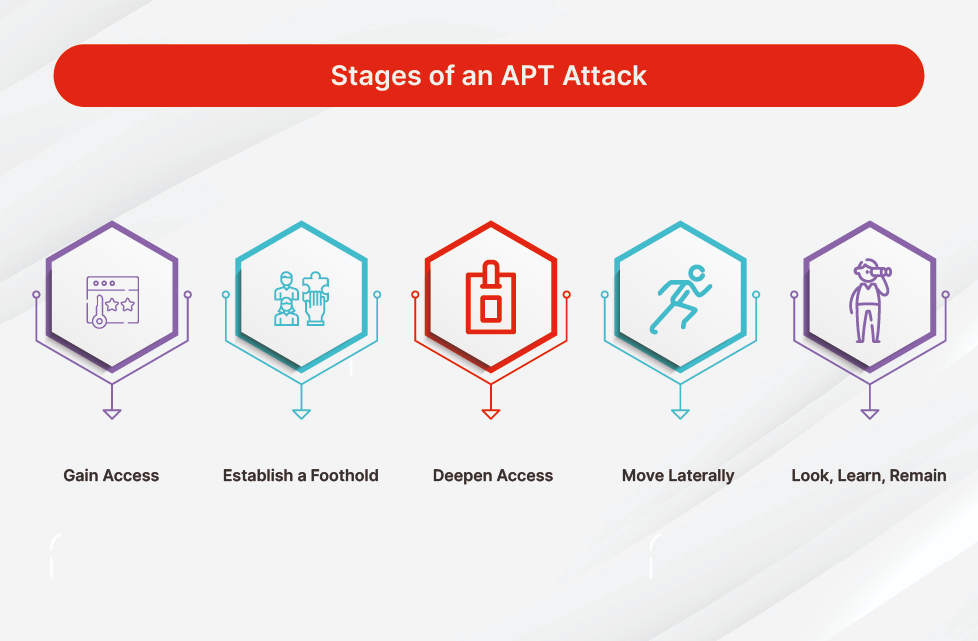

Етапи розширеної стійкої атаки загрози

Атаки на кібербезпеку APT виконуються систематично, відповідно до послідовних, взаємозалежних кроків.

Отримати доступ

Щоб проникнути всередину системи, кіберзлочинці часто використовують заражені файли, небажану електронну пошту, вразливу програму або слабке місце в мережі.

Встановіть точку опори

Зловмисники встановлюють зловмисне програмне забезпечення, яке дозволяє їм створити мережу тунелів і бекдорів, які дозволяють їм переміщатися всередині системи, не будучи виявленими. Зловмисне програмне забезпечення також може допомогти їм замести сліди, переписавши код.

Поглибити доступ

Після того як зловмисники проникнуть всередину, вони можуть зламати паролі для доступу до прав адміністратора. Потім вони використовують їх для маніпулювання більшою кількістю аспектів системи та отримання більшого доступу.

Рухайтеся вбік

Після того, як вони повністю всередині, зловмисники можуть спробувати перейти до інших областей мережі, таких як сервери та інші пристрої. Вони також можуть розширити атаку, отримуючи, а потім поглиблюючи доступ у підключених областях.

Дивіться, вчіться, залишайтеся

Перебуваючи всередині системи, зловмисники можуть уважно перевірити, як вона працює, а також де вона вразлива. Коли вони це зроблять, легко отримати потрібну інформацію. Потім вони можуть залишатися в системі, доки не досягнуть своєї мети, або залишатися всередині без будь-яких планів виходу.

Безпека APT

Щоб виявити атаки APT і захистити системи від них, організація повинна застосувати багатосторонній підхід.

Заходи безпеки

Для компаній, які хочуть зробити свою мережу безпечнішою від атак APT, є кілька варіантів.

Моніторинг руху

Ретельний моніторинг усього вхідного та вихідного трафіку може допомогти запобігти проникненню зловмисників APT та встановлення бекдорів, необхідних для отримання глибшого доступу. Це можна зробити за допомогою брандмауера нового покоління (NGFW), розгорнутого на межі мережі. Брандмауер може перевіряти весь вхідний і вихідний трафік, а також використовувати фільтри для виявлення конкретних типів атак.

- Білий список

Білий список передбачає позначення певного набору програм або доменів як безпечних. До мережі дозволений лише трафік, що надходить із програм і доменів у списку. - Контроль доступу

Контроль того, хто має доступ до мережі та як може бути потужним інструментом для запобігання атакам APT. Перший крок — визначити, кому потрібен доступ. Потім ви переконаєтесь, що кожен користувач проходить процес багатофакторної автентифікації (MFA), перш ніж отримати доступ. Це не тільки обмежує кількість потенційних зловмисників, але, якщо систему зламано, також легше звузити джерело проблеми.

Засоби безпеки

Одним із найефективніших засобів захисту від APT є NGFW. Вони фільтрують мережевий трафік, дозволяючи входити й виводити з системи лише затверджені дані. Завдяки ретельно розробленій фільтрації пакетів вони можуть ідентифікувати атаки, зловмисне програмне забезпечення та додаткові загрози.

Ще один ефективний спосіб запобігання атак – це пісочниця. Коли реалізовано протокол пісочниці, конкретна програма обмежується ізольованим середовищем. Там аналізується поведінка підозрілого об’єкта, а інші системи захищаються від його шкідливого програмування. Якщо підозріла програма виконає шкідливий код, це вплине лише на захищену відокремлену пісочницю.

Advanced Persistent Threat (APT): ринковий прогноз

Пандемія COVID-19 відкрила багато дверей для зловмисників. Кількість зловмисних електронних листів зросла на 600% з початку, зразки програм-вимагачів зросли на 72%, а понад 6 із 10 компаній зазнали атак програм-вимагачів у 2020 році. Кількість кіберзагроз продовжувала зростати у 2021 році та ще більше у 2022 році. Фактично, атаки в першому півріччя 2022 року зріс на 42% порівняно з аналогічним періодом 2021 року.

APT також стали серйознішою проблемою кібербезпеки після спалаху. Багато злочинних груп APT почали використовувати фішингові шахрайства на основі коронавірусу, щоб отримати доступ до корпоративних систем, а потім здійснювати дуже шкідливі кібератаки. У 2022 році геополітична ситуація в Україні та її глобальні потрясіння призвели до збільшення активності, пов’язаної з APT. Протягом року численні кіберзлочинні групи з Росії, Китаю та Близького Сходу використовували методи APT, щоб використовувати нові технології у масштабному озброєнні та атакувати як традиційні, так і нові поверхні атак.

Організації більше усвідомлюють потенційний шкідливий вплив APT і тому збільшують інвестиції в рішення захисту APT. Ринок цих рішень суттєво виріс в епоху після COVID. У 2021 році його оцінювали приблизно в 6 мільярдів доларів і зросли до 7,4 мільярда доларів у 2022 році. Попит зростатиме й далі, оскільки спонсоровані державою групи APT запровадять нові вектори атак і вдосконалені інструменти.

До 2027 року ринкова вартість перевищить 20 мільярдів доларів США, що становить CAGR 22,35% у період 2022–2027 років. Попит на платформи безпеки та управління подіями (SIEM), системи запобігання вторгненням (IPS), ізольоване програмне середовище та брандмауери наступного покоління (NGFW) буде особливо високим; ці провайдери відіграватимуть ключову роль на ринку в наступні п’ять років. Більше того, стандартні інструменти виявлення кібербезпеки більше не будуть достатніми для виявлення та вирішення складних APT, тому новий тип динамічного та спеціально розробленого механізму захисту під назвою вдосконалена постійна безпека (APS) стане більш популярним.