Білоруські державні хакери атакували Міністерство оборони України та військову базу під час нової операції з кібершпигунства, кажуть дослідники.

Вони приписали напади Ghostwriter, пов’язаному з Білоруссю угрупованню, відомому своїми нападами на Україну, Литву, Латвію та Польщу. Під час останньої кампанії, за якою в квітні спостерігали дослідники з фірми з кібербезпеки Cyble, хакери надсилали своїм цілям фішингові електронні листи з вкладеннями, які містили файли зображень дронів і шкідливу електронну таблицю Microsoft Excel.

Дослідники заявили, що ідентифікували ймовірних жертв на основі вмісту документів-приманок.

Коли жертви відкривають файл .xls, на їх екрані з’являється кнопка «Увімкнути вміст», пояснив Cyble у звіті, опублікованому у вівторок. Після натискання він виконує вбудований макрос VBA в документі, дозволяючи хакерам доставляти зловмисне корисне навантаження, викрадати дані та отримувати неавторизований доступ до систем.

Під час аналізу Cyble не зміг отримати остаточне корисне навантаження, але сказав, що воно, можливо, включає AgentTesla, маяки Cobalt Strike і njRAT, як це було видно в попередніх кампаніях Ghostwriter.

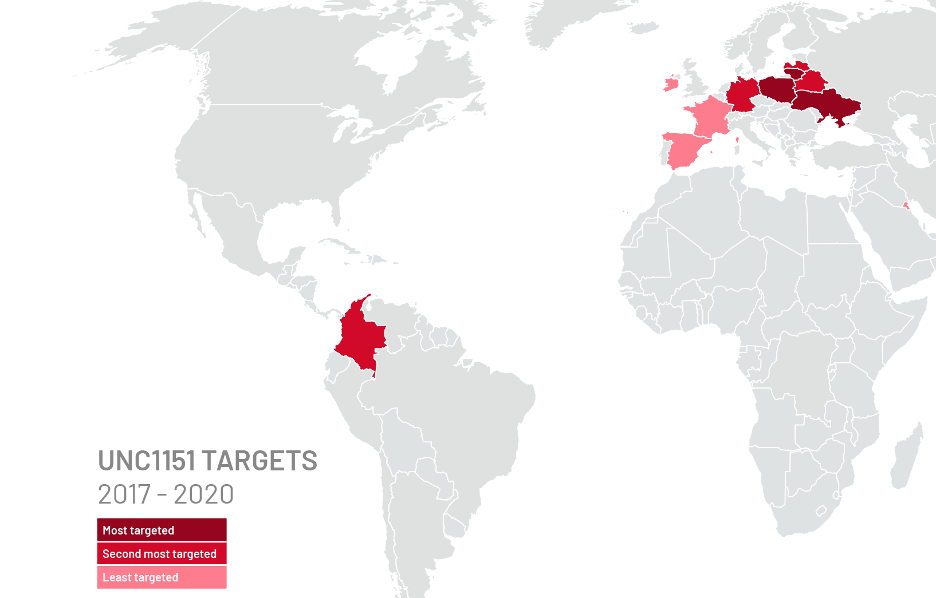

Ghostwriter, який також відстежується як UNC1151 і Storm-0257, діє принаймні з 2017 року. Раніше він був спрямований проти українських військових і польських державних служб. Група здебільшого здійснює фішингові операції, які викрадають облікові дані електронної пошти, компрометують веб-сайти та розповсюджують шкідливе програмне забезпечення.

Дослідники Cyble заявили, що Ghostwriter наполегливо націлений на Україну та продовжує оновлювати свої методи, щоб уникнути виявлення. В останніх кампаніях основною мотивацією групи, ймовірно, було викрадення інформації та отримання віддаленого доступу до заражених систем.

Також у вівторок Українська група реагування на комп’ютерні надзвичайні ситуації (CERT-UA) попередила про кібератаки на українських військових і оборонні служби з використанням шкідливого програмного забезпечення DarkCrystal, яке може дозволити зловмисникам отримати віддалений доступ до пристрою жертви.

Зловмисник, якого відстежують як UAC-0200, використовував додаток для обміну повідомленнями Signal, щоб доставляти шкідливі файли своїм жертвам. Хакери видавали себе за людей, яких цільові користувачі могли знати, щоб зробити їхні повідомлення більш достовірними.

Як повідомляє CERT-UA, кіберзлочинці надсилали своїм жертвам архів і пароль для доступу до нього, закликаючи відкривати його лише на своїх комп’ютерах.

Кількість інцидентів проти України неухильно зростає протягом останніх двох років, і хакери стають все кращими в цілях, йдеться в звіті CERT-UA, опублікованому в травні.

Вони використовують найновіші вразливості та узгоджують свої атаки з актуальними подіями та новинами, щоб «збільшити увагу та потенційне самовдоволення цілей. Згідно зі звітом, українські військові, а також критична інфраструктура країни є одними з найчастіших цілей хакерів.

Мішенню білоруських хакерів у новій шпигунській кампанії є Міністерство оборони України