Підтримуваного російського ГРУ загрозливого актора APT28 приписують серії кампаній, націлених на мережі по всій Європі за допомогою шкідливого програмного забезпечення HeadLace і веб-сторінок, які збирають облікові дані.

APT28, також відома під іменами BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy і TA422, є групою вдосконаленої стійкої загрози (APT), пов’язаною з підрозділом стратегічної військової розвідки Росії. ГРУ.

Команда хакерів працює з високим рівнем скритності та витонченості, часто демонструючи свою адаптивність завдяки глибокій підготовленості та спеціальним інструментам, а також покладаючись на законні інтернет-сервіси (LIS) і живі бінарні файли (LOLBins), щоб приховати свої операції в рамках регулярних мережевий трафік.

«З квітня по грудень 2023 року BlueDelta розгортала зловмисне програмне забезпечення Headlace у три окремі етапи, використовуючи методи геозонування, щоб націлюватися на мережі по всій Європі, зосереджуючись на Україні», — повідомили в Insikt Group з Recorded Future.

«Шпигунська діяльність BlueDelta відображає більш широку стратегію, спрямовану на збір розвідданих про організації, які мають військове значення для Росії в контексті її триваючої агресії проти України».

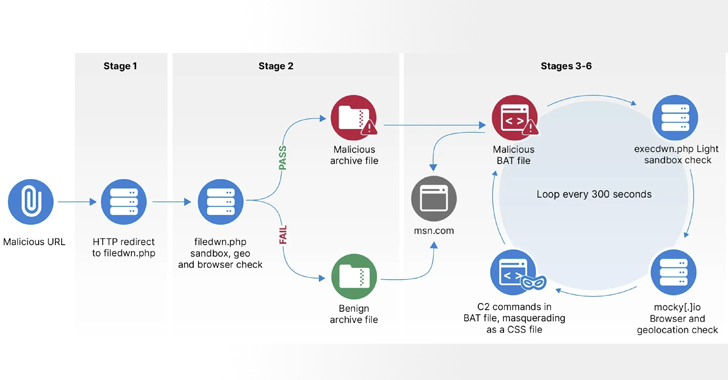

HeadLace, як раніше задокументували Групи реагування на надзвичайні ситуації в області комп’ютерних ситуацій України (CERT-UA), Zscaler, Proofpoint і IBM X-Force, розповсюджується за допомогою фішингових електронних листів, які містять шкідливі посилання, натискання яких ініціює багатоетапне зараження. послідовність видалення зловмисного програмного забезпечення.

Кажуть, що BlueDelta використовувала семиетапний ланцюжок інфраструктури на першому етапі для доставки шкідливого сценарію Windows BAT (тобто HeadLace), який здатний завантажувати та запускати наступні команди оболонки, підлягаючи перевірці пісочниці та геозон.

Другий етап, який розпочався 28 вересня 2023 року, примітний використанням GitHub як початкової точки інфраструктури перенаправлення, тоді як третій етап перейшов на використання сценаріїв PHP, розміщених на InfinityFree, починаючи з 17 жовтня 2023 року.

«Остання виявлена активність у третій фазі була в грудні 2023 року», — заявили в компанії. «Відтоді BlueDelta, ймовірно, припинила використовувати хостинг InfinityFree і віддала перевагу інфраструктурі хостингу на webhook[.]сайті та mocky[.]io безпосередньо».

Було також виявлено, що BlueDelta проводить операції збору облікових даних, спрямовані на такі сервіси, як Yahoo! та UKR[.]net, обслуговуючи схожі сторінки та зрештою обманом змушуючи жертв ввести свої облікові дані.

Інший метод передбачав створення спеціальних веб-сторінок на Mocky, які взаємодіють зі сценарієм Python, запущеним на скомпрометованих маршрутизаторах Ubiquiti, щоб отримати введені облікові дані. Раніше в лютому цього року операція правоохоронних органів під керівництвом США порушила роботу ботнету, що включає Ubiquiti EdgeRouters, який APT28 використовував для цієї мети.

Цілями діяльності зі збору облікових даних були Міністерство оборони України, українські компанії з імпорту та експорту зброї, європейська залізнична інфраструктура та аналітичний центр, що базується в Азербайджані.

«Успішне проникнення в мережі, пов’язані з Міністерством оборони України та європейськими залізничними системами, може дозволити BlueDelta збирати розвідувальні дані, які потенційно можуть сформувати тактику бою та ширші військові стратегії», – заявили в Recorded Future.

«Більше того, інтерес BlueDelta до Азербайджанського центру економічного та соціального розвитку передбачає програму для розуміння регіональної політики та, можливо, впливу».

Ця подія сталася в той момент, коли було помічено, що інша спонсорована державою російська група загроз під назвою Turla використовує запрошення на семінари з прав людини як приманки для фішингової електронної пошти для виконання корисного навантаження, подібного до бекдору TinyTurla, за допомогою Microsoft Build Engine (MSBuild).

Російські хакери атакують Європу за допомогою зловмисного програмного забезпечення HeadLace і збору облікових даних