Хакерське угруповання Vermin, також відоме як UAC-0020, відроджується, націлившись на Збройні сили України. В останній кампанії «SickSync», виявленій CERT-UA спільно з Центром кібербезпеки Збройних Сил України, зловмисники знову використовують зловмисне програмне забезпечення SPECTR, яке є частиною їхнього інструментарію зловмисників з 2019 року.

Кампанія SickSync проти Збройних Сил України: аналіз атак

6 червня 2024 року CERT-UA спільно з Центром кібербезпеки Збройних Сил України виявили та розслідували зловмисну діяльність групи UAC-0020, також відстежуваної як Vermin. Група діяла понад два роки тому, у середині березня 2022 року, на ранніх етапах повномасштабного ухилення Росії від України, коли вони були помічені за масовою фішинговою кампанією, націленою на державні органи України та намагаючись поширити шкідливе програмне забезпечення SPECTR . Примітно, що хакерська група пов’язана із самопроголошеною Луганською народною республікою та, як вважають, діє під керівництвом московського уряду в рамках зусиль Росії в кібервійні проти України.

В останньому сповіщенні кампанії CERT-UA#9934 UAC-0020 націлений на Збройні сили України, використовуючи зловмисне програмне забезпечення SPECTR разом із утилітою SyncThing. Група покладалася на шкідливе програмне забезпечення SPECTR протягом півдесятка років, впроваджуючи його як засіб реалізації кіберзагроз. Що стосується використання програмного забезпечення SyncThing, яке зазвичай використовується в законних цілях для встановлення однорангових з’єднань між комп’ютерами, хакери використовують інструмент для отримання даних із цільового комп’ютера.

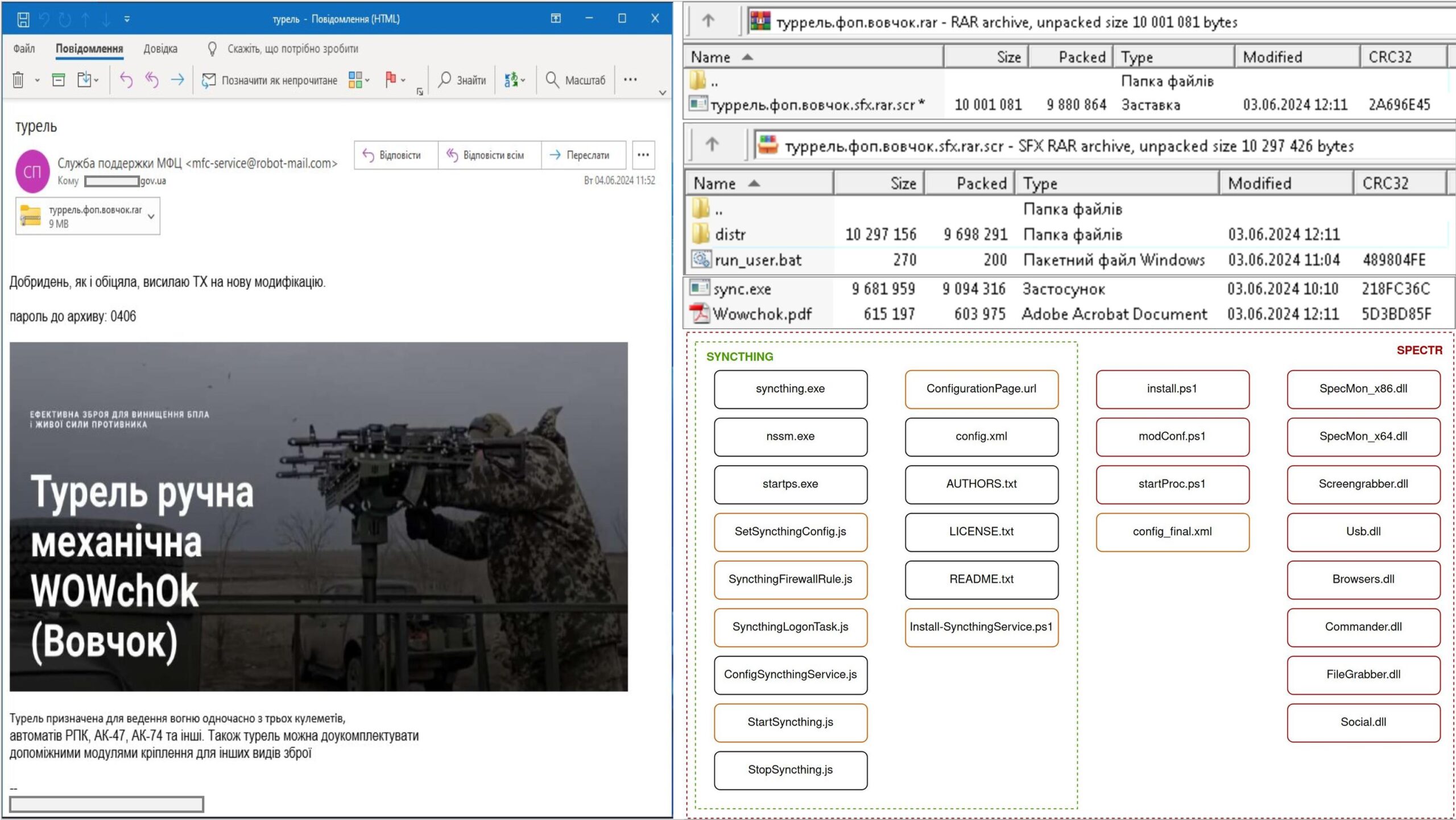

Потік зараження починається з фішингового електронного листа, який містить захищене паролем архівне вкладення. Останній включає ще один архів RARSFX, що містить файл-приманку під назвою «Wowchok.pdf», виконуваний файл «sync.exe», створений за допомогою інсталятора InnoSetup, і файл BAT «run_user.bat», призначений для початкового виконання.

Файл «sync.exe» містить як законні компоненти програмного забезпечення SyncThing, так і шкідливі файли зловмисного програмного забезпечення SPECTR, включаючи допоміжні бібліотеки та сценарії. Крім того, файли SyncThing були частково змінені, щоб змінити назви каталогів, запланувати завдання або вимкнути функцію сповіщення користувачів.

Модулі SPECTR включають SpecMon, який виконує файли DLL, що містять клас «IPlugin»; Screengrabber для зйомки скріншотів; Модулі FileGrabber і USB, які використовуються для копіювання файлів із зазначеними розширеннями з певних каталогів і USB-накопичувачів за допомогою robocopy.exe; і модулі соціальних мереж і браузерів, які використовуються для викрадення аутентифікації та даних браузера з різних месенджерів і інтернет-браузерів.

Зокрема, викрадені дані копіюються до підпапок у каталозі %APPDATA%\sync\Slave_Sync. Згодом, за допомогою можливостей синхронізації SyncThing, вміст цих папок надсилається на комп’ютер зловмисника, таким чином полегшуючи викрадання даних.

Виявляти атаки паразитів (UAC-0020) як частину шпигунської кампанії SickSync

Повторна поява хакерської групи Vermin (UAC-0020) на українській арені кіберзагроз підкреслює нагальну потребу посилення кіберстійкості та проактивних заходів захисту для протидії атакам, які в основному спрямовані на установи державного сектору та, найімовірніше, пов’язані з наступом Росії операції. З огляду на нове повідомлення про безпеку, опубліковане CERT-UA та Центром кібербезпеки Збройних Сил України, SOC Prime нещодавно опублікував набір підібраних правил Sigma для виявлення останніх дій паразитів у рамках шпигунської кампанії під назвою SickSync проти Збройних сил України

Інженери безпеки можуть легко шукати релевантний вміст виявлення за допомогою спеціального тегу на основі ідентифікатора сповіщення CERT-UA#9934 або назви кампанії SickSync. Усі правила сумісні з понад 30 рішеннями SIEM, EDR і Data Lake і зіставлені з інфраструктурою MITER ATT&CK®. Натисніть кнопку «Дослідити виявлення», щоб миттєво перейти до виділеної колекції вмісту.

Щоб отримати додаткові правила та контекст для виконання ретроспективного аналізу TTP Vermin, кіберзахисники також можуть використовувати теги «UAC-0020» і «Vermin».

Щоб спростити пошук файлів, хостів або мережевих IOC, згаданих у сповіщенні CERT-UA#9934, інженери безпеки можуть скористатися перевагами Uncoder AI SOC Prime із вбудованим пакувальником IOC. Він дає змогу автоматично перетворювати інформацію про загрози в спеціальні запити IOC, які миттєво сумісні з вашим бажаним форматом SIEM або EDR.

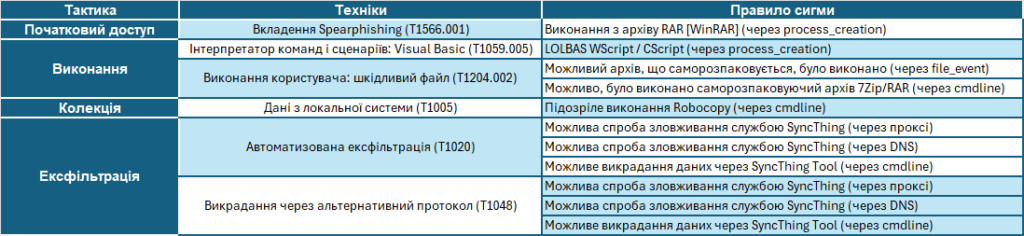

MITRE ATT&CK Контекст

Використовуючи MITRE ATT&CK, кіберзахисники можуть отримати детальне уявлення про контекст останньої наступальної операції UAC-0020, націленої на Збройні сили України. Перегляньте наведену нижче таблицю, щоб переглянути вичерпний список конкретних правил Sigma, які відповідають відповідним тактикам, прийомам і підтехнікам ATT&CK.