Кілька загроз використовують інструмент віддаленого адміністрування Android із відкритим кодом під назвою Rafel RAT, щоб націлити на пристрої Android.

За допомогою Rafel, інструмента віддаленого адміністрування (RAT) із відкритим вихідним кодом, Check Point Research виявила кількох загроз. Дослідники помітили шпигунську групу, яка використовує Rafel, підкресливши ефективність інструменту для різних профілів загроз і цілей. Раніше Check Point спостерігала за групою кібершпигунства APT-C-35 / DoNot Team за допомогою Rafel RAT. Функції Rafel, включаючи віддалений доступ, спостереження, викрадання даних і механізми стійкості, роблять його потужним інструментом для таємних операцій і проникнення в ціль високої вартості.

Check Point зафіксувала приблизно 120 різних шкідливих кампаній з використанням цього інструменту, зловмисники успішно атакували високопоставлені організації, включаючи військовий сектор. Більшість жертв – зі США, Китаю та Індонезії, але дослідники зазначили, що спостерігали зараження по всьому світу.

Найбільше постраждалих використовували телефони Samsung, потім йдуть пристрої Xiaomi, Vivo і Huawei. Зловмисники зламали широкий спектр моделей пристроїв, включаючи пристрої Google (Pixel, Nexus), Samsung Galaxy A & S Series і Xiaomi Redmi Series.

Більшість жертв, понад 87%, використовують версії Android, які більше не підтримуються та не отримують оновлення безпеки.

«Під виглядом законних організацій зловмисне програмне забезпечення імітує численні загальновизнані програми, включаючи Instagram, WhatsApp, різні платформи електронної комерції, антивірусні програми та додатки для підтримки численних служб». читає звіт, опублікований охоронною фірмою. «Залежно від модифікацій зловмисника, зловмисне програмне забезпечення може запитувати дозволи на сповіщення або права адміністратора пристрою або непомітно шукати мінімальні конфіденційні дозволи (такі як SMS, журнали викликів і контакти), щоб залишитися непоміченим. Незважаючи на це, зловмисне програмне забезпечення починає працювати у фоновому режимі одразу після активації».

Зловмисне програмне забезпечення розгортає фонову службу, яка генерує сповіщення з оманливою міткою під час роботи у фоновому режимі. Шкідливий код також запускає InternalService для керування зв’язками C2.

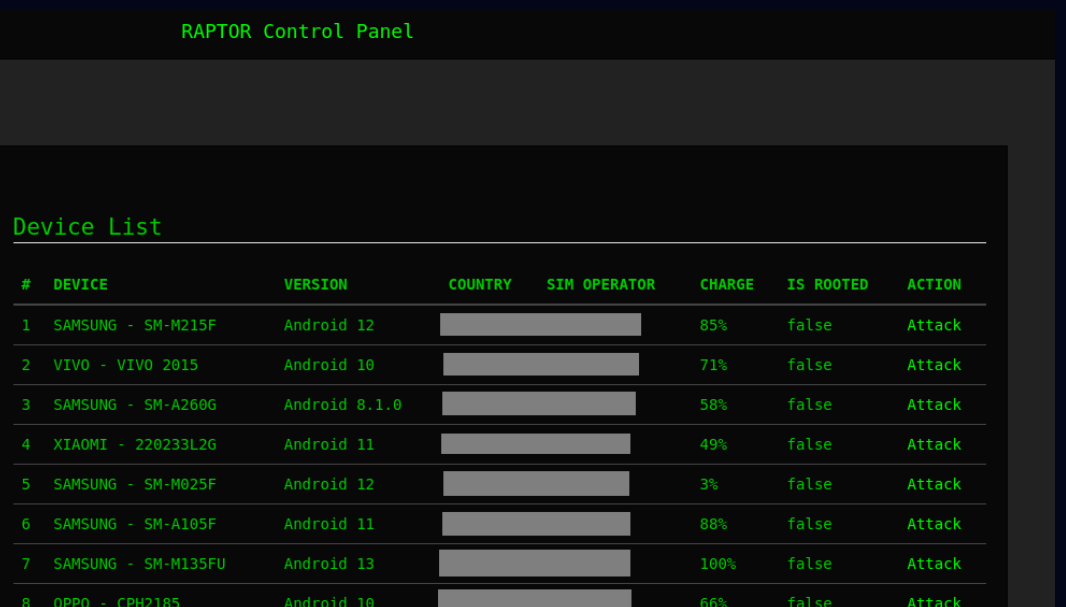

Rafel RAT в основному використовує HTTP(S) для зв’язку C2, але він також може покладатися на API Discord для зв’язку з інфраструктурою C2. Зловмисне програмне забезпечення використовує панель C2 на основі PHP, яка дозволяє зареєстрованим дистанційно керувати скомпрометованими пристроями.

Рафель ЩУР

Зв’язок відбувається через протоколи HTTP(S), починаючи з початкової взаємодії клієнт-сервер. Заражений пристрій спочатку передає інформацію про пристрій, включаючи ідентифікатори, характеристики, регіон, країну, характеристики моделі та відомості про оператора. Згодом на сервер C&C надсилається запит на виконання команд на пристрої.

Дослідження Check Point Research виявили кампанію з програм-вимагачів, здійснену ймовірним іранцем, зловмисники надіслали повідомлення про викуп, написане арабською мовою, за допомогою SMS-повідомлення з вказівками жертвам у Пакистані зв’язатися з ними в Telegram.

«Rafel RAT є потужним прикладом еволюції зловмисного програмного забезпечення Android, яке характеризується своєю природою з відкритим кодом, широким набором функцій і широким використанням у різних незаконних діях. Поширеність Rafel RAT підкреслює необхідність постійної пильності та проактивних заходів безпеки для захисту пристроїв Android від зловмисної експлуатації». завершує доповідь. «Оскільки кіберзлочинці продовжують використовувати такі методи та інструменти, як Rafel RAT, щоб скомпрометувати конфіденційність користувачів, викрасти конфіденційні дані та вчинити фінансове шахрайство, багаторівневий підхід до кібербезпеки є важливим».

За допомогою Rafel RAT експерти спостерігали приблизно 120 шкідливих кампаній