Відповідно до останнього звіту CERT-UA, хакери все частіше намагаються встановити зловмисне програмне забезпечення для крадіжки даних у програмах обміну повідомленнями, які використовуються українськими збройними силами.

Агентство пов’язує цей сплеск з групою під іменем UAC-0184, яка була помічена в лютому як націлена на неназвану українську організацію у Фінляндії. CERT-UA не приписує діяльність UAC-0184 жодній конкретній іноземній групі кіберзагроз

У CERT-UA закликали бійців бути обережними при використанні додатків, зазначивши, що «будь-яка необережна онлайн-діяльність військовослужбовця (наприклад, розміщення фото у військовій формі) полегшує зловмисникам визначення пріоритетних цілей» для фізичних атак.

У відомстві не розголошують, чи були спроби кібершпигунства успішними і скільки українських військових постраждало.

Згідно зі звітом CERT-UA, UAC-0184 розгортає різноманітне зловмисне програмне забезпечення з відкритим вихідним кодом проти українських цілей, зокрема HijackLoader, щоб отримати доступ до системи. Улюбленим інструментом є Remcos — законне програмне забезпечення віддаленого доступу, яким можуть зловживати зловмисники.

Інше зловмисне програмне забезпечення, яке UAC-0184 використовував протягом останнього року, за даними CERT-UA, включає ViottoKeylogger, XWorm, Tusc і Sigtop. Останній використовується хакерами для експорту повідомлень, вкладень та інших даних із програми Signal для комп’ютера.

Щоб обманом змусити жертв відкрити шкідливі файли, хакери маскують їх під підроблені судові документи, відео з передової чи архіви.

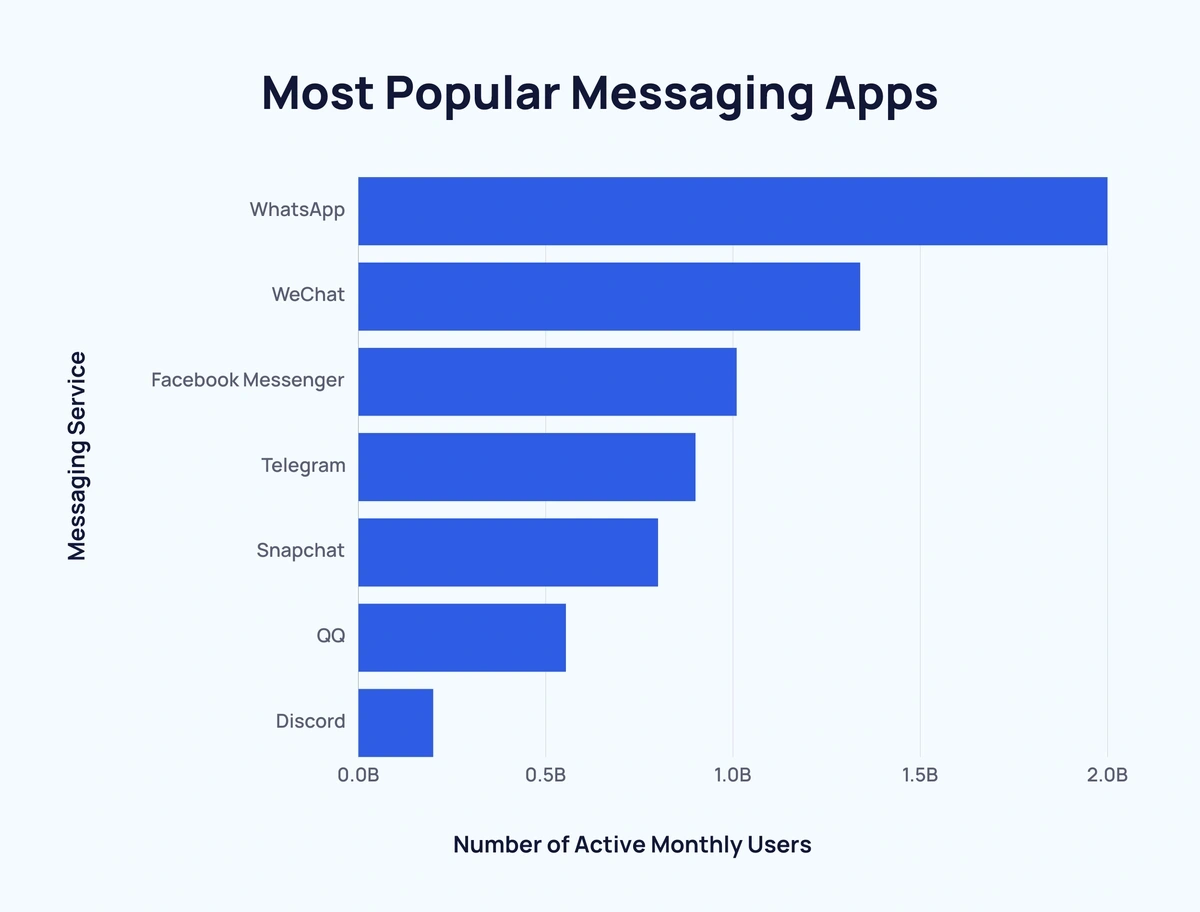

Перед війною Україна розглядала можливість створення власного безпечного додатку для військових, подібного до Threema у Швейцарії. Однак більшість українських військових все ще користуються такими популярними сервісами, як Telegram, Signal, Viber і WhatsApp.

Раніше дослідники попереджали про кібератаки російських хакерів на українські військові додатки для обміну повідомленнями. У звіті, опублікованому цього тижня, компанія Mandiant, що належить Google, заявила, що підтримувані Росією хакери Sandworm створили інфраструктуру, яка дозволяє російським військовим силам вилучати зашифровані повідомлення Telegram і Signal із мобільних пристроїв, захоплених на полі бою.

У липні минулого року CERT-UA виявив кампанію російської хакерської групи Turla, яка націлювала українські сили оборони за допомогою шпигунського шкідливого програмного забезпечення. Мета зловмисника полягала в тому, щоб викрасти файли, що містять повідомлення від Signal, дозволяючи актору читати приватні розмови, а також отримувати доступ до документів, зображень і архівних файлів у цільових системах.

Програми українських військових все частіше стають мішенню для шпигунства, попереджає кіберагентство