Деякі напади викупу служать як фінансовим, так і політичним мотивам і можуть відігравати роль у постійній “гібридній війні” Росії проти Заходу.

Епіграфи:

“Хакери – це вільні люди. Вони як художники. Якщо вони в хорошому настрої, вони встають вранці і починають малювати свої фотографії. Хакери однакові. Вони прокидаються вранці, вони читають про деякі події в міжнародних Справи, і якщо вони мають патріотичну думку, то вони намагаються внести власний внесок так, як вони враховують боротьбу проти тих, хто має погані речі, щоб сказати про Росію “. (Президент Росії Володимир Путін, 1 червня 2017 р.)

“…. Уряд прийде і прекрасно запитає нас …” Ось ти, хлопці. Тепер нам потрібно, щоб ви знищили іншу країну…. Ми хочемо дестабілізувати Америку. Ви знаєте, знищують його так само, як вони хочуть знищити нас “. pomnyat-nas-horoshih-pust-ne-Zabudut-nas-plohih/)

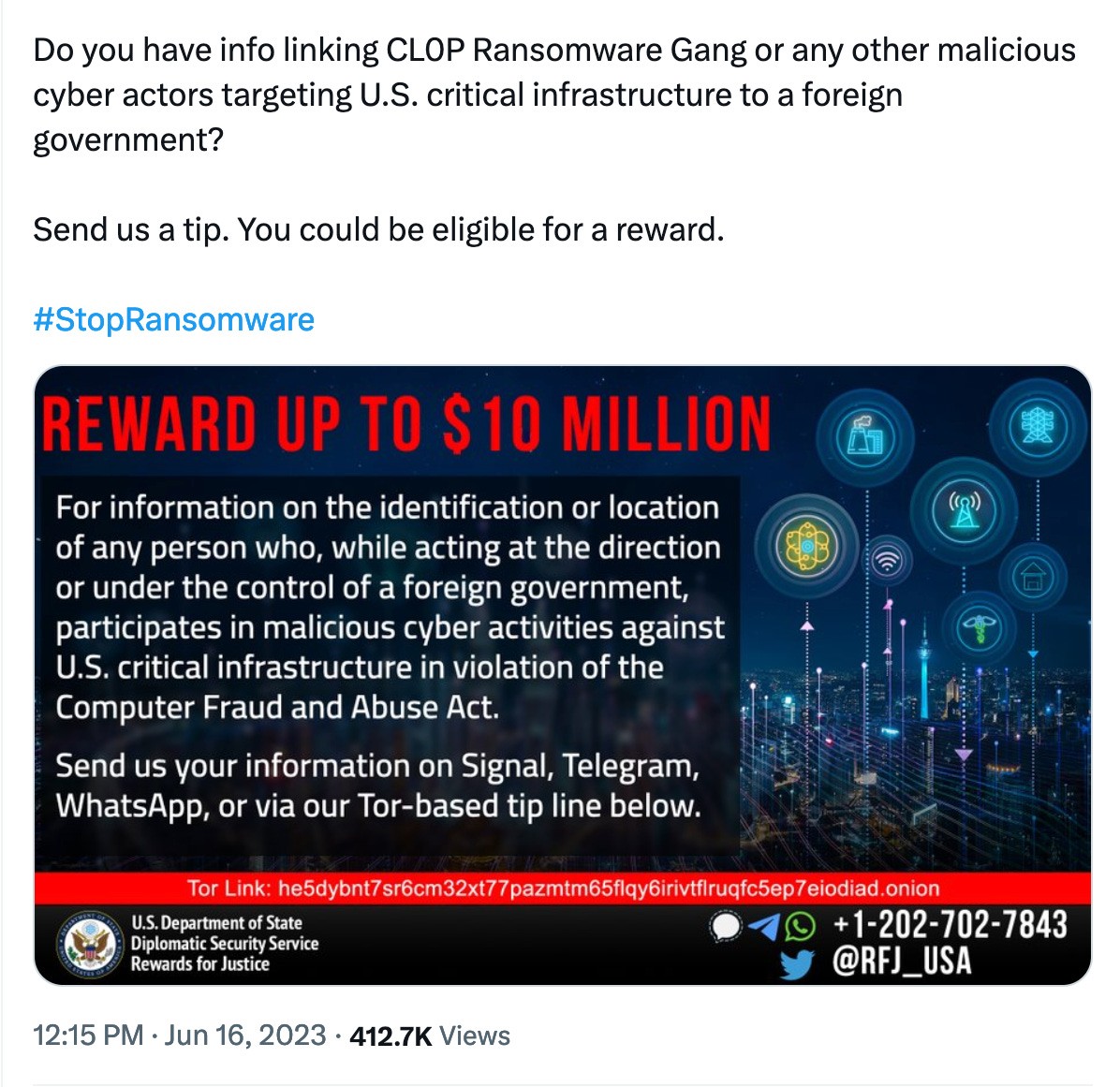

“Чи є у вас інформація, що пов’язує банду Ransomware CL0P або будь -які інші зловмисні кібер -актори, спрямовані на критичну інфраструктуру США на іноземний уряд? Надішліть нам пораду. Ви можете мати право на винагороду »(Міністерство державних винагород США за програму правосуддя, 16 червня 2023 р.)

Попередні публікації Natto Domsing показали, як оператори китайської компанії з інформаційної безпеки i-soon-група підприємців, що перетворюються на хакерів-виживають у бізнесі та політичному середовищі цієї країни: конкуруючи між собою для клієнтів, експлуатації та інструментів, і завжди з Око на китайську державу, ключовий покровитель.

У цій серії звітів розглядається інший набір технологічних операторів в іншій авторитарній країні: російських акторів викупу. Це “підприємці з вимаганням”, акції яких у торгівлі – це змістити машини жертв та/або погрожують просочити приватні дані як спосіб вимагати викуп. Раніше публікації над думками про Натто про злочинного про прізвисько “Вазавака” надали один випадок цієї групи. Ця серія розширює та поглиблює цей аналіз, глибше дивлячись на соціальний та політичний контекст, в якому працюють російські кіберзлочинці. Це показує, що відносини між російськими злочинцями викупу та російськими державними установами є настільки ж складними по-своєму, як і відносини i-soon з урядом Китаю.

Гібридне викупне програмне забезпечення та гібридна війна

Деяка діяльність з викупних програм, як видається, гібридна у двох сенсах – це служить як фінансовим, так і політичним мотивам, і вона відіграє роль у сприйнятому Росії стан вічного неперевершеного «гібридної війни» проти Заходу.

Гібридні (фінансові та політичні) мотиви для викупу:

Російські кіберзлочинні операції іноді мають гібридні мотиви, що обслуговують як власні фінансові інтереси злочинців, так і політичні інтереси російських державних утворень. Відомі приклади російських кіберзлочинців, які здійснюють гібридні фінансові/політичні операції,-Євгеній Богачєв, який викрав кошти з банківських рахунків жертв, а також шпигував за Україною та Республікою Джорджія; та Олекссі Белан, який викрав інформацію з близько 500 000 облікових записів користувачів Yahoo у 2014 році, продав частину інформації злочинцям та поділився частиною цього з колишнім другом -хакером, який зараз працював у Службі федеральної безпеки Росії (FSB). Деякі українські кіберзлочинці теж – як до, так і після російського вторгнення – підозрюють у здійсненні шпигунства чи інших операцій, що приносять користь Росії.

Що таке гібридна війна?

Ці операції також є гібридними в іншому сенсі: вони можуть відігравати роль у гібридній війні в Росії проти сприйнятих ворогів. Російські ЗМІ та чиновники протягом багатьох років зображують Росію як обложену фортецю і зобразили «колективний захід», що займається постійною спробою деморалізувати, експлуатувати та підкорити Росію. Вони інтерпретують революцію гідних у 2014 році України та її подальший опір російській агресії як форми проксі -війни Західом проти Росії. Вони використовують цю ідею, намагаючись виправдати як свої кінетичні дії проти України, так і не кінетичних “гібридних” операцій проти прихильників України.

Також відомий як сіра зона (сіра зона), нелінійна, нова покоління або нерегулярна війна, гібридна війна стосується міждержавної конкуренції та конфліктів за обставин, що не визначаються. Ця сприйнята триваюча боротьба сутінків включає асиметричні підходи, які можуть здійснити навіть країни з відносно слабшими військовими можливостями. Ці підходи включають кібератаки та інші інформаційні операції, а також культурні, політичні, юридичні, економічні, дипломатичні чи інші немічні підходи (hxxps: // cyberleninka [.] Ru/стаття/n/razvitie-i-ispolzovanie-nevoennyh-dlya -ukrepleniya-voennoy-bezopasnosti-rossiyskoy-federatsii), щоб отримати важелі над противниками Росії. Російські підходи до гібридної війни, яку іноді називають доктриною Герасимова, можуть поєднувати руйнівну активність у кібер або фізичній сфері – іноді замасковані як злочинну викупну програму або ідеалістичний хактивізм – з психологічними операціями для сіяття паніки, деморалізації супротивників та впливають на прийняття рішень противників.

Почуття російських лідерів воїти з США та іншими західними країнами та їх “гібридними” стратегіями ведення цієї війни, чітко показують у класифікованому доповненні до російської програми зовнішньої політики, яка бачила Washington Post. Документ “закликає до” образливої інформаційної кампанії “та інших заходів, що охоплюють” військово-політичну, економічну та торговельну та інформаційну психологічну сфери “проти” коаліції недружніх країн “на чолі з Сполученими Штатами”, згідно з підсумковим значенням Washington Post

Один радник, про який консультувався під час процесу розробки документа, Володимир Чжаріхін з Москви Інститут Співдружності незалежних держав, закликаючи Росію поласувати ізоляціонізмом в Америці; “Увімкнути дестабілізацію країн Латинської Америки та підйом до сили екстремістських сил у крайній лівій і крайній там”; підтримка анти-американських політиків у Європі; Сток конфлікт між США та Китаєм над Тайваном; і “ескалація ситуації на Близькому Сході навколо Ізраїлю, Ірану та Сирії, щоб відволікти США проблемами цього регіону”, – написав “Вашингтон Пост”.

Команда Natto вказала на шляхи, за допомогою яких деякі з цих рецептів знаходять резонанс у реальних подіях. Наприклад, криза на Близькому Сході багато в чому принесла користь Росії. І хакер Вазавака стверджує, що розв’язав контиментну програму, що покалічив уряд Коста -Ріки в 2022 році, нібито мав на меті “скинути уряд за допомогою кібер -атаки” та послабити свої облігації з США.

Нинішня серія викупу досліджує гібридну природу в обох сенсах, деяких росі-похоронних програм та інших кібер-вимагання. Як правило, термін “викуп” стосується конкретно зловмисного програмного забезпечення, яке шифрує або цеглує системами жертв, після чого суб’єкти загрози вимагають викупу взамін, щоб обіцяти скасувати свої системи (хоча суб’єкти викупу часто не виконують своїх обіцянок). Як згадувала команда Natto раніше, ця цегляна сцена часто є просто глазур’ю на торті після того, як суб’єкти загрози вкрали інформацію. Актори загрози можуть продати викрадені дані або загрожувати просочити їх, щоб вимагати більше викупу.

Російська розвідка/хакерська співпраця: те, що ми вже знаємо

Кілька чудових звітів вивчають використання кіберзлочинців російських розвідувальних служб та недержавних суб’єктів для політичних цілей.

Центр європейського аналізу політики: набір військових та уряду

У звіті 8 вересня 2022 р. Російські експерти з безпеки Андрій Солдадов та Ірина Бороган всебічно досліджували набір кібер -талантів російського уряду для військових та уряду, в тому числі з російського ІТ -бізнесу.

Записане майбутнє: прямі, непрямі та мовчазні стосунки

У звіті 9 вересня 2021 року зафіксованого майбутнього надає енциклопедичний огляд кіберзлочинців із відомими зв’язками з російським урядом. Звіт відрізняє тих російських кіберзлочинців, які мали “прямі приналежності” з російськими урядовими установами від тих, хто має “непрямі приналежності” та тих, хто має “мовчазні угоди”; Зафіксоване майбутнє визначає останнє як “перекриття в кіберзлочинці, включаючи націлювання та терміни, що приносить користь російським державним інтересам або стратегічним цілям; Така діяльність проводиться без прямих або непрямих зв’язків з державою, але дозволяється Кремлем, що виглядає іншим способом, коли проводиться така діяльність ».

Слід зазначити, однак, що записаний майбутній звіт широко наводить сумнівні претензії, висунуті Костянтином Козловським, членом так званої кримінальної групи Лурк, яка перебуває у в’язниці з 2016 Судне слухання за умовами його ув’язнення, Козловський звинувачує все більше людей у зрадниках, які, за його словами, заманювали його у злочинність на користь іноземних розвідувальних служб. Історії, схоже, мають на меті розповісти, що хотіли почути його слухачі, щоб отримати легше речення. (Це не допомогло йому; у лютому 2022 року він отримав 14-річний вирок). Записаний майбутній звіт та інші ЗМІ вказують на деякі його претензії, які здаються помилковими чи нелогічними, але вони та інші авторитетні коментатори, здається, вважають його претензії як зерна істини. Незрозуміло, які, якщо такі є, претензії Козловського є достовірними.

У звіті про наступний звіт у січні 2023 р. Записано майбутнє, що після повномасштабного вторгнення Росії в Україну в лютому 2022 року “групи з кіберзбредними загрозами продовжують виконувати важливі ролі-в прямому, непрямому та мовчазному можливостях-з російським урядом. Для груп кіберзлочинності, які пообіцяли вірність Кремлю, невимовні зв’язки поглибилися. Російські кіберзлочинці та самоописані хактивісти активно беруть участь у операціях, спрямованих на українські організації та інфраструктуру, а також суб’єкти, розташовані в державах, які оголосили свою підтримку в Україні ».

Атлантична рада: “Шпигуни, довірені та спектри російської кібер -поведінки”

Один з особливо цінних синтезу та обговорення того, що ми знаємо про державну-нентинну кібер-співпрацю,-це “розчуття російської павутини: шпигуни, довідники та спектри російської кібер-поведінки”, 19 вересня 2022 р. Джастіна Шермана для Атлантичної ради, США Think Tank. Цей звіт глибоко досліджує те, як російський уряд “активно розвиває” кіберзлочинці як одну частину “складної павутини російських кібер -акторів” та “продовжує використовувати цю екосистему для цілей, що виходять за рамки злочинної діяльності, таких як операції для російських розвідувальних служб”.

Шерман пояснює: “Путін не контролює всіх цих груп, і навіть якщо FSB займається хакером на місцевому рівні, Путін (за великим рахунком) не бере участь у щоденних марії …” насправді Шерман Каже: “Існує ступінь участі уряду Росії з більшістю російських кібер -суб’єктів, будь то через активне фінансування, мовчазне затвердження чи інший вид взаємодії. Можливо також, що деяка діяльність є підприємницькою за допомогою дизайну, а недержавні хакери та розробники прослуховують свої можливості для привернення уваги держави в атмосфері “Дарвінського підприємництва”. (Це нагадує ділове середовище Cutthroat, в якому працює китайська компанія I-Soon).

Шерман перелічує переваги, які співпраця з кіберзлочинцями та іншими недержавними кібер -суб’єктами приносить російському уряду. На додаток до готівки, які ці кібер -актори приносять у країну, вигоди включають здатність вести «гібридну» війну, запенітно нижче рівня збройного конфлікту, та здатність уряду скористатися кваліфікованим персоналом, який фінансує себе та несе ризики своїх власні операції.

У той же час, ці актори часто суперечать один одному (як ми бачили у нашому звіті “Wazawaka & Co.”) і можуть бути непередбачуваними, потенційно здійснюючи операції, які будуть повернутись на уряд. Дійсно, як показали дослідження Natto Mourse та звіт Манданта в квітні 2024 р.

Точний механізм, за допомогою якого російські розвідувальні служби пропонують цілі для кіберзлочинців, потребує подальшого з’ясування, написав Шерман. Нинішня серія Natto Dizks вирішує це питання, з особливим акцентом на підмножину кіберзлочинців, які зосереджуються на викупному програмному забезпеченні.

Актори викупу та російська держава: що ми знаємо

Раніше думки Natto профілювали суб’єктів загрози, прозваний Solntseepek та Wazawaka як приклади кіберзлочинців, націлювання та терміни, принаймні деякі випадки узгоджуються з російськими стратегічними пріоритетами. У випадку з Вазавакою ми згадали про кілька видів доказів, що свідчать про певну координацію між кримінальним колом Вазаваки та російськими службами безпеки. Ці докази включають терміни Вазаваки та політичні коментарі в нападах на Коста -Ріку та Вашингтонський департамент поліції округу Вашингтон; та напади груп Darkside та Alphv на колоніальний трубопровід та іншу критичну інфраструктуру. Ми зазначили, що після того, як Путін нерозумно порівнював російських хакерів з незалежними художниками, Вазавака, схоже, сприйняв цей іронічний образ, ідентифікуючи себе у своєму біографії Twitter як “російського художника безпеки”. Вазавака та ці інші кіберзлочинці з’являються в деяких випадках, щоб діяти не як чисто раціональні підприємства, що вибирають найбільш вигідні цілі. Швидше вони пронизані політичною атмосферою, що зображує всіх російських громадян як на війні із Заходом, а в деяких випадках вони довели зв’язки з російськими розвідувальними службами.

Як зазначала команда Natto, ці стосунки є тонкими та ймовірно, непрямими. Перший пост Натто Думки, “Путін: Шпигун як герой”, порівнював російські операції з впливом з киданням спагетті на стіну, щоб побачити, що буде дотримуватися: виступи Путіна та державні ЗМІ задають тон та ідентифікують цілі, а лоялісти Путіна змагаються за напад на ці цілі , дозволяючи Путіну заперечувати пряму участь. Залежність російського керівництва на “підприємці впливу” дає те, що аналітик безпеки Марк Галеотті назвав “адхократію” “конкуруючих, напівавтономних суб’єктів, які очікують … генерувати власні плани працювати над широкими цілями держави”. Попередні думки Natto Post цитують спробу дослідника кібер-права Джейсона Хілі класифікувати варіанти відносин хакер/держава за допомогою 10-бального “спектру державної відповідальності” за операції з кіберзагрози, починаючи від “державного попередження” до “державних заходів” до “інтегрованих” операцій.

Команда NATTO також проаналізувала кампанію 2023 року філією банди Ransomware Clop (A.K.A. CL0P), щоб порушити сотні суб’єктів з атакою ланцюга поставок, що використовують недоліки в інструменті обміну файлами Moveit. Цей аналіз вказував на деяке націлювання на національні суб’єкти безпеки, що дозволяє припустити, що суб’єкти росі-походження, можливо, виконували шпигунство, яке може принести користь російській державній організації. (Атака ланцюга поставок – це атака на суб’єкт господарювання, яка надає програмне забезпечення або інші продукти чи послуги для декількох клієнтів; шляхом порушення системи постачальника, актор загрози може вкрасти інформацію або подати продукт, що надається, декілька клієнтів одночасно. Приклади. Напад ланцюга поставок – це операція шпигунства сонячних вітрів, виявлена в 2020 році, а напад Petya.a/notpetya на Україну в 2017 році).

США вважають можливими державними зв’язками CL0P та інших груп викупу

Уряд США, як видається, поділяє підозру команди Natto, що група CLOP, або інші оператори викупу, можуть працювати в російських службах безпеки. 16 червня 2023 р. Програма нагород Державного департаменту США написала твіт: “Чи є у вас інформація, що пов’язує банду Ransomware CL0P або будь -які інші шкідливі кібер -суб’єкти, спрямовані на критичну інфраструктуру США на іноземний уряд? Надішліть нам пораду. Ви можете мати право на винагороду ». Твіт відтворював плакат, який оголосив щедрість до 10 мільйонів доларів за “інформаційну зв’язок CL0P Ransomware Gang або будь -яких інших шкідливих кібер -суб’єктів, спрямованих на критичну інфраструктуру США на іноземний уряд”.

США та Великобританія Визначають групи викупів, які працюють з російською державою

Неодноразово уряди Сполучених Штатів та Сполучених Королівства чітко заявили, що певні російські кіберзлочинці, пов’язані з викупами, певним чином співпрацювали з російськими розвідувальними службами.¨

- 5 грудня 2019 року Міністерство казначейства США – частково покладаючись на розвідку, надану Національним агентством злочинів Великобританії – санкціонував групу злого корпусу та її лідера Maksim Yakubets за роботу в Росії Федеральної служби безпеки (FSB). Незалежні дослідники також виявили, що Yakubets одружений з дочкою пенсіонера FSB на високому рівні. Ще один член злого корпора, Ігор Турашеєв, був переможцем у хакатоні 2023 року, пов’язаного з найманцем та інформаційним воїном Євгенія Прігожина Вагнера.

- 11 серпня 2022 р. Програма нагород Державних відомств США за справедливість запропонувала винагороду до 10 мільйонів доларів за інформацію “що зв’язки злом до таких груп, як Conti, Trickbot, Wizard Spider …. або будь -яке зловмисне програмне забезпечення або викуп для іноземного уряду Орієнтуючись на критичну інфраструктуру США, ви можете мати право на винагороду ».

- До 9 лютого 2023 р. США та Великобританія оголосили про санкції проти 7 членів груп Trickbot та пов’язаних з ними Conti та додали ще 11 осіб до списків санкцій 7 вересня 2023 р “Орієнтація на певні організації, такі як Міжнародний олімпійський комітет … майже напевно узгоджується з російськими державними цілями”, і що актори Конті “, ймовірно, мають великі зв’язки з іншими кібер -злочинцями, зокрема, зловісними та особами, які відповідають за Рюк -Рансу програму”. У оголошенні США з вересня написано: «Члени групи Trickbot пов’язані з російськими розвідувальними службами. Підготовка групи Trickbot у 2020 році узгодила їх до російських державних цілей та дій, які вживають російські розвідувальні служби. Це включало орієнтацію на урядові та американські компанії ».

- У інтерв’ю 22 лютого 2023 року Ендрю Бойд, колишній директор Центру кібер -розвідки Центрального розвідувального агентства США (ЦРУ), заявив, що ЦРУ відстежує групи викупних програм та “там, де ті суб’єкти викупу зустрічаються з державними суб’єктами” (Хвилина 31:13 інтерв’ю). Він сказав: “Часто зв’язок між державними суб’єктами, що не є накородами, суб’єктами викупів та злочинними підприємствами-це пунктирні відносини, пов’язані з нашими державними противниками …” , Бойд сказав, що деякі російські злочинці мають зв’язки з FSB або з GRU (військова розвідка Росії), хоча не в сенсі відносин клієнт-роботодавця (хвилина 34:50). Швидше за все, злочинці “закликають робити певні заходи” взамін за державною толерантністю до інших заходів.

Інші дослідники визнають використання викупного програмного забезпечення в наступальних операціях національної держави, але залежать від оцінки його ступеня

“Я, 100 відсотків, вважаю, що вони використовуються російським урядом”, – сказав кібер -аналітик Джон Дімаджо в ABC Australia в 2023 році, посилаючись на підтримку Ransomware Group Ransomware щодо війни Росії проти України. “Вони допомагають FSB або GRU … створюючи зловмисне програмне забезпечення та сприяють нападам проти України для кращого місії Росії”.

Перевірка: часова шкала та огляд

Компанія Check Compersecury Company, що базується в Ізраїлі, забезпечує широку шкалу часу та корисний огляд основних подій в історії викупного програмного забезпечення. Але Check Point каже, що Іран була першою країною, яка використовувала викуп у наступальних операціях національної держави, починаючи з вересня 2020 року. Він каже, що Росія почала використовувати програмне забезпечення як інструмент в національних операціях лише у лютому 2022 року. Це є дискусійним. Думки Natto з середньою впевненістю оцінюють, що російська держава, ймовірно, принаймні мовчазно заохочує операторів викупу націлити на противників Росії щонайменше з 2018 року. Команда Natto обговорить це у майбутньому публікації.

Стенфордський Інтернет -дослідження: Політичне націлювання та терміни

Дослідники Інтернет -проекту Стенфорда простежують політично мотивовані російські операції з викупів, що не мають щонайменше 2019 року. У дослідженні липня 2023 року вони написали про інцидент, що відбувся в тому році в штаті Луїзіана:

Через години після закриття виборів у Губернаторській виборах Луїзіани 2019 року атака викупу знизила 10% комп’ютерних серверів держави і спонукала губернатора оголосити надзвичайний стан … ця атака пішла, здавалося б, не пов’язаною, в якій порушення Луїзіани Державний підрядник дозволив зловмисникам отримати доступ до серверів по всій державі; Незважаючи на те, що зловмисники отримали доступ до цих серверів місяцями раніше, вони чекали до шести днів до виборів, щоб розпочати атаку викупу.

Дослідники Стенфорда зазначають: “Хоча жодна атака не заважала державі не підраховувати голоси або сертифікувати результати, вони підкреслюють, що викуп, що часто вважається аполітичним злочином, також може мати політичні мотивації”.

Щоб перевірити свою оцінку, дослідники Стенфорда проаналізували терміни подвійного вимагання [крадіжки даних та крадіжки даних], розміщених на сайтах темної панелі операцій Ransomware Operations у період з листопада 2021 р. По квітень 2022 р 1 2019 р. По 23 липня 2021 р. Дослідники встановили, що вибір цілей суб’єктів загрози та терміни, узгоджені з політикою, визначаючи “тенденції в цілеспрямованому ці напади, які навряд чи будуть пояснені лише фінансовими мотиваціями”:

По-перше, ми виявляємо збільшення кількості нападів груп викупних програм, що базуються в Росії, перед виборами у кількох великих демократіях, не маючи подібного збільшення нападів інших груп. Це говорить про те, що російські групи викупу можуть збільшити напади перед виборами як частину державних зусиль, спрямованих на втручання виборів.

По -друге, ми виявляємо зменшення кількості щоденних атак викупу після вторгнення Росії в Україну, на що ми стверджуємо, що, ймовірно, визначається набором Росії операторів викупних програм, щоб допомогти його кібер -наступу проти України.

По -третє, ми виявляємо, що компанії, які відмовилися від або призупинених операцій у Росії після вторгнення, швидше за все, зазнавали нападу викупу за місяці після вторгнення; Це говорить про те, що групи викупних програм, можливо, помстилися проти цих компаній (оскільки ці дії широко сприймалися як засудження вторгнення).

Примітка. Дослідники Стенфорда роблять кілька спотикання, які показують, що вони не пронизані у світі російської кіберзлочинності. Наприклад, вони пишуть, що деякі східноєвропейські мови є діалектами російської мови. Вони також неправильно кажуть, що EvilCorp розробив зловмисне програмне забезпечення Revil, але вони нехтують тим, що зловмисне зловмисне програмне забезпечення розвивало BitPaymer та SawtedLocker. (Хороші довідкові джерела цих груп включають Мальпедію та Енциклопедію актора на базі Таїланду). Тим не менш, головна думка дослідників Стенфорда в цій вправі полягала в тому, щоб визначити групи, які є російськими, і там вони відносно точні, тому їх аргумент дотримується.

Дослідники Стенфорда зазначають, як хакі епохи виборів можуть мати кілька мотивів. Одним із них може бути “створити сприйняття, в якому новина про кібер вторгнення змушує громадськість ставити під сумнів надійність результатів виборів незалежно від фактичного впливу нападу”. Вони посилалися на росіян, які намагалися такі “сприйняття” проти президентських виборів України 2014 року, про які команда Natto раніше обговорювала тут. Ще однією психологічною операцією було б “створити хаос у демократіях протягом політично чутливого часу”, коли хакери, що підтримуються Росією, намагалися зробити проти Естонії та Грузинської Республіки в 2007-2008 роках.

Дослідники Стенфорда також досліджували контакти між сумнозвісною групою Conti та російським урядом, заснованими на витоках у лютому 2022 року внутрішніх комунікацій групи. (Поглиблені звіти, засновані на витоках Conti та пов’язаних з цим трюку, включають в себе контрольні точки, Брайан Кребс та NISOS, а глобальна ініціатива щодо транснаціональної організованої злочинності забезпечує всебічну бібліографію групи). Дослідники Стенфорда роблять висновок, що “Кремль підтримує децентралізовані, але кооперативні відносини з групами викупних програм”, забезпечуючи імунітет від притягнення до кримінальної відповідальності у відповідь на “правдоподібну винищування для державних кібер-операцій, а також доступ до спеціалізованих навичок”. Як приклад останнього, вони кажуть: “Інструменти від Conti та іншої Росії, що базується на Рансомарії, Куба, були переосмислені, щоб допомогти кібер-наступам російського уряду проти України”.

Звіт про Trellix про групу Conti: Значення скріншоти оригінальної мови:

Звіт Trellix, що аналізує витік Conti Chats, має перевагу у наданні дати та російських оригіналів вибраних повідомлень. Це корисно зібравши багато доказів зв’язків членів Conti з російськими урядовими установами. Крім того, скріншоти російської мови демонструють додаткові нюанси, а іноді й значні розкриття, які можуть пропустити ті, хто покладається на машинні переклади. Думки Natto, що розміщують “Занадто багато жаб”, дає розуміння, які збагачують висновки трейлера. Докази зв’язків Конті з російською розвідкою включають наступне:

- Члени групи підозрювали, що лідер групи Conti “Стерн” мав зв’язки з FSB або іншими агенціями, і “на службі в ПУ”, посилаючись на президента Росії Володимира Путіна, і що ці зв’язки допомогли втікати втечу російських правоохоронних речовин наприкінці 2021 року та на початку 2022 року.

- Член Conti “Target”, який виступав урядовим зв’язком, виявив, що вказує на те, що група отримала певні завдання від Сен -Петербурзького відділення ФСБ.

- Член групи Conti “Професор” заявив, що отримує платежі від контакту, який працював у іноземній розвідці (по -справжньому), імовірно, Росії SVR. Це, мабуть, включає надання списків – ймовірно, компрометованих комп’ютерних систем – командним хакерським командам SVR (A.K.A. APT29).

- Окрім оплачуваної роботи, лідер Conti Stern відчуває необхідність виконувати неоплачувану волонтерську роботу в російській державі, як і молоді піонери радянської епохи, організація, що нагадує розвідку, займалася волонтерською роботою.

- Станом на 2020 року члени Conti дбали про те, щоб випадково шкодити нікому в Росії, що є ключовим умовою для уникнення арешту. Вони також, здавалося, сказали, що також уникати китайських цілей, у той час узгодження з російськими стратегічними інтересами.

- Члени групи Conti співпрацювали з групою Maze Ransomware для порушення систем у американських військових підрядниках Academi (раніше Blackwater) та інших військових цілях.

Кела: Зосередьтеся на команді Conti Group “для урядової теми”:

Кілька дослідників підняли той факт, що “член Conti” Target “хотів створити спеціальну команду” для урядової теми “(tаргетет. Це з’явилося в чаті 20 липня 2020 року, в якому обговорювали нещодавню операцію членів Conti та Maze Group, щоб порушити системи в американських військових підрядниках (раніше Blackwater) та інших військових цілей. Фразу “для урядової теми” можна зрозуміти двома способами: 1) як офіс зв’язку для відносин з російськими урядовими установами або щодо операцій, що цікавлять російський уряд, або 2) як офіс, присвячений націленню на іноземні уряди. Фірма з кібербезпеки, що базується в Ізраїлі, Кела трактує її як націлювання на іноземні уряди, хоча два значення не сумісні. Кела підсумовує додаткові коментарі цілі щодо того, як працюватиме така команда “урядової теми”; Майбутня публікація думок Natto буде вирішити це далі.

Ця серія Natto Mourse досліджує взаємозв’язок між російським інтелектом та акторами викупу

Якщо деякі оператори викупу беруть підказки від російських розвідувальних служб у їх націлюванні та термінах, як це відбувається? Останніми роками розслідування, обвинувальні акти та слова самих злочинців викреслили цю картину. Цей звіт про Natto Domes забезпечує більш детальну інформацію про взаємозв’язок між кіберзлочинцями та російською державою, зосереджуючись, зокрема, на суб’єктах викупного програмного забезпечення.

Ця серія публікацій стосуватиметься наступного:

- Що говорять кіберзлочинці про ці стосунки, виявивши, що вони зображують себе як підприємців, так і воїнів для російської батьківщини, але їх патріотичний обов’язок іноді суперечить прибутку;

- які заяви та дії російського уряду, щонайменше, ще в 2016 році, показують ставлення до використання суб’єктів викупних програм та інших кіберзлочинців у гібридному конфлікті для підриву країн противника;

- Що ми знаємо про те, як російські чиновники кооптують звичайних злочинців для політичних місій;

- те, що ми знаємо і можемо гіпотезувати про механізми спілкування та координації між російськими службами безпеки та кіберзлочинцями, зокрема злочинцями викупу;

- Як це розуміння стосується відомих випадків викупного програмного забезпечення. У прикладах інцидентів викупу, націлювання та терміни яких виявляються відповідними політичній мотивації, ми розглядаємо, чи представляються вони координація з державними суб’єктами.