вступ

Протягом останніх двох років SecAlliance проводив моніторинг онлайн-джерел, щоб зібрати дані про діяльність хактивістів, пов’язану з російсько-українською війною. Зараз, коли війна вступає в третій рік, ми озирнулися на зібрані дані, щоб оцінити ключові тенденції та застосувати можливі уроки для майбутнього хактивізму в конфлікті.

Ми спостерігали за окремими особами та групами, які переважно співпрацювали на платформі зашифрованих повідомлень Telegram. Хактивісти використовували публічні та приватні чати, щоб обирати жертв, ділитися витоком даних і хвалитися атаками — справжніми чи сфабрикованими. У цьому звіті ми зібрали графіки, використовуючи дані, зібрані з цих каналів Telegram, включаючи інформацію про відповідальних загрозників і типи атак, які вони здійснюють, а також про те, хто, де та коли вони були ціллю з 1 січня до 31 грудня 2023 року.

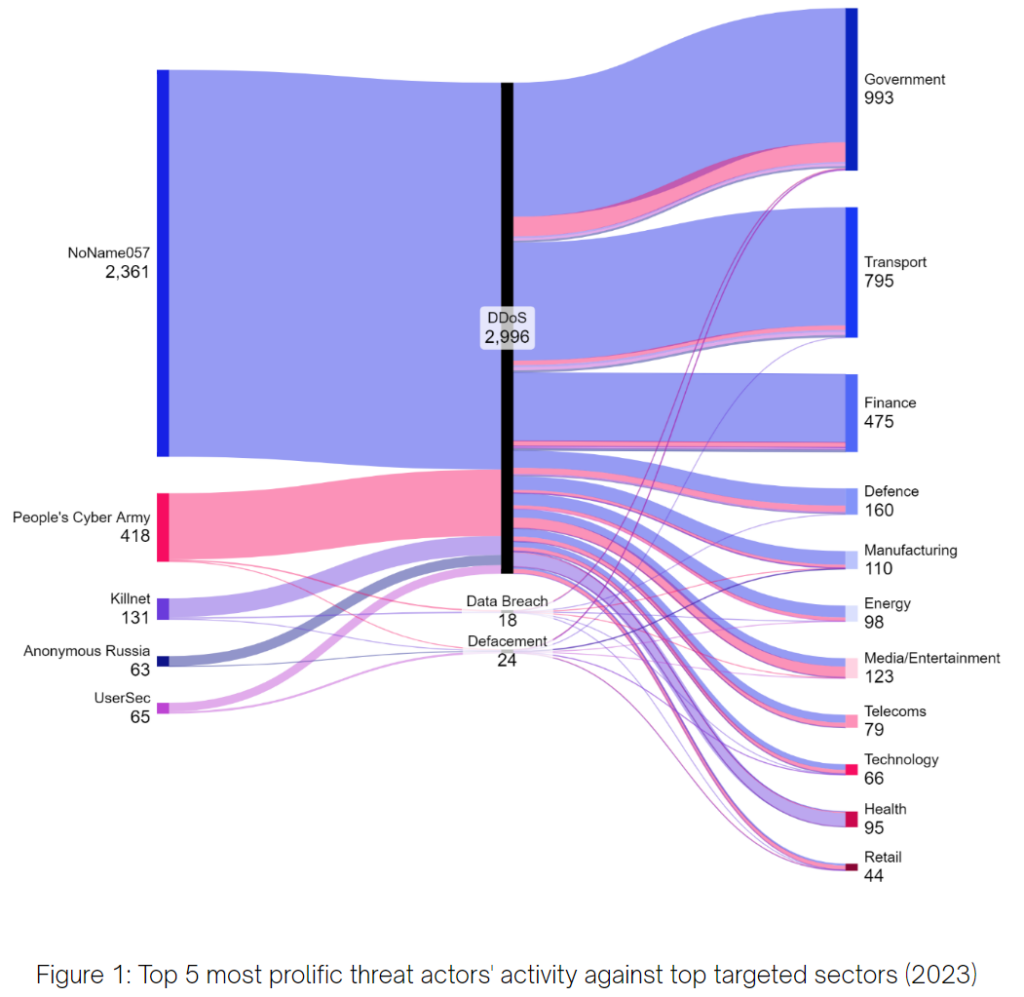

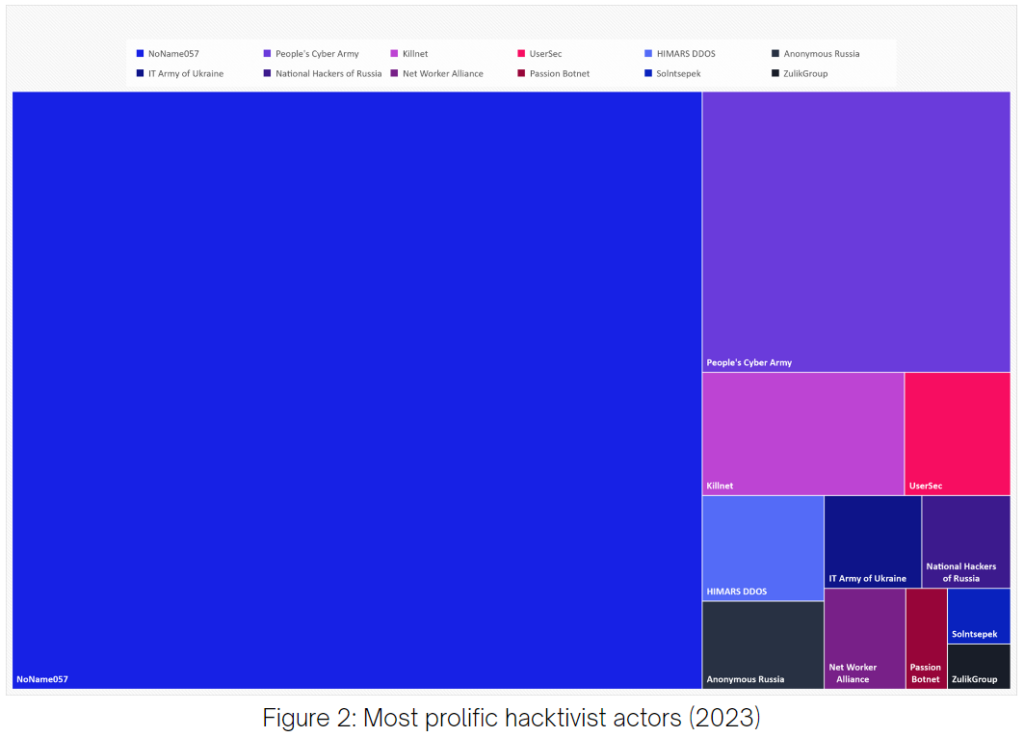

Загалом SecAlliance спостерігав, як рівень хактивістської активності поступово зростав протягом 2023 року, хоча більшу частину спостережуваної активності приписували одній групі, NoName057. NoName057 був відповідальний за більшість розподілених атак типу «відмова в обслуговуванні» (DDoS), тоді як проросійські, пов’язані з державою групи заявляли про більшість операцій «злому та витоку». Інші статистичні дані, на які варто звернути увагу, включають наступне:

- Європейські організації, за винятком України та Росії, були об’єктами 68% інцидентів.

- 36 європейських країн були цільовими протягом 2023 року.

- Після України найбільш цільовими країнами були Чехія, Польща, Швеція, Німеччина, Литва, Італія, Іспанія та Великобританія.

- Найбільш цільовими неєвропейськими країнами були США, Канада та Австралія.

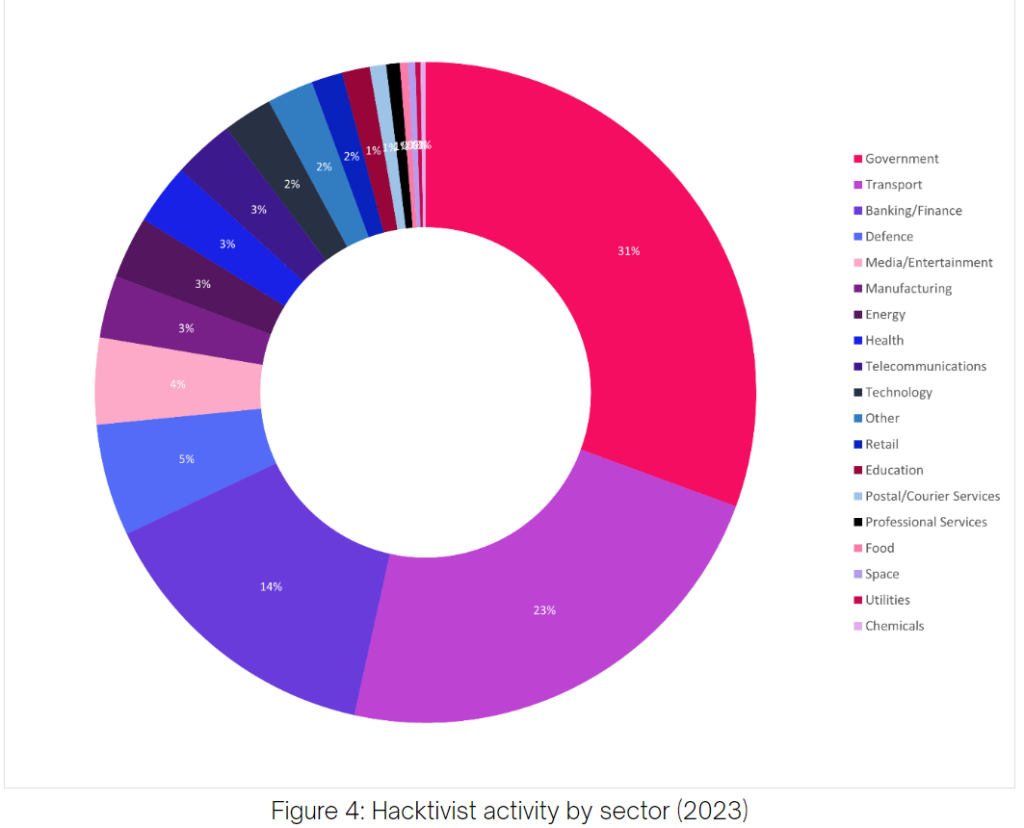

- Найбільш цільовими секторами були уряд, транспорт і фінансові послуги, хоча цільовими були ще 18 секторів.

У цьому звіті наведена статистика ґрунтується на заявлених атаках, а не на підтверджених успіхах. Це дозволяє нам оцінити наміри хактивістів у контексті російсько-української війни, а не здатність цілей захищатися від таких атак. Подібним чином ми навмисно виключили дані, зібрані від певних суб’єктів загрози, таких як Anonymous Sudan, які посилаються на різні геополітичні мотиви своїх атак, незважаючи на ймовірні зв’язки з Росією.

Це не означає, що ми вважаємо намір хактивіста більш значущим, ніж результат нападу. Найважливішим висновком із нашої колекції є те, що більший шум від зловмисника не означає більшого ефекту. Хоча певні дуже активні групи домінували в циклах новин про хактивістів протягом останніх 12 місяців, існує небезпека перебільшення реального впливу, який хактивісти мають на ландшафт кіберзагроз, і, за іронією долі, надання їм більшого впливу, ніж вони заслуговують.

Огляд хактивізму

Перед початком російсько-української війни вважалося, що хактивізм — різновид хакерства та активізму — йде на спад. Ситуація змінилася незабаром після вторгнення, коли український уряд оголосив про створення ІТ-армії України, запросивши волонтерів в Україні та в усьому світі взяти участь у кібератаках у відповідь на російські організації (для більш глибокого обговорення дивіться наш блог The Змінний ландшафт хактивізму).

Сучасні хактивісти не обов’язково стали більш витонченими; однак наявні інструменти дозволяють навіть найменш обізнаним у техніці гравцям залучатися до хактивізму. Це зрозуміло за обсягом діяльності; у 2023 році SecAlliance зафіксував понад 4000 іменованих цілей хактивізму, пов’язаних із російсько-українським конфліктом, не враховуючи великої кількості окремих спроб доксінгу, здійснених проросійськими загрозливими акторами.

У 2023 році хактивісти здебільшого здійснювали розподілені спроби відмови в обслуговуванні (DDoS), із зафіксованими 3820 інцидентами — понад 90% від загальної активності хактивістів. DDoS-атаки спрямовані на порушення роботи кінцевих точок або мереж, тимчасове припинення роботи веб-сторінок або інших критичних загальнодоступних служб. DDoS є улюбленою технікою хактивістів через низьку технічну складність, яка зазвичай вимагається — часто потрібно просто завантажити готовий набір інструментів DDoS, наприклад DDoSia від NoName057.

Незважаючи на високу активність DDoS, організаціям також легко протистояти таким атакам, якщо вживаються запобіжні заходи, що зменшує їхній вплив. Більшість активістів Telegram заявляють про успішні DDoS-атаки, додаючи звіт «Check-Host[.]net», який показує, що сайт-жертва не працює. Однак ці звіти можуть бути ненадійними, оскільки вони можуть показувати, що сайт не працює, якщо обмеження доступу спричинено геозонуванням, обмеженням швидкості чи іншими захисними заходами проти атак DDoS.

Для порівняння, у 2023 році було зафіксовано лише 80 витоків даних, за якими слідували 52 атаки зі знищенням. Порушення даних отримують значну оцінку від інших суб’єктів загрози та, ймовірно, привернуть увагу ЗМІ, але, як правило, важко здійснити проти стратегічно важливих цілей. Однак слід зазначити, що групи, які здійснили успішні витоки даних, мали меншу ймовірність також здійснювати DDoS-атаки, що означає, що їхній загальний рівень активності міг бути нижчим, але їхній рівень впливу, ймовірно, був вищим.

Спроби псування, коли зловмисники «вандалізують» загальнодоступні веб-сторінки, щоб видалити вміст або замінити його ідеологічним чи образливим матеріалом, повертаються до ранніх днів хактивізму. Однак більшість спостережуваних псувань проводилися на ранніх етапах російсько-української війни або новими чи меншими групами, які прагнули підвищити свою популярність. Атаки зі знищенням відомих цілей, як правило, навряд чи будуть успішними, оскільки важливі організації зазвичай, але не завжди, мають кращі заходи безпеки. Такі заходи, як керування вразливістю для платформ веб-сторінок або плагінів, або засоби боротьби з ботами, які також можуть захищати від DDoS-атак, допомагають захистити від опортуністичних атак пошкодження.

У дуже небагатьох випадках ми також зафіксували заяви про руйнівну чи деструктивну діяльність хактивістів, крім націлювання на загальнодоступні веб-сторінки. Ці атаки мали на меті порушити роботу критично важливих служб або систем зв’язку, інколи шляхом розгортання зловмисного програмного забезпечення для знищення даних жертви. Оскільки вони вимагають більш високого рівня складності, на них майже виключно заявили відповідальність російські державні групи, такі як група «Солнцепьок», яка заявила про руйнівні атаки на українські військові та телекомунікаційні організації у 2023 році.

Хто ніс відповідальність?

Протягом 2023 року ми спостерігали щонайменше 34 різні групи, які заявляли про атаки, пов’язані з хактивізмом. Діяльність більшості груп була спорадичною чи опортуністичною, або проводилася великими сплесками, але непослідовно протягом тривалого часу. Ймовірно, це відображає той факт, що хактивізм не приносить прямих фінансових чи політичних вигод учасникам — на відміну від інших форм кіберзагроз — а це означає, що стимулів брати участь менше.

Наприклад, Killnet, одна з найактивніших угруповань на початку конфлікту, на початку року здійснила серйозні атаки на сектор охорони здоров’я США, але в наступні місяці рівень активності значно знизився. Частково зниження активності можна пояснити втратою ентузіазму членами — канал Killnet у Telegram розвивався, щоб переважно рекламувати схеми заробітку грошей протягом 2023 року. Так само в грудні 2023 року KillMilk, один із його провідних організаторів, оголосив про свій «вихід» із хактивізм, а згодом нібито був доксований російськими ЗМІ, що свідчить про розрив відносин із російською владою.

На противагу цьому, Народна кіберармія, друга за активністю група, яка також має ймовірні зв’язки з підтримуваними Росією державними групами, здійснювала послідовні атаки проти України, націлюючись на українські організації щотижня 2023 року. Більшість цих атак були DDoS; однак група також неодноразово зливала дані, нібито отримані від українських урядових організацій. Однак його націлювання на організації за межами України було мінімальним.

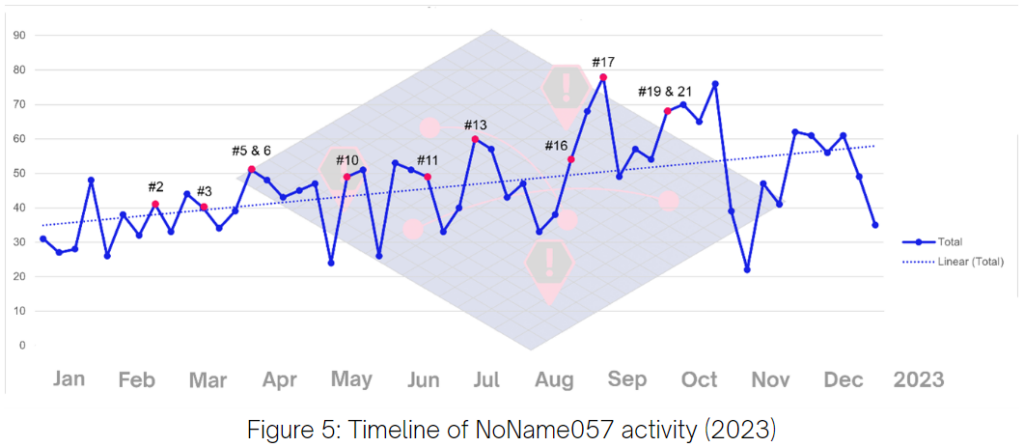

Загалом одна група була відповідальною за переважну більшість повних заяв про хактивізм: NoName057. NoName057 — також NoName057(16) — відповідав за майже 2500 атак протягом 2023 року, приблизно 60% усіх інцидентів. NoName057 – це проросійська хактивістська група, яка вперше з’явилася в березні 2022 року і чиї оператори переважно російськомовні. Відома своїми яскравими образами на тему ведмедів, група майже виключно проводить DDoS-атаки, переважно у відповідь на геополітичні події. NoName057 постійно називав цілі щотижня протягом 2023 року. У найменшу активність група заявляла про 22 успішні атаки, а в найактивнішу – 78 атак. Незважаючи на те, що NoName057 націлений переважно на європейські організації, більша частина його націлювання була зосереджена на цілях за межами України, а саме на її сусідах і країнах НАТО.

Ефективність DDoS NoName057 пов’язана з його дисциплінованими рівнями координації та спеціальними інструментами. Група керує проектом DDoSia, інструментом на основі підписки, доступним для членів і підписників NoName057. Інструмент має дві версії, одну написану на Go, а іншу на Python, обидві складаються з автоматичного сценарію, здатного запускати DDoS-атаку проти цілі, що зрештою вимагає мінімальних навичок користувача для виконання атаки.

Протягом кількох тижнів, за спостереженнями SecAlliance, коли більш «соціальні» хактивістські групи демонстрували зниження активності, NoName057 підтримував високий рівень активності, демонструючи професіоналізм, який зазвичай не асоціюється з хактивістськими групами. Однак фактичний вплив його атак зменшується тим фактом, що група практично виключно зосереджена на DDoS, а не на більш серйозних витоках даних і деструктивних кампаніях.

Посилання на Кремль

SecAlliance оцінює, що багато проросійських хактивістських груп, розглянутих у цьому звіті, певною мірою співпрацюють з російськими державними акторами на основі звітів третіх сторін і нашого власного аналізу. Групи, які, за оцінками, були пов’язані з російськими державними структурами, більш схильні до крадіжки даних або деструктивних атак, ніж інші групи.

Зв’язки проросійських хактивістських груп із Москвою зазвичай визнають як розвідувальні служби, так і дослідники. Повідомляється, що українські спецслужби раніше визначили «Солнцепьок» як прикриття для підтримуваної Російською державою угруповання підвищеної стійкості (APT) Sandworm. Сам Sandworm відноситься до частини 74455 російської військової розвідки Головного розвідувального управління (ГРУ). Інші дослідники також раніше повідомляли про зв’язки між хактивістськими групами злому та витоку інформації, такими як XakNet Team і Народна кіберармія, а також APT28, що спонсорується ГРУ.

Під час нашого власного збору ми спостерігали, як Солнцепьок заявляв про численні витоки даних або підривні атаки, які корелювали з підтвердженими атаками, приписуваними Sandworm. У грудні 2023 року Солнцепьок в Telegram взяв на себе відповідальність за широко розповсюджену деструктивну атаку на українську телекомунікаційну компанію «Київстар». Згодом СБУ приписала атаку Sandworm.

Проте не всі заяви Солнцепька можна було перевірити. У серпні 2023 року Солнцепьок заявив, що знищив «усю систему стратегічної радіоелектронної розвідки Головного управління розвідки Міноборони України» (ГУР) і стверджував, що отримав доступ до польських, українських і британських робочих станцій за допомогою співробітників ГУР. Ми не змогли підтвердити цю заяву, але вона незабаром послідувала за публічним повідомленням про кампанію Sandworm «Infamous Chisel», націлену на українські військові пристрої та з’єднання Starlink. Існує реальна ймовірність того, що заяву було зроблено як відплату за повідомлення або як дезінформацію, щоб відвернути увагу від звітів.

Солнцепьок також був помічений у проведенні DDoS-атак. У вересні 2023 року Солнцепьок націлив на державні установи Естонії DDoS-атаки в рамках ймовірної спільної кампанії з хактивістськими групами Берегині, RaHDit, Killnet, Заря, Joker DPR, Wagner, XakNet Team, NoName057, Black Wolfs, BEAR IT ARMY, Восход, Народна кіберармія, Patriot Black Matrix, DEADFOUD, Xecatsha, BEARSPAW, Zulik Group та Anonymous Russia. Враховуючи оцінку Солнцепьком державних зв’язків з Росією, існує реалістична ймовірність того, що інші групи діють з певним ступенем державного впливу, хоча дуже малоймовірно, що всі вони мають прямі державні зв’язки. Хоча «Солнцепьок», ймовірно, є або прикриттям діяльності Sandworm, або прямим партнером із членами Sandworm, інші групи, швидше за все, більш вільно співпрацюють з російськими державними акторами.

Цільові країни

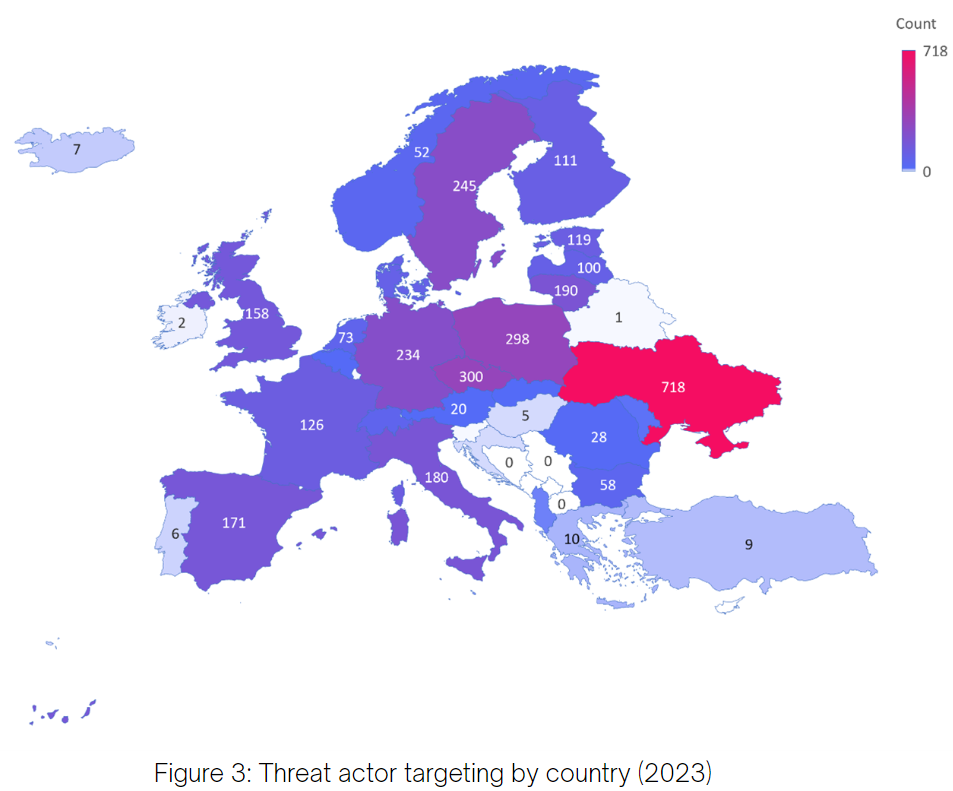

Не дивно, особливо враховуючи потенційний ступінь участі російської держави в хактивістській діяльності, Україна була найбільшою цільовою країною у 2023 році, становлячи 18% інцидентів. Однак ця кількість, мабуть, нижча, ніж можна було б очікувати, і демонструє загальноєвропейський, а іноді й глобальний, характер хактивізму у російсько-українській війні.

Європейські організації, за винятком України та Росії, були об’єктами 68% інцидентів.

36 різних європейських країн були ціллю протягом 2023 року.

Слідом за Україною наступними країнами, націленими на ураження, були Чехія (300), Польща (298), Швеція (245), Німеччина (235), Литва (190), Італія (180), Іспанія (171) та Великобританія (158). .

Найбільше неєвропейських країн, на які націлено, були США (155), за ними йшли Канада (111) і Австралія (24). *

Хоча загальна тенденція націлювання з часом зростала, націлювання на Україну мало тенденцію до зниження протягом 2023 року. На відміну від наступних найбільш націлених країн (Чехія, Польща, Швеція, Німеччина, Литва, Італія, Іспанія та Велика Британія) спостерігалася тенденція націлювання на підвищення протягом усього періоду. року, хоча й різною мірою.

*Цей список виключає напади Анонімного Судану, які часто називають об’єкти Африки та Близького Сходу цілями через труднощі в оцінці мотивації в таких випадках. Група назвала такі причини, як громадянська війна в Судані та війна Ізраїлю та ХАМАС як мотиви для своїх цілей; однак Anonymous Sudan також вважається пов’язаним із російськими загрозливими суб’єктами та, ймовірно, діє на підтримку геополітичних цілей Росії.

Європейські країни (за винятком України) становлять більшість цільових країн через високий рівень націлювання NoName057 на «дружні» до України країни. Польща, яка традиційно стурбована вторгненням Росії, відіграє провідну роль у посиленні відповіді Європейського Союзу (ЄС) і міжнародної спільноти на війну в Україні, незважаючи на зміни керівництва в 2023 році. Чехія також послідовно підтримує Україну як військовою допомогою, так і політичною підтримкою. з початком війни. Натомість Угорщина, очолювана скептиком щодо ЄС та України Віктором Орбаном, зазнала майже незначних нападів протягом року.

За межами Європи націлювання на США та Канаду, ймовірно, пов’язано зі значною матеріальною та фінансовою підтримкою США Україні, хоча надання допомоги наразі призупинено через внутрішньополітичну напруженість. Націлювання на Канаду частково, ймовірно, мотивовано значною українською діаспорою в Канаді та напруженими двосторонніми відносинами з Росією, які значно погіршилися після анексії Росією Криму в 2014 році. Відносини між розвідувальними службами «п’ять очей» між США, Великою Британією, Канадою, Австралією та Новою Зеландією, ймовірно, також відіграють певну роль у виборі цілей для проросійських хактивістів.

Незважаючи на те, що ми спостерігали загальну тенденцію націлювання на Україну з часом до зниження, важливо зазначити, що це не означає, що загроза хактивізму українським організаціям зменшилася. У той час як неукраїнські організації стають мішенню хактивістів із низькими можливостями, але високим рівнем мотивації та наміром спричинити зрив, українські юридичні особи, ймовірно, стають мішенню хактивістів із вищими можливостями та мотивацією, але з наміром проводити складні атаки, які вимагають більше часу. і зусилля. Тому кількість атак іноді може відвернути увагу від загрози, яку вони становлять.

Цільові сектори

Протягом 2023 року ми також фіксували сектори цільових суб’єктів. Це особливо важливо відстежувати для неурядових організацій, які можуть задаватися питанням, чому на них впливають геополітичні події та коли.

У 2023 році хактивізм постійно був націлений на три сектори: уряд (31% усіх випадків), транспорт (23%) і фінансові послуги (14%). Хоча цілями були ще 18 секторів, включаючи оборону, засоби масової інформації та розваги, охорону здоров’я, телекомунікації, енергетику, виробництво та технології, державні, транспортні та фінансові послуги склали більше двох третин усіх зареєстрованих спроб нападу.

Ймовірно, ці сектори були мішенню через поєднання відомості, впливу та ідеологічної мотивації. Навіть незначні збої в роботі урядових служб, ймовірно, привернуть значну увагу ЗМІ, тоді як якщо злам державних даних є успішним, це також підвищує репутацію групи хакерів і може завдати законної шкоди організації. Незважаючи на захист, доступний для протидії DDoS, інформаційні агентства неодноразово повідомляли, що державні веб-сторінки постраждали від DDoS-атак у 2023 році. У жовтні 2023 року урядові веб-сторінки Бельгії тимчасово припинили роботу після нападу NoName057. У тому ж місяці веб-сторінки уряду Іспанії були недоступні після атак, пов’язаних із проведенням Іспанією саміту ЄС у Гранаді, а в червні 2023 року сайт Європейського інвестиційного банку був порушений через атаку, пов’язану з Killnet і Anonymous Sudan.

Транспортні та фінансові послуги також, ймовірно, були мішенню, оскільки вони є критично важливими для нормального функціонування економіки. Збої в роботі онлайн-сервісів, таких як служби купівлі квитків, веб-сторінки аеропортів і портали онлайн-банкінгу, також можуть призвести до висвітлення в ЗМІ, а також до шкоди репутації бренду та невдоволення клієнтів. У багатьох випадках у 2023 році ми спостерігали, як NoName057 посилює націлювання на фінансові послуги після того, як ЗМІ повідомили про діяльність групи. Це також траплялося у випадках без зовнішнього мотивуючого фактора, наприклад певної геополітичної події.

Однак, як показано на малюнку 1, варто зазначити, що не всі суб’єкти загрози однаково націлені на одні й ті самі сектори. Як згадувалося раніше, у 2023 році Killnet націлилася на послуги охорони здоров’я набагато більше, ніж будь-яка інша група хакерів. Народна кіберармія, яка націлювалася переважно на Україну, непропорційно націлилася на медіа та розважальні організації, ймовірно, щоб перешкодити проукраїнським і антиросійським повідомленням. NoName057 орієнтувався на транспортні організації майже так само, як і на державні організації, незважаючи на те, що вони переважно діяли у відповідь на геополітичні події, реалістично як засіб націлювання на ланцюги поставок і критичні послуги.

Хактивісти, які зловживають даними, рідко націлюються на транспортні організації, натомість зосереджуються на більш ніж половині всіх атак на урядових і оборонних організаціях, за якими йдуть фінансові послуги, роздрібна торгівля та технологічні організації в набагато меншій мірі. Із зафіксованих нами витоків даних більше половини були здійснені проти українських організацій.

Акторська мотивація

Протягом 2023 року хактивістські групи переважно посилалися на певну геополітичну мотивацію своєї діяльності, або виступаючи на підтримку широкомасштабної російсько-української війни, або реагуючи на конкретні геополітичні події. У меншій кількості випадків групи також посилалися на ідеологічні мотиви, включаючи підтримку робітничих та інших рухів протесту, релігію (зокрема російське православ’я) та антифашистські мотиви. Останнє міркування є загальною темою пропаганди, яку Росія використовує для посилення підтримки війни та зменшення міжнародної підтримки України; однак незрозуміло, чи були ці хактивістські групи мотивовані цією розповіддю чи допомагали поширювати її як частину операцій впливу.

У певній кількості випадків групи хактивістів також були ймовірно мотивовані внутрішніми справами Росії. Загальний рівень активності помірно підвищився одразу після смерті лідера групи Вагнера Євгена Пригожина, хоча ми не можемо остаточно пов’язати це з його смертю. Реально це могла бути спроба відвернути увагу від внутрішніх російських розбіжностей або святкова реакція на смерть Пригожина.

Там, де хактивістська діяльність була реакцією на конкретну зовнішню подію, атаки були правдоподібно емоційними та реактивними відповідями, а не раціональними діями. Однак для хактивістських груп, які, за оцінками, мають зв’язки з російською військовою розвідкою, таких як «Солнцепьок» або XakNet, атаки, швидше за все, були вмотивовані для підтримки конкретних російських політичних чи військових цілей. У багатьох випадках ми спостерігали, як учасники злому та витоку даних зливали дані з організацій, які раніше були або пізніше буде підтверджено як скомпрометовані російськими державними акторами, що свідчить про те, що нібито «хактивістська» діяльність, ймовірно, була прикриттям для стратегічно мотивована діяльність, а не ідеологічно чи реактивно мотивована.

Москва, ймовірно, розглядає хактивістські групи на основі Telegram як інструмент для координації атак і приховування активності шляхом розширення кола залучених учасників. DDoS-атаки, які нечасто використовуються більш складними суб’єктами, пов’язаними з державою, є одним із методів маскування атрибуції та можливостей актора, як продемонстрував Солнцепьок.

Співпраця з групами хактивістів також, ймовірно, дозволить Росії:

- Аутсорсинг кіберактивності.

- Співпрацювати з неросійськими акторами.

- Підтримуйте правдоподібне заперечення.

- Забезпечте витік даних ширшій аудиторії.

- Розкривати успіхи для підтримки впливу та інформаційних операцій.

Передача діяльності групам хактивістів, особливо атак, які вимагають низького рівня складності, звільняє ресурси для державних суб’єктів і дозволяє їм підтримувати ймовірне заперечення під час проведення атак. Це особливо важливо для націлювання на організації за межами України, яким Росія, можливо, не захоче чинити прямий конфлікт.

І навпаки, використання каналів Telegram дозволяє Росії проеціювати свої успішні кібератаки на ширшу аудиторію та дозволяє пов’язаним з державою групам оприлюднювати успіхи. Повідомляється, що Telegram має понад 800 мільйонів користувачів і є широко використовуваною платформою як у Росії, так і за її межами. Хоча багато проросійських хактивістських груп працюють російською, деякі працюють англійською — NoName057 також підтримує англомовний канал у Telegram. Оскільки групи APT загалом намагаються підтримувати скритність і наполегливість у середовищі жертв і зазвичай не публікують атаки, тоді як жертви не обов’язково публічно розкривають руйнівні чи руйнівні атаки, групи хактивістів є засобом обходу цих обмежень. Оскільки Росія неодноразово демонструвала значення, яке вона надає операціям впливу, хактивістські групи, ймовірно, є цінним інструментом для оприлюднення нападів і впливу на сприйняття конфлікту.

У деяких випадках проросійські загрозливі суб’єкти також реально здійснювали дії у відповідь на проукраїнську активістську або пов’язану з державою діяльність. Ближче до кінця 2023 року українські спецслужби та кіберорганізації заявили про численні підривні або руйнівні атаки на російські організації, що могло спонукати російських акторів у відповідь подібними кампаніями.

Соціальний елемент хактивістської активності у російсько-українській війні також не можна не помітити. Більшість хактивістських каналів є досить соціальними, вони проводять тривалі дискусії у своїх потоках коментарів і дозволяють членам голосувати за те, на які країни орієнтуватися. Ймовірно, це дає учасникам відчуття того, що вони активно впливають на конфлікт, а також відчуття спільності та включеності, що є важливим для побудови групових зв’язків і заохочення незаконної та антисоціальної поведінки. Невеликі перемоги, такі як успішні DDoS-атаки, також можуть дати учасникам відчуття, що Росія виграє війну, що мотивує ідеологічну підтримку конфлікту. Однак для певних груп, таких як Killnet, окремі особистості також, швидше за все, впливали на рішення щодо націлювання більше, ніж конкретні геополітичні події.

Крім того, той факт, що ця діяльність здійснюється віртуально, а не фізично, швидше за все, заохочує більш широку участь осіб, які навряд чи будуть залучені до інших кіберзагроз. Учасники з більшою ймовірністю почуватимуться захищеними від судового переслідування чи іншої правової негативної реакції. Хактивізм також відкриває участь для людей у всьому світі, багато з яких привнесуть у конфлікт власні ідеологічні цілі, які виходять за межі російсько-українських відносин. Певні групи загроз, такі як NoName057, також «гейміфікують» участь в атаках, рекламні рейтинги та навіть грошові призи, щоб заохотити внесок у кампанії DDoS.

Однак важливо визнати, що, хоча актори могли надати конкретну мотивацію для хактивістських кампаній, як і більшість кіберзагроз, хактивізм залишався в основному опортуністичним у 2023 році. Хоча цільові країни та/або сектори, ймовірно, визначені заздалегідь, хактивісти, як правило, вважають широку мережу під час проведення атак, публічно заявляючи лише про успішні, як у випадку з NoName057.

Цільові мотиви: практичне дослідження

Кожна група хактивістів, ймовірно, матиме індивідуальну мотивацію та шаблони націлювання. Однак деякі, як-от NoName057, пропонують тематичні дослідження для оцінки кореляції між конкретними подіями та темпами активності актора. NoName057 особливо підходить для оцінки групових мотивацій, оскільки вони корисно вказують, на яку подію чи розвиток подій вони реагують під час здійснення атак.

У 2023 році це були здебільшого політичні події за межами України та Росії, як-от проведення третьою країною багатонаціонального саміту, заява міністра закордонних справ про підтримку України або повідомлення про поставку зброї до Києва іншою країною. Загалом, націлювання NoName057 не було викликано подіями на полі бою; однак це не стосувалося всіх хактивістських груп. Деякі, включно з тими, хто випадково пов’язаний з ГРУ, частіше реагували на військові події, ніж на політичні події.

Нижче ми надаємо розбивку основних геополітичних подій, а також подій, наведених NoName057 як причини для націлювання для перегляду кореляцій:

Як бачимо, деякі великі геополітичні події не викликали практично ніякої реакції з боку NoName057. Приєднання Фінляндії до НАТО призвело до напрочуд незначного збільшення кількості нападів на фінські організації. Навпаки, зустріч міністрів закордонних справ ЄС, що відбулася в Україні, призвела до значного сплеску фінських нападів після того, як міністр закордонних справ Фінляндії висловив підтримку Гельсінкі Україні та засудив порушення Росією міжнародного права.

Націлювання на Польщу, яке було незмінно високим протягом 2023 року, не спостерігало помітного зростання після парламентських виборів у Польщі, хоча пізніше проєвропейський Дональд Туск сформував польський уряд. Навпаки, візит президента Польщі Дуди до Відня та захоплення Польщею школи російського посольства спричинили помітне посилення нападів на польські організації.

У багатьох випадках, як зазначено датами в дужках у таблиці 1, події, які, як повідомляється, спонукали до діяльності NoName057, не завжди призводили до негайної активності групи. Захоплення Польщею школи російського посольства було названо лише причиною майже через два тижні після події, реалістично тому, що це була незначна подія, яка потребувала більше часу, щоб увійти в цикл новин. Затримку між подією, що сталася, і тим, що вона стала причиною для атаки, також можна ймовірно пояснити часом, необхідним для координації та консультацій з членами групи та успішного DDoS-атаки.

Найбільший висновок із цього полягає в тому, що бути в курсі геополітичних справ є важливим засобом бути в курсі потенційних цілей, але, на жаль, не завжди існує чітка кореляція між подією та атакою. Наявність належних засобів пом’якшення та сильна система безпеки, здатна проактивно захищати від DDoS-атак, є найкращим способом захисту від усіх типів хактивістської діяльності, навіть для організацій, які не працюють у геополітично важливих секторах.

Висновки та погляд на майбутнє

Хактивізм, ймовірно, залишатиметься актуальним для російсько-української війни у 2024 році. Лише за два місяці року ми зафіксували майже 1000 заявлених атак хактивістів — чверть тих, що були зареєстровані протягом 2023 року. Клієнти SecAlliance мають доступ до щоденних, щотижневих і місячних звітів. про цю діяльність, а також про інші важливі події російсько-української війни.

Уроки, які ми витягли з діяльності хактивістів у 2023 році, ймовірно, залишаться такими ж у наступному році. Незважаючи на те, що DDoS, ймовірно, продовжуватиме становити найбільшу частку хактивістської активності, загроза для підприємств залишатиметься низькою, доки будуть вжиті відповідні заходи пом’якшення. Організаціям рекомендовано активно впроваджувати захист від DDoS-атак і бути в курсі потенційно відповідних геополітичних подій. Відповідними подіями можуть бути парламентські вибори в ЄС, президентські вибори в Росії та США, а також події, пов’язані з міжнародним фінансуванням України, оскільки всі вони, ймовірно, також стануть об’єктами російських операцій впливу та інших кібератак.

Операції зі злому й витоку та підривні операції найчастіше проводитимуться проти українських організацій, зокрема урядових, оборонних, фінансових, телекомунікаційних та інших організацій критичної інфраструктури. Підприємства за межами України майже виключно стають цілями DDoS-атак, однак деякі державні та фінансові установи та постачальники критичної інфраструктури в країнах, дружніх Україні, стикаються з ризиками операцій злому та витоку.

Без суттєвих змін у ландшафті дійових осіб NoName057, схоже, і надалі залишатиметься найпліднішою дійовою особою — і нещодавно ми відзначили активізацію співпраці між NoName057 та іншими групами хактивістів і відповідне зростання активності хактивістів. Однак, як довго триватиме ця співпраця та чи справді ці атаки мають законний вплив на цілі, ще невідомо. Підтримувані державою та пов’язані з державою хактивісти продемонстрували найбільшу технічну витонченість і відповідний вплив у 2023 році, тенденція, яка, швидше за все, продовжиться у 2024 році.

Військові події у російсько-українській війні реалістично матимуть найбільший вплив на хактивістський ландшафт загроз. Незважаючи на те, що протягом 2023 року ми не спостерігали серйозних змін у активності хактивістів, війна також була відносно застойною протягом цього періоду, незважаючи на значний контрнаступальний поштовх України. У 2024 році російська кінетична активність набрала обертів у відповідь на проблеми України з ресурсами та боєприпасами, захопивши місто Авдіївка — перше українське місто, яке Росія захопила за понад дев’ять місяців. Якщо військовий статус-кво суттєво зміниться в наступному році, існує реалістична ймовірність того, що ландшафт загроз хактивістів зміниться. Зміни можуть включати більше зосередження на руйнівних або руйнівних атаках або продовження підриву міжнародного фінансування України.

Останні події у сфері кіберзлочинних загроз також можуть вплинути на хактивізм у 2024 році. Після ліквідації LockBit російські учасники програми-вимагача та колишні філії LockBit можуть звернутись до більш «патріотичної» кіберактивності, або хактивізму, або іншим чином підтримувати російських державних акторів. Ми спостерігали цю тенденцію з афілійованими особами Conti після витоку інформації про Conti та самовільного закриття, коли колишні філії ймовірно співпрацювали з російськими державними діячами в кампаніях, націлених на Україну, хоча не було встановлено, чи керувалися вони патріотичним обов’язком чи як засіб самозахисту.

Які б події не відбулися у 2024 році, найважливішим висновком, який ми помітили у 2023 році, є те, що, хоча хактивізм є шумним і привертає увагу, фактичний вплив не слід перебільшувати. Державні суб’єкти залишаються основною загрозою для уряду та об’єктів критичної інфраструктури, тоді як кіберзлочинці становлять найбільшу загрозу для підприємств у всьому світі. До хактивізму слід ставитися обережно, але не надавати йому більшого впливу, ніж він заслуговує.