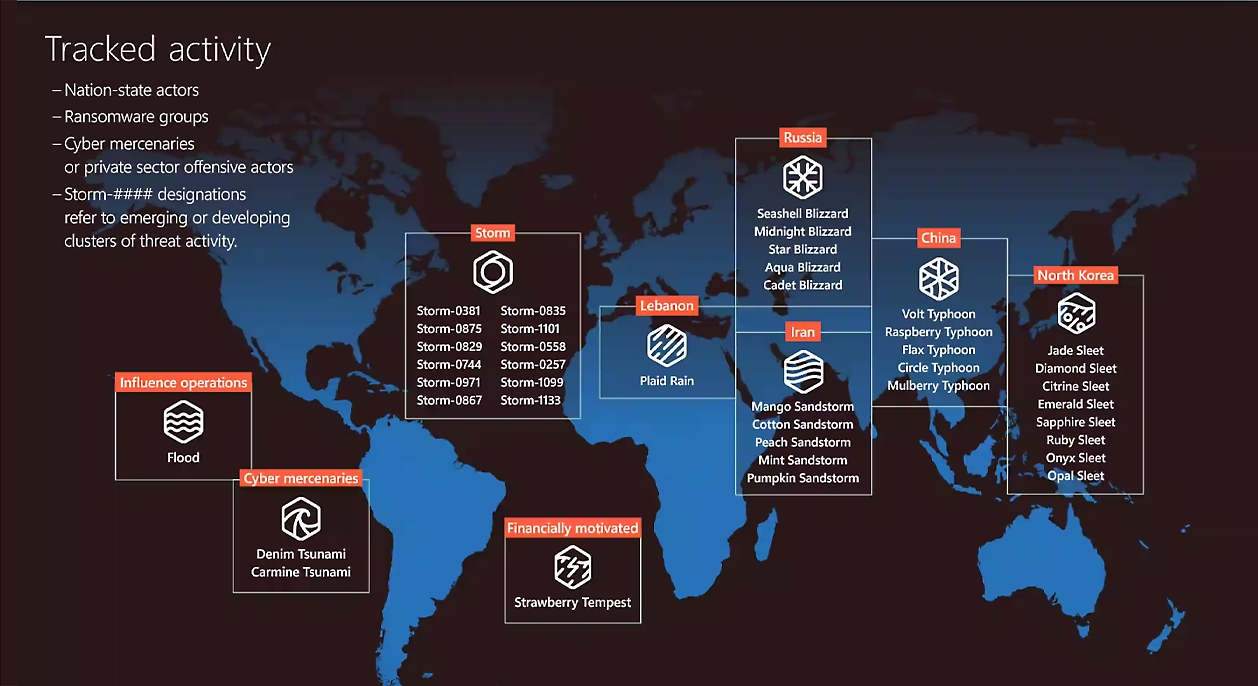

Таксономія іменування актора загрози: Blizzard

Російські державні суб’єкти розширили сферу пов’язаних з війною в Україні кібероперацій і операцій впливу на союзників Києва. Це було на додаток до численних руйнівних операцій та операцій кібершпигунства, спрямованих проти українського уряду та критичної цивільної інфраструктури, про які ми публічно повідомляли протягом останнього року.

Враховуючи обсяг репортажів, присвячених Україні, які ми випускаємо з липня 2022 року, цей розділ дає можливість глибше зануритися в кібероперації російської держави поза зоною активного військового конфлікту.

Спонсоровані державою російські суб’єкти загрози використовували різноманітні засоби — від фішингових кампаній до нульових днів — щоб отримати початковий доступ до пристроїв і мереж у галузях у країнах-членах НАТО, тоді як суб’єкти зловмисного впливу намагалися залякати українську діаспору та заохотити протестні рухи по всій Європі. Розширення пов’язаних з війною цілей Росії свідчить про те, що будь-який уряд, політика чи організація критичної інфраструктури, розташовані в країні, яка надає Україні політичну, військову чи гуманітарну підтримку, знаходяться під загрозою компромісу.

Статистична інформація

- Захистіть ідентифікаційні дані користувачів за допомогою засобів захисту MFA та посилення доступу з найменшими привілеями.

- Підтримувати системи в актуальному стані; латайте рано і часто.

- Розгортайте рішення для захисту від зловмисного програмного забезпечення, виявлення та реагування на кінцеві точки, а також захисту ідентифікаційних даних.

- Увімкніть дослідження та відновлення за допомогою резервного копіювання, журналювання та плану реагування на інциденти.

Дипломатичний, оборонний і транспортний сектори членів НАТО знаходяться під загрозою

Російські державні кіберактори з числа цивільних і військових розвідувальних служб проводили операції проти держав-членів НАТО, націлюючись на урядові організації, транспорт, енергетичний сектор та інші мережі, майже напевно, щоб полегшити збір розвідданих.

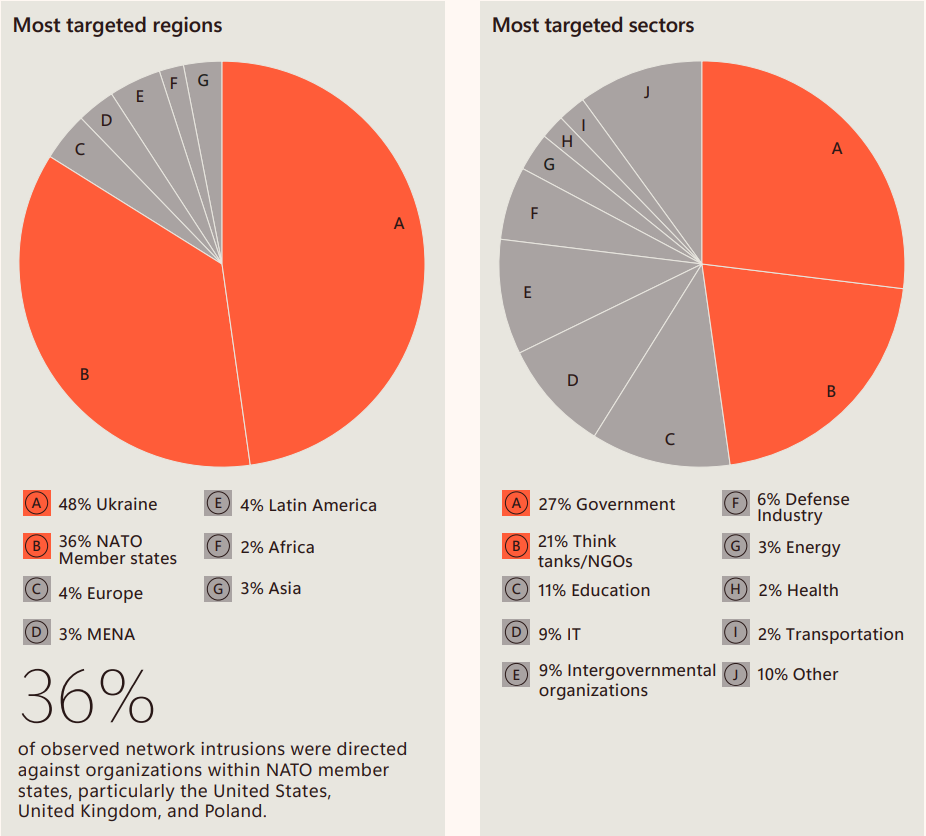

У квітні та травні цього року Microsoft спостерігала сплеск активності проти західних організацій, тоді приблизно 46 відсотків зафіксованих мережевих вторгнень були спрямовані проти організацій у державах-членах НАТО, зокрема Сполучених Штатів, Великобританії та Польщі.

Хоча більшість російських державних і асоційованих з державою вторгнень з липня 2022 року були спрямовані проти українських організацій (48 відсотків), більше третини були спрямовані проти організацій в країнах-членах НАТО.

Статистична інформація

- Пілотуйте та розгортайте методи автентифікації, стійкі до фішингу. Дивіться сторінку 36.

- Вимагайте автентифікацію, стійку до фішингу, для критично важливих програм.

- Розкажіть користувачам про соціальну інженерію та фішингові атаки, включно з утриманням від введення кодів MFA, надісланих через будь-яку форму небажаних повідомлень.

- Навчіть користувачів Microsoft Teams перевіряти спроби зовнішнього зв’язку, бути обережними щодо того, чим вони діляться, і ніколи не повідомляти інформацію про свій обліковий запис або авторизувати запити на вхід у чаті.

- Дозволяйте лише відомі пристрої, які відповідають базовим стандартам безпеки, рекомендованим Microsoft.

Зловмисники здійснюють фішинг для інформації

Російські державні суб’єкти, зокрема Midnight Blizzard, Star Blizzard і Aqua Blizzard, запустили фішингові кампанії, видаючи себе за західних дипломатів і українських чиновників, щоб отримати доступ до облікових записів, які могли містити інформацію про зовнішню політику Заходу щодо України, оборонні плани та наміри або розслідування військових злочинів. Актори Aqua Blizzard також маскувались під представників оборони та юстиції України, щоб атакувати західні та українські гуманітарні та судові організації, а потім використовували техніку контрабанди HTML, щоб обійти виявлення електронної пошти та уникнути автоматизованого захисту.

Star Blizzard видавав колишнього високопоставленого чиновника США, щоб надсилати листи дипломатичному персоналу США, який раніше служив в Україні. У травні Midnight Blizzard надіслала електронні листи з адрес електронної пошти на тему Польщі на десятки облікових записів у 12 міжнародних організаціях, включаючи НАТО, а також дипломатичним представникам кількох країн-членів НАТО. Ця кампанія була однією з багатьох, які загрозливий актор проводив цього року проти дипломатичних установ, залучених до політики в Україні.

Forest Blizzard використовує вразливості нульового дня для націлювання на чутливі сектори

Пов’язаний із Головним розвідувальним управлінням (ГРУ) суб’єкт Forest Blizzard, компроміс цілей на оперативному та стратегічному рівнях, ймовірно, є засобом, за допомогою якого російське керівництво може отримати обізнаність про ситуацію, що підтримує низку військових і зовнішньополітичних цілей.

На додаток до проведення фішингових кампаній, Forest Blizzard використовувала вразливість нульового дня Outlook, CVE-2023-23397, протягом 2022 року та до 2023 року для доступу до державних організацій в Україні, а також до оборонно-промислової бази держав-членів НАТО, транспорту, та сектори освіти. Після виявлення вразливості служба Microsoft Threat Intelligence спостерігала зростання використання уразливості Forest Blizzard протягом двотижневого періоду, що вказує на зростаючу толерантність актора до високого ризику щодо здійснення вторгнень, які можуть легко викрити його операції.

Окремо Forest Blizzard використовувала веб-сервіси Exchange у хмарних і гібридних середовищах, щоб викрасти дані з облікових записів електронної пошти в енергетичних, оборонних і авіатранспортних організаціях, розташованих у країнах, які надають логістичну або тактичну підтримку Україні. Застосовуючи передові методи посткомпромісу, актори позиціонувалися, щоб отримати доступ до будь-якого цікавого облікового запису в цільовому середовищі. Вони використовували Exchange PowerShell, щоб отримати постійний доступ до цільових повідомлень, що цікавлять, шляхом зміни дозволів папки для поштової скриньки. Оператори також налаштували ролі уособлення додатків користувачів, щоб отримати доступ до будь-якого елемента в папці або виконати додаткові дії під час автентифікації як інший користувач.

Актори Aqua Blizzard видавалися за чиновників оборони та юстиції України, щоб атакувати західні та українські гуманітарні та судові організації.

Статистична інформація

- Відстежуйте зміни, внесені користувачем у поштову скриньку.

- Відстежуйте та сповіщайте про підозрілі зміни дозволів, зроблені користувачами та адміністраторами.

- Застосуйте виправлення, коли вони стануть доступними, щоб захистити пристрої від націлювання.

- Додайте користувачів до групи “Захищені користувачі”, яка забезпечує додатковий захист облікових даних, окрім вимкнення NTLM, і її слід використовувати для облікових записів високої цінності, таких як адміністратори домену, коли це можливо.

Кібероперації та операції впливу продовжують зближуватися

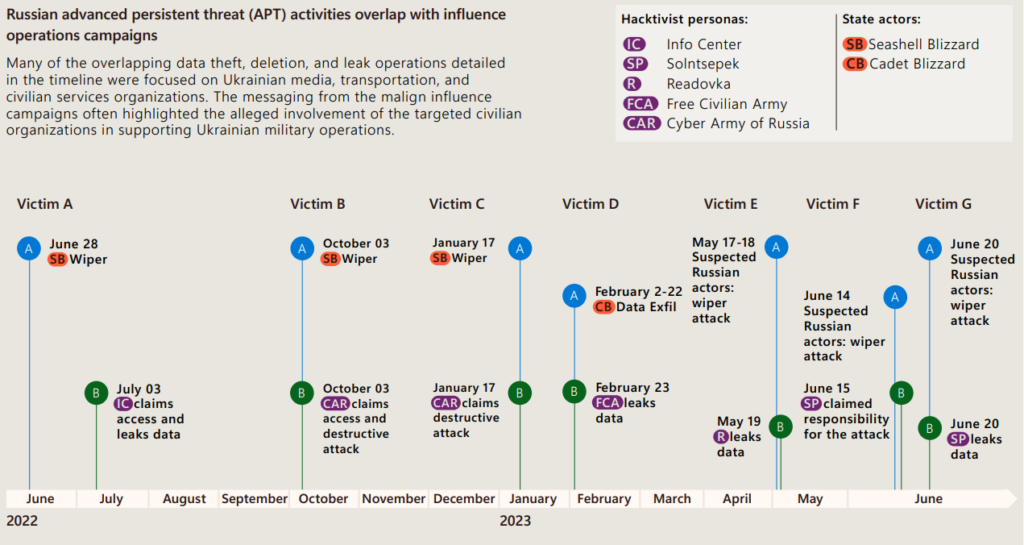

Масштаби та інтенсивність кіберкампаній впливу між державними акторами та групами хактивістів зросли протягом війни Росії в Україні, оскільки дати між атаками та публічними витоками скоротилися з кількох днів до операцій майже в один день.

Microsoft спостерігала випадки зближення між пов’язаними з Росією кіберопераціями та проросійськими “активістськими” атаками в Україні, які, ймовірно, служать для приховування участі російської держави. Seashell Blizzard, Cadet Blizzard та інші підозрювані російські актори всі проводили операції, які часом поділяли віктимологію та близькі часові зв’язки з хакерськими групами, які зливали конфіденційні викрадені дані або стверджували, що здійснювали кібератаки на названі організації.10 Кіберактивні кампанії впливу за участю ймовірних хакерських груп Кібер Army of Russia, Free Civilian та інші майже напевно служили для дискредитації жертв організацій, тоді як публічні претензії на відповідальність, ймовірно, мали на меті посилити наслідки кібератак на мережі жертв.

Діяльність кібернетичного впливу спрямована на Україну, Польщу та країни Балтії

Пов’язані з Росією групи загроз, які беруть участь у кампаніях впливу, продовжують намагатися посіяти недовіру між українським населенням та європейськими партнерами, які підтримують Київ — як урядовими, так і цивільними.

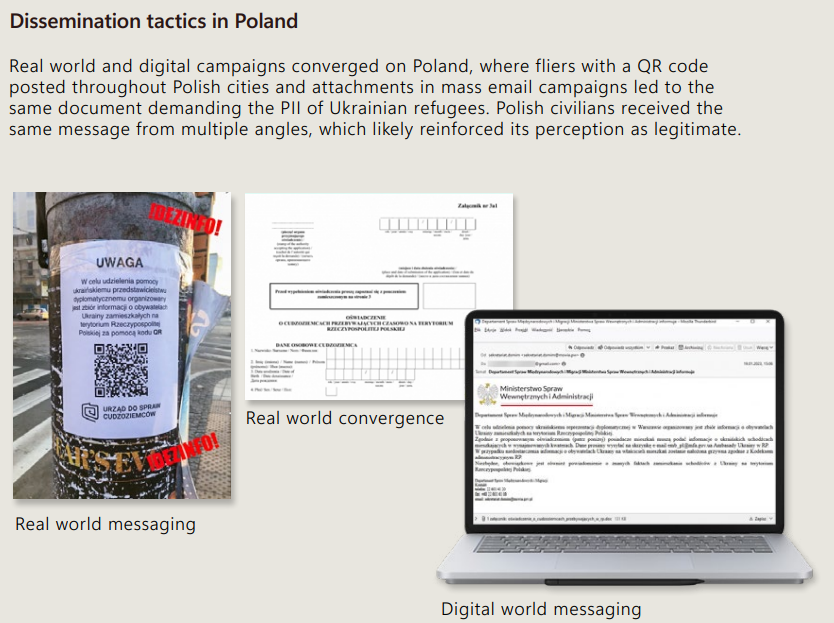

Одна з найвідоміших кампаній кібер-впливу, націлених на населення за межами України, включала серію операцій, які демонстрували подібні TTP, як ті, що використовувалися Storm-0257 (група загроз, яку Microsoft оцінює як найбільш схожу на Ghostwriter і UNC1151). Кампанія виявилася спрямованою на зменшення довіри між українською діаспорою та біженцями, польським, литовським та латвійським населенням та їхніми урядами. Кампанія, яку вперше спостерігали приблизно в середині січня 2023 року, використовувала розповсюдження електронною поштою та неавтентичних документів для поширення наративу про те, що урядовці можуть домагатися примусової репатріації українців або закликати європейських громадян для війни в Україні. Основними цілями були жителі держав-членів НАТО Польщі, Латвії та Литви.

Розслідування Microsoft виявило, що один із документів, розповсюджених електронною поштою, також був пов’язаний із фізичним флаєром, розміщеним у Польщі, демонструючи, що кампанія поєднала цифровий і фізичний світи. Польськомовний проросійський веб-сайт Dziennik Polityczny, білоруське державне телебачення та мережа облікових записів sockpuppet, які видають себе за громадян Литви в соціальних мережах, служили для подальшого посилення повідомлень.

Оскільки Росія прагне перетворити підтримку України на точку конфлікту між населенням Заходу та їхніми урядами, протести є корисним інструментом через їх подвійну роль як тактики для здійснення впливу та бажаного результату операцій впливу.

Спонсоровані державою російські актори, організації та засоби масової інформації допомогли посилити, підтримати та навіть організувати проросійські, антивоєнні протести по всій Європі. Наприклад, російська правляча партія “Єдина Росія” підтримувала зв’язки з діячами та групами в італійському проросійському, антиукраїнському військовому русі, тоді як Кремль намагався вплинути на протести в Німеччині та скерувати їх, а також створити антивоєнну політичну коаліцію.

Оператори проросійського впливу спеціально мали на меті перешкодити західній військовій підтримці Україні, заохочуючи європейських громадян до демонстрацій проти військової допомоги.

Ми оцінюємо з помірною впевненістю, що протестна ініціатива із Західної Європи під назвою “Зупиніть вбивство Донбасу” є продовженням попередньої протестної ініціативи, відомої як “Карта правди”. Обидві ініціативи намагалися переконати європейців, що західна військова допомога Україні допомагає Києву вбивати невинних некомбатантів, особливо дітей, і обидві мають разючу схожість у TTP, цільовій аудиторії, залучених осіб та зв’язках із групою незрозумілих веб-сайтів.

Спонсоровані російськими державними суб’єктами впливу допомагали в організації проросійських антивоєнних протестів по всій Європі.

“Карта правди” була наземною операцією, пов’язаною зі Storm-1099, великомасштабною та постійною мережею неавтентичної цифрової активності, яку вперше порушила американська компанія соціальних мереж у вересні 2022 року.

Перехід від “Карти правди” до “Зупиніть вбивства Донбасу” підкреслює наполегливість і гнучкість цих кампаній впливу, незважаючи на неодноразові спроби Заходу перешкоджати та ліквідувати таку діяльність та її онлайн-активи.