У цьому огляді ми обговорюємо випадки, спричинені нападами на промислові організації. Окремий звіт присвячений технічним дослідженням нападів, які були опубліковані протягом звітного кварталу.

Деякі посилання на корпоративні сторінки веб -сайтів, на яких спочатку була опублікована інформація про інциденти, можуть бути порушені за часом випуску звіту, оскільки інформація була видалена з цих веб -сайтів. Тим не менш, ми зберігаємо всі посилання, щоб підкреслити наведену інформацію, заснована на заявах, зроблених самими компаніями -жертвою.

Цей огляд включає інформацію про інциденти, так що або уражена організація, або відповідальні урядові чиновники публічно підтвердили компроміс. Компромісні звіти та претензії, висунуті лише кіберзлочинними групами, не обговорюються навмисно.

Швидка статистика за квартал

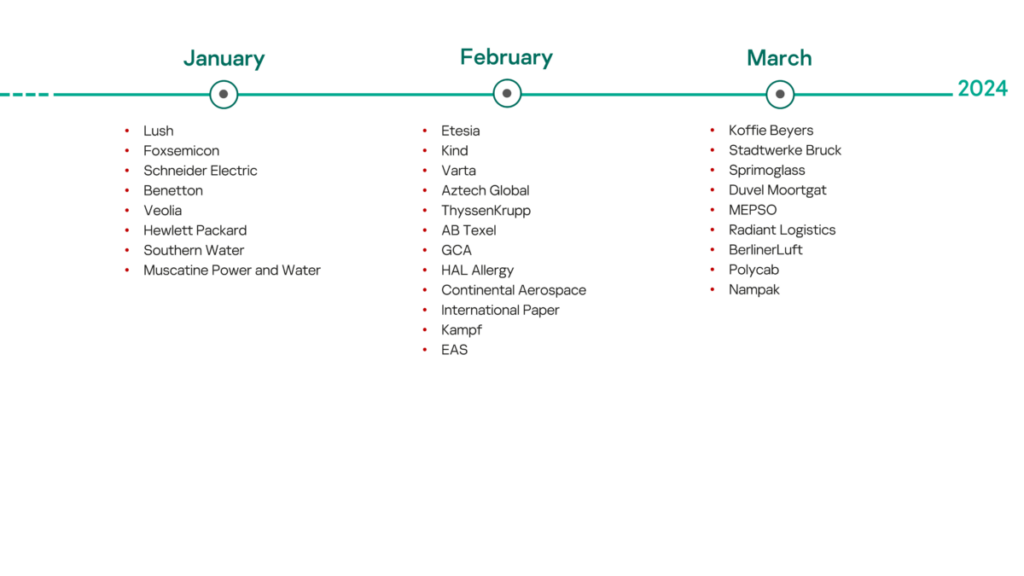

- Всього жертв підтвердили 30 випадків. Це відповідає попереднім періодам часу (60+ публічно підтверджених випадків за півроку).

- 37% жертв повідомили про відмову в операціях або відвантаження продукції, спричинені інцидентом – частка майже така ж, як і попередній період часу (37,5% для H2 2023).

- Майже половина (47%) усіх інцидентів призвели до порушення державних цифрових послуг жертв.

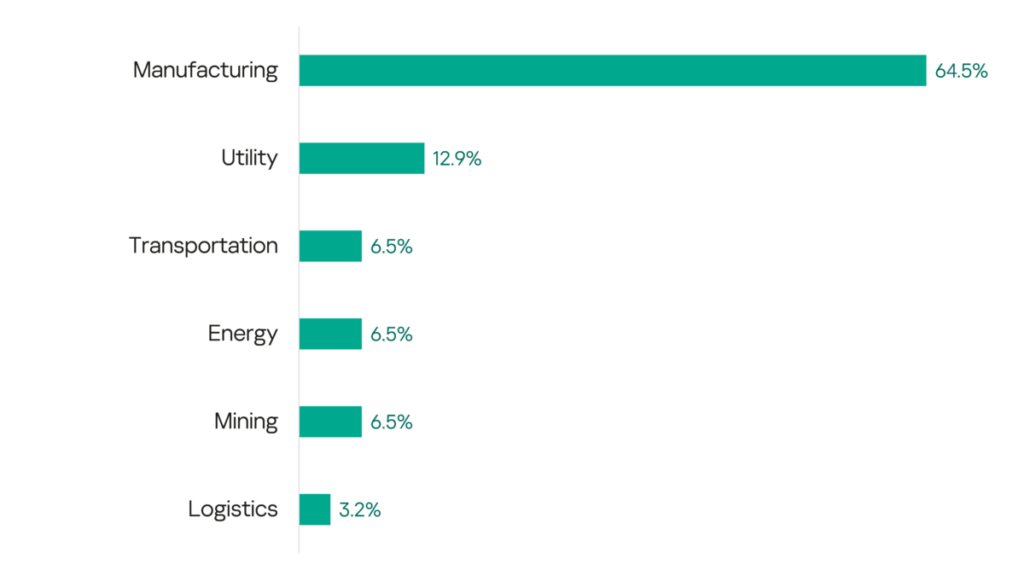

- Потерпілі належать до таких галузей/секторів: виробництво (включаючи автомобільну, аерокосмічну, фармацевтичну, харчову та напої, одяг, косметику та багато інших підсекторів), корисність, енергію, транспорт та логістика, інженерія та видобуток.

- 2/3 жертв – у виробничому секторі. 50% усіх жертв виробництва повідомили про відмову в операціях, що становить 100% усіх жертв, які підтвердили оперативне переривання внаслідок нападу. Або сектор менш стійкий для нападів, або організації в цьому секторі просто чесніші у їхній публічній звітності.

- Жоден із жертв, які експлуатують критичну інфраструктуру, наприклад, у секторах енергетики та комунальних послуг, не повідомив про будь -яку значну шкоду – те, до чого ми всі звикли.

- Найбільш постраждалими країнами є:

O US – 1/6 всіх жертв

o Німеччина – 1/6 усіх жертв

o Франція, Бельгія, Нідерланди – 1/10 кожен. - Є деякі країни, з яких ми рідко бачимо публічне підтвердження інцидентів: Північна Македонія, Південна Африка, Сінгапур.

Виробництво

Пишний удар від викупного програмного забезпечення

Виробництво | Витік даних, заперечення ІТ -систем | Викуп

Великобританія виробник косметики Lush став жертвою кібераттеку, повідомлялося, що 11 січня. Компанія вжила негайних заходів для забезпечення та екранування всіх систем, щоб утримати інцидент та обмежити вплив на його бізнес. Компанія працювала із зовнішніми ІТ -фахівцями з питань криміналістів, щоб провести ретельне розслідування. Луш також повідомив відповідні органи влади. Характер інциденту спочатку не розголошувався. 25 січня ім’я LUSH з’явилося на сайті витоку даних Akira Ransomware Gang. Група заявила, що вона вкрала 110 ГБ даних із Lush, нібито включав багато особистих документів, таких як сканування паспортів, та документи компанії, пов’язані з бухгалтерським обліком, фінансами, податками, проектами та клієнтами. 29 січня пишна прес -секретар заявила в оновленій заяві, що компанія зазнала викупу, який призвів до тимчасового несанкціонованого доступу до частини ІТ -системи Великобританії. Компанія зробила негайні кроки, щоб відповісти на це питання, і після короткого періоду обмеженого зриву компанія працювала в основному як звичайні. Зовнішні фахівці працювали над тим, щоб підтвердити претензії зловмисників щодо даних, які вони взяли, що стосуються пишності.

Бенеттон потрапив у кібератака

Q1 2024 – Короткий огляд основних випадків промислової кібербезпеки

2024-06-03

У цьому огляді ми обговорюємо випадки, спричинені нападами на промислові організації. Окремий звіт присвячений технічним дослідженням нападів, які були опубліковані протягом звітного кварталу.

Деякі посилання на корпоративні сторінки веб -сайтів, на яких спочатку була опублікована інформація про інциденти, можуть бути порушені за часом випуску звіту, оскільки інформація була видалена з цих веб -сайтів. Тим не менш, ми зберігаємо всі посилання, щоб підкреслити наведену інформацію, заснована на заявах, зроблених самими компаніями -жертвою.

Цей огляд включає інформацію про інциденти, так що або уражена організація, або відповідальні урядові чиновники публічно підтвердили компроміс. Компромісні звіти та претензії, висунуті лише кіберзлочинними групами, не обговорюються навмисно.

Швидка статистика за квартал

- Всього жертв підтвердили 30 випадків. Це відповідає попереднім періодам часу (60+ публічно підтверджених випадків за півроку).

- 37% жертв повідомили про відмову в операціях або відвантаження продукції, спричинені інцидентом – частка майже така ж, як і попередній період часу (37,5% для H2 2023).

- Майже половина (47%) усіх інцидентів призвели до порушення державних цифрових послуг жертв.

- Потерпілі належать до таких галузей/секторів: виробництво (включаючи автомобільну, аерокосмічну, фармацевтичну, харчову та напої, одяг, косметику та багато інших підсекторів), корисність, енергію, транспорт та логістика, інженерія та видобуток.

- 2/3 жертв – у виробничому секторі. 50% усіх жертв виробництва повідомили про відмову в операціях, що становить 100% усіх жертв, які підтвердили оперативне переривання внаслідок нападу. Або сектор менш стійкий для нападів, або організації в цьому секторі просто чесніші у їхній публічній звітності.

- Жоден із жертв, які експлуатують критичну інфраструктуру, наприклад, у секторах енергетики та комунальних послуг, не повідомив про будь -яку значну шкоду – те, до чого ми всі звикли.

- Найбільш постраждалими країнами є:

O US – 1/6 всіх жертв

o Німеччина – 1/6 усіх жертв

o Франція, Бельгія, Нідерланди – 1/10 кожен. - Є деякі країни, з яких ми рідко бачимо публічне підтвердження інцидентів: Північна Македонія, Південна Африка, Сінгапур.

Виробництво

Пишний удар від викупного програмного забезпечення

Виробництво | Витік даних, заперечення ІТ -систем | Викуп

Великобританія виробник косметики Lush став жертвою кібераттеку, повідомлялося, що 11 січня. Компанія вжила негайних заходів для забезпечення та екранування всіх систем, щоб утримати інцидент та обмежити вплив на його бізнес. Компанія працювала із зовнішніми ІТ -фахівцями з питань криміналістів, щоб провести ретельне розслідування. Луш також повідомив відповідні органи влади. Характер інциденту спочатку не розголошувався. 25 січня ім’я LUSH з’явилося на сайті витоку даних Akira Ransomware Gang. Група заявила, що вона вкрала 110 ГБ даних із Lush, нібито включав багато особистих документів, таких як сканування паспортів, та документи компанії, пов’язані з бухгалтерським обліком, фінансами, податками, проектами та клієнтами. 29 січня пишна прес -секретар заявила в оновленій заяві, що компанія зазнала викупу, який призвів до тимчасового несанкціонованого доступу до частини ІТ -системи Великобританії. Компанія зробила негайні кроки, щоб відповісти на це питання, і після короткого періоду обмеженого зриву компанія працювала в основному як звичайні. Зовнішні фахівці працювали над тим, щоб підтвердити претензії зловмисників щодо даних, які вони взяли, що стосуються пишності.

Бенеттон потрапив у кібератака

Полікаб, індійський виробник кабелів, проводів та супутніх продуктів, був мішенню нападу викупу на його ІТ -інфраструктуру 17 березня. Відповідно до регуляторної подачі, інцидент не вплинув на основні системи та операції компанії. Технічна команда компанії разом із спеціалізованою командою зовнішніх експертів з кібербезпеки активно працювала над аналізом інциденту. 26 березня група Lockbit Ransomware додала полікаб до свого списку жертв на своєму темному веб -сайті.

Нампак потрапив у викупне програмне забезпечення

Виробництво | Витік даних, витік персональних даних, заперечення ІТ -систем | Викуп

Виробник південноафриканської упаковки Нампак виявив несанкціоновану діяльність у своїх ІТ -системах 20 березня. У заяві на своєму веб -сайті Нампак заявив, що невідомої третьої сторони отримали доступ до своїх ІТ -систем, незважаючи на свої надійні та вбудовані протоколи безпеки. Компанія негайно вжила необхідних заходів для стримування, оцінки та усунення інциденту. Нампак вжив необхідних заходів для визначення обсягу компромісу, відновлення цілісності його інформаційних систем та гарантую, що він не піддавався подальшому ризику. Компанія заявила, що порушення не вплинуло на його виробничі потужності та операції, які продовжували функціонувати як звичайні, при цьому деякі ручні системи використовувались там, де це необхідно. Нампак зробив початкове повідомлення до інформаційного регулятора. 26 березня група Lockbit Ransomware додала Nampak до свого списку жертв на своєму темному веб -сайті. 4 квітня Нампак опублікував оновлення, в якому зазначається, що постраждалі дані можуть включати файли, пов’язані з законними, фінансовими та людськими ресурсами. Такі файли можуть містити певну особисту інформацію, що стосується фізичних осіб та юридичних осіб.

Sprimoglas

Виробництво | Відмова в послугах, операціях та доставці продукції | Викуп

Бельгійський виробник скла Sprimoglass потрапив у кібератаку, яка зупинила її виробництво, яка стала відомою на початку березня. Згідно з місцевим медіа -відео, компанія знала про кібератаку 23 лютого і була закрита близько 10 днів. Близько шести -семисот комп’ютерів довелося повністю переформатуватися. На момент відеозйомки на три дні раніше ряд виробничих ліній відновили операції, а 20-30% працівників вже повернулися на роботу, а решта робочої сили з технічного безробіття. Напад мав серйозний вплив на працівників та на доставку клієнтів, які були перенесені. Представники компанії заявили, що вони почнуть виробництво належним чином, крок за кроком, не сплачуючи викуп.

BerlinerLuft Hit від Cyberattack

Виробництво, інженерія | Відмова від ІТ -послуг, заперечення операцій

Німецька інженерна та виробнича компанія Berlinerluft стала жертвою кібератаку 16 березня. Згідно з повідомленням на своєму веб -сайті, компанія стала недоступною через звичайні номери телефонів та електронні адреси. Команда компанії працювала, щоб якомога швидше відновити звичайну доступність. Компанія попередила, що через надзвичайну ситуацію в ІТ може бути короткостроковими обмеженнями в бізнес-операціях, і, ймовірно, будуть перебої в процесі виробництва/виробництва та затримках доставки. Відповідні злочинні та державні органи захисту даних були поінформовані. 27 березня компанія опублікувала оновлення, в якій зазначається, що виробництво компонентів каналів, клаптяни та звукової ізоляції відновилися на його німецьких та польських установах, а також відновлені електронні листи та телефонні комунікації.

EA -хіт від Ransomware

Виробництво, інженерія | Витік даних, заперечення операцій | Викуп

Голландська компанія з машинобудування та виробництва EA ESE Europe стала жертвою атаки викупу 26 лютого, згідно з повідомленням на своєму веб -сайті. Зловмисники зашифували сервери EAS Europe і, можливо, вкрали конфіденційні дані з серверів EAS. Дані клієнта та постачальника, можливо, були взяті. EAS працював з фірмою з кібербезпеки для оцінки обсягу інциденту та для подальшого покращення його кібербезпеки та захисту даних. В результаті інциденту операції в Нідерландах були призупинені, а компанія відновила резервні копії. Група Qilin Ransomware додала системи EAS до свого списку жертв 6 квітня.

Kampf, який потрапляє на викупне програмне забезпечення

Виробництво | Відмова від ІТ -систем | Викуп

Німецька компанія з виготовлення машин для розрізання та обмотки KAMPF GMBH стала жертвою кібератаки 24 лютого, де використовували спеціальне програмне забезпечення для частково шифрування його ІТ -систем. Згідно з повідомленням на своєму веб -сайті, компанія негайно відключила всі зовнішні з’єднання та закрила всі ІТ -системи. KAMPF досліджував ступінь нападу за підтримки зовнішніх експертів з кібербезпеки та фахівців з криміналістики. Компанія повідомила та співпрацювала з усіма відповідними органами. Це не могло виключити можливість, що дані були вилучені. У оновленні 4 березня компанія заявила, що всі компанії KAMPF груп, які були сприйняті в режимі офлайн як запобіжної міри, повернулися до звичайних операцій, за винятком Kampf GmbH та Atlas, що перетворюють обладнання Ltd. обмеження.

Електроніка

Foxsemicon, який потрапив на викупне програмне забезпечення

Виробництво, електроніка | Відмова від ІТ -послуг, витоку даних, витоку персональних даних | Викуп

15 січня жертва кібераттки стала жертвою кібератаки, стала жертвою кібератки. На веб -сайті компанії було знято повідомлення, яке стверджує, що дані були викрадені та зашифровані. У повідомленні сказано, що 5 ТБ даних було взято з систем компанії. Кіберзлочинці стверджували, що отримали особисті дані, що належать клієнтам та працівникам, і погрожували оприлюднити їх на своєму веб -сайті витоку, якщо викуп не буде сплачений. Група Ransomware не ідентифікувала себе на веб-сайті Foxsemicon, але посилання, що надаються компанії, вказали на сайт витоку на базі Lockbit Tor. Незабаром компанія повідомила на Тайваньській фондовій біржі, що вона відновила веб -сайт одразу після виявлення нападу викупу та працювала з експертами з безпеки. Однак різні розділи, включаючи англійські та мандаринські версії та корпоративні та фінансові секції, залишалися недоступними. Фокссемікон також додав, що інцидент не повинен суттєво впливати на його діяльність.

Hewlett Packard потрапив у кібератака

Виробництво, електроніка | Витік даних | Влучний

19 січня Hewlett Packard Enterprise подав форму 8-K до Комісії з цінних паперів та бірж США (SEC), повідомляючи несанкціонований доступ до хмарного середовища електронної пошти компанії, який вважається півночі хуртовини (він же герцог, Cozybear та Nobelium/APT29/Bluebravo). 12 грудня 2023 року HPE було повідомлено про кібератаку невідомою організацією. Файли SharePoint, що належать працівникам у кібербезпеці та інших ділових підрозділах, були доступні та викрадені. Компанія, за сприяння зовнішніх експертів з кібербезпеки, негайно активувала процес реагування на дослідження, містять та усунув інцидент та викорінити діяльність.

Автомобільний

Thyssenkrupp, потрапив у кібератака

Виробництво, автомобільна | Заперечення ІТ -систем, заперечення операцій

Німецький сталевий виробник та автомобільний постачальник Thyssenkrupp заявив у заяві, що він зазнав кібератаки, яка вплинула на його підрозділ з автоматичного виробництва тіла, Thyssenkrupp Automotive Body Solutions. Автомобільні рішення тіла змогли виявити інцидент рано і почати працювати, щоб стримувати загрозу та пом’якшити вплив. У той же час Thyssenkrupp уточнив, що жоден інший бізнес -підрозділи чи сегменти не постраждали. Були вжиті різні заходи безпеки, а певні програми та системи були тимчасово вжиті в режимі офлайн. Німецьке інформаційне агентство першим виявило напад, повідомляючи, що інцидент безпосередньо вплинув на завод Тіссенкруппа в Саарленді, в якому працює більше тисячі працівників. Компанія підтвердила BleepingComputer, що виробництво було припинено, але уточнила, що поставки клієнтів не постраждали.

Фармацевтичний

Hal Allergy, що потрапляє на викупне програмне забезпечення

Виробництво, фармацевтичне | Витік даних, відмова від послуг, затримка доставки товару | Викуп

19 лютого голландська фармацевтична компанія Hal Allergy Group потрапила в напад на викуп, йдеться у повідомленні на своєму веб -сайті. Компанія, можливо, зазнала затримки в режимі обробки або доставки продукції. HAL Allergy негайно залучала зовнішніх експертів з кібербезпеки, щоб допомогти відновити постраждалу мережу, і було розпочато криміналістичне розслідування. Компанія не могла виключити можливість того, що особисті дані людей, можливо, були порушені. Заходи, вжиті компанією, включали відключення мережі від Інтернету, відновлення даних, сповіщення голландського органу захисту даних та зв’язку з голландською поліцією. Група «Ранссомхаус» додала алергію HAL до свого списку жертв у темній павутині 28 лютого.

Їжа та напої

Duvel moortgat потрапив

Виробництво, продукти харчування та напої | Відмова від ІТ -систем, заперечення операцій | Викуп

Бельгійська пивоварня Duvel Moortgat підтвердив місцевій пресі, що вона стала жертвою нападу викупу. Виробництво значною мірою зупинилося. Кібератака була виявлена 6 березня на пивоварні в провінції Антверпен. Сервери, очевидно, були заражені зловмисним програмним забезпеченням і були закриті. Прес -секретар компанії пояснив, що на сайти в Бельгії та на сайті в США постраждали. ІТ -відділ діяв негайно і працював над тим, щоб дізнатися, що саме сталося. Виробництво в Антверпені відновилося 7 березня. Штормна група викупу взяла на себе відповідальність за кібератаку на Duvel Moortgat 7 березня, заявивши, що 88 ГБ даних було викрадено. 12 березня група Black Basta Ransomware також додала Duvel Moortgat та бульвару, що належить Дувелу, у Сполучених Штатах до списку жертв на своєму темному веб-сайті.

Коффі Бейерс потрапив у кібератака

Виробництво, продукти харчування та напої

Бельгійський продюсер кави Коффі Бейерс потрапив у кібератаку, підтвердила поліція. Розслідування триває, і не було зрозуміло, який вплив нападу. Поліція також розслідувала, чи була посилання на кібератаку на Duvel Moortgat-компанії потрапили приблизно в один і той же час і базуються менше, ніж за милю один від одного в муніципалітеті Пурус-Сінта-Аманда. Було вказано, що це окремий випадок, але поліція заявила, що порівнює їх, щоб побачити, чи є подібність.

Корисність

Південна вода потрапила в кібератака

Водопостачання, корисність | Витік особистих даних

Southern Water, приватна комунальна компанія у Великобританії, визнала, що кіберзлочинці стверджували, що вкрали дані з деяких своїх ІТ -систем. У заяві 23 січня компанія заявила, що раніше виявила підозрілу діяльність і розпочала розслідування під керівництвом незалежних фахівців з кібербезпеки. У ньому сказано, що немає доказів того, що відносини клієнтів чи фінансові системи зазнали впливу. Послуги компанії не впливали і продовжували працювати нормально. Південна вода повідомила про інцидент уряду, регуляторам та Управлінням комісара з питань інформації. Група Black Basta Ransomware взяла на себе відповідальність за атаку та опублікувала вибір даних, які він стверджував, що викрадено, що включало сканування документів особи, таких як паспорти та ліцензії на водіння; Документи, які, як видається, пов’язані з HR, і які показують особисті дані про те, що може бути клієнтами, включаючи домашні та офісні адреси, дати народження, національності та електронні адреси; та корпоративні ліцензовані документи, що містять особисті дані.

Veolia потрапила на викупне програмне забезпечення

Водопостачання, корисність | Відмова від ІТ -систем, заперечення послуг, витік персональних даних | Викуп

Північноамериканський муніципальний відділ води Veolia, французька транснаціональна комунальна компанія, зазнала викупу, який вплинув на певні програмні програми та системи. Команди реагування на інциденти ІТ та безпеки швидко мобілізувались та співпрацювали з правоохоронними органами та іншими третіми сторонами для розслідування та вирішення інциденту. Згідно з заявою, опублікованою 19 січня, компанія впроваджувала оборонні заходи, включаючи прийняття постраждалих систем та серверів в режимі офлайн, поки їх не можна відновити. Операції з системами води та стічних вод не були порушені нападом викупу. Деякі клієнти відчували затримки при використанні онлайн -систем оплати рахунків. Під час розслідування Компанія визначила обмежену кількість осіб, особиста інформація яких, можливо, була порушена.

Мускатінова потужність та вода, що потрапляють у викупне програмне забезпечення

Водопостачання, енергія, корисність | Відмова від ІТ -послуг, витік персональних даних | Викуп

Американська комунальна компанія Muscatine Power and Water (MPW) виявила інцидент з кібербезпеки, що впливає на його середовище корпоративної мережі. Після короткого порушення корпоративних бізнес -систем компанії та ретельного внутрішнього та зовнішнього огляду, всі бізнес -системи MPW відновлювались до оперативної держави. Згідно з прес -релізом, розміщеним на своєму веб -сайті 29 січня, всі операції з офісу, поля та виробництва електроенергії функціонували як звичайні. Компанія працювала з командою криміналістичних експертів, щоб повністю зрозуміти ступінь та наслідки інциденту та відновити операції в безпечному та відновленому мережевому середовищі. Пізніше MPW опублікував оновлення, що підтверджувало інцидент з викупів, визначеного 26 січня. Він заявив, що команда MPW швидко мобілізувала та розгорнула нове обладнання для відновлення Інтернет -послуг протягом восьми годин. Постраждалі бізнес -системи MPW також були відновлені в ті самі вихідні, що дозволило MPW проводити звичайні операції, коли вони відкрилися для бізнесу о 8 ранку в понеділок. MPW також повідомив державні та федеральні правоохоронні органи та регулюючі органи. Судово -медичне розслідування показало, що деякі поточні та колишні дані клієнтів, такі як адреса, номер соціального страхування, посвідчення водія тощо, можливо, були порушені в інциденті.

Stadtwerke Bruck хіт від кібератака

Енергія, корисність | Відмова від ІТ -систем, заперечення послуг

Австрійська комунальна компанія Stadtwerke Bruck виявила інцидент із безпекою в ІТ -системах муніципальної адміністрації комунальних послуг 4 березня. Згідно з повідомленням на своєму веб -сайті, постраждалі послуги були швидко відновлені, і компанія повністю працювала з 11 березня. Дані бізнесу були Реконструйований із резервного копіювання даних. ІТ -криміналістичне розслідування було проведено для визначення природи та прогресування інциденту безпеки та визначення відповідного курсу дій. Не було вказівки на те, що будь -які дані були усунені з систем компанії на момент повідомлення. З міркувань прозорості до відповідних органів було подано початковий профілактичний звіт.

Сила та енергія

Мепсо вдарив кібератака

Енергія | Відмова від ІТ -систем, заперечення ІТ -послуг

Оператор системи передачі електроенергії Республіки Північна Македонія (MEPSO) підтвердив, що її потрапила в кібератака. У прес-релізі 7 березня компанія підкреслила, що кібер-інцент не спрямований на свою критичну енергетичну інфраструктуру, яка залишалася безпечною та повністю функціонуючою. МЕПСО запевнив, що цілісність енергетичної мережі та електропостачання не були порушені. Компанія повідомила про кібератаку відповідним органам відповідно до правил кібербезпеки. Команда Мепсо у співпраці з експертами з кібербезпеки працювала над пом’якшенням наслідків кібератаки та нормалізації повсякденних операцій компанії. 11 березня Мепсо оголосив, що його веб -сайт працює. Мепсо заявив, що не було вимоги щодо викупу, щоб розблокувати частини зламаної інформаційної системи.

Schneider Electric Hit від Ransomware

Енергія | Витік даних, відмова від ІТ -послуг | Викуп

BleepingComputer дізнався, що 17 січня атака викупу потрапила до підрозділу бізнесу з питань сталого розвитку французької багатонаціональної енергетичної компанії Schneider Electric. Schneider Electric був націлений на кактусну атаку викупу, внаслідок чого крадіжка корпоративних даних. Атака порушила частину хмарної платформи Resource Advisor Schneider Electric. У заяві BleepingComputer, Schneider Electric заявив, що атака обмежена цим підрозділом і не впливає на інші частини компанії. Чиновники відділу стійкості зв’язалися з клієнтами, постраждалими від нападу. Детальний аналіз інциденту був проведений з провідними фірмами з кібербезпеки. Компанія працювала над відновленням операцій у дивізіоні протягом наступних двох днів після підтвердження. Пізніше компанія випустила ту саму заяву на своєму веб -сайті, додавши, що доступ до бізнес -платформ був відновлений 31 січня.

Логістика та транспорт

GCA вдарив кібератака

Транспорт, логістика | Відмова від ІТ -послуг

Французька транспортна та логістична компанія GCA (Groupe Charles André) зазнала кібератаки в ніч на 17-18 лютого, що призвело до переривання доступу до Інтернету та порушення його звичайних комунікацій, згідно з повідомленням, надісланим своїм клієнтам. Жодного витоку даних не повідомлялося, і компанія досліджувала із зовнішніми фахівцями та спільно з ANSSI. Звичайні адреси електронної пошти, земля, з’єднання EDI, API, стали непрацездатними. GCA не уточнив, чи спостерігалося шифрування систем.

AB Texel, який потрапляє на викупне програмне забезпечення

Логістика | Викуп

15 лютого голландська логістична компанія AB Texel стала жертвою групи Ransomware Cactus, йдеться у повідомленні на своєму веб -сайті. Процес відновлення розпочався негайно. Напад не впливав на послуги компанії. Операції продовжувались, компанія постачала своїх клієнтів та інформувала клієнтів та працівників. Інцидент негайно повідомлялося в голландському органі захисту даних. AB Texel також планував повідомити про інцидент поліції. 28 лютого група Ransomware Cactus Ransomware додала AB Texel Netherlands до свого списку жертв.

Промениста логістика потрапила на кібератаку

Транспорт, логістика | Відмова в послугах

Radiant Logistics, міжнародна вантажна компанія, виділила свої канадські операції після інциденту з кібербезпеки. Під час подання до Комісії з цінних паперів та бірж США (SEC) Radiant уточнив, що він виявив інцидент 14 березня. Канадські клієнти зазнавали затримки в обслуговуванні, але на службу в інших країнах не вплинули. Після виявлення компанія негайно ініціювала свої протоколи реагування на інциденти та ділову безперервність і почала вживати заходів щодо порушення несанкціонованої діяльності.

Інший

Alamos Gold Hit від Cyberattack

Видобуток | Витік даних, витік персональних даних

Канадська гірнича компанія Alamos Gold стала жертвою кібератаки, яка відбулася десь у квітні 2023 року. Напад призвів до публічного розкриття конфіденційних корпоративних даних минулого року, згідно з повідомленням місцевих ЗМІ. Дані включали конфіденційну інформацію, таку як номери соціального страхування, звіти про оплату праці, фінансова інформація та домашні адреси та номери мобільних телефонів для вищих керівників, всі вони були опубліковані в Інтернеті хакерами, йдеться у повідомленні. Напад, очевидно, здійснив групу Black Basta Ransomware. Згідно з заявою Alamos, операції компанії ні в якому разі не впливали, компанія залишалася пильною у захисті своїх систем та вжила заходів для вирішення будь -якої втрати особистої інформації.