Хакерський колектив UAC-0184 повернувся, знову поклавши очі на Збройні сили України. Згідно з останнім дослідженням CERT-UA, зловмисники намагаються отримати доступ до цільових комп’ютерів, щоб викрасти файли та дані повідомлень.

Захисники спостерігали значний сплеск зловмисної активності групи UAC-0184 протягом 2024 року. На початку року хакери запустили фішингову кампанію проти України, використовуючи військові фішингові приманки та шкідливе програмне забезпечення Remcos RAT як частину свого наступу. набір інструментів.

16 квітня CERT-UA випустив новий хедз-ап, присвячений новій хвилі наступальних операцій угруповання. В останній зловмисній кампанії, яку приписують групі UAC-0184, зловмисники атакують комп’ютери Збройних сил України, намагаючись викрасти конфіденційні дані. В якості початкового вектора атаки угруповання використовує соціальну інженерію, наприклад повідомлення-приманки про відкриття розслідування чи кримінальної справи, відео бойових дій або прохання про знайомство через популярні платформи знайомств. Подальше спілкування з військовослужбовцем може передбачати передачу файлу чи архіву з проханням допомогти у його відкритті чи обробці.

Зловмисники використовують численні наступальні інструменти, включаючи комерційне програмне забезпечення та утиліти з відкритим кодом. Наприклад, UAC-0184 застосовує зловмисне програмне забезпечення IDAT (HijackLoader, SHADOWLADDER, GHOSTPULSE) на початковому етапі вторгнення. Серед інших шкідливих штамів REMCOSRAT, VIOTTOKEYLOGGER і XWORM. Група також використовує утиліти SIGTOP і TUSC, які є загальнодоступними на GitHub, щоб викрадати та витягувати дані з цільових комп’ютерів, включаючи повідомлення та контактні дані з Signal, популярної платформи серед військовослужбовців.

Щоб звести до мінімуму вторгнення противника, захисники рекомендують залишатися кіберпильними при використанні популярних месенджерів, які не є належним чином контрольованими каналами для обміну інформацією та піддаються ризику стати зброєю зловмисників.

Виявлення активності UAC-0184, розглянутої в сповіщенні CERT-UA#9474

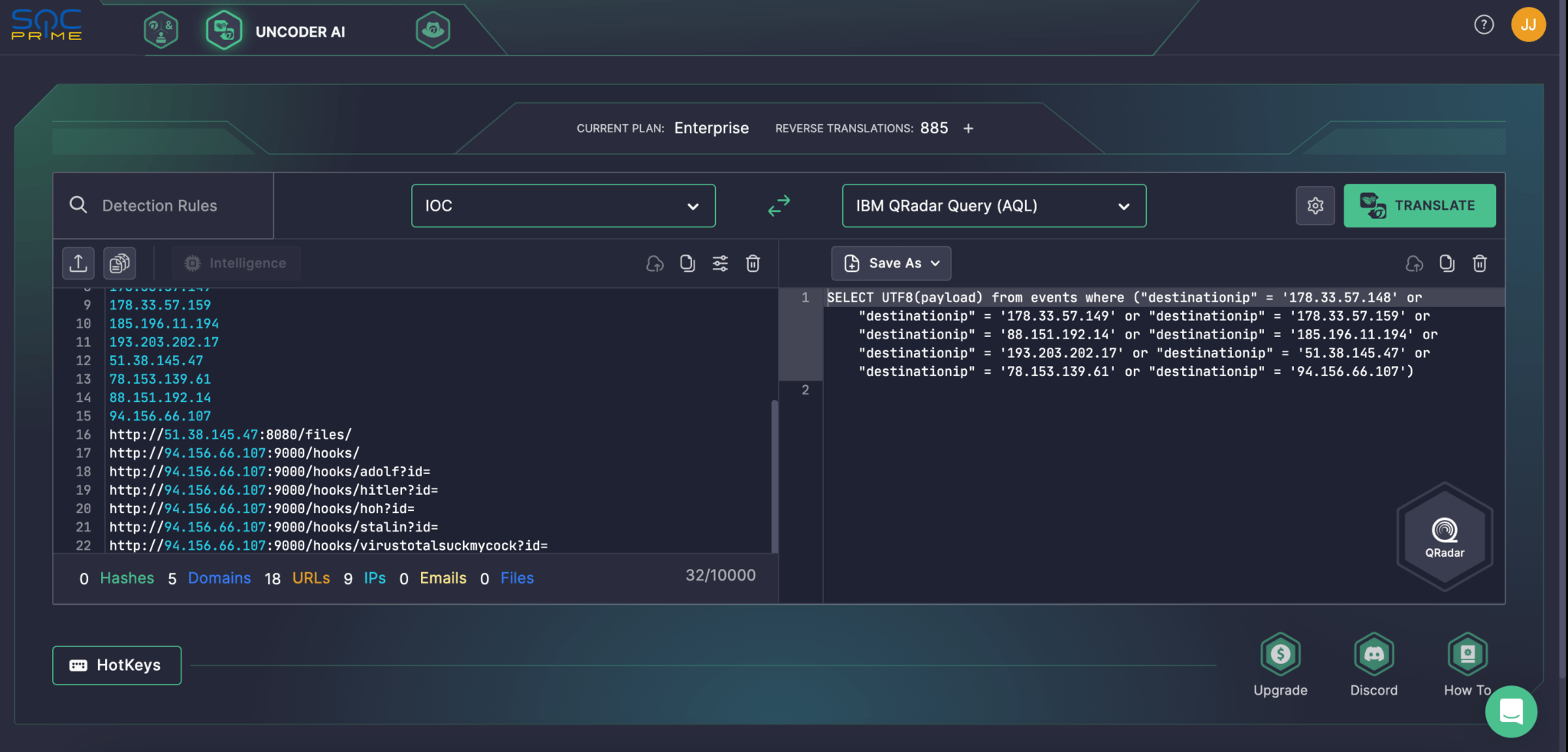

Зростання кількості кібератак на Україну, пов’язаних з групою UAC-0184, підкреслює необхідність посилення захисту для своєчасного виявлення вторгнень. Увійдіть на SOC Prime Platform, щоб отримати доступ до повної колекції алгоритмів виявлення атак UAC-0184, які використовують популярні месенджери та сайти знайомств згідно з останнім хедз-апом CERT-UA#9474. Перегляньте відповідний стек виявлення, застосувавши спеціальний тег на основі ідентифікатора сповіщення CERT-UA:

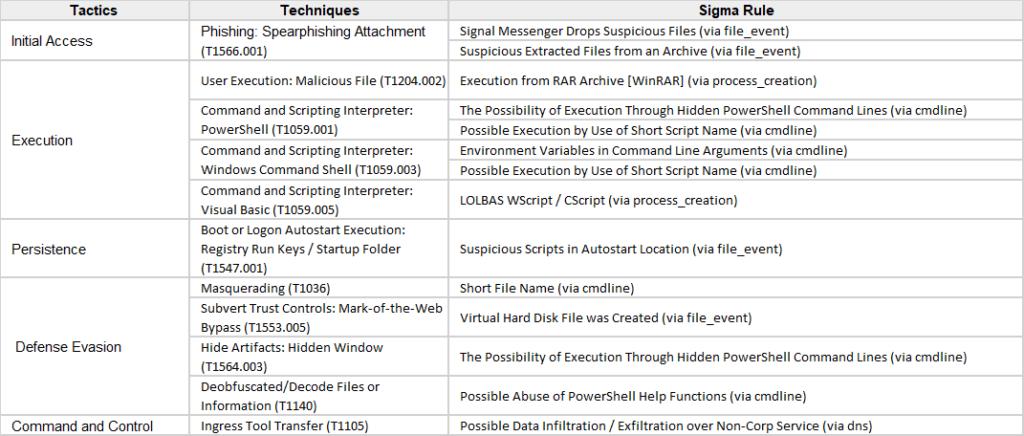

Правила Sigma для виявлення активності UAC-0184, описаної у звіті CERT-UA №9474

Усі алгоритми виявлення узгоджені з фреймворком MITER ATT&CK® версії 14.1, збагачені актуальною інформацією про загрози та дієвими метаданими, і їх можна миттєво конвертувати в різні мовні формати SIEM, EDR і Data Lake для гіпермасштабування ваших операцій виявлення.

Якщо ви шукаєте повний набір правил для виявлення атак UAC-0184, натисніть кнопку «Ознайомитися з виявленнями» нижче та отримайте доступ до інших елементів вмісту, що стосуються TTP групи та відображають їхні загальні моделі поведінки.