DDoSia — це інструментарій розподіленої атаки на відмову в обслуговуванні (DDoS), розроблений і застосовуваний проросійською хактивістською націоналістичною групою NoName057(16) проти країн, які критикують російське вторгнення в Україну.

Контекст

DDoSia — це інструментарій розподіленої атаки на відмову в обслуговуванні (DDoS), розроблений і застосовуваний проросійською хактивістською націоналістичною групою NoName057(16) проти країн, які критикують російське вторгнення в Україну.

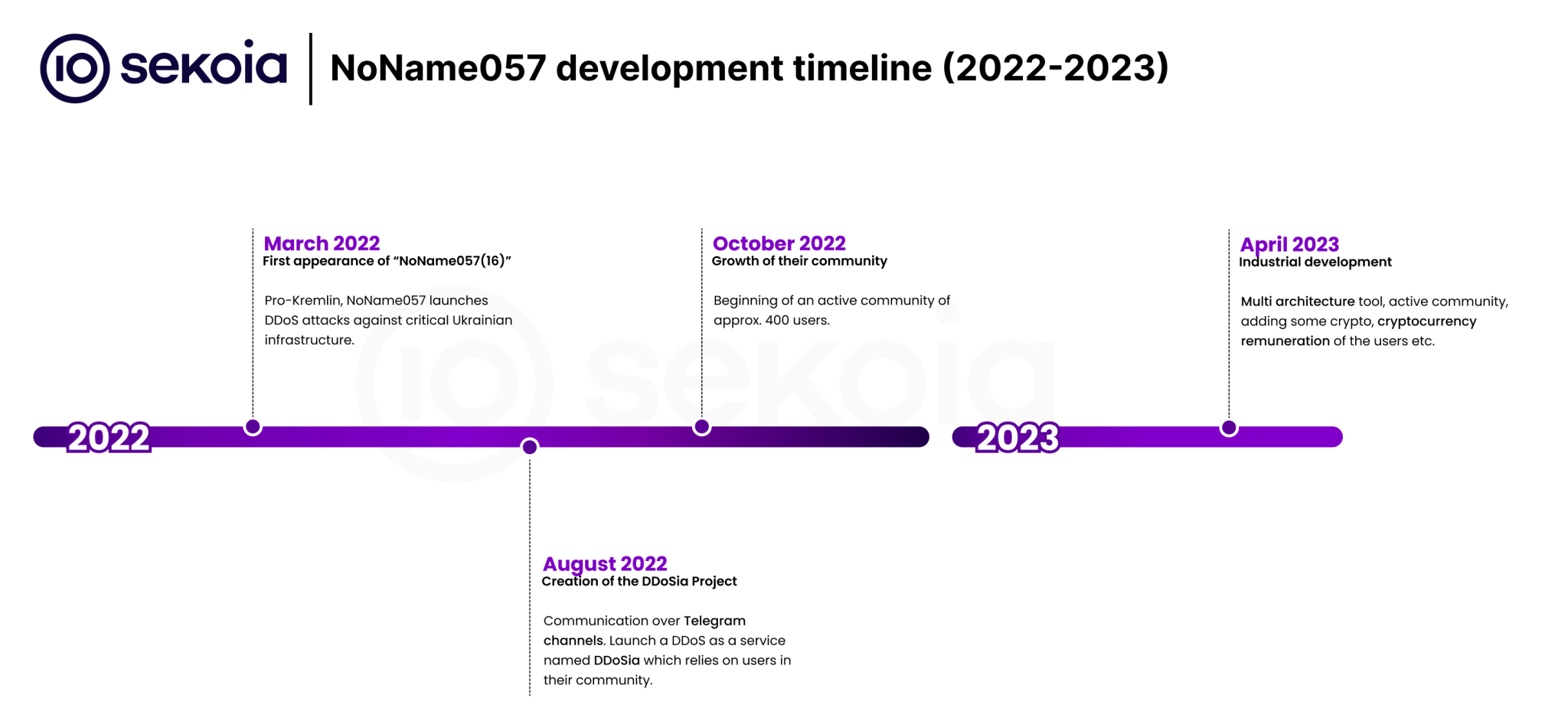

Проект DDoSia був запущений у Telegram на початку 2022 року. Станом на червень 2023 року головний канал групи NoName057(16) у Telegram охопив понад 45 000 підписників, а канали проекту DDoSia охопили понад 10 000 користувачів. Адміністратори опублікували інструкції для потенційних волонтерів, які хочуть брати участь у проектах, а також додали можливість оплати в криптовалюті для користувачів, які декларують дійсний гаманець TON на основі свого внеску в DDoS-атаки.

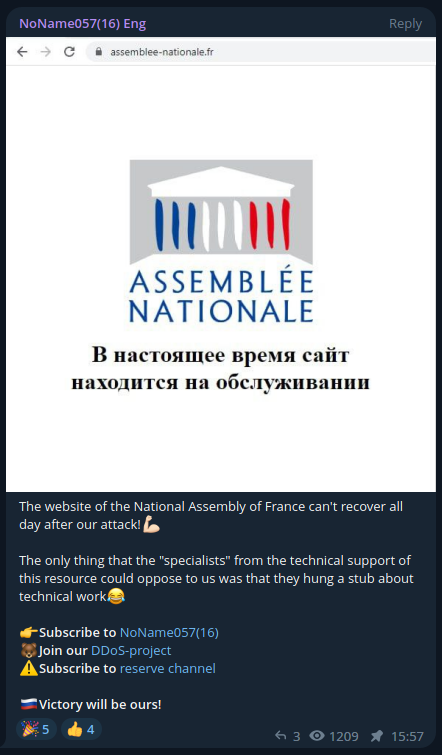

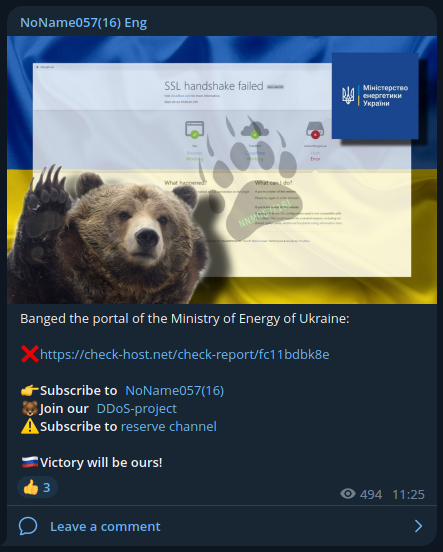

Адміністратори групи, а також спільноти дуже активні. Зокрема, вони проводили DDoS-атаки на європейські, українські та американські сайти державних установ, ЗМІ та приватних компаній. Регулярно група публікує повідомлення про успішні атаки.

DDoSia спочатку був написаний на Python з використанням потоків ЦП як спосіб запуску кількох мережевих запитів одночасно. Починаючи з першої версії, DDoSia покладався на протокол HTTP для зв’язку Command & Control (C2), із конфігураціями JSON, які розповсюджувалися сервером C2, і доступний для кількох операційних систем. 18 квітня 2023 року Avast опублікував статтю, в якій аналізується мережевий потік між користувачами DDoSia та C2. 19 квітня 2023 року адміністратори DDoSia випустили нову версію свого зразка, яка реалізує додатковий механізм безпеки для приховування списку цілей, який передається від C2 до користувачів. Цей механізм описано в наступному розділі.

Як працює проект DDoSia

Огляд використовуваних каналів

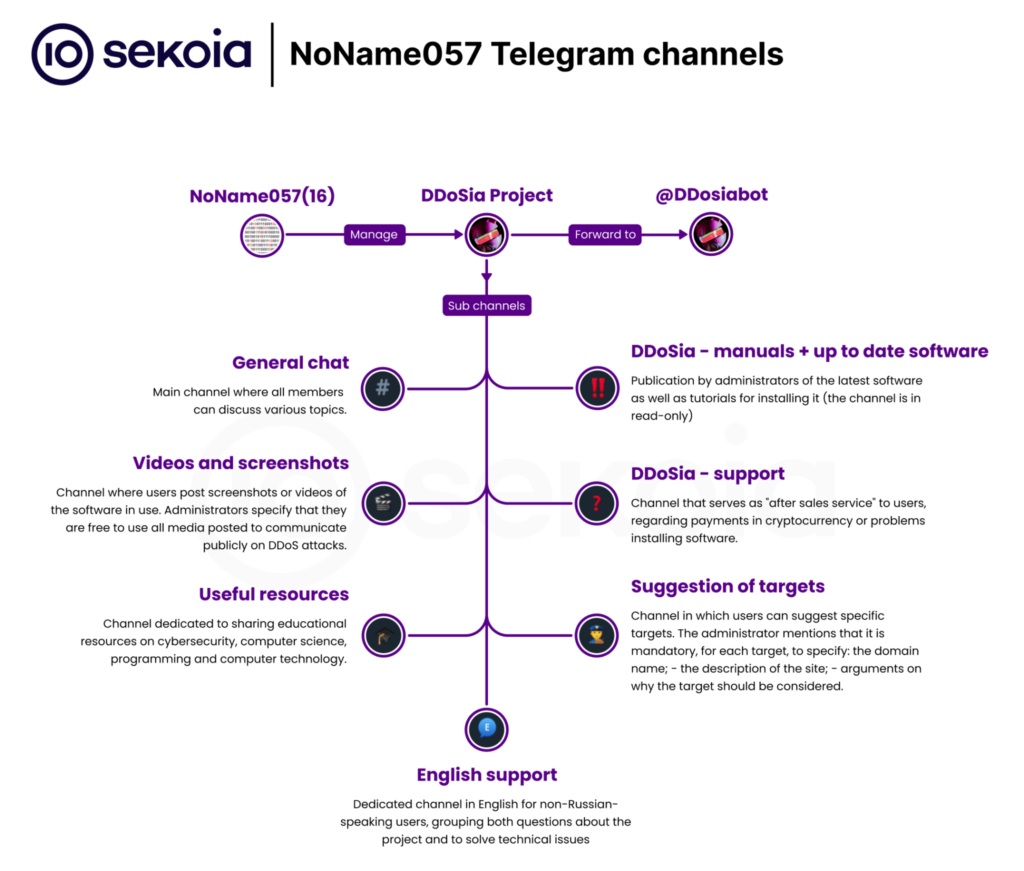

Основна комунікація DDoSia відбувається через Telegram-канал NoName057(16), один російськомовний, який нараховує понад 45 000 передплатників, і другий англійський. Користувачі можуть приєднатися до групи проекту DDoSia за посиланням hxxps://t[.]me/+fiTz615tQ6BhZWFi, отримуючи доступ до 7 різних каналів. NoName057(16) створив окремого бота Telegram із групи DDoSia Projects, доступного за адресою hxxps://t[.]me/DDosiabot, який дозволяє взаємодіяти за допомогою попередньо визначених команд.

Після запуску обговорення за допомогою команди /start боту потрібен гаманець TON для отримання криптовалюти. Як зазначено в посібниках, наданих адміністраторами, можна створити гаманець TON за допомогою бота Telegram під назвою @CyptoBot.

Зауважте, що для цього розслідування не було надано гаманця. Потім бот передає два файли:

- client_id.txt: файл, що містить інформацію для унікальної ідентифікації користувача. Це хеш, що починається з $2a$16, згенерований функцією хешування пароля Bcrypt;

- help.txt: файл, що містить кілька вказівок щодо кроків, які слід виконати, щоб використати зразок, а також посилання Telegram для посібників зі встановлення.

In addition, one of the functions of the bot allows you to view the statistics of your account, as well as all users of the bot together. You can also ask to recreate the client_id.txt file.

The next step is to get a sample to run.

As shown in Figure 5, it is a ZIP archive named d.zip that contains the sample client. This investigation focuses on an archive published on April 19, 2023. A brief description of its contents is available in the picture.

Run the sample

Once the user has all the necessary files to participate in DDoS attacks, the client_id.txt file should be placed in the same folder as the selected executable. In this example, Sekoia.io analysts used d_windows_amd64.exe. After running the sample, a command line prompt appears showing the current number of targets and a summary of the network interactions that have taken place against the target.

Analysis of the DDoSia project

After downloading the necessary files, Sekoia.io analysts create a special infrastructure to receive a list of targets.

Network Interactions

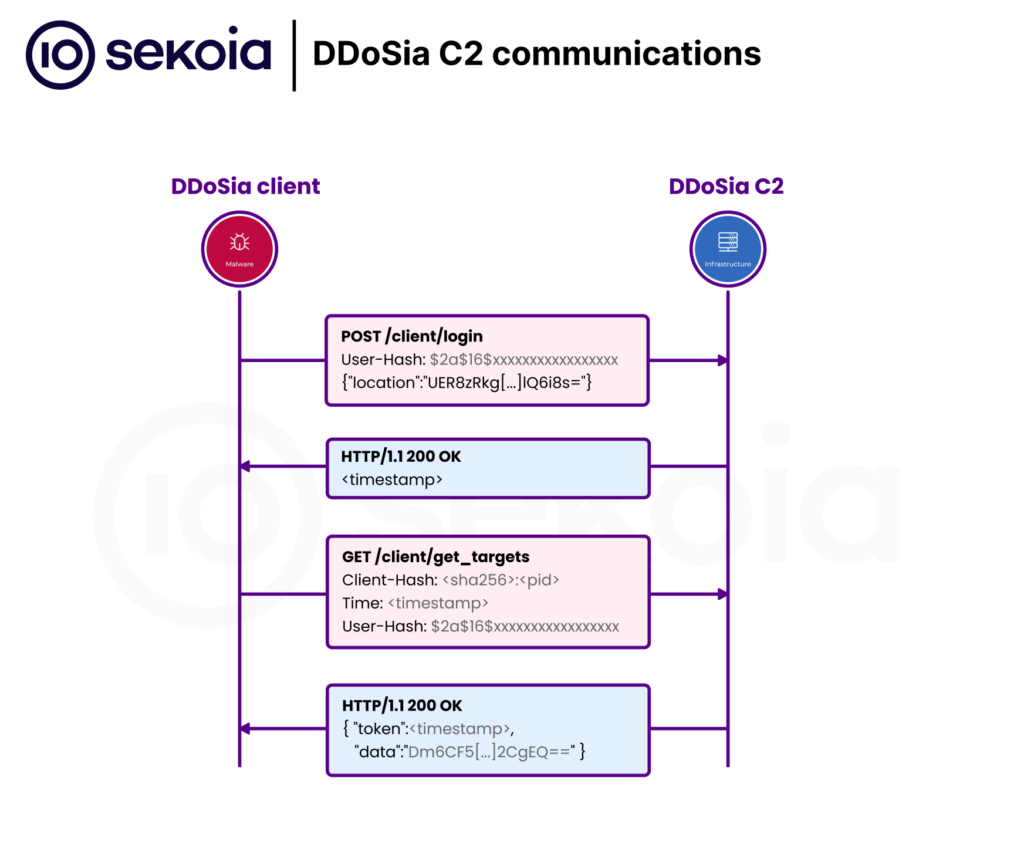

After setting up the infrastructure, we performed a network analysis to check what requests are being sent between the client and C2.

when the malware is launched, it makes a POST request to the URL hxxp://[IP]/client/login to authenticate with C2. The User-Hash field corresponds to the contents of the client_id.txt file, starting from $2a$16$;

The Client-Hash field is a sample-generated value that contains the SHA256 sum of the machine’s UID as well as the malware’s PID. This value is in a folder located in the same location as the executable, in a folder named uid.

Reverse engineering on the sample

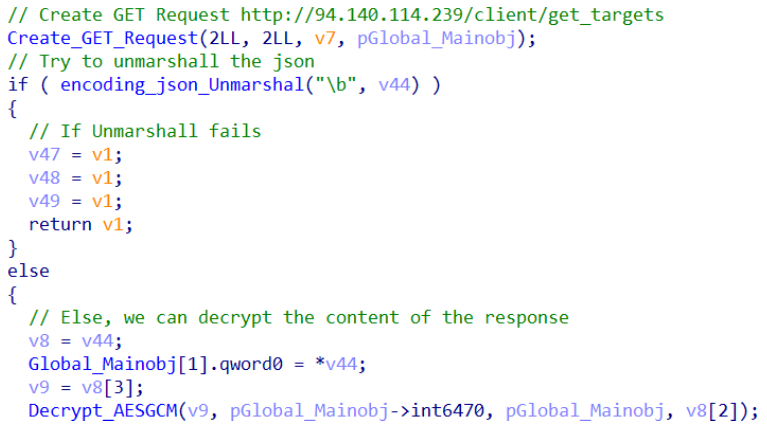

At this stage, the received list of targets is encrypted. This reverse engineering analysis focuses on the d_windows_amd64.exe executable.

This version of DDoSia was written in the Go language. Unlike typical Go binaries, this new version does not produce the expected result and decompilation errors are observed.

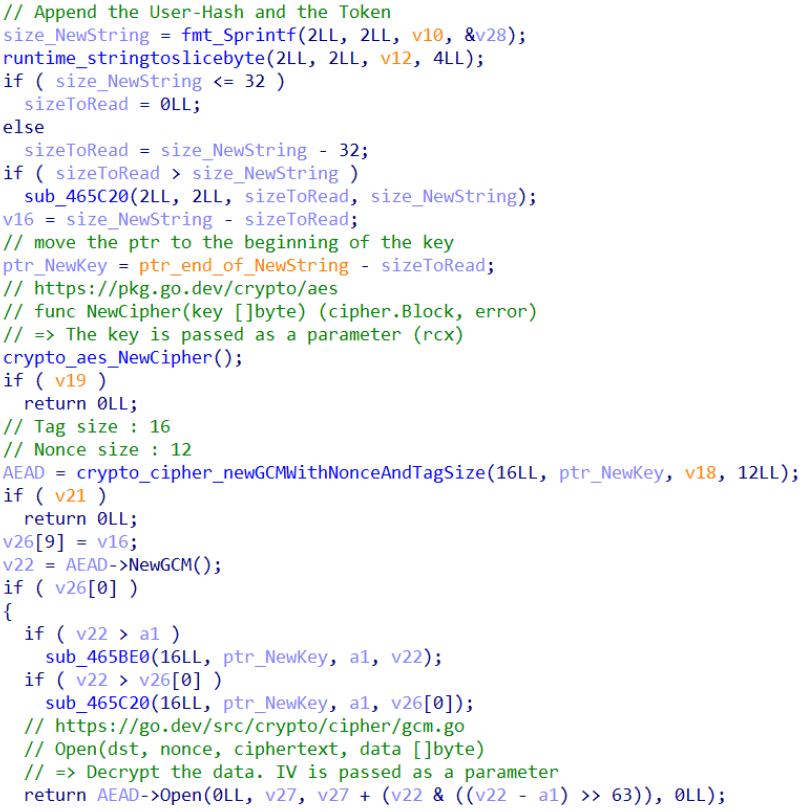

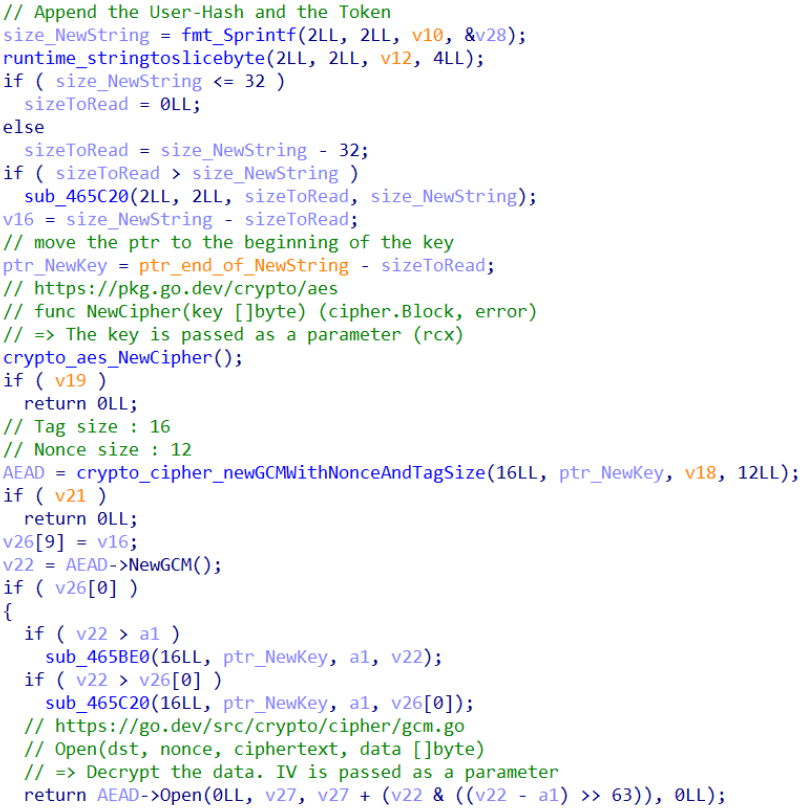

This first step allowed Sekoia.io analysts to determine that the data was encrypted with AES-GCM. As it is, finding the key and IV generation process is difficult to understand. To bypass this step, it was decided to use a dynamic sample analysis approach.

We remind you that the client receives JSON with two fields: an integer with a named token and a field with named data in base64 encoding. Dynamic analysis allowed us to calculate all the necessary values for data decryption:

This first step allowed Sekoia.io’s analysts to determine that the data was encrypted by AES-GCM. As it is, finding the key and IV generation process is difficult to understand. To bypass this step, it was decided to use a dynamic sample analysis approach.

We remind you that the client receives JSON with two fields: an integer with a named token and a field with named data in base64 encoding. Dynamic analysis made it possible to calculate everything necessary

value for data decryption:

- Key calculation:

- The value of the token is divided by 5 (integer division);

- The result is added to the User-Hash (which starts with $2a$16$);

- Take the last 32 characters of the User-Hash and convert it to a hexadecimal string.

- IV розрахунок

- Take the ciphertext, decode it to base64;

- Візьміть перші 12 символів і перетворіть їх у байти.

- Розрахунок TAG

- Візьміть зашифрований текст, декодуйте його в base64;

- Візьміть 16 останніх символів, конвертуйте їх у байти.

Нарешті, зашифрований текст відповідає значенню поля даних, з якого видаляються перші 12 і останні 16 символів. Тепер можна отримати значення поля даних у вигляді звичайного тексту.

Аналіз цільових сайтів і країн

Після того, як значення, надіслані сервером DDoSia C2, були успішно розшифровані, аналітики TDR розробили інструмент, який автоматично збирає цільові домени, що дозволяє проводити віктимологічний аналіз. У наступному розділі аналізуються дані за період з 8 травня по 26 червня 2023 року.

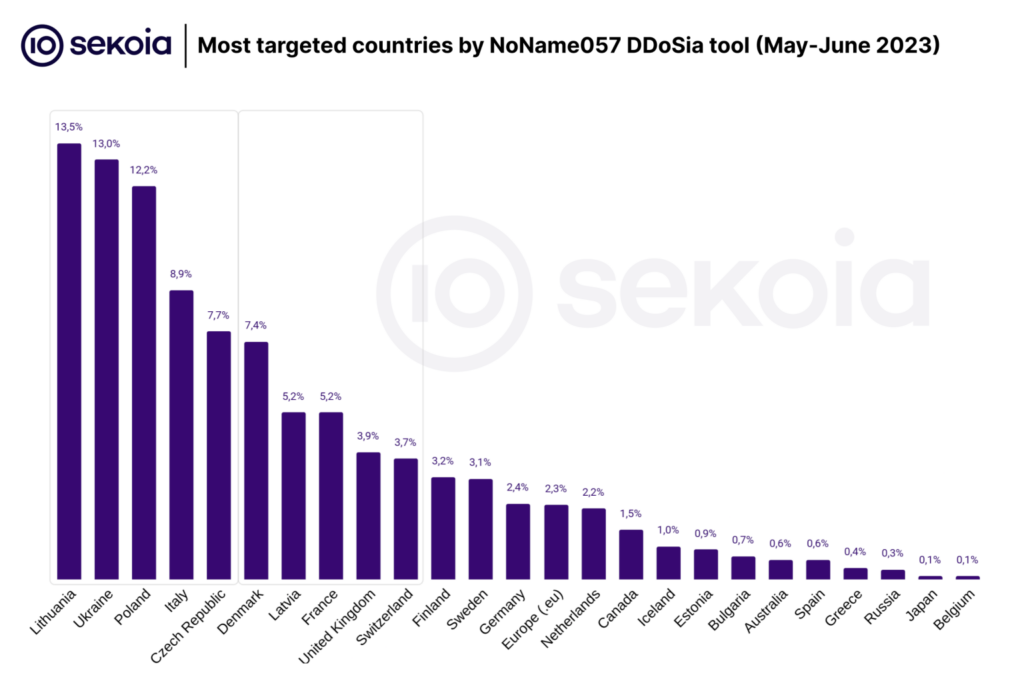

На наступному графіку показано найбільш цільові країни на основі TLD цільових URL-адрес. Комерційні домени або домени, не пов’язані з TLD на рівні країни, виключаються (.com, .info, .net, .org, .space).

На основі цього графіка ми чітко визначимо, що прокремлівська хактивістська група NoName057(16) в основному зосереджена на Україні та країнах НАТО, включаючи східний фланг (Литва, Польща, Чехія та Латвія). Цілком ймовірно, що це пов’язано з тим, що ці країни найбільше публічно виступають проти Росії та проукраїнських позицій, а також надають військову підтримку та військову підтримку.

Друга група, переважно західні країни, є другорядною мішенню DDoSia, включаючи Францію, Сполучене Королівство, Італію, Канаду та інші країни ЄС, майже напевно, оскільки вони підтримували Україну як політично, військово, так і економічно з початку конфлікту.

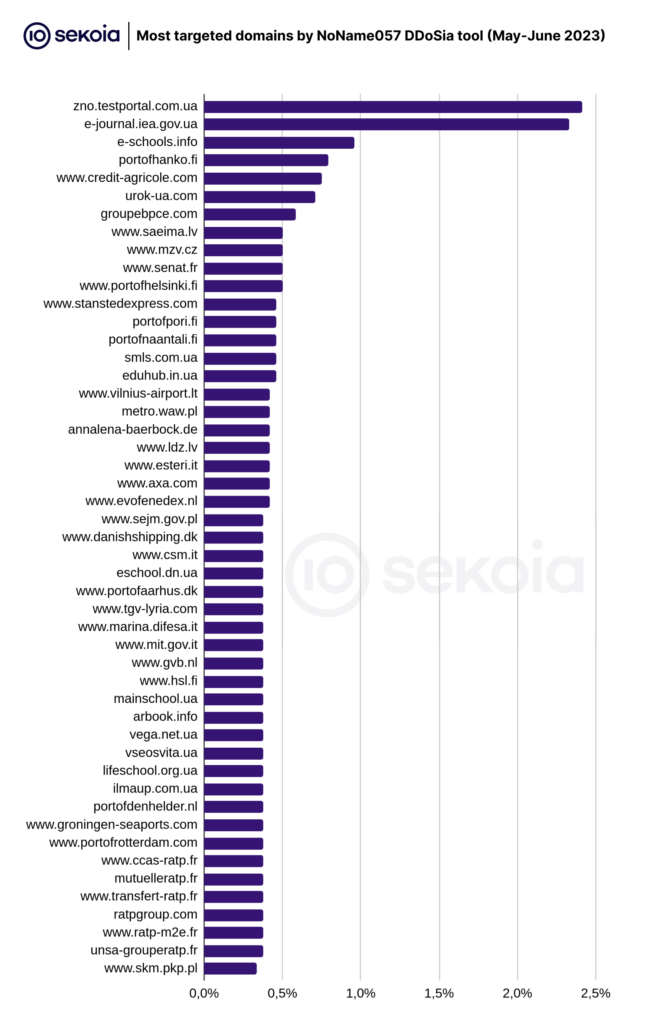

Власний інструмент Sekoia.io виявив загалом 486 різних веб-сайтів. На графіку показано 50 найкращих.

Решта статті була заблокована. Щоб продовжити читання, увійдіть.