Згідно з даними Sekoia, цього року завантажувач як послуга (LaaS), відомий як FakeBat, став одним із найпоширеніших сімейств шкідливих програм-завантажувачів, що розповсюджуються за допомогою техніки завантаження за допомогою драйву.

«FakeBat насамперед спрямований на завантаження та виконання корисного навантаження наступного етапу, такого як IcedID, Lumma, RedLine, SmokeLoader, SectopRAT і Ursnif», — йдеться в аналізі компанії у вівторок.

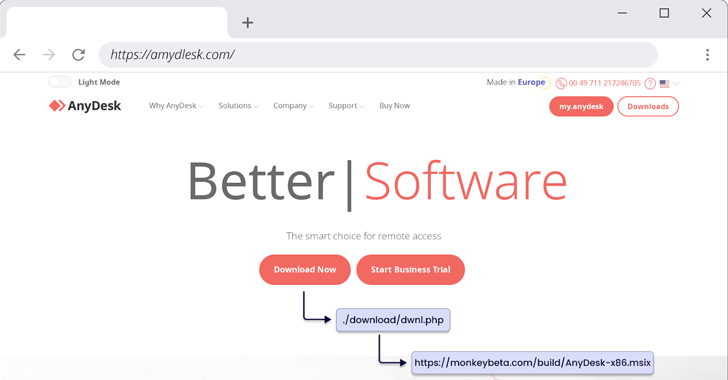

Атаки Drive-by передбачають використання таких методів, як отруєння пошуковою оптимізацією (SEO), шкідлива реклама та введення нечесного коду на скомпрометовані сайти, щоб спонукати користувачів завантажувати фіктивні інсталятори програмного забезпечення або оновлення браузера.

Використання завантажувачів зловмисного програмного забезпечення протягом останніх кількох років узгоджується зі зростаючим використанням цільових сторінок, які видають себе за веб-сайти законного програмного забезпечення, видаючи їх за законних інсталяторів. Це пов’язано з тим ширшим аспектом, що фішинг і соціальна інженерія залишаються одними з основних способів зловмисників отримати початковий доступ.

FakeBat, також відомий як EugenLoader і PaykLoader, пропонується іншим кіберзлочинцям за моделлю підписки LaaS на підпільних форумах російськомовним загрозливим актором на ім’я Eugenfest (він же Payk_34) принаймні з грудня 2022 року.

Завантажувач розроблено для обходу механізмів безпеки та надає клієнтам можливість генерувати збірки за допомогою шаблонів для троянізації законного програмного забезпечення, а також відстежувати інсталяції з часом через панель адміністрування.

У той час як попередні версії використовували формат MSI для збірок зловмисного програмного забезпечення, останні ітерації, які спостерігалися з вересня 2023 року, перейшли на формат MSIX і додали цифровий підпис до інсталятора з дійсним сертифікатом, щоб уникнути захисту Microsoft SmartScreen.

Зловмисне програмне забезпечення доступне за 1000 доларів США на тиждень і 2500 доларів США на місяць для формату MSI, 1500 доларів США на тиждень і 4000 доларів США на місяць для формату MSIX і 1800 доларів США на тиждень і 5000 доларів США на місяць за комбінований пакет MSI і підпису.

Sekoia заявила, що виявила різні кластери активності, які поширюють FakeBat за трьома основними підходами: імітація популярного програмного забезпечення через зловмисну рекламу Google, підроблені оновлення веб-браузера через скомпрометовані сайти та схеми соціальної інженерії в соціальних мережах. Це охоплює кампанії, ймовірно, пов’язані з групою FIN7, Nitrogen і BATLOADER.

«Крім розміщення корисних даних, [командно-контрольні] сервери FakeBat, швидше за все, фільтрують трафік на основі таких характеристик, як значення User-Agent, IP-адреса та місцезнаходження», — сказав Секойя. «Це дозволяє розповсюджувати зловмисне програмне забезпечення до певних цілей».

Розголошення сталося після того, як AhnLab Security Intelligence Center (ASEC) детально описав кампанію зловмисного програмного забезпечення, що розповсюджує інший завантажувач під назвою DBatLoader (він же ModiLoader і NatsoLoader) через фішингові електронні листи на тему рахунків-фактур.

Це також слідує за виявленням ланцюгів зараження, які поширюють Hijack Loader (він же DOILoader та IDAT Loader) через піратські сайти для завантаження фільмів, щоб зрештою доставити викрадача інформації Lumma.

«Ця кампанія IDAT Loader використовує складний ланцюжок зараження, що містить кілька рівнів прямої обфускації на основі коду разом із інноваційними трюками, щоб ще більше приховати зловмисність коду», — сказав дослідник Kroll Дейв Трумен.

«Інфекція базувалася на використанні mshta.exe від Microsoft для виконання коду, прихованого глибоко в спеціально створеному файлі, який маскувався під секретний ключ PGP. Кампанія використовувала нові адаптації звичайних методів і важку обфускацію, щоб приховати шкідливий код від виявлення».

Крім того, спостерігаються фішингові кампанії, які доставляють Remcos RAT, з новою східноєвропейською загрозою під назвою Unfurling Hemlock, яка використовує завантажувачі та електронні листи для скидання двійкових файлів, які діють як «кластерна бомба» для одночасного поширення різних штамів зловмисного програмного забезпечення.

«Зловмисне програмне забезпечення, яке розповсюджується за допомогою цієї техніки, в основному складається з крадіжок, таких як RedLine, RisePro і Mystic Stealer, і завантажувачів, таких як Amadey і SmokeLoader», — сказав дослідник Outpost24 Гектор Гарсія.

«Було виявлено, що більшість перших етапів надсилаються електронною поштою різним компаніям або видаляються із зовнішніх сайтів, до яких зверталися зовнішні завантажувачі».

Зловмисне програмне забезпечення FakeBat Loader широко поширюється через атаки Drive-by Download