Зловмисники використовують нову техніку атаки в дикій природі, яка використовує спеціально створені файли збереженої консолі керування (MSC), щоб забезпечити повне виконання коду за допомогою Microsoft Management Console (MMC) і уникнути засобів захисту.

Elastic Security Labs назвала підхід GrimResource після ідентифікації артефакту (“sccm-updater.msc”), який було завантажено на платформу сканування зловмисного програмного забезпечення VirusTotal 6 червня 2024 року.

«Коли імпортується зловмисно створений файл консолі, уразливість в одній із бібліотек MMC може призвести до запуску зловмисного коду, включаючи шкідливе програмне забезпечення», — йдеться в заяві компанії, наданій The Hacker News.

«Зловмисники можуть поєднати цю техніку з DotNetToJScript, щоб отримати довільне виконання коду, що може призвести до несанкціонованого доступу, захоплення системи тощо».

Використання незвичайних типів файлів як вектора розповсюдження зловмисного програмного забезпечення розглядається як альтернативна спроба зловмисників обійти захисні огорожі, встановлені Microsoft за останні роки, включаючи відключення макросів за замовчуванням у файлах Office, завантажених з Інтернету.

Минулого місяця південнокорейська фірма з кібербезпеки Genians детально розповіла про використання шкідливого файлу MSC пов’язаною з Північною Кореєю хакерською групою Kimsuky для доставки шкідливого програмного забезпечення.

GrimResource, з іншого боку, використовує недолік міжсайтового сценарію (XSS), наявний у бібліотеці apds.dll, щоб виконувати довільний код JavaScript у контексті MMC. Спочатку про помилку XSS було повідомлено Microsoft і Adobe наприкінці 2018 року, хоча досі вона залишається невиправленою.

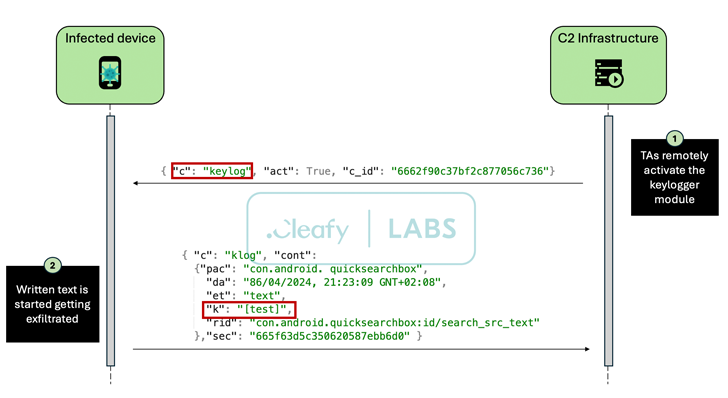

Це досягається шляхом додавання посилання на вразливий ресурс APDS у розділі StringTable шкідливого файлу MSC, який під час відкриття за допомогою MMC запускає виконання коду JavaScript.

Техніка не тільки обходить попередження ActiveX, її можна поєднати з DotNetToJScript для виконання довільного коду. Проаналізований зразок використовує цей підхід для запуску компонента завантажувача .NET під назвою PASTALOADER, який зрештою відкриває шлях для Cobalt Strike.

«Після того, як Microsoft за замовчуванням вимкнула макроси Office для документів з Інтернету, популярність інших векторів зараження, таких як JavaScript, файли MSI, об’єкти LNK і ISO, зросла», — повідомили дослідники безпеки Джо Десімон і Самір Буссеаден.

«Однак ці інші методи ретельно перевіряються захисниками та мають високу ймовірність виявлення. Зловмисники розробили нову техніку для виконання довільного коду в Microsoft Management Console за допомогою створених файлів MSC».

Корпорація Майкрософт ще офіційно не прокоментувала ці висновки, але компанія визнала, що Windows розпізнає файли MSC як «потенційно небезпечний тип файлів» і що Microsoft Defender має засоби захисту, щоб позначити цю загрозу.

Також повідомляється, що Smart App Control блокує шкідливі файли цього типу в Інтернеті. Як завжди, користувачам рекомендується не завантажувати та не відкривати файли з невідомих джерел і відправників.