Оскільки члени та партнери Організації Північноатлантичного договору (НАТО) збираються на історичний саміт, важливо підвести підсумки одного з найактуальніших викликів — кіберзагрози. Альянс стикається зі шквалом зловмисної кіберактивності з усього світу, яку здійснюють сміливі спонсоровані державою актори, хактивісти та злочинці, які готові перетинати межі та здійснювати дії, які раніше вважалися малоймовірними або немислимими. Окрім військових цілей, НАТО має враховувати ризики, які гібридні загрози, такі як зловмисна кіберактивність, створюють для лікарень, громадянського суспільства та інших цілей, що може вплинути на стійкість у непередбачених обставинах. Війна в Україні, безсумнівно, пов’язана з ескалацією активності кіберзагроз, але багато з цих загроз продовжуватимуть зростати окремо та паралельно.

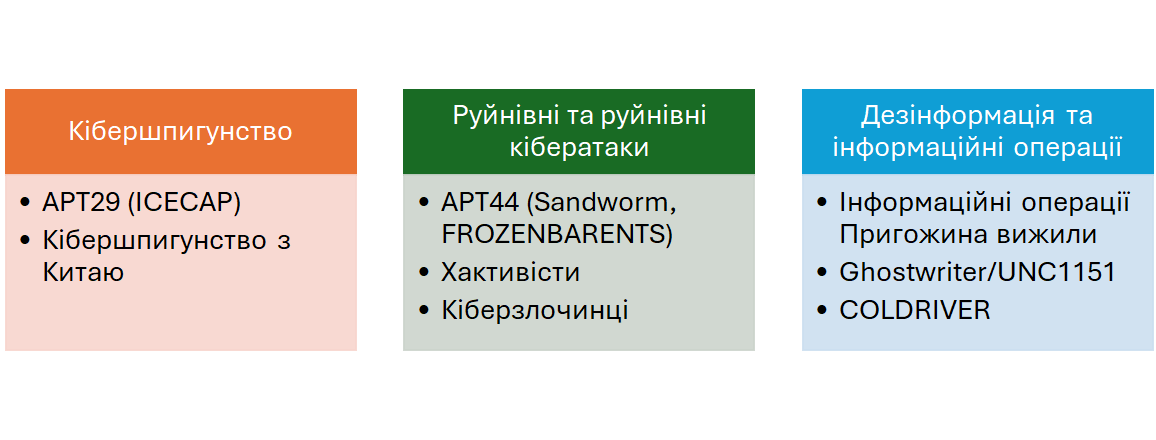

НАТО має боротися з таємними, агресивними зловмисниками в кібернетичному просторі, які прагнуть зібрати розвіддані, готуються або зараз атакують критичну інфраструктуру та працюють над підривом Альянсу за допомогою складних схем дезінформації. Щоб захистити своїх клієнтів і клієнтів, Google ретельно відстежує кіберзагрози, включно з тими, які висвітлюються в цьому звіті; однак це лише проблиск на набагато більший ландшафт, що розвивається.

Кібершпигунство

Противники НАТО вже давно намагаються використати кібершпигунство, щоб зрозуміти політичну, дипломатичну та військову позицію Альянсу та викрасти його оборонні технології та економічні секрети. Однак розвіддані про Альянс у найближчі місяці будуть мати підвищене значення. Цьогорічний саміт є перехідним періодом із призначенням Марка Рютте новим Генеральним секретарем та низкою адаптацій, які, як очікується, буде внесено для зміцнення оборонної позиції Альянсу та його довгострокової підтримки України. Успішне кібершпигунство зі сторони загроз потенційно може підірвати стратегічну перевагу Альянсу та поінформувати керівництво супротивника про те, як передбачити ініціативи та інвестиції НАТО та протистояти їм.

НАТО є об’єктом кібершпигунської діяльності з боку акторів з усього світу з різними можливостями. Багато хто все ще покладається на технічно прості, але ефективні методи, такі як соціальна інженерія. Інші еволюціонували та підняли свою майстерність до рівня, який виділяє їх як грізних супротивників навіть для найдосвідченіших захисників.

APT29 (ICECAP)

Декілька урядів публічно приписують Службі зовнішньої розвідки Росії (СВР), APT29 значною мірою зосереджується на зборі дипломатичної та політичної розвідки, головним чином спрямованої на країни Європи та країни-члени НАТО. APT29 брав участь у численних гучних зломах технологічних фірм, які були розроблені для надання доступу до державного сектору. Минулого року Mandiant спостерігав, як APT29 націлений на технологічні компанії та постачальників ІТ-послуг у країнах-членах НАТО, щоб сприяти зламанню ланцюжків постачання програмного забезпечення третіми сторонами урядових і політичних організацій. Актор надзвичайно досвідчений у хмарних середовищах і особливо зосереджений на охопленні їхніх треків, що ускладнює їх виявлення та відстеження, і особливо важко видаляти їх із скомпрометованих мереж.

APT29 також має довгу історію фішингових кампаній проти членів НАТО з акцентом на дипломатичні установи. Актор кілька разів успішно зламав виконавчі органи в Європі та США. Ми також бачили, як вони активно атакували політичні партії в Німеччині, а також у США з ймовірною метою збору розвідувальних даних щодо майбутньої урядової політики.

Кібершпигунство з Китаю

За останні роки кібершпигунська діяльність Китаю зазнала значної еволюції, перейшовши від гучних операцій, які легко приписати, до більшої уваги до стелсу. Технічні інвестиції посилили завдання захисникам і сприяли успішним кампаніям проти урядових, військових та економічних цілей у країнах-членах НАТО.

Китайське кібершпигунство все частіше використовує такі методи, як:

- Націлювання на край мережі та використання вразливостей нульового дня в пристроях безпеки та іншій мережевій інфраструктурі, що виходить в Інтернет, для зменшення можливостей виявлення захисників. Менше покладаючись на соціальну інженерію, ці оператори зменшили ймовірність бути ідентифікованими користувачами або відповідними засобами контролю. У 2023 році ці учасники використовували 12 нульових днів (уразливості програмного або апаратного забезпечення, які невідомі постачальнику, не мають доступного виправлення чи виправлення, і їх можна використати, перш ніж їх можна буде усунути), багато з яких були в продуктах безпеки, які знаходяться на край мережі. Ці продукти часто не мають можливості виявлення кінцевих точок, що робить їх ідеальним плацдармом у скомпрометованих мережах.

- Використання мереж операційної ретрансляції (ORB) для приховування походження зловмисного трафіку. Зловмисники приховують свій зловмисний трафік через проксі-сервери, які діють як посередники між ними та Інтернетом, але ці проксі-сервери можна надійно відстежувати. Актори зараз використовують великі ефемерні мережі спільних і скомпрометованих проксі-серверів, відомих як ORB. Ці мережі дуже важко відстежити, і це ускладнює можливість захисників ділитися розвідувальною інформацією про інфраструктуру.

- Життя за межами землі, щоб зменшити можливості для виявлення захисників. Деякі учасники відмовляються від використання зловмисного програмного забезпечення та використовують інші методи для здійснення вторгнень. Технології живих поза межами використовують законні інструменти, функції та функції, доступні в системі, для проходження мереж і здійснення зловмисної діяльності. Захисники перебувають у серйозному гіршому становищі, не маючи можливості виявляти зловмисне програмне забезпечення, і не можуть ділитися інформацією про пов’язану діяльність.

Ці методи використовуються не лише китайськими загрозливими акторами. Російські актори, такі як APT29, APT28 і APT44, також використовували їх.

Руйнівні та руйнівні кібератаки

Деструктивні та руйнівні кібератаки зростають, створюючи прямі та непрямі наслідки для альянсу НАТО. В останні роки іранські та російські державні актори продемонстрували готовність здійснити ці атаки на членів НАТО, хоча вони приховали свої руки за фальшивими обманами, які публічно приписують собі ці операції. Наприклад, Mandiant описав руйнівну атаку 2022 року проти уряду Албанії, за яку ймовірна хактивістська група під назвою «HomeLand Justice» взяла на себе відповідальність, хоча уряд США зрештою приписав атаку іранським акторам.

Державні суб’єкти також компрометують критичну інфраструктуру членів НАТО, готуючись до майбутніх збоїв, навіть якщо вони демонструють свою здатність здійснювати комплексні атаки на високочутливі операційні технологічні системи в Україні. Ця діяльність доводить, що ці суб’єкти мають засоби та мотиви порушити критичну інфраструктуру НАТО.

На додаток до кібератак з боку державних суб’єктів, збої з боку хакерів і злочинців більше не є неприємністю, яку можна легко ігнорувати. Глобальне відродження хактивістів призвело до значних нападів на державний і приватний сектори, а злочинна діяльність стала настільки руйнівною, що піднялася до рівня занепокоєння національною безпекою.

APT44 (Sandworm, FROZENBARENTS)

APT44 брав участь у багатьох найгучніших підривних кібератаках у світі, включаючи глобальну руйнівну атаку NotPetya, атаки на Олімпійські ігри в Пхьончхані та кілька відключень електроенергії в Україні. Актор, який пов’язаний з російською військовою розвідкою, здійснив технічно складні збої в чутливій операційній технології, а також руйнівні атаки з широким ефектом. Більшість підривних атак в Україні приписують APT44, і актор був пов’язаний з обмеженими атаками в країнах НАТО з початку війни.

У жовтні 2022 року актор, якого вважають APT44, розгорнув програму-вимагач PRESSTEA (також відому як Prestige) проти логістичних організацій у Польщі та Україні. Програму-вимагач не вдалося розблокувати, і вона фактично діяла як деструктивна атака; діяльність, можливо, була розроблена, щоб сигналізувати про здатність групи загрожувати лініям постачання летальної допомоги в Україну. Цією операцією APT44 продемонструвала готовність навмисно використати підривний потенціал проти країни-члена НАТО, що відображає схильність групи до ризику.

Хактивісти

Глобальне відродження політично вмотивованого хакерства, або хактивізму, значною мірою пов’язане з такими геополітичними спалахами, як російське вторгнення в Україну. Незважаючи на велику увагу до держав-членів НАТО, ці актори мали суперечливий вплив. Багато операцій не спричиняють тривалих збоїв і в кінцевому підсумку спрямовані на те, щоб привернути увагу та створити хибне враження незахищеності.

Незважаючи на їхні обмеження, цих акторів не можна повністю ігнорувати. Їхні атаки регулярно привертають увагу ЗМІ в цільових країнах, а їхні методи можуть призвести до серйозних наслідків за відповідних обставин. Розподілені атаки типу «відмова в обслуговуванні» (DDOS), один із найбільш популярних методів, є відносно поверхневими, але їх можна використовувати під час таких подій, як вибори, для більшого впливу. Крім того, деякі хактивісти, такі як проросійське угруповання Cyber Army Russia Reborn (CARR), експериментують із більш серйозними атаками на критичну інфраструктуру. CARR, який має туманні зв’язки з APT44, порушив водопостачання на об’єктах США, Польщі та Франції в серії простих, але зухвалих інцидентів.

Кіберзлочинці

Фінансово вмотивовані збої, спричинені програмами-вимагачами, вже спричиняють серйозні наслідки для критичної інфраструктури в країнах НАТО, що призводить до збоїв у лікуванні пацієнтів у лікарнях, дефіциту електроенергії та збоїв у роботі державних служб. Хоча деякі злочинці пообіцяли уникати нападів на цю критично важливу інфраструктуру, багатьох це не злякало. Заклади охорони здоров’я в США та Європі неодноразово ставали мішенями як російськомовних злочинців, які прагнули отримати фінансову вигоду, так і державних діячів Північної Кореї, які мали на меті фінансувати їхню шпигунську діяльність. Здатність цих суб’єктів діяти з юрисдикцій із нестрогою кіберзлочинністю або угодами про екстрадицію в поєднанні з прибутковим характером атак програм-вимагачів свідчить про те, що ця загроза продовжуватиме зростати в найближчому майбутньому.

Дезінформація та інформаційні операції

За останнє десятиліття інформаційні операції стали невід’ємною частиною діяльності кібернетичних загроз, яка неухильно зростає в міру посилення конфліктів і геополітичної напруги. Ці операції охоплюють широкий спектр тактик, від маніпулювання соціальними медіа «фермою тролів» до складних схем із вторгненнями в мережу. Російські та білоруські інформаційні операції були спрямовані особливо на країни-члени НАТО, головним чином з метою підірвати єдність і цілі Альянсу.

Деякі актори кібершпигунства, які зосереджені переважно на таємному зборі розвідданих, також беруть участь в інформаційних операціях. Такі групи, як APT28 і COLDRIVER, публічно використовували викрадену інформацію в кампаніях злому та витоку, тоді як інші учасники, такі як UNC1151, використовували свої можливості вторгнення в інші складні інформаційні операції. Ці зусилля спрямовані на маніпулювання громадською думкою, сіяння розбрату та просування політичних планів шляхом поширення неправдивої та оманливої інформації.

Ми в Google активно працювали над продуктами, командами та регіонами, щоб протистояти цій діяльності, яка порушує нашу політику, і зриває відкриті та приховані інформаційні кампанії. Приклади такого примусу включають припинення роботи каналів YouTube, блогів, облікових записів AdSense і видалення доменів із сторінок Новин Google, про що ми щоквартально повідомляємо в бюлетені TAG.

Інформаційні операції Пригожина вижили

Незважаючи на смерть свого спонсора, залишки дезінформаційної імперії померлого російського бізнесмена Євгена Пригожина все ще функціонують, хоча й значно менш ефективно. Ці збережені кампанії продовжують поширювати дезінформацію та інші проросійські наративи на багатьох платформах соціальних мереж, останнім часом з акцентом на альтернативних платформах у багатьох регіонах.

Наративи, поширені цими операціями, закликають до розпуску НАТО та мають на увазі, що Альянс є джерелом глобальної нестабільності. Вони також критикують лідерів країн-членів НАТО. Основні геополітичні події, такі як початок повномасштабного вторгнення Росії в Україну у 2022 році та інші стратегічні пріоритети Росії, суттєво впливають на контент, який пропагують ці кампанії. Постійна підтримка України з боку НАТО та його держав-членів зробила Альянс головною ціллю як прямо, так і опосередковано через його участь у питаннях, які вважаються такими, що загрожують стратегічним інтересам Росії.

Ghostwriter/UNC1151

Інформаційна кампанія Ghostwriter, принаймні частково пов’язана з Білоруссю, була активною принаймні з 2016 року, в основному націленим на сусідів Білорусі: Литву, Латвію, Польщу та, меншою мірою, Україну. Кампанія отримує технічну підтримку від UNC1151, групи кібершпигунства, відомої своєю зловмисною діяльністю. Ghostwriter, сумно відомий своїми операціями впливу в кібернетичному просторі, постійно надає пріоритет популяризації антинатовських наративів. У квітні 2020 року, наприклад, операція Ghostwriter неправдиво стверджувала, що війська НАТО відповідальні за принесення COVID-19 до Латвії.

Діяльність авторів-привидів спрямована на підрив регіональних урядів та їхньої співпраці в галузі безпеки. Це включає операції, які використовували скомпрометовані облікові записи відомих польських осіб у соціальних мережах для просування контенту, який намагався очорнити репутацію польських політиків, у тому числі шляхом розповсюдження потенційно компрометуючих фотографій. З 2022 року спостережувані операції Ghostwriter зберігають ці встановлені цілі кампанії, а також розширюють наративи, включаючи російське вторгнення. У квітні 2023 року, наприклад, операція Ghostwriter стверджувала, що Польща та Литва вербували своїх мешканців для приєднання до багатонаціональної бригади, яка буде розгорнута в Україні.

COLDRIVER

COLDRIVER — російський кібершпигун, якого публічно пов’язують із внутрішньою розвідкою Росії — Федеральною службою безпеки (ФСБ). Актор регулярно проводить фішингові кампанії проти високопоставлених осіб у неурядових організаціях (НУО), а також колишніх офіцерів розвідки та військових. Примітно, що інформація, яку COLDRIVER вкрала з поштових скриньок жертви, використовувалася в операціях злому та витоку. Інформацію, викрадену COLDRIVER, стався витік у 2022 році з метою загострити політичні розбіжності в британській політиці, пов’язані з Brexit. Перед цим інцидентом актор оприлюднив деталі торговельних угод США та Великобританії напередодні виборів у Великобританії в 2019 році. COLDRIVER націлений насамперед на країни НАТО, і в 2022 році він перейшов на український уряд та організації, які підтримують війну в Україні. У березні 2022 року вперше кампанії COLDRIVER були націлені на військових кількох європейських країн, а також на Центр передового досвіду НАТО.

Outlook

На відміну від багатьох інших сфер конфлікту, кіберсфера характеризується агресивною діяльністю, яка зберігається незалежно від стану збройного конфлікту. Тим не менш, геополітика є важливим рушієм цієї діяльності. Важливо, що російське вторгнення в Україну збіглося з більш сміливою та безрозсудною кіберактивністю проти союзників по НАТО. Ці загрози навряд чи зникнуть найближчим часом.

Наслідки зловмисної кіберактивності широкі; кібернетичні загрози можуть вплинути на союзників і партнерів НАТО від військово-політичної арени до економічної та соціальної основи Альянсу. Протидія цим загрозам, як і все, що робить НАТО, вимагає колективної відданості обороні. НАТО має покладатися на співпрацю з приватним сектором так само, як вона спирається на силу своїх складових членів. Крім того, вона повинна використати свою найбільшу перевагу проти кіберзагроз — технологічний потенціал приватного сектора — щоб перехопити ініціативу в кіберпросторі у супротивників НАТО.