Групи загроз запускають п’ятиденну політично вмотивовану кампанію кібератак, яка триває п’ять днів і продовжує зростати, яка включає урядові сайти, аеропорти та Віденську фондову біржу.

Огляд

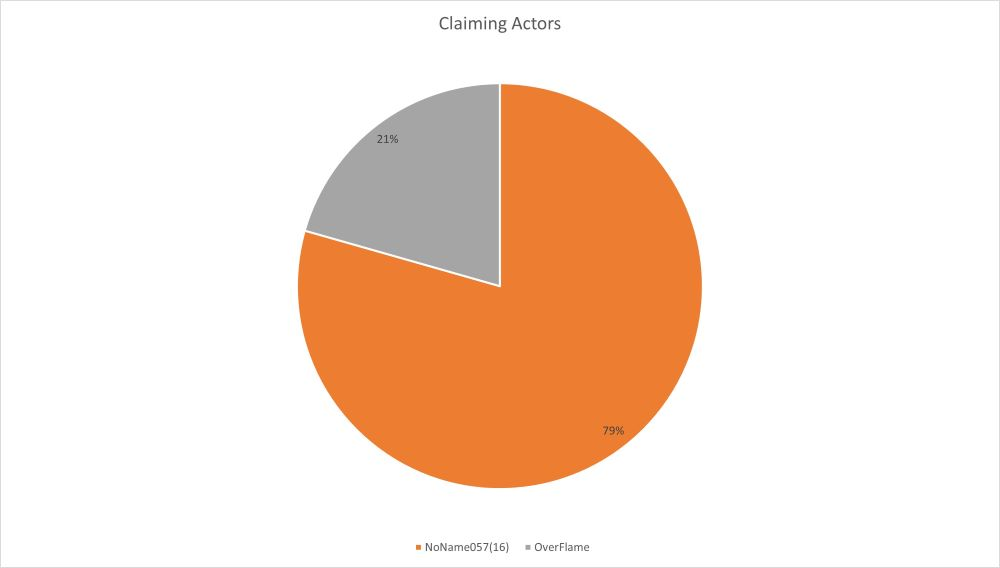

- Проросійські загрозливі актори NoName057(16) і OverFlame запустили серію DDoS-атак на австрійські цілі.

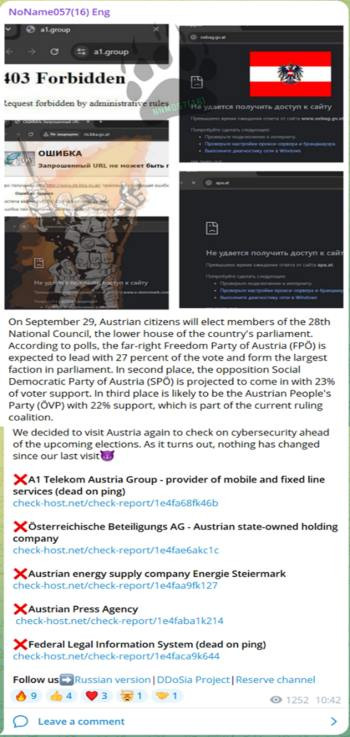

- Імовірно, атаки пов’язані з російсько-українським конфліктом, хоча NoName057 стверджує, що вони «вирішили знову відвідати Австрію, щоб перевірити кібербезпеку напередодні майбутніх виборів».

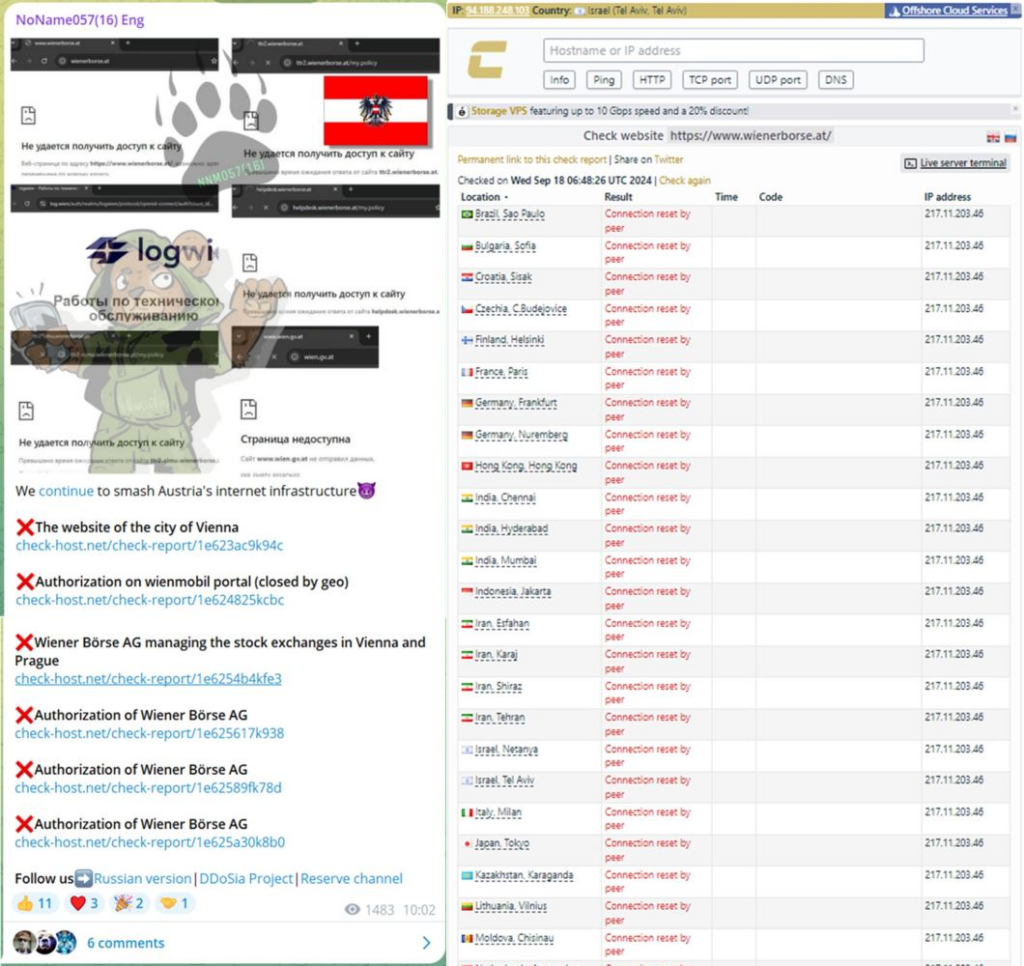

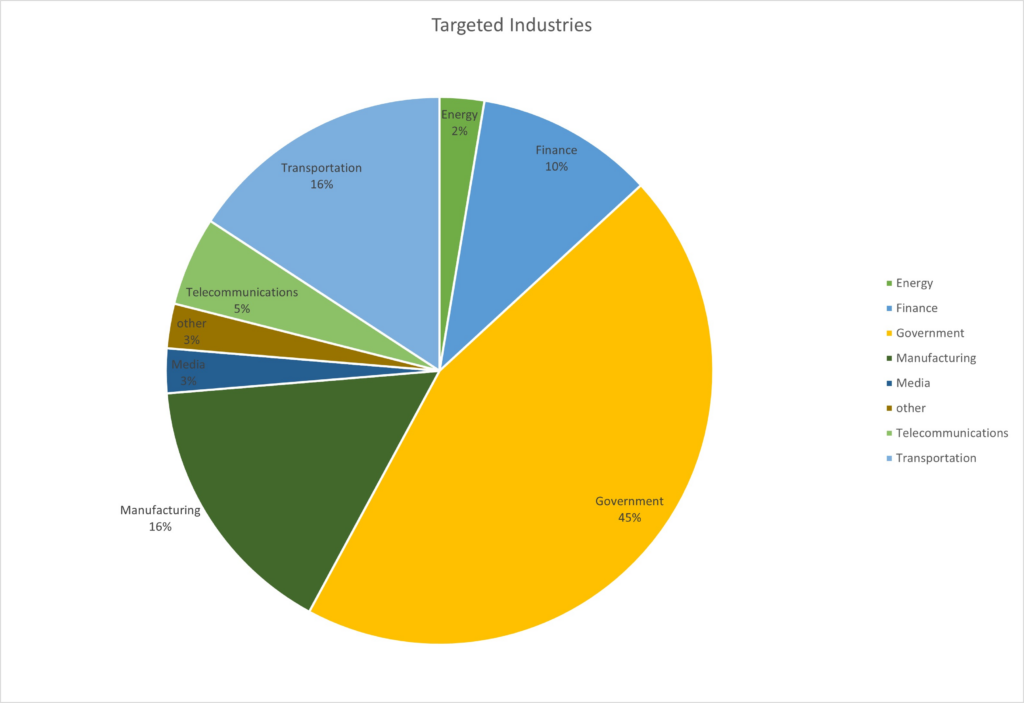

- Атака почалася 16 вересня і триває проти понад 40 цілей, включаючи урядові сайти, аеропорти, фінансові служби та Wiener Borse.

Мотивація

Згідно з повідомленням NoName057 Telegram, мотивація пов’язана з майбутніми виборами в Австрії: «29 вересня громадяни Австрії обиратимуть членів 28-ї Національної ради, нижньої палати парламенту країни. Згідно з опитуваннями, очікується, що ультраправа Партія свободи Австрії (FPÖ) лідирує з 27 відсотками голосів і сформує найбільшу фракцію в парламенті. На другому місці опозиційна Соціал-демократична партія Австрії (SPÖ), за прогнозами, посідає 23% підтримки виборців. На третьому місці, ймовірно, буде Австрійська народна партія (ÖVP) з підтримкою 22%, яка входить до нинішньої правлячої коаліції. Ми вирішили знову відвідати Австрію, щоб перевірити кібербезпеку напередодні майбутніх виборів. Як виявилося, з часу нашого останнього візиту нічого не змінилося».

Актори загрози

NoName057(16) — проросійська хакерська група, відома своїми кібератаками на українські, американські та європейські сайти державних установ, ЗМІ та приватних компаній. Її вважають добре організованою хактивістською групою з більш ніж 2,5-річним досвідом націлювання на країни, які підтримують Україну або погано відгукуються про Росію.

OverFlame — це відносно невідома хактивістська група, відома тим, що нападає на державні установи та корпорації, зокрема в Європі та Північній Америці. Група спеціалізується на DDoS-атаках і пошкодженнях веб-сайтів, що часто мотивується антиурядовими та антикорпоративними настроями. OverFlame працює через підпільні форуми та платформи зашифрованого обміну повідомленнями, де вони координують свої атаки та вербують нових учасників.

Зазвичай можна побачити, як загрозливі особи-однодумці створюють спеціальні альянси та співпрацюють у кампаніях, щоб збільшити свій вплив.

Інструменти атаки

Зловмисники освоїли свою здатність генерувати надзвичайно обхідні та складні HTTPS-атаки, які важко виявити та пом’якшити.

Інструмент, який використовує NoName057, головна загроза в цій кампанії, – це краудсорсинговий проект ботнету під назвою DDOSIA. Проект використовує політично орієнтованих хактивістів, які бажають завантажити та встановити бота на своїх комп’ютерах для запуску атак типу «відмова в обслуговуванні». Однак проект DDOSIA підвищує ставки, забезпечуючи фінансові стимули для найбільших учасників успішних атак відмови в обслуговуванні.

Рисунок 1: NoName057 заявляє про атаки на австрійські сайти та надає мотивацію через Telegram

Актори загрози

NoName057(16) — проросійська хакерська група, відома своїми кібератаками на українські, американські та європейські сайти державних установ, ЗМІ та приватних компаній. Її вважають добре організованою хактивістською групою з більш ніж 2,5-річним досвідом боротьби з країнами, які підтримують Україну або погано відгукуються про Росію.

OverFlame — відносно невідома хактивістська група, відома тим, що нападає на державні установи та корпорації, зокрема в Європі та Північній Америці. Група спеціалізується на DDoS-атаках і пошкодженнях веб-сайтів, що часто мотивується антиурядовими та антикорпоративними настроями. OverFlame працює через підпільні форуми та платформи зашифрованого обміну повідомленнями, де вони координують свої атаки та вербують нових учасників.

Зазвичай можна побачити, як загрозливі особи-однодумці створюють спеціальні альянси та співпрацюють у кампаніях, щоб збільшити свій вплив.

Інструменти атаки

Зловмисники освоїли свою здатність генерувати надзвичайно обхідні та складні HTTPS-атаки, які важко виявити та пом’якшити.

Інструмент, який використовує NoName057, головна загроза в цій кампанії, – це краудсорсинговий проект ботнету під назвою DDOSIA. Проект використовує політично орієнтованих хактивістів, які бажають завантажити та встановити бота на своїх комп’ютерах для запуску атак типу «відмова в обслуговуванні». Однак проект DDOSIA підвищує ставки, забезпечуючи фінансові стимули для найбільших учасників успішних атак відмови в обслуговуванні.

Рисунок 1: NoName057 заявляє про атаки на австрійські сайти та надає мотивацію через Telegram

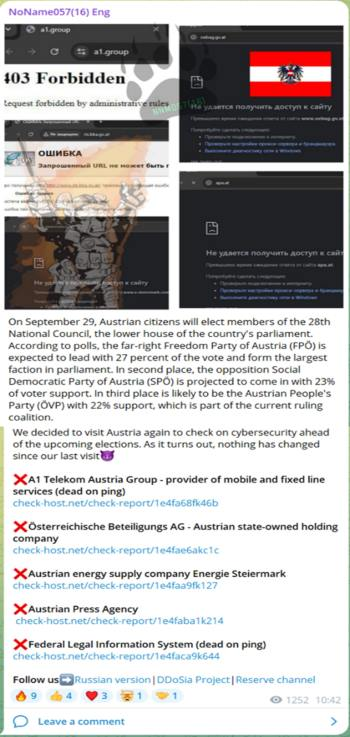

Рисунок 2: NoName057 заявляє про HTTPS-флуд-атаку на Wiener Boerse AG, яка керує фондовою біржею у Відні та Празі. Сторінка перевірки хоста показує, що ресурси жертви були офлайн

Рисунок 3: Хронологія атаки

Рисунок 4: Актори, що претендують

Рисунок 5: Цільові галузі

ЕФЕКТИВНИЙ ЗАХИСТ ОТ DDOS

Створення підпису в реальному часі – використовуйте здатність Radware швидко створювати та розгортати підписи для захисту від нових загроз і атак нульового дня.

Міжплатформний моніторинг. Використовуйте комплексні інструменти моніторингу Radware для відстеження операцій впливу в різних цифрових каналах.

Можливості швидкого реагування. Використовуйте команду екстреного реагування Radware, яка працює цілодобово та без вихідних, щоб швидко реагувати на нові загрози та пом’якшувати їх.

Виявлення на основі поведінки. Використовуйте розширений поведінковий аналіз Radware, щоб швидко й точно ідентифікувати та блокувати аномальну активність ботів, дозволяючи при цьому законний трафік.

Аналіз вмісту на основі штучного інтелекту. Впроваджуйте рішення Radware на основі штучного інтелекту для виявлення та пом’якшення складних кампаній дезінформації на кількох платформах.

Для подальших заходів захисту мережі та додатків Radware закликає компанії перевіряти та виправляти свою мережу для захисту від ризиків і загроз.

ЕФЕКТИВНА БЕЗПЕКА ВЕБ-ДОдатків

Низький рівень помилкових спрацьовувань – використання негативних і позитивних моделей безпеки для максимальної точності

Автоматичне створення полісів – можливості для найширшого охоплення з найменшими операційними зусиллями

Захист від ботів і відбитки пальців пристрою – можливості для подолання динамічних IP-атак і досягнення покращеного виявлення та блокування ботів

Повний топ-10 OWASP – захист від пошкоджень, ін’єкцій тощо.

Гнучкі варіанти розгортання – локальне, дистанційне, віртуальне чи хмарне

Захист API – шляхом фільтрації шляхів, розуміння схем XML і JSON для примусового виконання та використання механізмів відстеження активності для відстеження ботів і охорони внутрішніх ресурсів