Огляд діяльності вибраних груп APT, досліджених і проаналізованих ESET Research у другому та третьому кварталах 2024 року.

Звіт про діяльність ESET APT Q2 2024–Q3 2024 підсумовує помітні дії окремих груп розширених постійних загроз (APT), які були задокументовані дослідниками ESET з квітня 2024 року до кінця вересня 2024 року. Виділені операції представляють ширший спектр загроз, які ми досліджували. протягом цього періоду, що ілюструє ключові тенденції та події, і містить лише незначну частину розвідувальні дані кібербезпеки, надані клієнтам приватних звітів ESET APT.

Протягом моніторингового періоду ми спостерігали помітне розширення націлювання MirrorFace, орієнтованого на Китай. Як правило, зосереджена на японських організаціях, вона розширила свою діяльність, щоб вперше включити дипломатичну організацію в Європейському Союзі (ЄС), продовжуючи віддавати пріоритет японським цілям. Крім того, групи APT, пов’язані з Китаєм, все більше покладаються на мультиплатформенну SoftEther VPN з відкритим кодом для підтримки доступу до мереж жертв. Ми виявили широке використання SoftEther VPN компанією Flax Typhoon, спостерігали, як Webworm переходить від свого повнофункціонального бекдору до використання SoftEther VPN Bridge на машинах державних організацій у ЄС, і помітили, як GALLIUM розгортає сервери SoftEther VPN у операторів зв’язку в Африці.

Ми також помітили ознаки того, що групи, пов’язані з Іраном, можуть використовувати свої кіберпрограми для підтримки дипломатичного шпигунства та, потенційно, кінетичних операцій. Ці групи скомпрометували кілька компаній, що надають фінансові послуги в Африці – геополітично важливому для Ірану континенті; проводив кібершпигунство проти Іраку та Азербайджану, сусідніх країн, з якими Іран має складні відносини; і збільшили їхній інтерес до транспортного сектору в Ізраїлі. Незважаючи на таке, здавалося б, вузьке географічне націлювання, групи, пов’язані з Іраном, зберігали глобальну спрямованість, також переслідуючи дипломатичних представників у Франції та освітні організації в Сполучених Штатах.

Схожі до Північної Кореї загрозливі суб’єкти наполегливо просували цілі свого режиму, який ООН і Південна Корея звинуватили у крадіжці коштів – як традиційних валют, так і криптовалют – для підтримки своїх програм зброї масового знищення. Ці групи продовжували свої атаки на оборонні та аерокосмічні компанії в Європі та США, а також націлювалися на розробників криптовалюти, аналітичні центри та неурядові організації. Одна з таких груп, Kimsuky, почала зловживати файлами Microsoft Management Console, які зазвичай використовуються системними адміністраторами, але можуть виконувати будь-які команди Windows. Крім того, кілька груп, пов’язаних із Північною Кореєю, часто зловживали популярними хмарними службами, зокрема Google Drive, Microsoft OneDrive, Dropbox, Yandex Disk, pCloud, GitHub і Bitbucket. Ми вперше побачили, як група APT, зокрема ScarCruft, зловживає хмарними службами Zoho.

Ми виявили пов’язані з Росією кібершпигунські групи, які часто атакують сервери веб-пошти, як-от Roundcube і Zimbra, зазвичай із розповсюдженими електронними листами, які викликають відомі вразливості XSS. Окрім Sednit, націленої на урядові, академічні та пов’язані з обороною організації по всьому світу, ми виявили іншу групу, пов’язану з Росією, яку ми назвали GreenCube, яка викрадає електронні листи через уразливості XSS у Roundcube. Інші групи, пов’язані з Росією, продовжували зосереджуватися на Україні, а Gamaredon розгортає масштабні кампанії з підводного фішингу, одночасно переробляючи свої інструменти, використовуючи та зловживаючи додатками для обміну повідомленнями Telegram і Signal. Sandworm використовував свій новий бекдор Windows, який ми назвали WrongSens, і передове шкідливе програмне забезпечення для Linux: LOADGRIP і BIASBOAT. Крім того, ми виявили операцію Texonto, дезінформаційну та психологічну операцію, спрямовану головним чином на деморалізацію українців, а також проти російських дисидентів. Ми також проаналізували публічний злом і витік даних Польського антидопінгового агентства, який, на нашу думку, був скомпрометований початковим посередником доступу, який потім надав доступ до групи FrostyNeighbor APT, пов’язаної з Білоруссю, організації, яка стоїть за критично важливими кібер-кампаніями з дезінформації. Північноатлантичного альянсу. Нарешті, аналізуючи експлойт, знайдений у дикій природі, ми виявили вразливість віддаленого виконання коду в WPS Office для Windows. Ми приписуємо атаку з використанням експлойту групі APT-C-60, пов’язаній з Південною Кореєю.

Продукти ESET виявляють зловмисну діяльність, описану у Звіті про діяльність ESET APT Q2 2024–Q3 2024; спільний інтелект базується переважно на власних телеметричних даних ESET і був перевірений дослідниками ESET.

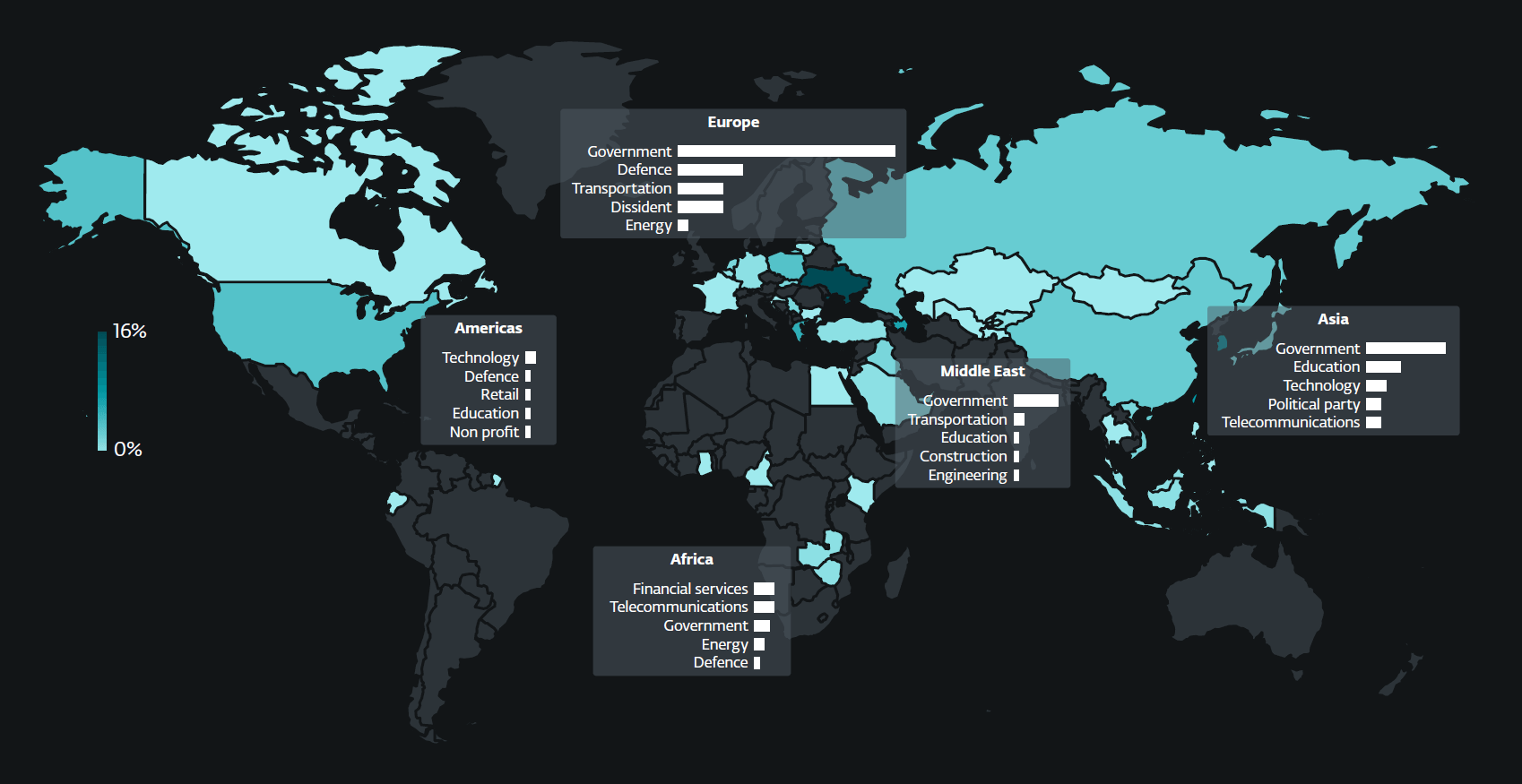

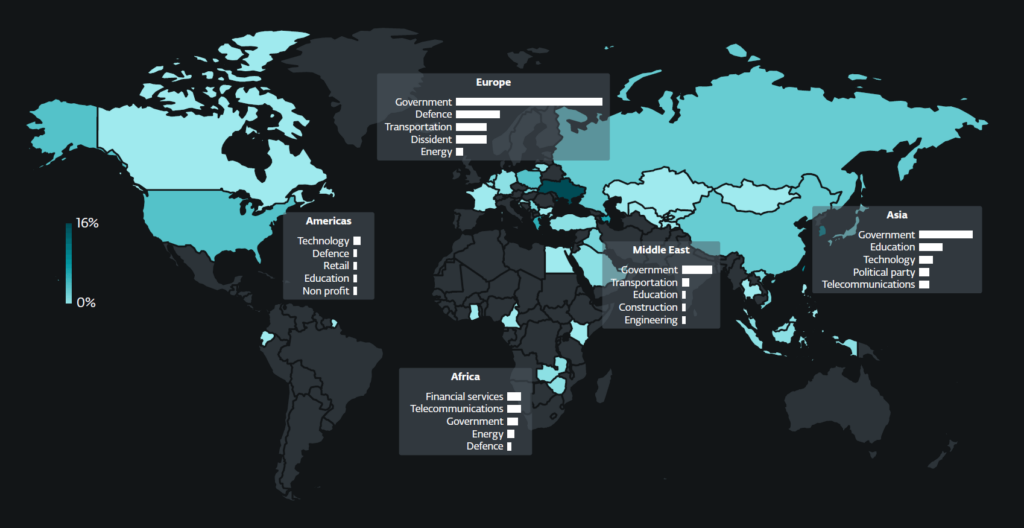

Рисунок 1: Цільові країни та сектори

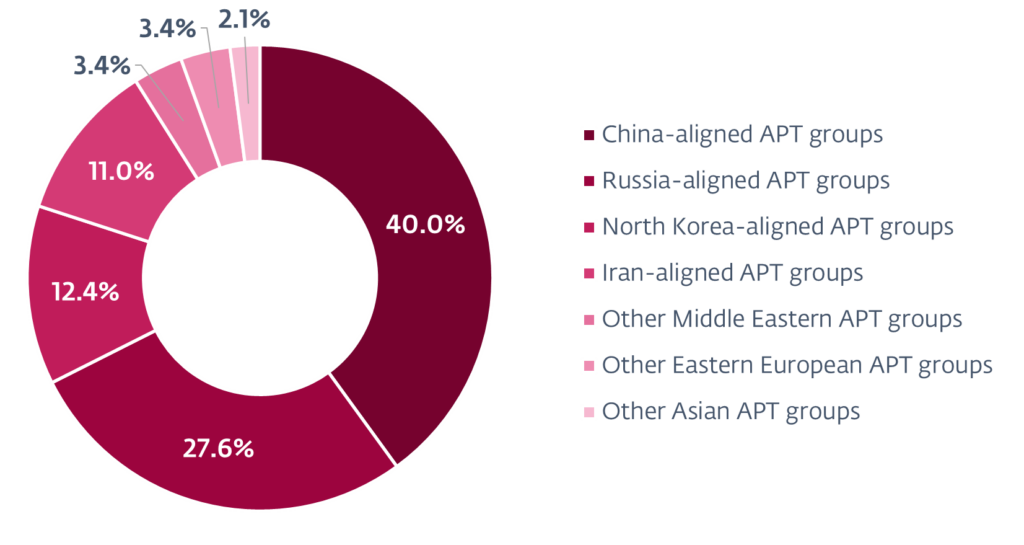

Рисунок 2: Джерела атак

Підсумок діяльності російської групи APT

За останні шість місяців дослідники ESET проаналізували кампанії, які ведуть сторони з Росією, головним чином націлені на Україну та кілька країн ЄС. Ці зловмисники переважно покладалися на електронні листи для отримання початкового доступу. Однак ми також спостерігаємо дедалі більшу увагу до використання серверів веб-пошти за допомогою одноденних уразливостей, розширюючи їх зону атаки.

Збільшення XSS-атак на Zimbra та Roundcube

Групи кібершпигунства, пов’язані з Росією, часто атакували сервери веб-пошти, такі як Roundcube і Zimbra. Початковим вектором доступу для таких атак зазвичай є фішинговий електронний лист, який запускає відому вразливість XSS і дозволяє виконувати довільні корисні навантаження JavaScript. Ці корисні дані можуть отримати доступ до даних користувачів веб-пошти; тому головною метою є викрадення електронних листів або додавання постійних правил пересилання. Дуже часто такі сервери веб-пошти оновлюються рідко.

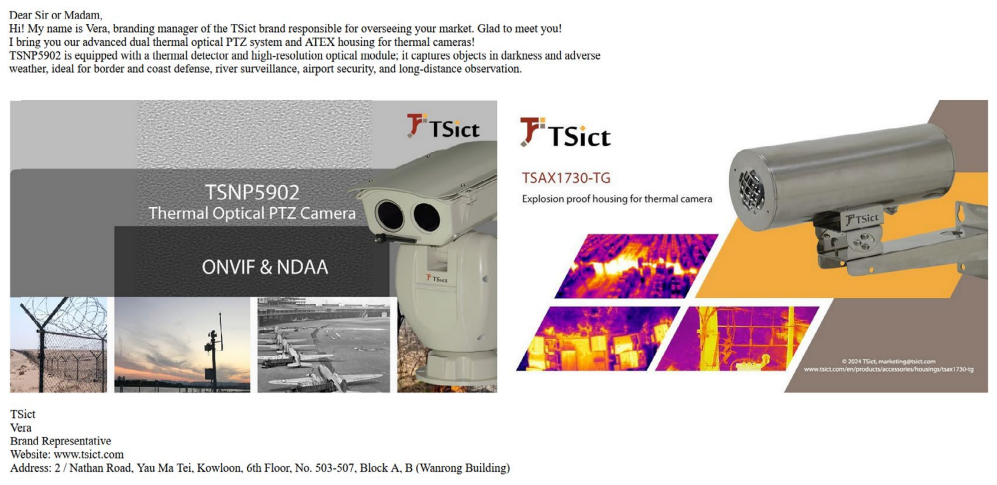

Ми виявили нові хвилі фішингу Sednit, які є частиною вже відомої кампанії Operation RoundPress, спрямованої проти серверів веб-пошти Roundcube. Протягом останніх кількох місяців ми спостерігали такі хвилі нападок проти урядових, академічних і оборонних установ у Камеруні, Кіпрі, Еквадорі, Індонезії, Румунії та Україні. Sednit використовував широкий спектр приманок, від легітимних статей новин до комерційної брошури для теплової оптики, як показано на малюнку 4.

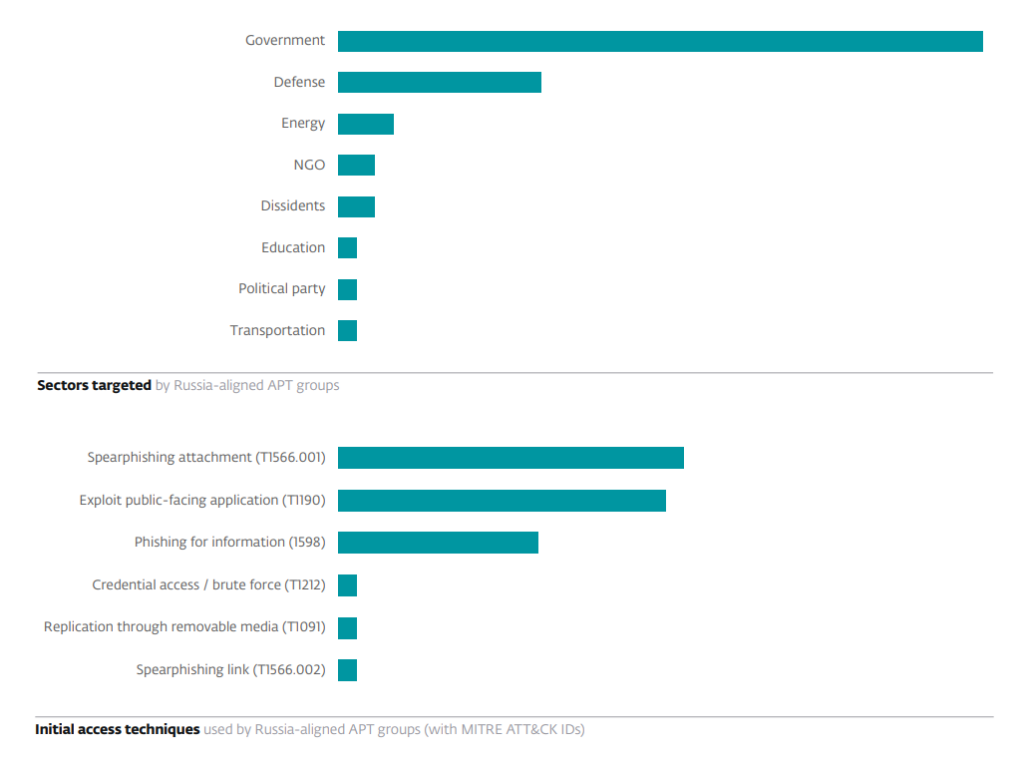

Рисунок 3. Методи початкового доступу, які використовували групи APT, пов’язані з Росією (з ідентифікаторами MITER ATT&CK)

Ми виявили іншу групу, пов’язану з Росією, яку ми назвали GreenCube, яка працює принаймні з 2022 року. Ця група спеціалізується на кампаніях з крадіжок облікових даних і крадіжці електронних листів через уразливості XSS у Roundcube.

З 2022 по 2024 рік GreenCube неодноразово націлювався на урядові та пов’язані з обороною організації в Греції, Польщі, Сербії та Україні. GreenCube збігається з кластером, відстежуваним CERT-UA як UAC-0102 (див. це перше сповіщення та це друге сповіщення), і з кластером, який відстежується Mandiant як UNC3707.

Рисунок 4. Електронна пошта-приманка, яка запускає вразливість XSS у фоновому режимі

Ми спостерігали чотири різні типи корисних навантажень, які GreenCube може розгорнути після успішного використання XSS: додавання правила Sieve для пересилання вхідних електронних листів, викрадення облікових даних веб-пошти, викрадання метаданих облікового запису та викрадання повідомлень електронної пошти.

російсько-українська війна

Гамаредон Гамаредон продовжує залишатися найактивнішою групою APT, орієнтованою на Україну. Нещодавно ми опублікували детальну білу книгу, у якій докладно описано TTP, які використовувала ця група у 2022–2023 роках. Більшість із згаданих TTP не зазнали суттєвих змін у 2024 році. Наприклад, за останні кілька місяців ми виявили низку великих кампаній підводного фішингу з вкладеннями, що використовують контрабанду HTML – типовий початковий вектор компрометації для Gamaredon. Протягом цього періоду Gamaredon вдосконалював уже існуючі шкідливі інструменти та розгортав нові. Зокрема, у серпні 2024 року ми відкрили новий інструмент PowerShell, який ми назвали PteroGraphin; це постійний завантажувач, який доставляє зашифроване корисне навантаження через telegra.ph – платформу публікації Telegram. Крім того, Gamaredon значно переробив один зі своїх бекдорів, написаних у PowerShell – PteroPSDoor – зробивши його більш прихованим, додавши кілька рівнів обфускації та приховавши його частини в реєстрі Windows. Нарешті, Gamaredon покращив свій інструмент вилучення даних для настільної програми Signal – PteroSig. Це коригування було зроблено через останні зміни в Signal Desktop. Тепер PteroSig може аналізувати та розшифровувати захищений DPAPI ключ, який використовується програмою Signal, дозволяючи PteroSig знову розшифровувати та вилучати дані з Signal.

In July 2024, we discovered an unusual payload deployed by Gamaredon; it merely opens a Telegram channel named Хранители Одессы (translation: Guardians of Odessa) in the default browser. This channel, which can be found at https://t[.]me/s/ hraniteli_odessi, is full of Russian propaganda focused on the Odessa region.

Решта статті була заблокована. Щоб продовжити читання, увійдіть.