14 жовтня 2024 року двоє проросійських загрозників розпочали кампанію розподілених DDoS-атак проти японських організацій.

Кампанія була спрямована на логістику, виробництво, державні та політичні організації.

Атака використовувала різні вектори DDoS-атак без підробленого прямого шляху, включно з відомими шкідливими мережами, хмарними провайдерами та мережами VPN, де триває кампанія з використанням ботнету DDoSia та продовжує націлюватися на нові японські організації.

Міністерство закордонних справ Росії 11 жовтня 2024 року висловило стурбованість посиленням мілітаризації Японії.

У відповідь проросійські зловмисники NoName057(16) і команда Russian Cyber Army Team запустили скоординовані DDoS-атаки проти японських цілей 14-16 жовтня.

NoName057(16) публічне повідомлення про атаку на Telegram

Затримка атак була пов’язана з попередньою зосередженістю NoName057(16) на зриві виборів у Бельгії, підкреслюючи координацію між цими двома загрозливими суб’єктами, як це було видно під час попередніх атак.

Група NoName057(16) головним чином зосередила свої кібератаки на секторі логістики та виробництва, зокрема на гавані та суднобудівні об’єкти, що узгоджується з її звичайною тактикою.

Вони також здійснили багато нападів на урядові, політичні та громадські організації, включно з політичною партією новообраного прем’єр-міністра Японії, яка мала на меті створити значний розголос, націлившись на високопоставлені організації.

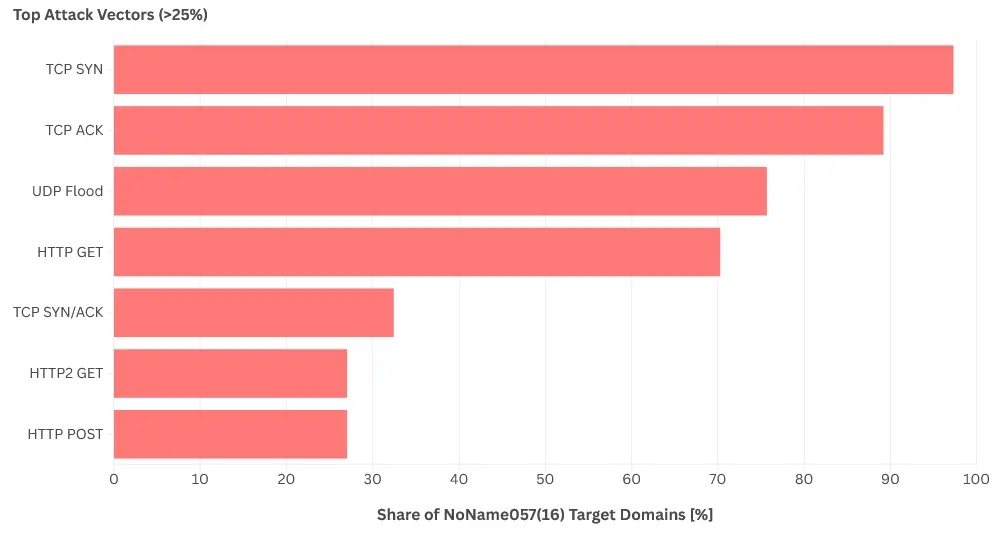

Найпоширеніші вектори атак NoName057(16) на Японію.

NoName057(16) запустив складну кампанію DDoS-атаки проти японських цілей.

Він використовує ботнет DDoSia для здійснення атак за прямим шляхом, використовуючи різні вектори атак, у тому числі перелив TCP-пакетів (переважно SYN-затоки) і атаки на основі HTTP для максимізації впливу.

Кілька хвиль атак, кожна з яких використовує різні конфігурації, були спрямовані на приблизно 40 японських доменів.

Оновлення серверів C2 спостерігалися в типовий російський робочий час, що свідчить про їх участь у кампанії.

NETSCOUT спостерігає значне збільшення DDoS-атак, спрямованих на японські мережі, приблизно 2000 атак щодня.

Хоча ці атаки є впливовими, вони суттєво не змінюють ландшафт загроз у регіоні.

Як джерела атак зловмисники використовують неприємні мережі, хмарні провайдери та віртуальні приватні мережі (VPN), а також звичайні вектори атак, наприклад вектори атак за прямим шляхом.

Було виявлено, що скоординовані атаки з боку росіян NoName057(16) і команди Russian Cyber Army Team спрямовані на японські логістичні, виробничі та державні установи.

Ці атаки, насамперед DDoS, суттєво не змінили загальний ландшафт загроз, але триваюча загроза DDoS-атак підкреслює важливість ефективних стратегій виявлення та пом’якшення.