У вересні 2024 року Google Threat Intelligence Group (що складається з Google Threat Analysis Group (TAG) та Mandiant) виявила UNC5812, ймовірну російську гібридну операцію зі шпигунства та впливу, яка розповсюджувала шкідливе програмне забезпечення для Windows та Android, використовуючи Telegram-персону на ім’я «Civil Defense». «Гражданская оборона» стверджує, що є постачальником безкоштовного програмного забезпечення, призначеного для того, щоб потенційні призовники могли переглядати та ділитися краудсорсинговими адресами українських військових вербувальників. Якщо встановити ці програми з вимкненим захистом Google Play, вони доставляють жертві варіант шкідливого програмного забезпечення для конкретної операційної системи разом із картографічним додатком-приманкою, який ми відстежуємо під назвою SUNSPINNER. Окрім використання свого Telegram-каналу та веб-сайту для доставки шкідливого програмного забезпечення, UNC5812 також активно займається діяльністю, спрямованою на вплив, поширюючи наративи та пропонуючи контент, що має на меті підірвати підтримку мобілізаційних зусиль України.

Націлювання на користувачів Telegram

Операції з розповсюдження шкідливого програмного забезпечення UNC5812 проводяться як через підконтрольний актору Telegram-канал @civildefense_com_ua, так і через веб-сайт, розміщений за адресою civildefense[.]com.ua. Відповідний веб-сайт був зареєстрований у квітні 2024 року, але Telegram-канал був створений лише на початку вересня 2024 року, коли, на нашу думку, кампанія UNC5812 почала повноцінно функціонувати. За нашими оцінками, для залучення потенційних жертв на ці ресурси, контрольовані акторами, UNC5812, ймовірно, купує розкручені пости в легальних, створених україномовних Telegram-каналах.

- 18 вересня 2024 року було помічено, що законний канал з понад 80 000 підписників, присвячений ракетним оповіщенням, рекламував своїм підписникам Telegram-канал і веб-сайт «Цивільна оборона».

- Ще один україномовний новинний канал просував пости «Гражданской обороны» нещодавно, 8 жовтня, що свідчить про те, що кампанія, ймовірно, все ще активно шукає нові україномовні спільноти для цілеспрямованого залучення.

- Канали, на яких просуваються пости «Гражданской обороны», рекламують можливість зв’язатися з їх адміністрацією для отримання спонсорської підтримки. Ми підозрюємо, що це ймовірний вектор, який UNC5812 використовує для звернення до відповідних легальних каналів, щоб збільшити охоплення операції.

Кінцева мета кампанії – змусити жертв перейти на підконтрольний UNC5812 веб-сайт «Цивільний захист», який рекламує кілька різних програм для різних операційних систем. Після встановлення цих програм відбувається завантаження різних сімейств товарного шкідливого програмного забезпечення.

- Для користувачів Windows веб-сайт пропонує завантажувач, який публічно відстежується як Pronsis Loader, написаний на мові PHP, який компілюється в байт-код віртуальної машини Java (JVM) за допомогою проекту JPHP з відкритим вихідним кодом. При виконанні Prosnis Loader ініціює заплутаний ланцюжок доставки шкідливого програмного забезпечення, в кінцевому підсумку доставляючи SUNSPINNER і викрадач товарної інформації, широко відомий як PURESTEALER.

- Для користувачів Android шкідливий APK-файл намагається встановити варіант комерційно доступного бекдору для Android CRAXSRAT. Були виявлені різні версії цього корисного навантаження, в тому числі варіант, що містить SUNSPINNER на додаток до корисного навантаження CRAXSRAT.

- Хоча веб-сайт Цивільної оборони також рекламує підтримку macOS та iPhone, на момент проведення аналізу були доступні лише Windows та Android-версії.

Примітно, що веб-сайт Civil Defense також містить нетрадиційну форму соціальної інженерії, покликану запобігти підозрам користувачів щодо доставки APK поза межами App Store і виправдати широкі дозволи, необхідні для встановлення CRAXSRAT. - FAQ на веб-сайті містить натягнуте виправдання розміщення додатку для Android поза межами App Store, припускаючи, що це є спробою «захистити анонімність і безпеку» користувачів, і спрямовує їх до набору супровідних відеоінструкцій.

- В україномовних відеоінструкціях жертви дізнаються, як відключити Google Play Protect – сервіс, який використовується для перевірки додатків на наявність шкідливого функціоналу під час їх встановлення на пристрої Android, а також як вручну ввімкнути всі дозволи після успішного встановлення шкідливого програмного забезпечення.

Операція з протидії мобілізаційному впливу

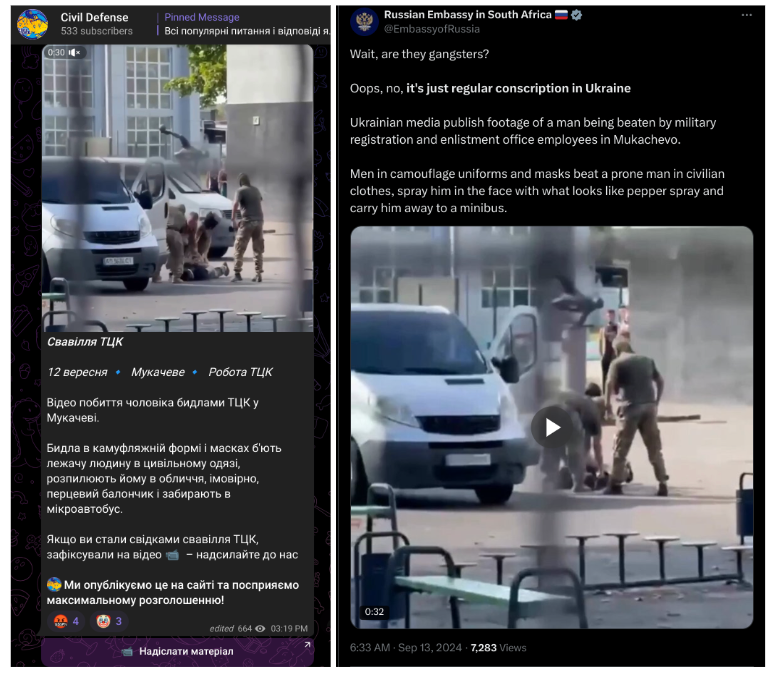

Паралельно з розповсюдженням шкідливого програмного забезпечення та отриманням доступу до пристроїв потенційних призовників, UNC5812 також займається інформаційною діяльністю, спрямованою на підрив більш широкої мобілізації та призову до армії в Україні. Телеграм-канал групи активно використовується для того, щоб закликати відвідувачів і підписників завантажувати відео з «недобросовісними діями територіальних призовних пунктів» – контент, який, на нашу думку, призначений для подальшого оприлюднення з метою посилення антимобілізаційних наративів UNC5812 і дискредитації українських військових. Натискання на кнопку «Надіслати матеріал» відкриває чат з підконтрольним зловмисникам акаунтом https://t[.]me/UAcivildefenseUA.

- На сайті «Цивільного захисту» також є україномовні антимобілізаційні зображення та контент, зокрема спеціальний розділ новин, де висвітлюються ймовірні випадки несправедливої практики мобілізації.

- Антимобілізаційний контент, який перехресно розміщується на веб-сайті та Telegram-каналі групи, схоже, походить із ширших проросійських екосистем соціальних мереж. Принаймні в одному випадку відео, опубліковане UNC5812, було поширене через день посольством Росії в акаунті X у Південній Африці.

Аналіз шкідливого програмного забезпечення

UNC5812 керує двома унікальними ланцюгами доставки шкідливого програмного забезпечення для пристроїв на базі Windows та Android, які розповсюджуються з веб-сайту групи, розміщеного за адресою civildefense[.]com[.]ua. Спільним між цими різними ланцюгами доставки є паралельна доставка картографічної програми-приманки, що відстежується як SUNSPINNER, яка показує користувачам карту, що відображає нібито місця розташування українських призовників з командно-контрольного сервера (C2), підконтрольного учасникам угруповання.

SUNSPINNER

SUNSPINNER (MD5: 4ca65a7efe2e4502e2031548ae588cb8) – це додаток-приманка з графічним інтерфейсом користувача (GUI), написаний з використанням фреймворку Flutter і скомпільований для середовищ Windows та Android. Під час запуску SUNSPINNER намагається визначити нове ім’я хосту «внутрішнього сервера» з http://h315225216.nichost[.]ru/itmo2020/Student/map_markers/mainurl.json, після чого запитує маркери карти з https://fu-laravel.onrender[.]com/api/markers, які потім відображаються в графічному інтерфейсі програми.

Відповідно до функцій, заявлених на веб-сайті Цивільної оборони, SUNSPINNER здатний відображати краудсорсингові маркери з місцями розташування українських військових вербувальників, з можливістю для користувачів додавати свої власні маркери. Однак, незважаючи на обмежену функціональність, необхідну для реєстрації та додавання маркерів, карта, що відображається, не містить жодного реального внеску користувачів. Всі маркери, присутні у файлі JSON, витягнутому з інфраструктури C2 SUNSPINNER, були додані в один день одним і тим же користувачем.

Windows – завантажувач Pronsis для PURESTEALER

Корисне навантаження для Windows, завантажене з веб-сайту Civil Defense, CivilDefense.exe (MD5: 7ef871a86d076dac67c2036d1bb24c39), є кастомною збіркою Pronsis Loader, нещодавно виявленого товарного шкідливого програмного забезпечення, яке використовується переважно фінансово вмотивованими суб’єктами загроз.

Pronsis Loader використовується для отримання як двійкового файлу-приманки SUNSPINNER, так і завантажувача другого етапу «civildefensestarter.exe» (MD5: d36d303d2954cb4309d34c613747ce58), який ініціює багатоетапний ланцюжок доставки з використанням серії архівів, що саморозпаковуються, і в кінцевому підсумку виконує PURESTEALER на пристрої жертви. Завантажувач другого етапу написаний на PHP і компілюється в байт-код віртуальної машини Java (JVM) за допомогою проекту JPHP з відкритим вихідним кодом, а потім збирається у вигляді виконуваного файлу Windows. Цей файл автоматично виконується інсталятором CivilDefense.

Кінцевим корисним навантаженням є PURESTEALER (MD5: b3cf993d918c2c61c7138b4b8a98b6bf), сильно завуальований товарний інфокрадій, написаний на .NET, який призначений для крадіжки даних браузера, таких як паролі та файли cookie, криптовалютні гаманці, а також з різних інших додатків, таких як клієнти обміну повідомленнями та електронної пошти. PURESTEALER пропонується для продажу компанією «Pure Coder Team» за ціною від $150 за місячну підписку до $699 за довічну ліцензію.

Android – CraxsRAT

Файл Android Package (APK), завантажений з веб-сайту Цивільної оборони «CivilDefensse.apk» (MD5: 31cdae71f21e1fad7581b5f305a9d185), є варіантом комерційно доступного бекдору для Android CRAXSRAT. CRAXSRAT надає функціональність, типову для стандартного бекдору для Android, включаючи управління файлами, управління SMS, збір контактів і облікових даних, а також ряд можливостей моніторингу місцезнаходження, аудіо та натискання клавіш. Як і PURESTEALER, він також доступний для продажу на підпільних форумах.

Зразок Android, який поширювався під час аналізу, показував лише заставку з логотипом «Цивільна оборона». Однак додатково ідентифікований зразок (MD5: aab597cdc5bc02f6c9d0d36ddeb7e624) виявився таким, що містить той самий додаток-приманку SUNSPINNER, що і в ланцюжку доставки для Windows. При відкритті ця версія запитує у користувача дозвіл REQUEST_INSTALL_PACKAGES для Android, який, якщо він надається, завантажує корисне навантаження CRAXSRAT з http://h315225216.nichost[.]ru/itmo2020/Student/map_markers/CivilDefense.apk.

Захист наших користувачів

У рамках боротьби з серйозними загрозами ми використовуємо результати наших досліджень для підвищення безпеки та захисту продуктів Google. Після виявлення всі виявлені веб-сайти, домени та файли додаються до Безпечного перегляду, щоб захистити користувачів від подальшої експлуатації.

Google також постійно відстежує наявність шпигунських програм для Android, і ми розгортаємо та постійно оновлюємо засоби захисту в Google Play Protect, який пропонує користувачам захист в Google Play і поза ним, перевіряючи пристрої на наявність потенційно шкідливих програм незалежно від джерела встановлення. Примітно, що веб-сайт цивільної оборони UNC5812 спеціально включив контент соціальної інженерії та детальні відеоінструкції про те, як цільовий користувач повинен вимкнути Google Play Protect і вручну увімкнути дозволи Android, необхідні CRAXSRAT для функціонування. Безпечний перегляд також захищає користувачів Chrome на Android, показуючи їм попередження перед відвідуванням небезпечних сайтів. Інфраструктура сканування додатків захищає Google Play і дає змогу Verify Apps додатково захищати користувачів, які встановлюють додатки не з Google Play.

Ми також поділилися нашими висновками з національними органами влади України, які вжили заходів, щоб перешкодити поширенню кампанії, заблокувавши дозвіл підконтрольного бойовикам веб-сайту «Гражданская оборона» на національному рівні.

Підсумок

Гібридна шпигунсько-інформаційна операція UNC5812, спрямована проти потенційних українських призовників, є частиною більш широкого сплеску оперативного інтересу з боку російських суб’єктів загрози після змін, внесених до національного мобілізаційного законодавства України у 2024 році. Зокрема, ми спостерігаємо зростання уваги до потенційних призовників після запровадження в Україні національної цифрової військової ідентифікації, яка використовується для управління даними про військовозобов’язаних та прискорення набору на військову службу. Відповідно до дослідження EUvsDisinfo, ми також продовжуємо спостерігати наполегливі зусилля проросійських акторів впливу, спрямовані на поширення меседжів, що підривають мобілізаційну кампанію в Україні та сіють недовіру громадськості до посадових осіб, які її проводять.

З точки зору технології, кампанія UNC5812 є дуже характерною для того, що Росія робить акцент на досягненні когнітивного ефекту за допомогою своїх кіберможливостей, і підкреслює важливу роль, яку додатки для обміну повідомленнями продовжують відігравати у розповсюдженні шкідливого програмного забезпечення та інших кібервимірах війни Росії в Україні. Ми вважаємо, що доки Telegram залишається критично важливим джерелом інформації під час війни, він майже напевно залишатиметься основним вектором кібер-активності для цілого ряду пов’язаних з Росією видів шпигунства та впливу.

Індикатори компрометації

Для більш повного набору індикаторів компрометації UNC5812 зареєстрованим користувачам доступна колекція розвідданих Google Threat Intelligence Collection.

Індикатори компрометації

цільова сторінка UNC5812 civildefense[.]com[.]ua

Телеграм-канал UNC5812 t[.]me/civildefense_com_ua

t[.]me/UAcivildefenseUA UNC5812 Telegram-акаунт

e98ee33466a270edc47fdd9faf67d82e Приманка SUNSPINNER

h315225216.nichost[.]ru Розв’язувач, що використовується у приманці SUNSPINNER

fu-laravel.onrender[.]com Ім’я хоста, що використовується в обманці SUNSPINNER

206.71.149[.]194 C2 використовується для вирішення URL-адрес дистрибутивів

185.169.107[.]44 Відкритий каталог, що використовується для розповсюдження шкідливого програмного забезпечення

d36d303d2954cb4309d34c613747ce58 Дроппер завантажувача Pronsis

b3cf993d918c2c61c7138b4b8a98b6bf PURESTEALER

31cdae71f21e1fad7581b5f305a9d185 CRAXSRAT

aab597cdc5bc02f6c9d0d36ddeb7e624 CRAXSRAT з приманкою SUNSPINNER