Згідно з нещодавнім звітом, українські військові стали об’єктом нової шпигунської кампанії, пов’язаної з сумнозвісною російською державною організацією Sandworm.

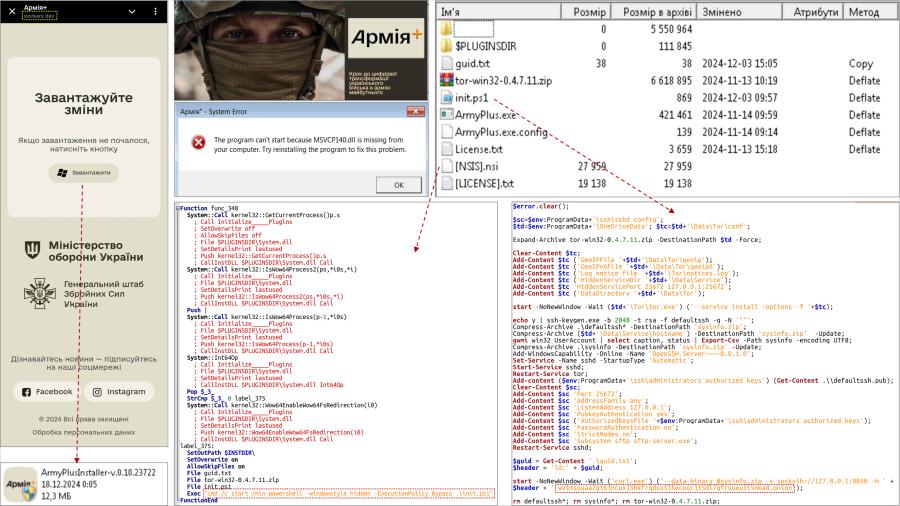

У рамках операції хакери створюють шахрайські веб-сайти, які імітують офіційну сторінку українського військового додатку Армія+, обманом змушуючи користувачів завантажити виконуваний файл, замаскований під інсталяційний пакет програми.

Армія+ останнім часом привернула значну увагу з боку уряду України. Додаток, представлений на початку цього року, має на меті оцифрувати бюрократичні завдання для солдатів, такі як подання звітів командирам.

Згідно зі звітом української військової комп’ютерної групи реагування на надзвичайні ситуації (MIL.CERT-UA), підроблені веб-сайти Army+ розміщені на «безсерверній» платформі Cloudflare Workers, яка розгортає програми. Хакери часто використовують законні служби, щоб приховати свої операції та зробити шахрайські веб-сайти більш переконливими для потенційних жертв.

Виконуваний файл, який доставляється через шкідливу програму Army+, є інсталятором, створеним за допомогою NSIS (Nullsoft Scriptable Install System), інструменту, який часто використовують розробники для створення інсталяційних пакетів програмного забезпечення.

Під час виконання файл активує шкідливу програму, яка надає хакерам прихований доступ до комп’ютера, надсилає конфіденційні дані через анонімну мережу Tor і дозволяє хакерам далі скомпрометувати цільові системи.

Хакерська група, яка стоїть за цією недавньою кампанією, відстежується CERT-UA як UAC-0125 і, «дуже ймовірно», пов’язана з сумнозвісною російською загрозою APT44, також відомою як Sandworm, повідомляє MIL.CERT-UA.

Sandworm несе відповідальність за великі кібератаки на Україну, включаючи збій у роботі електромережі країни у 2015 році за допомогою зловмисного програмного забезпечення BlackEnergy, деструктивну атаку 2017 року на українські державні установи, енергетичні компанії та критичну інфраструктуру за допомогою зловмисного програмного забезпечення NotPetya та злам найбільшого телекомунікаційного оператора України у 2023 році. , Київстар. Вважається, що хакери Sandworm пов’язані з російською військовою розвідкою (ГРУ).

Українські дослідники не надали багато деталей про злом Army+, ймовірно, через делікатність теми. Залишається незрозумілим, як були розповсюджені шкідливі веб-сайти, наскільки успішною була атака, скільки користувачів постраждало та яка кінцева мета операції.

Українські військові та сервіси, якими вони користуються, стали популярною мішенню для хакерів, пов’язаних із Росією, зокрема Sandworm.

На початку цього року Mandiant, що належить Google, виявив, що хакери Sandworm створили інфраструктуру, яка дозволяє російським військовим вилучати зашифровані повідомлення Telegram і Signal із мобільних пристроїв, захоплених на полі бою.

У жовтні українські дослідники описали нову пов’язану з Росією кіберкампанію, націлену на українських чоловіків призовного віку за допомогою шкідливих програм для крадіжки інформації. У рамках цієї кампанії хакери просували «безкоштовне програмне забезпечення», нібито розроблене, щоб допомогти потенційним українським призовникам переглядати та ділитися краудсорсингом місцезнаходження військових вербувальників. Після встановлення ці програми доставляли зловмисне програмне забезпечення разом із додатком-приманкою, відстежуваним як Sunspinner.

Раніше в квітні CERT-UA повідомляв, що хакери почастішали спроби встановити зловмисне програмне забезпечення для крадіжки даних у програмах обміну повідомленнями, які використовуються українськими збройними силами. Щоб обманом змусити жертв відкрити шкідливі файли, хакери маскували їх під підроблені судові документи, відео з передової чи архіви.

Хакери, пов’язані з Sandworm, атакують користувачів українського військового додатку в новій шпигунській кампанії