У всебічній доповіді Maverits, яка співпрацює з кількома організаціями з кібербезпеки, опубліковано детальний аналіз російської групи кібершпигунства APT28.

У звіті, що охоплює період з 2022 по 2024 роки, висвітлюється еволюція групи у відповідь на геополітичні амбіції Росії, особливо після початку війни в Україні.

Тактика шпигунства посилена геополітичним контекстом

З 2022 року APT28, пов’язаний із військовою частиною 26165 російського ГРУ, адаптував свої методи для досягнення стратегічних завдань, пов’язаних із ширшими цілями Кремля.

Незважаючи на те, що група традиційно зосереджена на кібершпигунстві, група розширила сферу діяльності, націлившись на військові, урядові та дипломатичні мережі в усьому світі, в основному зосередившись на Україні.

Приблизно 37% кампаній APT28 були націлені безпосередньо на українські організації з метою скомпрометувати військові дії та урядові комунікації.

Ці атаки узгоджуються з ширшою російською доктриною гібридної війни, яка поєднує кібератаки з військовими та пропагандистськими зусиллями.

APT28 також розширив свою географічну спрямованість, розпочавши кампанії по всій Європі, зокрема в Польщі (18% атак), і навіть у вибраних країнах Азії.

Це розширення підкреслює його намір збирати розвідувальні дані про операції НАТО та стратегічну політику союзників.

Інструменти для таємних операцій

APT28 продемонстрував надзвичайну спритність у розвитку своєї тактики, прийомів і процедур (TTP), щоб залишатися ефективними.

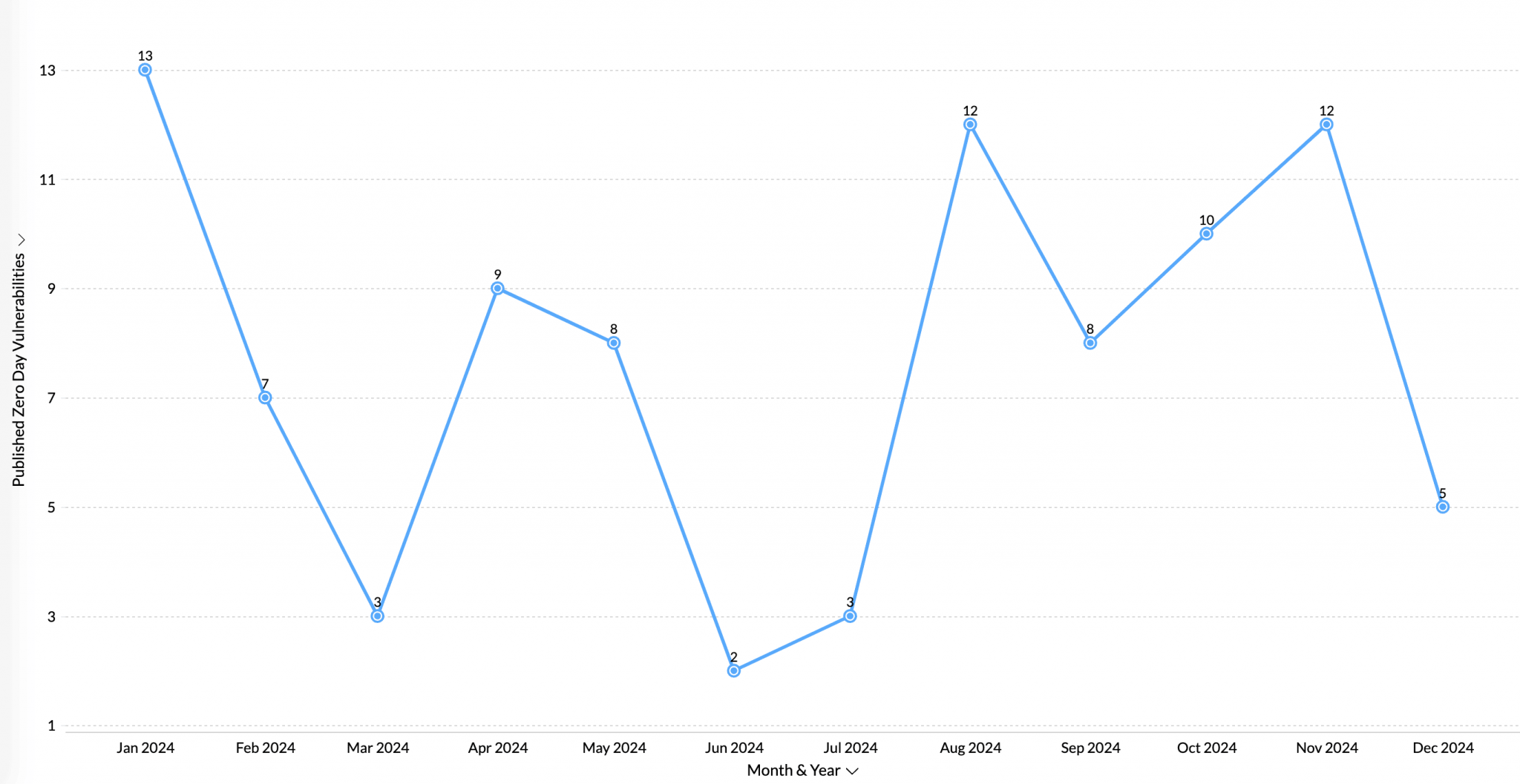

Група в основному використовує вразливості нульового дня, такі як CVE-2023-23397 у Microsoft Outlook, для проникнення в системи.

Їхні методи часто включають використання законних утиліт Windows (LOLBIN), таких як PowerShell і mshta.exe, для запуску зловмисного програмного забезпечення з мінімізацією виявлення.

Крім того, залежність групи від загальнодоступних платформ, таких як Mocky.io та Forge, дозволяє їй викрадати дані, змішуючись із звичайним інтернет-трафіком.

Розгортання спеціального зловмисного програмного забезпечення в цілеспрямованих атаках залишається відмінною рисою діяльності APT28.

Зловмисне програмне забезпечення, як-от Jaguar Tooth, націлене на маршрутизатори Cisco, і CredoMap, призначене для викрадення облікових даних браузера, демонструє свою технічну складність.

Зокрема, кампанія Jaguar Tooth використовувала вразливість SNMP 2017 року (CVE-2017-6742) для проникнення в мережеві пристрої.

Тим часом модульне шкідливе програмне забезпечення, таке як HeadLace і CHERRYSPY, уможливлювало шпигунство та розвідку через багатошарові ланцюги зараження.

Фішингові кампанії APT28 також відображають передову соціальну інженерію. Група обходить двофакторну аутентифікацію, використовуючи скомпрометовані маршрутизатори Ubiquiti та підроблені механізми CAPTCHA.

Ці кампанії часто націлені на військові та урядові організації, використовуючи такі теми, як військові операції та дипломатичні комунікації, щоб заманити жертв.

Незважаючи на те, що APT28 зосереджується на шпигунстві, група все більше узгоджує свої операції з кампаніями впливу.

Його діяльність часто збігається з політичними подіями, такими як вибори в Європі, використовуючи тактику злому та витоку інформації, щоб впливати на громадську думку.

Паралельно співпраця з групами псевдоактивістів і російськими державними ЗМІ посилює зусилля з дезінформації, посилюючи вплив цих кібероперацій.

Докази свідчать про те, що дії APT28 можуть доповнювати деструктивні кампанії інших російських груп, таких як Sandworm, яка бере участь у розгортанні склоочисників, як Industroyer2.

У цій скоординованій стратегії APT28 зосереджується на розвідці та крадіжці даних, прокладаючи шлях для потенційних руйнівних атак.

У звіті Maverits робиться висновок, що діяльність APT28, зокрема її розширена зосередженість на Україні та її союзниках, відображає зміну геополітичної стратегії Росії.

Крім традиційного шпигунства, група тепер підтримує активну кібервійну, націлену на критичну інфраструктуру, дипломатичні організації та союзників по НАТО.

Ця оперативна еволюція підкреслює її критичну роль в російському арсеналі гібридної війни.

Постійні кампанії APT28 підкреслюють важливість надійних заходів кібербезпеки в усьому світі.

Завдяки зростаючому арсеналу вразливостей, фішингових стратегій і атак на інфраструктуру ця група залишається величезною загрозою для урядів, організацій і установ у всьому світі.

Російські хакери APT28 використовують уразливості нульового дня для атаки на уряд і сектори безпеки