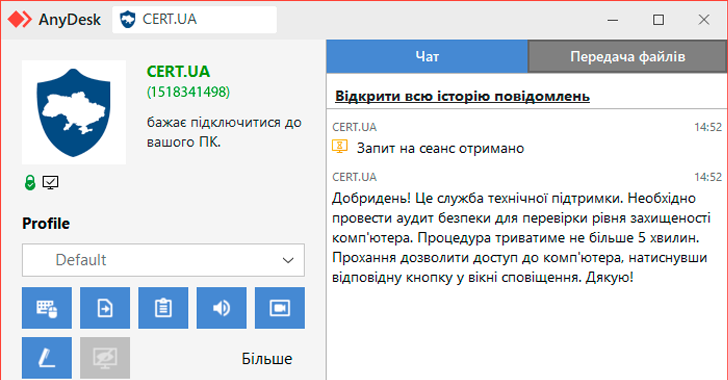

Команда реагування на надзвичайні ситуації в області комп’ютерних ситуацій України (CERT-UA) попереджає про триваючі спроби невідомих зловмисників видати себе за агентство з кібербезпеки, надсилаючи запити на підключення AnyDesk.

Запити AnyDesk стверджують, що вони спрямовані на проведення аудиту для оцінки «рівня безпеки», додав CERT-UA, попереджаючи організації бути обережними з такими спробами соціальної інженерії, які намагаються використати довіру користувачів.

«Важливо зазначити, що CERT-UA за певних обставин може використовувати програмне забезпечення віддаленого доступу, таке як AnyDesk», — повідомили в CERT-UA. «Проте такі дії вживаються лише після попереднього узгодження з власниками об’єктів кіберзахисту через офіційно затверджені канали зв’язку».

Однак, щоб ця атака була успішною, необхідно, щоб програмне забезпечення віддаленого доступу AnyDesk було встановлено та працювало на комп’ютері цілі. Це також вимагає, щоб зловмисник володів ідентифікатором AnyDesk цілі, що означає, що їм, можливо, доведеться спочатку отримати ідентифікатор іншими методами.

Щоб зменшити ризик, спричинений цими атаками, важливо, щоб програми віддаленого доступу були ввімкнені лише на час їх використання, а віддалений доступ координувався через офіційні канали зв’язку.

Новина про кампанію з’явилася після того, як Державна служба спеціального зв’язку та захисту інформації України (ДСЗІ) виявила, що центр реагування на інциденти кіберагентства виявив понад 1042 інциденти у 2024 році, причому зловмисний код і спроби вторгнення спричинили понад 75% усіх подій.

«У 2024 році найактивнішими кластерами кіберзагроз були UAC-0010, UAC-0050 і UAC-0006, які спеціалізуються на кібершпигунстві, фінансових крадіжках та інформаційно-психологічних операціях», – повідомили в ДСНСІП.

UAC-0010, також відомий як Aqua Blizzard і Gamaredon, за оцінками, став причиною 277 інцидентів. Встановлено, що UAC-0050 і UAC-0006 пов’язані з 99 і 174 інцидентами відповідно.

Розробка також сталася після виявлення 24 раніше незареєстрованих доменів верхнього рівня .shop, які, ймовірно, пов’язані з проросійською хакерською групою, відомою як GhostWriter (також відома як TA445, UAC-0057 і UNC1151), шляхом з’єднання різних кампаній, націлених на Україну минулого року.

Аналіз, проведений дослідником безпеки Уіллом Томасом (@BushidoToken), виявив, що домени, використані в цих кампаніях, використовували той самий загальний домен верхнього рівня (gTLD), реєстратор PublicDomainsRegistry та сервери імен Cloudflare. Усі ідентифіковані сервери також мають налаштований каталог robots.txt.

Оскільки російсько-українська війна наближається до кінця третього року, кібератаки також були зафіксовані проти Росії з метою викрадення конфіденційних даних і зриву бізнес-операцій шляхом розгортання програм-вимагачів.

Минулого тижня компанія з кібербезпеки F.A.C.C.T. приписав акторові Sticky Werewolf фішингову кампанію, спрямовану проти російських дослідницьких і виробничих підприємств з метою доставки трояна віддаленого доступу, відомого як Ozone, який здатний надавати віддалений доступ до заражених систем Windows.

Також Sticky Werewolf описується як проукраїнська кібершпигунська група, яка в основному займається державними установами, науково-дослідними інститутами та промисловими підприємствами в Росії. Однак попередній аналіз ізраїльської компанії з кібербезпеки Morphisec зазначив, що цей зв’язок «залишається невизначеним».

Наскільки успішними були ці атаки, невідомо. Деякі з інших кластерів активності загроз, які спостерігалися націленими на російські організації в останні місяці, включають Core Werewolf, Venture Wolf і Paper Werewolf (він же GOFFEE), останній з яких використовував шкідливий модуль IIS під назвою Owowa для сприяння крадіжці облікових даних.

CERT-UA попереджає про кібершахрайство з використанням фальшивих запитів AnyDesk для шахрайських перевірок безпеки