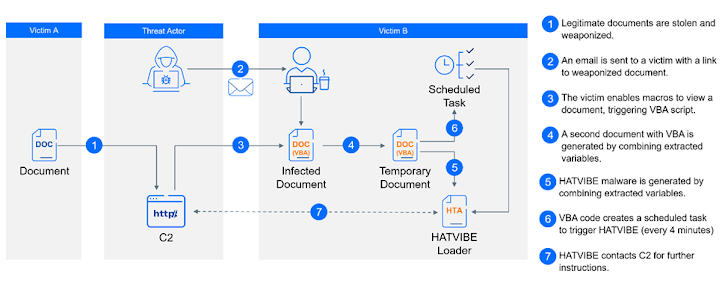

Було виявлено, що група вдосконалених постійних загроз (APT), відома як UAC-0063, використовує законні документи, отримані шляхом проникнення однієї жертви, для атаки на іншу ціль з метою доставки відомого шкідливого програмного забезпечення під назвою HATVIBE.

«Це дослідження зосереджено на завершенні картини операцій UAC-0063, зокрема на документуванні їхнього розширення за межі початкової концентрації на Центральній Азії, націлених на такі організації, як посольства в багатьох європейських країнах, включаючи Німеччину, Великобританію, Нідерланди, Румунію та Грузію, “Мартін Зугек, директор з технічних рішень Bitdefender, сказав у звіті, який поділився з The Hacker News.

UAC-0063 вперше було позначено румунською компанією з кібербезпеки в травні 2023 року у зв’язку з кампанією, націленою на державні установи в Центральній Азії за допомогою шкідливого програмного забезпечення для викрадання даних, відомого як DownEx (також STILLARCH). Підозрюється, що він ділиться зв’язками з відомим російським державним актором на ім’я APT28.

Буквально через кілька тижнів Команда реагування на комп’ютерні надзвичайні ситуації України (CERT-UA), яка присвоїла кластеру загроз псевдонім, виявила, що хакерська група діяла принаймні з 2021 року, атакуючи державні органи в країні за допомогою кейлоггера (LOGPIE). , завантажувач сценаріїв програми HTML (HATVIBE), бекдор Python (CHERRYSPY або DownExPyer) і DownEx.

Є докази того, що UAC-0063 також був націлений на різні державні установи та освітні організації в Центральній Азії, Східній Азії та Європі, згідно з Insikt Group Recorded Future, яка присвоїла загрозливому актору ім’я TAG-110.

Раніше цього місяця компанія з кібербезпеки Sekoia оприлюднила інформацію про кампанію хакерів, яка передбачала використання документів, викрадених у Міністерства закордонних справ Республіки Казахстан, для фішингу та доставки шкідливого програмного забезпечення HATVIBE.

Останні висновки Bitdefender демонструють продовження такої поведінки, причому вторгнення зрештою проклали шлях для DownEx, DownExPyer і нещодавно виявленого USB-викрадача даних під кодовою назвою PyPlunderPlug принаймні в одному інциденті, націленому на німецьку компанію в середині січня 2023 року.

DownExPyer оснащений різними можливостями для підтримки постійного з’єднання з віддаленим сервером і отримання команд для збору даних, виконання команд і розгортання додаткових корисних даних. Нижче наведено список завдань, отриманих із командно-контрольного (C2) сервера –

- A3 – Exfiltrate файли, що відповідають певному набору розширень C2

- A4 – ексфільтруйте файли та журнали натискань клавіш на C2 та видаляйте їх після передачі

- A5 – Виконання команд (за замовчуванням для збору системної інформації викликається функція «systeminfo»)

- A6 – Перелічіть файлову систему

- A7 – робити знімки екрана

- A11 – завершити виконання іншого завдання

«Стабільність основних функцій DownExPyer за останні два роки є значним показником його зрілості та ймовірної тривалої присутності в арсеналі UAC-0063», — пояснив Зугек. «Ця спостережувана стабільність свідчить про те, що DownExPyer, швидше за все, уже працював і вдосконалювався до 2022 року».

Bitdefender заявив, що також ідентифікував скрипт Python, призначений для запису натискань клавіш – ймовірно, попередник LOGPIE – на одній із скомпрометованих машин, яка була заражена DownEx, DownExPyer і HATVIBE.

«UAC-0063 є прикладом складної групи загроз, яка характеризується розширеними можливостями та постійним націлюванням на державні установи», — сказав Зугек.

«Їхній арсенал, що включає такі складні імплантати, як DownExPyer і PyPlunderPlug, у поєднанні з добре розробленими TTP демонструє чітку спрямованість на шпигунство та збір розвідданих. Націлювання на державні установи в певних регіонах узгоджується з потенційними стратегічними інтересами Росії».