Підгрупа сумнозвісної російської хакерської групи, яка підтримується державою, проводить багаторічну кампанію, щоб отримати початковий доступ до десятків стратегічно важливих організацій у США та Європі.

Команда аналізу загроз Microsoft опублікувала 12 лютого дослідження «кампанії BadPilot» — спроби російської групи, відомої як Sandworm або Seashell Blizzard, з метою проникнення в такі сектори, як енергетика, включаючи нафту і газ, телекомунікації, судноплавство, виробництво зброї та уряд.

Оператори, які стоять за кампанією, змогли зберегти доступ до високопріоритетних цілей, допомагаючи російським військовим і уряду «швидко та динамічно адаптуватися до мінливого геополітичного ландшафту», повідомляє Microsoft Threat Intelligence, попереджаючи, що «операції кластера становлять значний ризик для світової спільноти в цілому».

«Враховуючи те, що Seashell Blizzard є кібернаконечником російського списа в Україні, Microsoft Threat Intelligence оцінює, що ця підгрупа доступу продовжуватиме впроваджувати нові технології горизонтального масштабування для компрометації мереж як в Україні, так і в усьому світі на підтримку військових цілей Росії та національних пріоритетів, що розвиваються», — йдеться у звіті дослідників Microsoft.

На думку експертів, діяльність підгрупи надала Росії «широкі можливості для нішевих операцій і видів діяльності, які залишаться цінними в середньостроковій перспективі».

Sandworm, який дослідники пов’язали з підрозділом російської військової розвідки 74455, діє щонайменше з 2013 року та несе відповідальність за деякі з найвідоміших руйнівних атак Росії, зокрема KillDisk і FoxBlade, а також такі резонансні інциденти, як NotPetya та Prestige.

Цю групу неодноразово використовували під час військових конфліктів, і вона довела свою високу кваліфікацію у націленні на критичні інфраструктурні системи. Вона відіграла центральну роль у вторгненні Росії та нападах на Україну.

У 2022 році Державний департамент США оголосив винагороду в 10 мільйонів доларів за інформацію про шістьох хакерів, які працюють у Seashell Blizzard. Шістьох було причетно до створення та розповсюдження зловмисного програмного забезпечення NotPetya за звинуваченнями, висунутими Міністерством юстиції у 2020 році.

Шеррод ДеГріппо, директор стратегії розвідки загроз Microsoft, сказав Recorded Future News, що занепокоєння щодо виявленої ними активності полягає в тому, що вона демонструє значний відхід від типової для Росії операційної поведінки вузькоспеціалізованих кібероперацій.

«Часами ця діяльність була невибірковою, впливаючи на широкий спектр галузей у багатьох країнах і регіонах, далеко за межами України», – сказала вона.

«Крім того, спонсоровані Росією суб’єкти військової загрози вважаються дуже реактивними на ескалацію в геополітичному середовищі. Ця глобальна експлуатаційна діяльність допомогла російській розвідці отримати доступ до чутливих галузей у багатьох місцях по всьому світу».

Цілі Росії

Раніше Росія використовувала Sandworm для шпигунських та інформаційних операцій, а також для збоїв у мережі. Кластер діяльності, описаний у звіті, зосереджений на конкретній підгрупі, відповідальній за отримання початкового доступу до цілей, які можуть сприяти майбутнім пріоритетам російської розвідки.

З роками операція вийшла за межі Східної Європи на США та Великобританію.

«Хоча деякі націлювання підгрупи є опортуністичними, її компроміси сукупно пропонують варіанти Seashell Blizzard у відповідь на стратегічні цілі Росії, що розвиваються», — пояснили дослідники.

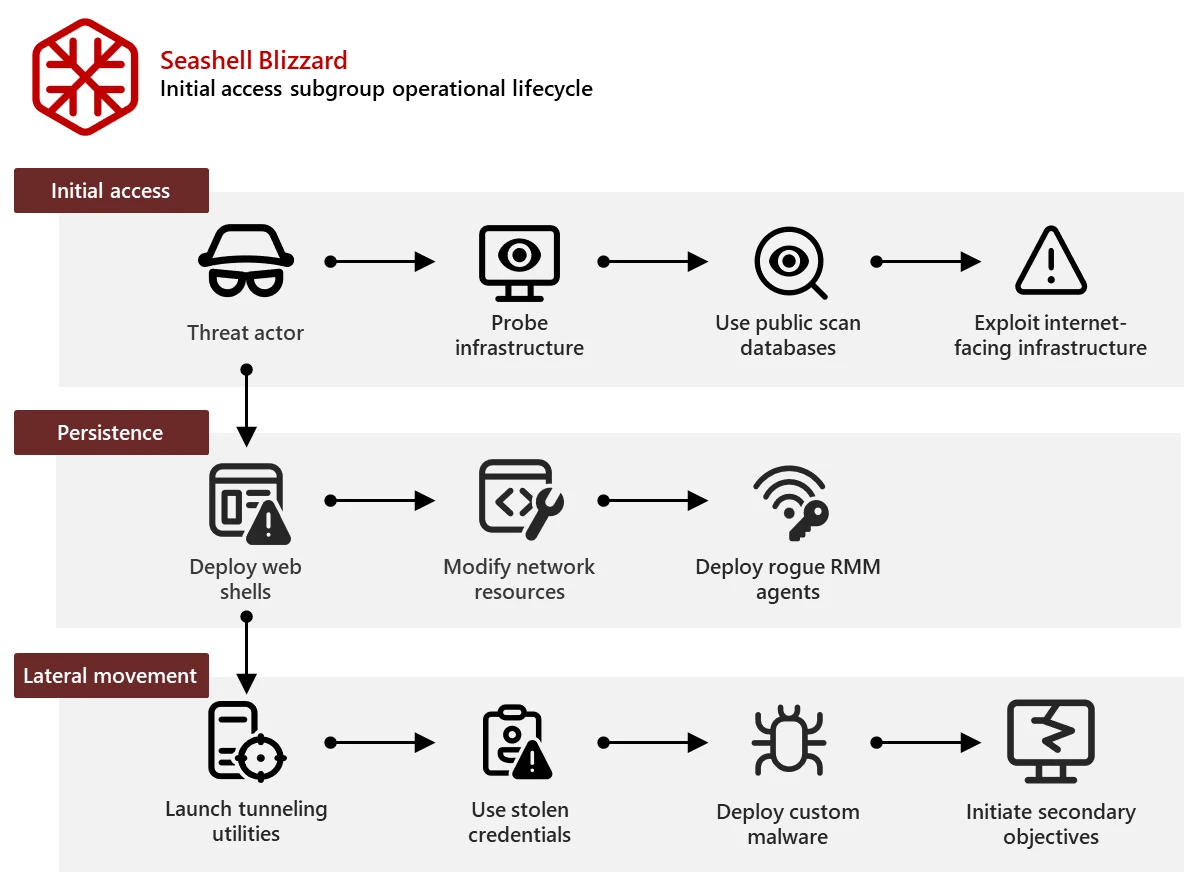

Група зосередилася на компрометації інфраструктури, що виходить в Інтернет, щоб дозволити Sandworm підтримувати важливі цілі та підтримувати адаптовані мережеві операції.

З початку 2024 року служби реагування на інциденти Microsoft спостерігали, як хакери використовували такі вразливості, як CVE-2024-1709 — яка впливає на програмне забезпечення віддаленого керування ІТ і моніторинг ConnectWise ScreenConnect — і CVE-2023-48788, яке впливає на програмне забезпечення безпеки Fortinet FortiClient EMS.

Ці операції виникли в результаті попередніх зусиль щодо доступу між 2021 і 2023 роками, які були зосереджені на Україні та окремих секторах у Центральній і Південній Азії та на Близькому Сході.

У 2022 році його основний фокус був на секторах енергетики, роздрібної торгівлі, освіти, консалтингу та сільського господарства в Україні, але наступного року він вийшов на глобальний рівень.

«Він часто віддавав пріоритет секторам, які або надавали матеріальну підтримку війні в Україні, або були геополітично значущими», – зазначили дослідники.

«У 2024 році, хоча виявлення численних уразливостей, ймовірно, запропонувало підгрупі більше доступу, ніж будь-коли, здавалося, що вона зосередилася на Сполучених Штатах, Канаді, Австралії та Великобританії».

Є певні докази того, що група є певною мірою опортуністичною, враховуючи те, що вона здійснювала напади на організації, які не мають жодного значення для російських стратегічних інтересів. Спеціалісти компанії з реагування на інциденти помітили «значну активність після компромісу» в цілях, які є стратегічно важливими для Росії.

Корпорація Майкрософт змогла прив’язати підгрупу до Sandworm на основі використаної тактики, застосованих інструментів і окремих дій після зламу.

«Ми також спостерігали за підгрупою початкового доступу, щоб отримати доступ до організації до руйнівної атаки, пов’язаної з Seashell Blizzard», — заявили в компанії.

«Помічено, що цей постійний доступ принаймні в трьох випадках передував вибраним руйнівним атакам, приписуваним Seashell Blizzard, підкреслюючи, що підгрупа може періодично активувати руйнівні або підривні атаки».

Група використовувала сторонні служби інтернет-сканування для пошуку цілей і зазвичай використовувала щонайменше вісім уразливостей, а саме:

- Microsoft Exchange (CVE-2021-34473)

- Співпраця Zimbra (CVE-2022-41352)

- OpenFire (CVE-2023-32315)

- JetBrains TeamCity (CVE-2023-42793)

- Microsoft Outlook (CVE-2023-23397)

- Connectwise ScreenConnect (CVE-2024-1709)

- Fortinet FortiClient EMS (CVE-2023-48788)

- JBOSS (точний CVE невідомий)

Після використання помилок хакери розгортають інструменти віддаленого керування, такі як Atera Agent і Splashtop Remote Services, щоб підтримувати доступ до скомпрометованих систем.

У деяких випадках хакери вставляли зловмисний код у легітимні портали входу, щоб викрасти облікові дані, як-от імена користувачів і паролі, дозволяючи їм переміщатися в межах організації.

«З кінця 2021 року ця підгрупа використовувала різноманітні нещодавні загальнодоступні вразливості. Це свідчить про зосередженість на гнучкості та відстеженні нових CVE як потенційному способі швидкого доступу до цілей», — пояснив ДеГріппо.

Вона зазначила, що історично операції Sandworm вважаються ключовим компонентом загальної стратегії Росії з дестабілізації західних інституцій і нових або сформованих демократій, і вона була одним із головних акторів загрози, яких вони бачили в Україні після вторгнення 2022 року.

Минулого року український уряд заявив, що це угруповання несе відповідальність за напади на майже 20 енергетичних об’єктів у країні з метою посилення впливу російських ракет і ударів безпілотників по критичній інфраструктурі.

Українська група реагування на комп’ютерні надзвичайні ситуації (CERT-UA) заявила, що хакери розгорнули кілька нових і раніше відомих варіантів шкідливого програмного забезпечення для зараження постачальників електроенергії, води та опалення в 10 регіонах країни в березні 2024 року.

Групу також причетно до атак на найбільших в Україні телекомунікаційних, інтернет-провайдерів, державні установи та популярний український військовий додаток. Mandiant, що належить Google, виявив у 2024 році, що група створила інфраструктуру, яка дозволяє російським військовим вилучати зашифрований зв’язок Telegram і Signal із мобільних пристроїв, захоплених на полі бою.