Корпорація Майкрософт звертає увагу на новий кластер загроз під назвою Storm-2372, який приписують новому набору кібератак, спрямованих на різні сектори з серпня 2024 року.

Ці атаки були спрямовані на уряд, неурядові організації (НУО), служби та технології інформаційних технологій (ІТ), оборону, телекомунікації, охорону здоров’я, вищу освіту та енергетичний/нафтовий і газовий сектори в Європі, Північній Америці, Африці та на Близькому Сході.

Зловмисник, який із середньою достовірністю оцінюється як відповідний російським інтересам, віктимології та торгівлі, був помічений як націлений на користувачів через такі програми обміну повідомленнями, як WhatsApp, Signal і Microsoft Teams, неправдиво видаючи себе за відому людину, пов’язану з ціллю, намагаючись зміцнити довіру.

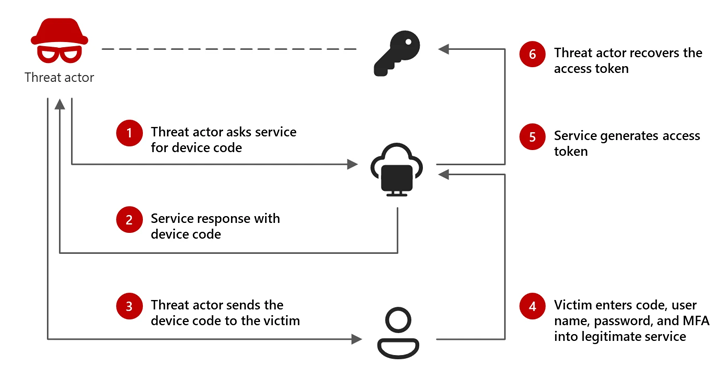

«Атаки використовують спеціальну техніку фішингу під назвою «фішинг коду пристрою», яка обманом змушує користувачів входити в програми продуктивності, тоді як учасники Storm-2372 захоплюють інформацію з входу (токени), яку вони можуть використовувати для доступу до скомпрометованих облікових записів», — йдеться в новому звіті Microsoft Threat Intelligence.

Мета полягає в тому, щоб використовувати коди автентифікації, отримані за допомогою цієї техніки, для доступу до цільових облікових записів і зловживати цим доступом, щоб отримати конфіденційні дані та забезпечити постійний доступ до середовища жертви, доки токени залишаються дійсними.

Технологічний гігант заявив, що атака передбачає надсилання фішингових електронних листів, які маскуються під запрошення на нараду Microsoft Teams, які під час натискання спонукають одержувачів повідомлення пройти автентифікацію за допомогою коду пристрою, створеного загрозою, що дозволяє зловмиснику захопити автентифікований сеанс за допомогою дійсного маркера доступу.

пристрій-код-фішинг

«Під час атаки зловмисник створює законний запит на код пристрою та обманом змушує ціль ввести його на законну сторінку входу», — пояснили в Microsoft. «Це надає актору доступ і дозволяє йому отримувати згенеровані токени автентифікації — доступу й оновлення — і потім використовувати ці токени для доступу до облікових записів і даних цільової групи».

Фішингові маркери автентифікації потім можна використовувати для отримання доступу до інших служб, на які користувач уже має дозвіл, наприклад електронної пошти або хмарного сховища, без необхідності вводити пароль.

У Microsoft заявили, що дійсний сеанс використовується для переміщення всередині мережі шляхом надсилання подібних фішингових внутрішньоорганізаційних повідомлень іншим користувачам зі зламаного облікового запису. Крім того, служба Microsoft Graph використовується для пошуку повідомлень зламаного облікового запису.

«Зловмисник використовував пошук за ключовими словами для перегляду повідомлень, що містять такі слова, як ім’я користувача, пароль, адміністратор, teamviewer, anydesk, облікові дані, секрет, міністерство та уряд», — сказав Редмонд, додавши, що електронні листи, які відповідають цим критеріям фільтра, потім були відфільтровані зловмиснику.

Щоб зменшити ризики, пов’язані з такими атаками, організаціям рекомендується блокувати потік коду пристрою, де це можливо, увімкнути стійку до фішингу багатофакторну автентифікацію (MFA) і дотримуватися принципу найменших привілеїв.

В оновленні, оприлюдненому 14 лютого 2025 року, Microsoft повідомила, що «спостерігає, як Storm-2372 переходить на використання конкретного ідентифікатора клієнта для Microsoft Authentication Broker у процесі входу в код пристрою».

За допомогою ідентифікатора клієнта, як додали, зловмисники можуть отримати токен оновлення, який можна використовувати для запиту іншого токена для служби реєстрації пристрою, а потім зареєструвати керований актором пристрій у Entra ID. Потім підключений пристрій використовується для збирання електронних листів.

«Завдяки тому самому маркеру оновлення та новому ідентифікатору пристрою Storm-2372 може отримати первинний маркер оновлення (PRT) і отримати доступ до ресурсів організації», — заявили в Microsoft. «Актор також використовував проксі-сервери, які відповідають регіональним цілям, ймовірно, намагаючись приховати підозрілу активність».

Компанія з кібербезпеки Volexity заявила, що спостерігала принаймні три різних російських загрози, які проводили фішингові кампанії, використовуючи підхід коду пристрою для компрометації облікових записів Microsoft 365 із середини січня 2025 року.

Було визначено, що деякі електронні листи надіслані з облікових записів, які видають себе за осіб з Державного департаменту США, Міністерства оборони України, Парламенту Європейського Союзу та інших відомих дослідницьких установ.

Імовірно, одним із кластерів, що стоять за цією діяльністю, є APT29, який також відомий як BlueBravo, Cloaked Ursa, CozyLarch, Cozy Bear, Midnight Blizzard (раніше Nobelium) і The Dukes. Дві інші групи отримали імена UTA0304 і UTA0307.

В одному випадку, проаналізованому Volexity, UTA0304 спочатку звернувся до жертви на Signal, видаючи себе за чиновника з Міністерства оборони України, а потім переконав їх перевести розмову в іншу захищену програму чату під назвою Element.

Зловмисник надіслав їм фішинговий електронний лист, заявивши, що їм потрібно натиснути посилання в повідомленні, щоб приєднатися до чату. Натискання посилання перенаправляло жертву на сторінку Microsoft, яка запитувала код пристрою, щоб «дозволити доступ».

«Повідомлення було трюком, щоб обдурити користувача, щоб він подумав, що його запросили в безпечний чат, хоча насправді вони надавали зловмиснику доступ до свого облікового запису», — заявили в аналізі Чарлі Гарднер, Стівен Адер і Том Ланкастер з Volexity.

«Згенеровані коди пристроїв дійсні лише протягом 15 хвилин після їх створення. Як наслідок, зв’язок у реальному часі з жертвою та спонукання до очікування «запрошення» служили для забезпечення успіху фішу завдяки своєчасній координації.

Кажуть, що CozyLarch і UTA0307 також застосували подібну стратегію, закликаючи жертв приєднатися до зустрічі Microsoft Teams, щоб отримати несанкціонований доступ до облікового запису Microsoft 365, після чого викрали цікаві документи.

«Слід зазначити, що, можливо, це робота одного загрозливого актора, який проводить кілька різних кампаній», — сказали дослідники, додавши, що їх відстежують окремо через відмінності в спостережуваних компонентах.

«Схоже, що ці російські загрозливі суб’єкти доклали спільних зусиль, щоб розпочати кілька кампаній проти організацій з метою одночасного зловживання цим методом до того, як цільові особи помітять і запровадять контрзаходи».

Microsoft: пов’язані з Росією хакери використовують «фішинг коду пристрою» для викрадення облікових записів