2025-02-11

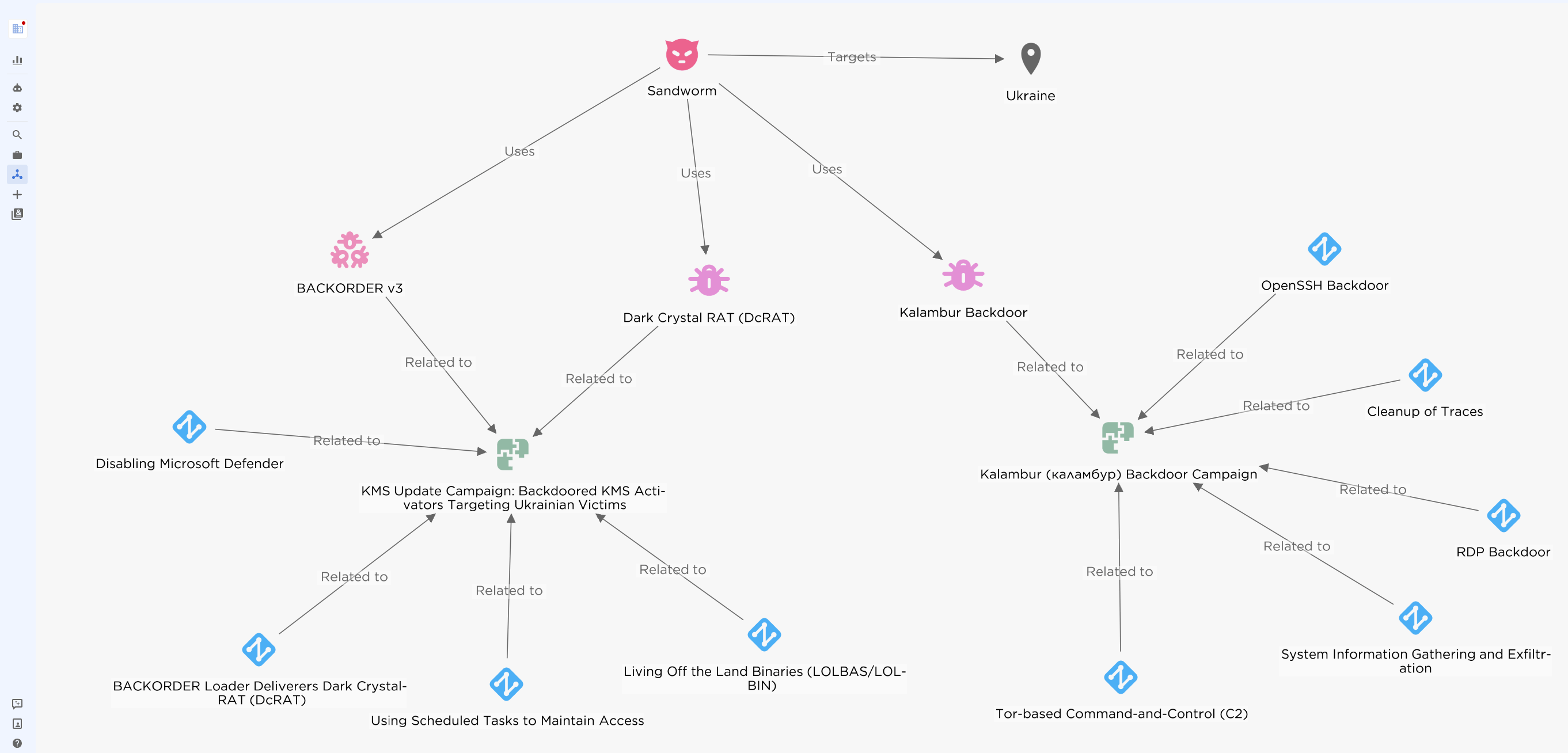

Сумнозвісний Sandworm APT (APT44), спонсорований державою загрозливий агент, пов’язаний з ГРУ (Головним розвідувальним управлінням Росії), був помічений, активно атакуючи українських користувачів Windows через троянізовані активатори Microsoft Key Management Service (KMS). Відповідно до останнього звіту EclecticIQ, ця кампанія триває з кінця 2023 року, використовуючи піратське програмне забезпечення для доставки нової версії BACKORDER, завантажувача, який остаточно розгортає Dark Crystal RAT (DcRAT), сприяючи кібершпигунству та викраденню дани

Зловмисники маскують зловмисне програмне забезпечення в підробленому інструменті активації KMS KMSAuto++x64_v1.8.4.zip, завантаженому на торрент-сайти для націлювання на користувачів, які намагаються обійти ліцензування Windows. Аналітики EclecticIQ відзначили: «Велика залежність України від зламаного програмного забезпечення, в тому числі в державних установах, створює основну поверхню для атаки».

Microsoft підрахувала, що 70% програмного забезпечення в державному секторі України було неліцензійним, що дало противникам, таким як Sandworm, можливість широко поширювати троянське програмне забезпечення.

Як працює атака

Крок 1: Виконання троянізованого активатора KMS

Після виконання фальшивий інструмент активації KMS відображає інтерфейс активації Windows, тоді як у фоновому режимі завантажувач BACKORDER ініціалізується, виконуючи зловмисні операції без попередження.

Крок 2. Вимкнення Windows Defender

Завантажувач BACKORDER виконує таку команду PowerShell:

powershell.exe -Command Add-MpPreference –ExclusionPath

Це додає правило виключення для обходу виявлення безпеки, прокладаючи шлях для встановлення зловмисного програмного забезпечення.

Крок 3. Розгортання Dark Crystal RAT (DcRAT)

Зловмисне програмне забезпечення декодує рядок домену, закодований за допомогою Base64, що зберігається у його портативному виконуваному файлі (PE), і завантажує DcRAT із kmsupdate2023[.]com/kms2023.zip. Потім RAT зберігається та виконується з:

- \AppData\Roaming\kms2023\kms2023.exe

- \AppData\Local\staticfile.exe

Крок 4: Встановлення постійного доступу

Щоб забезпечити довговічність зараженої системи, DcRAT створює кілька запланованих завдань за допомогою вбудованого у Windows двійкового файлу schtasks.exe. Це забезпечує постійність під час перезавантаження.

Після виконання DcRAT вилучає конфіденційні дані, зокрема:

- Скріншоти пристрою

- Натискання клавіш, записані жертвою

- Файли cookie веб-переглядача, історія та збережені облікові дані

- Збережені облікові дані FTP

- Інформація про систему (ім’я хоста, встановлені програми, налаштування мови тощо)

- Збережені дані кредитної картки

Відповідно до EclecticIQ, «DcRAT kms2023.exe встановлює віддалене з’єднання з сервером команд і керування onedrivepack[.]com/pipe_RequestPollUpdateProcessAuthwordpress.php, яким, швидше за все, керує загроза».

Численні докази пов’язують цю кампанію з Sandworm (APT44), зокрема:

- Використання записів WHOIS ProtonMail

- Перекриття інфраструктури C2

- Повторне використання шкідливих програм BACKORDER і DcRAT

- Російськомовні символи налагодження в зразках шкідливих програм

Організації та окремі особи повинні бути надзвичайно обережними, завантажуючи програмне забезпечення з ненадійних джерел, і застосовувати передові методи безпеки.