Майже дюжина груп національних держав із Північної Кореї, Китаю та Росії використовують вразливість, що впливає на часто використовувану функцію Microsoft Windows.

Дослідники з Zero Day Initiative (ZDI) заявили, що виявили кілька кампаній, які використовували помилку, яка впливає на ярлики Windows або файли .lnk, починаючи з 2017 року.

Корпорація Майкрософт не присвоїла номер CVE (Common Vulnerabilities and Exposures), але ZDI — частина компанії з кібербезпеки Trend Micro — позначила його як ZDI-CAN-25373.

Відповідно до ZDI, уразливість виникає в тому, як Windows відображає вміст ярликів. Ці файли, також відомі як посилання оболонки, дозволяють користувачам Windows швидко перейти до файлу, папки або програми в іншій частині системи.

Раніше хакери з Росії та Північної Кореї використовували маніпульовані версії цього типу файлів. Жертви не можуть сказати, що він містить шкідливий вміст.

«У кампаніях атак, які використовують файли .lnk, зловмисники часто змінюють піктограму, щоб заплутати й спонукати жертву використати ярлик», — йдеться в звіті експертів, опублікованому 18 березня.

“Оскільки Windows завжди блокує відображення розширення .lnk, зловмисники часто додають розширення “підробка”, наприклад .pdf.lnk, разом із відповідним значком, щоб ще більше обдурити користувачів. Файл .lnk зазвичай має стрілку в нижній лівій частині значка”.

Вони знайшли майже 1000 зразків, які використовують помилку, але припустили, що загальна кількість спроб експлуатації «набагато більша».

ZDI каже, що звернувся до Microsoft із проханням перевірити концептуальний експлойт, але технічний гігант відмовився створювати виправлення для цієї вразливості. Компанія заявила, що Microsoft «класифікувала це як низьку серйозність, і це не буде виправлено в найближчому майбутньому».

У коментарях до Recorded Future News представник Microsoft сказав, що їхній продукт кібербезпеки Defender «має засоби виявлення для виявлення та блокування цієї загрози». Вони додали, що Smart App Control також блокує шкідливі файли з Інтернету.

«Хоча досвід [інтерфейсу користувача], описаний у звіті, не відповідає планці негайного обслуговування відповідно до наших інструкцій щодо класифікації серйозності, ми розглянемо вирішення цього питання в наступному випуску функції», — сказали вони.

Речник зазначив, що Windows визначає файли ярликів як потенційно небезпечні, а спроба відкрити файл .lnk, завантажений з Інтернету, автоматично викликає попередження системи безпеки, яке рекомендує користувачам не відкривати файли з невідомих джерел.

Microsoft стверджувала, що тактика, описана ZDI, має «обмежену практичну користь для зловмисників».

«Перехресна співпраця»

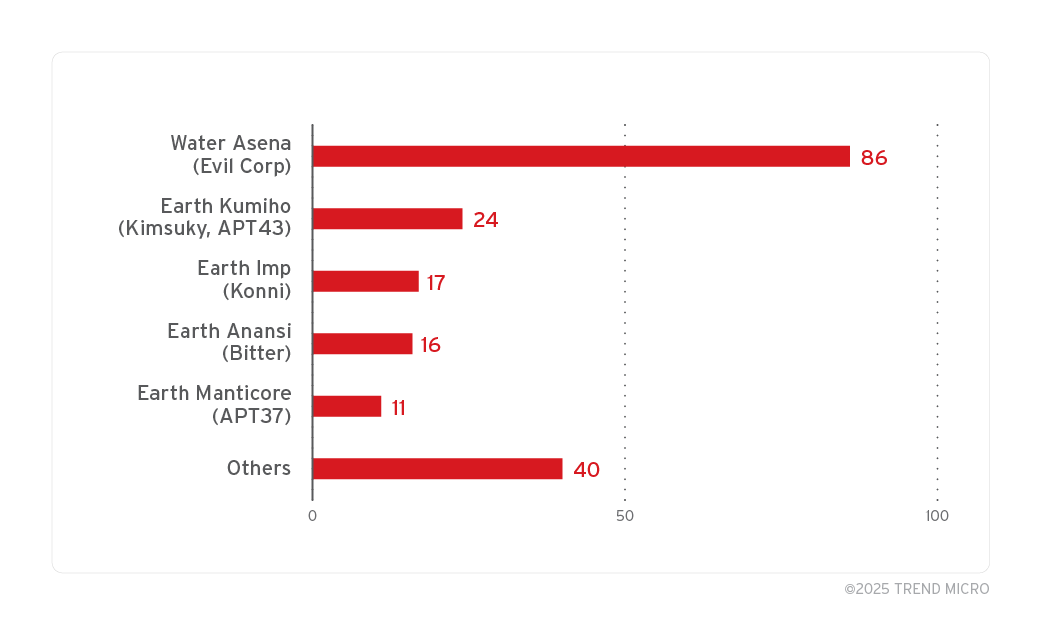

Загалом мисливці за загрозами в ZDI заявили, що помітили 11 державних груп із Північної Кореї, Ірану, Росії та Китаю, які використовували ZDI-CAN-25373 для викрадення даних і проведення операцій кібершпигунства. Крім того, квазізлочинні групи, такі як Evil Corp, використовували цю помилку як спосіб розгортання свого шкідливого програмного забезпечення Raspberry Robin.

Майже половина спонсорованих державою груп, які використовують цю помилку, походять із Північної Кореї, включаючи добре відомі операції, такі як Kimsuky та APT37, і ZDI сказав, що це вказує на рівень «перехресної співпраці, використання техніки та інструментів між різними групами загроз у кіберпрограмі Північної Кореї».

Лише 20% кампаній, проаналізованих дослідниками, були зосереджені на фінансовій вигоді, тоді як близько 70% були спрямовані на шпигунство та крадіжку інформації.

Хакери націлилися насамперед на державні установи, фірми, пов’язані з криптовалютою, аналітичні центри, телекомунікаційні компанії, військові та оборонні організації тощо, повідомляє ZDI.

Переважна більшість жертв, ідентифікованих ZDI — понад 300 — проживають у США, а десятки інших — у Канаді, Росії, Південній Кореї, В’єтнамі та Бразилії.

ZDI також відслідковував тактику, яку використовує кожна група, зазначивши, що APT37 Північної Кореї та інші групи зазвичай використовували великі файли .lnk із великою кількістю пробілів та іншим небажаним вмістом, щоб уникнути виявлення.

Компанія попередила, що ця помилка є одним із прикладів груп національних держав, які все більше покладаються на вразливості нульового дня в атаках на критичні галузі.

«Ці вразливості представляють значні ризики, оскільки вони спрямовані на недоліки, які залишаються невідомими постачальникам програмного забезпечення, і не мають відповідних виправлень безпеки, що робить уряди та організації вразливими для експлуатації», — сказали вони.

«У міру ескалації геополітичної напруженості та конфліктів очікується, що зростатиме рівень витонченості суб’єктів загрози та використання вразливостей нульового дня, оскільки як національні держави, так і кіберзлочинці намагатимуться отримати конкурентну перевагу над своїми супротивниками».

Встановлено, що шкідливі ярлики Windows є улюбленими хакерами з Китаю, Росії та Північної Кореї