Дослідники виявили, що тривалий час підтримувана державою російська хакерська група стоїть за кампанією, спрямованою на встановлення широко використовуваного інструменту стеження на українських комп’ютерах.

У звіті фірми з кібербезпеки Cisco Talos ця кампанія, активна принаймні з листопада 2024 року, із середньою достовірністю приписується групі Gamaredon. Також відома як BlueAlpha, група була описана як одна з «найзаангажованіших» підтримуваних Москвою учасників кіберзагроз у регіоні.

У своїй останній кампанії Gamaredon використовував фішингові електронні листи, які містили шкідливі файли, пов’язані з переміщенням військ в Україні, для зараження жертв. За словами дослідників, вторгнення в Україну є загальною темою фішингових кампаній Gamaredon.

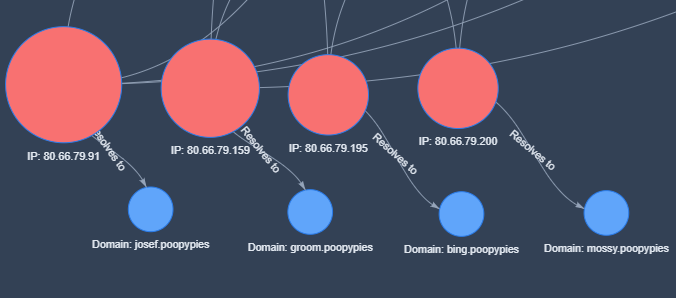

Шкідливі файли виконують сценарій PowerShell, який підключається до серверів у Росії та Німеччині для завантаження ZIP-файлу, що містить інструмент шпигунства Remcos.

Хоча точний метод розповсюдження залишається незрозумілим, дослідники припускають, що Gamaredon, ймовірно, продовжує покладатися на фішингові електронні листи, або безпосередньо вкладаючи файл ZIP, або надаючи посилання для його завантаження з віддаленого сервера.

Вважається, що Гамаредон, активний принаймні з 2013 року, діє з анексованого Росією Кримського півострова під контролем Федеральної служби безпеки Росії (ФСБ). Лише у 2023 році в Україні було виявлено 277 кіберінцидентів, приписуваних групі.

Remcos, інструмент віддаленого адміністрування, застосований у рамках кампанії, спочатку був розроблений німецькою фірмою Breaking Security для законного керування системою Windows. Компанія описує його як «легкий, швидкий і настроюваний» інструмент, доступний як у безкоштовній, так і в преміум-версії за 80 доларів.

Однак, коли хакери використовують Remcos, він забезпечує несанкціоноване спостереження, дозволяючи зловмисникам збирати дані про жертви, отримувати облікові дані для входу з основних веб-браузерів і обходити антивірусний захист, запускаючи як законний процес Windows.

Кампанія відбувається на тлі кількох останніх повідомлень про російську кіберактивність. Минулого тижня дослідники кібербезпеки пов’язали окрему російську хакерську групу Water Gamayun з використанням раніше невідомої вразливості безпеки в Microsoft Windows. Дослідники з Trend Micro заявили, що у своїх атаках група застосувала два нових бекдори під назвою SilentPrism і DarkWisp.

Тим часом фірма з кібербезпеки Silent Push повідомила, що хакери, пов’язані з російською розвідкою, видавали себе за організації, включаючи ЦРУ, щоб збирати розвідувальні дані про осіб, які підтримують Україну. Кампанія спеціально націлена на громадян Росії, які займаються антивоєнною діяльністю — діями, які є незаконними в Росії та можуть призвести до арештів.

Останній гамбіт для «Гамаредону»: фейкові документи про пересування українських військ зі шкідливими посиланнями