Групи кіберзагроз, пов’язані з Росією, UAC-0050 і UAC-0006, значно посилили свою діяльність у 2025 році, націлившись на організації по всьому світу, зосереджуючись на Україні.

Ці групи використовують куленепробивні послуги хостингу, щоб маскувати свою мережеву інфраструктуру, уможливлюючи складні кампанії, пов’язані з фінансовими крадіжками, шпигунством і психологічними операціями.

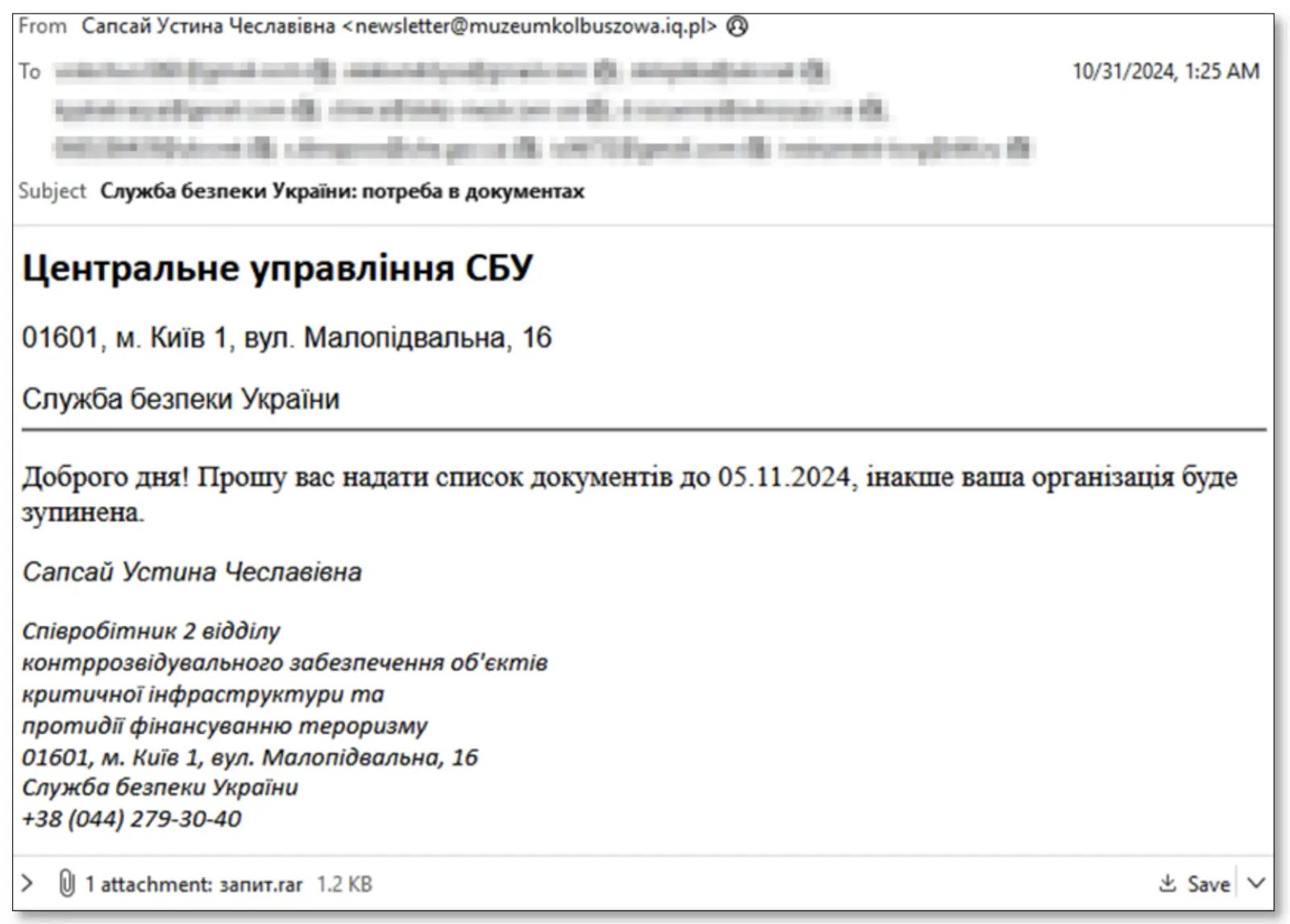

UAC-0050, пов’язаний з російськими правоохоронними органами, цього року перейшов на розгортання шкідливого програмного забезпечення NetSupport Manager, а UAC-0006 продовжує використовувати шкідливе програмне забезпечення SmokeLoader для фішингових атак.

Маніпулювання інфраструктурою через Bulletproof Hosting

Обидві групи значною мірою покладаються на куленепробивних хостинг-провайдерів, щоб уникнути виявлення та юридичної відповідальності. Автономні системи, такі як Global Connectivity Solutions LLP (AS215540) і Railnet LLC (AS214943), займають центральне місце в їх діяльності.

Ці мережі часто охоплюють підставні компанії, зареєстровані в офшорних юрисдикціях, як-от Сейшельські острови, і керовані організаціями, пов’язаними з екосистемами кіберзлочинності.

Наприклад, російський хостинг-провайдер Zservers, який потрапив під санкції, переніс свої мережеві префікси на нещодавно створені автономні системи в Росії та на Сейшельських островах, щоб приховати свою діяльність.

Global Connectivity Solutions LLP, британська мережа, забезпечує трафік для груп програм-вимагачів, таких як Black Basta та Cactus, шляхом маршрутизації через Stark Industries (AS44477), відомий проксі-сервер для російських кібератак.

Подібним чином Railnet LLC працює під керівництвом Virtualine Technologies, російського куленепробивного хостинг-провайдера, який на підпільних форумах рекламує незаконну діяльність, як-от фішинг і спам-кампанії.

Психологічні операції та шпигунство

Крім кампаній зі зловмисним програмним забезпеченням, UAC-0050 проводила психологічні операції, націлені на українські організації з погрозами вибухів під прикриттям «Fire Cells Group».

Ці електронні листи мають на меті дестабілізувати критичну інфраструктуру та посіяти страх серед союзників України.

Розслідування виявили використання IP-адрес від Aeza International Ltd (AS210644) та інших мереж, пов’язаних із куленепробивними хостинг-провайдерами.

Тим часом UAC-0006 зосереджується на фінансових крадіжках через фішингові електронні листи, націлені на бухгалтерів у банківському секторі України.

Використовуючи скомпрометовані українські проксі-сервери, керовані через панелі SystemBC, група неодноразово переносила свою інфраструктуру між такими мережами, як PSB Hosting Ltd (AS214927) та іншими офшорними провайдерами.

Використання підставних компаній, таких як LS Trading Partners Inc і Lupin Logistics Ltd, підкреслює складну правову систему, яку використовують ці хостинг-провайдери.

Ці організації приховують деталі власності, сприяючи зловмисним діям. Адміністратори Zservers уникли арешту, незважаючи на санкції з боку США, Великобританії та Австралії, демонструючи труднощі з демонтажем цих мереж.

Розвиток тактики UAC-0050 і UAC-0006 підкреслює зростаючу витонченість кіберзлочинців, які використовують куленепробивні рішення для хостингу.

Їхня здатність адаптувати інфраструктуру в глобальних мережах створює значні проблеми для зусиль у сфері кібербезпеки, спрямованих на пом’якшення фінансованих державою кіберзагроз.

Російські хакери використовують куленепробивний хостинг для зміни мережевої інфраструктури