Кілька підозрюваних пов’язаних з Росією хакерів “агресивно” атакують осіб та організації, пов’язані з Україною та правами людини, з метою отримання несанкціонованого доступу до облікових записів Microsoft 365 з початку березня 2025 року.

За даними Volexity, ці цілеспрямовані операції соціальної інженерії є зміною від раніше задокументованих атак, які використовували техніку, відому як фішинг коду пристрою, для досягнення тих самих цілей, що свідчить про те, що російські супротивники активно вдосконалюють свої торгові навички.

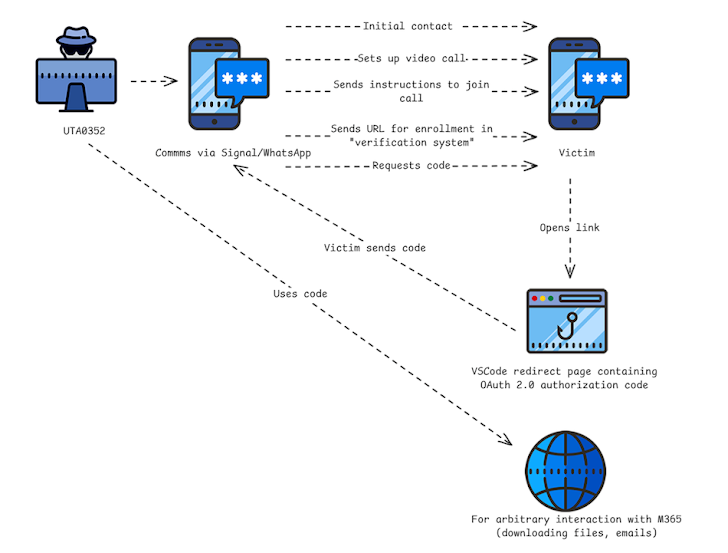

“Ці нещодавно спостережувані атаки значною мірою залежать від індивідуальної взаємодії з ціллю, оскільки хакер повинен переконати її перейти за посиланням та надіслати назад код, згенерований Microsoft”, – заявили дослідники з безпеки Чарлі Гарднер, Джош Дюк, Метью Мельцер, Шон Кессел, Стівен Адайр та Том Ланкастер у вичерпному аналізі.

За оцінками, за атаками стоять щонайменше два різні кластери загроз, що відстежуються як UTA0352 та UTA0355, хоча не виключається можливість того, що вони також можуть бути пов’язані з APT29, UTA0304 та UTA0307.

Останній набір атак характеризується використанням нової техніки, спрямованої на зловживання легітимними робочими процесами автентифікації Microsoft OAuth 2.0. Зловмисники видають себе за посадовців з різних європейських країн і, як було виявлено, принаймні в одному випадку використовували скомпрометований обліковий запис уряду України, щоб обманом змусити жертв надати згенерований Microsoft код OAuth для отримання контролю над своїми обліковими записами.

Месенджери, такі як Signal та WhatsApp, використовуються для зв’язку з жертвами, запрошення їх приєднатися до відеодзвінка або зареєструватися для приватних зустрічей з різними національними європейськими політичними чиновниками або для майбутніх подій, пов’язаних з Україною. Ці зусилля спрямовані на те, щоб обдурити жертв, змусивши їх натискати на посилання, розміщені в інфраструктурі Microsoft 365.

«Якщо ціль відповідала на повідомлення, розмова швидко просувалася до фактичного призначення узгодженого часу зустрічі», – сказав Волексіті. «З наближенням узгодженого часу зустрічі нібито європейський політичний чиновник знову зв’язувався та ділився інструкціями щодо приєднання до зустрічі».

Інструкції мали форму документа, після чого нібито чиновник надсилав цілі посилання для приєднання до зустрічі. Усі ці URL-адреси перенаправляли на офіційний портал входу для Microsoft 365.

Зокрема, надані посилання призначені для перенаправлення на офіційні URL-адреси Microsoft та створення токена авторизації Microsoft у цьому процесі, який потім відображався як частина URI або в тілі сторінки перенаправлення. Згодом атака прагне обманом змусити жертву поділитися кодом зі зловмисниками.

Це досягається шляхом перенаправлення автентифікованого користувача на вбудовану в браузер версію Visual Studio Code за адресою insiders.vscode[.]dev, де токен відображається користувачеві. Якщо жертва надає код OAuth, UTA0352 генерує токен доступу, який зрештою дозволяє доступ до облікового запису M365 жертви.

Volexity заявила, що також спостерігала попередню ітерацію кампанії, яка перенаправляє користувачів на веб-сайт “vscode-redirect.azurewebsites[.]net”, який, у свою чергу, перенаправляє на локальну IP-адресу (127.0.0.1).

«Коли це відбувається, замість того, щоб відображати інтерфейс користувача з кодом авторизації, код доступний лише в URL-адресі», – пояснили дослідники. «Це призводить до появи порожньої сторінки під час відображення у браузері користувача. Зловмисник повинен попросити користувача надати URL-адресу зі свого браузера, щоб отримати код».

Ще одна атака соціальної інженерії, виявлена на початку квітня 2025 року, нібито стосувалася використання UTA0355 вже скомпрометованого облікового запису електронної пошти уряду України для надсилання фішингових електронних листів цілям, а потім надсилання повідомлень у Signal та WhatsApp.

У цих повідомленнях жертвам запрошувалося приєднатися до відеоконференції, пов’язаної з зусиллями України щодо інвестування та переслідування «злочинів-жорстокостей», а також зі співпрацею країни з міжнародними партнерами. Хоча кінцева мета цієї діяльності така ж, як і в UTA0352, є суттєва різниця.

Зловмисники, як і в іншому випадку, зловживають легітимним API автентифікації Microsoft 365, щоб отримати доступ до даних електронної пошти жертви. Але викрадений код авторизації OAuth використовується для постійної реєстрації нового пристрою для ідентифікатора Microsoft Entra ID жертви (раніше Azure Active Directory).

На наступному етапі зловмисник організовує другий раунд соціальної інженерії, щоб переконати цілі схвалити запит на двофакторну автентифікацію та викрасти обліковий запис.

«Під час цієї взаємодії UTA0355 попросив жертву схвалити запит двофакторної автентифікації (2FA), щоб «отримати доступ до екземпляра SharePoint, пов’язаного з конференцією», – заявили у Volexity. «Це було необхідно для обходу додаткових вимог безпеки, встановлених організацією жертви для отримання доступу до її електронної пошти».

Для виявлення та пом’якшення цих атак організаціям рекомендується проводити аудит щойно зареєстрованих пристроїв, навчати користувачів ризикам, пов’язаним із небажаними контактами на платформах обміну повідомленнями, та впроваджувати політики умовного доступу, які обмежують доступ до ресурсів організації лише схваленими або керованими пристроями.

«Ці нещодавні кампанії отримують вигоду від того, що всі взаємодії користувачів відбуваються на офіційній інфраструктурі Microsoft; у цих атаках не використовується інфраструктура, розміщена зловмисником», – додала компанія.

«Так само, ці атаки не включають шкідливі або контрольовані зловмисником програми OAuth, для яких користувач повинен явно надати доступ (і таким чином можуть бути легко заблоковані організаціями). Використання сторонніх програм Microsoft, які вже мають надану згоду, виявилося досить складним для запобігання та виявлення цієї техніки».

Російські хакери використовують Microsoft OAuth для атаки на союзників України через Signal та WhatsApp