Підтримувані урядом хакерські групи з Північної Кореї (TA427), Ірану (TA450) і Росії (UNK_RemoteRogue, TA422) тепер використовують техніку ClickFix у своїх шпигунських кампаніях. Дізнайтеся про те, як Proofpoint аналізує цю нову хвилю атак.

Proofpoint нещодавно виявив тривожну подію, пов’язану з атакою ClickFix, небезпечним методом соціальної інженерії. Як повідомляється, підтримувані урядом хакерські групи зараз використовують цю техніку, використовуючи довіру користувачів, показуючи фальшиві повідомлення про помилки або сповіщення безпеки з операційної системи або знайомих програм.

Користувачів обманом змушують завантажити та запустити код в інтерфейсі командного рядка свого комп’ютера, вважаючи, що це вирішення їхньої проблеми. Однак під час запуску цей код виконує шкідливі команди на машині жертви.

Минулого року Hackread.com висловив тривогу щодо зростання популярності атаки ClickFix серед кіберзлочинців, починаючи з березня 2024 року, після того, як її використовували такі групи, як TA571 і ClearFake. У жовтні 2024 року Sekoia спостерігала зростання кількості атак ClickFix, пов’язаних із підробленими сторінками Google Meet, Chrome і Facebook, які змушували користувачів завантажувати зловмисне програмне забезпечення.

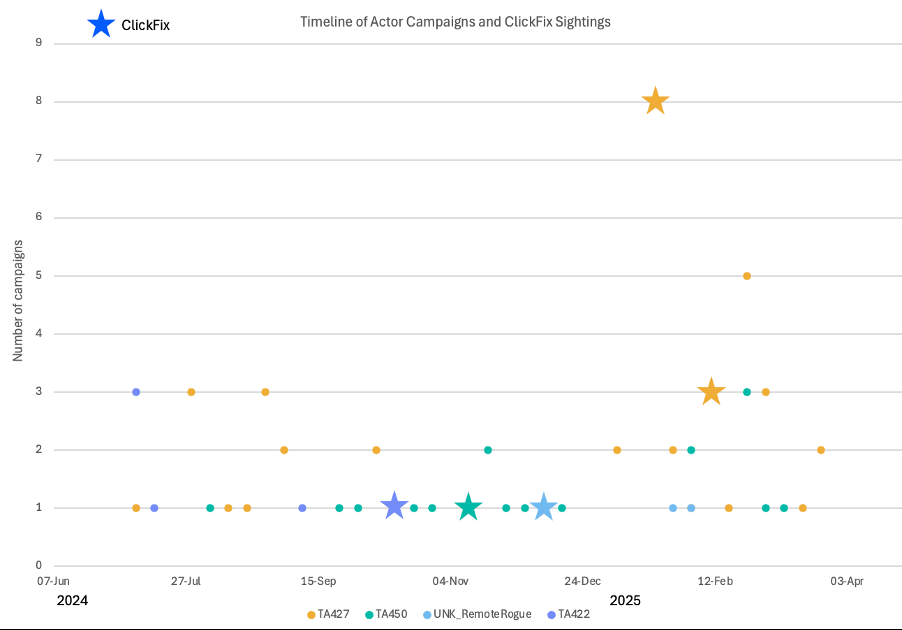

Остання хвиля атак ClickFix спостерігалася з липня 2024 року до початку 2025 року, коли Північна Корея, Іран і підтримувані Росією хакери включили ClickFix у свої звичайні операції.

Північна Корея (TA427)

На початку 2025 року TA427 (Kimsuky, Emerald Sleet) був націлений на осіб з 5 організацій у секторі аналітичних центрів, які працюють у справах Північної Кореї. Вони використовували оманливі запрошення на зустрічі та підроблені веб-сайти, щоб обманом змусити їх виконувати команди PowerShell. Одна успішна атака включала видавання себе за японського дипломата (посла Шигео Ямаду) і призвела до встановлення зловмисного програмного забезпечення QuasarRAT.

Іран (TA450)

У листопаді 2024 року TA450 (MuddyWater, Mango Sandstorm) націлила 39 організацій, головним чином фінансовий і державний сектори, на Близькому Сході з підробленими електронними листами з оновленнями безпеки Microsoft. Вони використовували ClickFix, щоб переконати користувачів запускати команди PowerShell, які встановлювали інструмент Level RMM, який зловмисники мали намір використовувати для шпигунства та крадіжки даних. Пізніше ця група не використовувала ClickFix.

Росія (UNK_RemoteRogue і TA422)

UNK_RemoteRogue використав ClickFix один раз у грудні 2024 року, націлившись на осіб у двох відомих компаніях з виробництва зброї в оборонній промисловості, надсилаючи електронні листи з посиланням на підроблену сторінку Microsoft Office з інструкціями російською мовою копіювати/вставляти код, який виконував JavaScript, а потім PowerShell, пов’язаний із фреймворком Empire.

TA422 (Sofacy, APT28) використовував ClickFix у жовтні 2024 року, націлюючись на українські організації, надсилаючи фішингові електронні листи з посиланням, що імітує електронну таблицю Google, надіслану CERT-UA, що призводило до reCAPTCHA, яка після натискання надавала команду PowerShell для створення SSH-тунелю та запуску Metasploit.

Ці групи, однак, не повністю змінюють свої методи нападу. Натомість вони використовують ClickFix, щоб замінити певні етапи початкового зараження комп’ютера цілі та запуску шкідливого програмного забезпечення. Крім того, згідно з дописом у блозі Proofpoint, вони не спостерігали жодної китайської урядової групи, яка використовує ClickFix, можливо, через обмежену видимість їхньої діяльності.

Незважаючи на те, що ClickFix ще не є стандартним інструментом для спонсорованих державою акторів, його зростаюча популярність свідчить про те, що ця техніка може стати більш поширеною в підтримуваних урядом кампаніях кібершпигунства в найближчі місяці, підсумовують дослідники.

Північна Корея, Іран і підтримувані Росією хакери використовують ClickFix у нових атаках