Російський державний загрозливий агент, відомий як APT29, був пов’язаний із просунутою фішинговою кампанією, націленою на дипломатичні установи по всій Європі за допомогою нового варіанту WINELOADER і завантажувача шкідливих програм під кодовою назвою GRAPELOADER, про який раніше не повідомлялося.

«Хоча вдосконалений варіант WINELOADER все ще є модульним бекдором, який використовується на пізніших етапах, GRAPELOADER — це нещодавно виявлений інструмент початкової стадії, який використовується для зняття відбитків пальців, збереження та доставки корисного навантаження», — йдеться в технічному аналізі Check Point, опублікованому на початку цього тижня.

«Незважаючи на різні ролі, обидва мають схожість у структурі коду, обфускації та дешифруванні рядків. GRAPELOADER удосконалює методи антианалізу WINELOADER, запроваджуючи більш просунуті методи скритності».

Використання WINELOADER було вперше задокументовано Zscaler ThreatLabz у лютому 2024 року, при цьому атаки використовували приманки для дегустації вина для зараження систем дипломатичних співробітників.

Хоча спочатку цю кампанію приписували кластеру загрозливої активності під назвою SPIKEDWINE, подальший аналіз Mandiant, що належить Google, пов’язав її з хакерською групою APT29 (відома як Cozy Bear або Midnight Blizzard), яка пов’язана зі Службою зовнішньої розвідки Росії (СЗР).

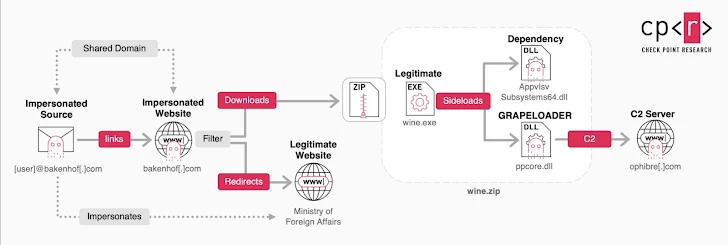

Останній набір атак передбачає надсилання електронною поштою запрошень, які видають себе за невстановлене Міністерство закордонних справ Європи, цілям подій дегустації, спонукаючи їх натиснути посилання, яке запускає розгортання GRAPELOADER за допомогою ZIP-архіву зі зловмисним програмним забезпеченням («wine.zip»). Електронні листи надіслано з доменів bakenhof[.]com і silry[.]com.

Кажуть, що кампанія в основному виділила кілька європейських країн з особливим акцентом на міністерствах закордонних справ, а також посольствах інших країн у Європі. Існують ознаки того, що мішенню могли стати дипломати, які базуються на Близькому Сході.

ZIP-архів містить три файли: DLL (“AppvIsvSubsystems64.dll”), який служить залежністю для запуску законного виконуваного файлу PowerPoint (“wine.exe”), який потім використовується для бокового завантаження DLL для запуску шкідливої DLL (“ppcore.dll”). Зловмисне програмне забезпечення, завантажене збоку, функціонує як завантажувач (тобто GRAPELOADER), щоб скинути основне корисне навантаження.

Зловмисне програмне забезпечення підвищує стійкість, змінюючи реєстр Windows, щоб гарантувати, що виконуваний файл «wine.exe» запускається щоразу, коли система перезавантажується.

GRAPELOADER Зловмисне програмне забезпечення, націлене на європейських дипломатів

GRAPELOADER, окрім використання таких методів антианалізу, як обфускація рядків і вирішення API під час виконання, призначений для збору основної інформації про заражений хост і передачі її на зовнішній сервер для отримання шелл-коду наступного етапу.

Хоча точна природа корисного навантаження незрозуміла, у Check Point заявили, що виявили оновлені артефакти WINELOADER, завантажені на платформу VirusTotal із часовими мітками компіляції, що збігаються з «AppvIsvSubsystems64.dll».

«З огляду на цю інформацію та той факт, що GRAPELOADER замінив ROOTSAW, завантажувач HTA, який використовувався в минулих кампаніях для доставки WINELOADER, ми вважаємо, що GRAPELOADER в кінцевому підсумку призведе до розгортання WINELOADER», — заявили в компанії з кібербезпеки.

Висновки зроблені після того, як HarfangLab детально розповіла про зловмисне програмне забезпечення Gamaredon PteroLNK VBScript, яке використовується російським загрозником для зараження всіх підключених USB-накопичувачів версіями шкідливої програми VBScript або PowerShell. Зразки PteroLNK були завантажені на VirusTotal у період з грудня 2024 року по лютий 2025 року з України, основної цілі хакерської групи.

«Обидва інструменти, коли їх розгортають у системі, неодноразово намагаються виявити під’єднані USB-накопичувачі, щоб скинути на них файли LNK, а в деяких випадках також копію PteroLNK», — зазначили в ESET у вересні 2024 року. «Натиснувши на файл LNK, можна, залежно від конкретної версії PteroLNK, яка його створила, або безпосередньо отримати наступний етап із сервера C2, або виконати копію PteroLNK, щоб завантажити додаткові. корисні навантаження».

Французька фірма з кібербезпеки описала файли PteroLNK VBScript як сильно заплутані та відповідальні за динамічну побудову завантажувача та дроппера LNK під час виконання. У той час як програма завантаження запланована на виконання кожні 3 хвилини, сценарій дроппера LNK налаштовано на виконання кожні 9 хвилин.

Завантажувач використовує модульну багатоетапну структуру для доступу до віддаленого сервера та отримання додаткових шкідливих програм. З іншого боку, дроппер LNK поширюється через локальні та мережеві диски, замінюючи наявні файли .pdf, .docx і .xlsx у корені каталогу оманливими аналогами ярликів і приховуючи вихідні файли. Ці ярлики під час запуску призначені для запуску PteroLNK.

«Сценарії розроблені таким чином, щоб забезпечити гнучкість для їх операторів, уможливлюючи легку зміну параметрів, таких як імена та шляхи файлів, механізми збереження (ключі реєстру та заплановані завдання) і логіку виявлення для рішень безпеки в цільовій системі», — повідомили в HarfangLab.

Варто зазначити, що завантажувач і дроппер LNK стосуються тих самих двох корисних навантажень, які команда Symantec Threat Hunter, що є частиною Broadcom, виявила раніше цього місяця як частину ланцюжка атак, що розповсюджують оновлену версію викрадача GammaSteel

- NTUSER.DAT.TMContainer00000000000000000001.regtrans-ms (завантажувач)

- NTUSER.DAT.TMContainer00000000000000000002.regtrans-ms (дропер LNK)

«Gamaredon діє як критично важливий компонент стратегії кібероперацій Росії, зокрема в її триваючій війні з Україною», — заявили в компанії. «Ефективність Gamaredon полягає не в технічній витонченості, а в тактичній адаптивності».

«Їхній спосіб роботи поєднує в собі агресивні кампанії підманного підману, швидке розгортання сильно захищеного спеціального шкідливого програмного забезпечення та надлишкову інфраструктуру C2. Група надає пріоритет операційному впливу над стелсом, прикладом чого є направлення своїх DDR на давні домени, публічно пов’язані з їхніми минулими операціями».