Глибоке занурення в російські APT, їхні цілі та TTP, що розвиваються, включно з шкідливим програмним забезпеченням, яке використовується в кампаніях з фішингу.

Аналітики спостерігають, що російські угруповання постійної загрози (APT) розвивають свою тактику, техніку та процедури (TTP), а також розширюють цілі. Вони використовують нові фішингові кампанії для викрадення даних і облікових даних, доставляючи зловмисне програмне забезпечення, яке продається на незаконних ринках.

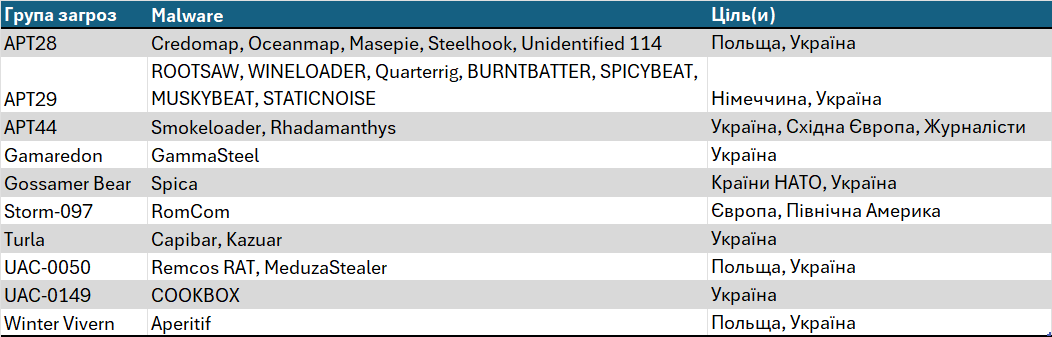

На діаграмі показано російські групи APT, які брали участь у останніх кампаніях, із переліком штамів зловмисного програмного забезпечення, що використовується в приписаних атаках, і їхніх цілей.

Використання фішингу серед спонсорованих державою російських суб’єктів є помітним зрушенням у порівнянні з початком українсько-російської війни, яка почалася в 2022 році. На початку конфлікту спонсоровані державою групи віддавали перевагу використанню деструктивного зловмисного програмного забезпечення. Проте ближче до кінця 2023 року українська команда реагування на комп’ютерні надзвичайні ситуації (CERT) почала помічати зміни у своїй тактиці, реагуючи на понад 1700 фішингових атак, включаючи розповсюдження шкідливого програмного забезпечення, збирання облікових даних та випадки вимагання.

Аналітики виявили, що найпоширенішими сімействами зловмисного програмного забезпечення, які використовувалися в цих фішингових кампаніях, були Agent Tesla, Remcos, Smokeloader, Snake Keylogger і Guloader. Ланцюги атак, які використовуються цими групами, мають спільні зловмисне програмне забезпечення та методи ухилення від виявлення.

Ось що вам слід знати про ці APT та їхні TTP:

Російські APT пояснюють

Аналітики розглянули кампанії наступних російських груп. Кожна з цих груп APT зараз активна у 2024 році:

- APT28: фішингові приманки APT28 видають себе за урядові організації в Аргентині, Вірменії, Азербайджані, Білорусі, Грузії, Казахстані, Польщі, Україні та Сполучених Штатах. Група використовувала безкоштовних хостинг-провайдерів для розміщення бекдорів, націлених на операційні системи Windows.

- APT29: кампанії з цієї групи запропонували різноманітні крапельниці та методи зараження. У минулих кампаніях спостерігалося багато зразків, зокрема BURNTBATTER і DONUT. Починаючи з лютого 2024 року, вони додали WINELOADER до своїх завантажувачів.

- APT44: між груднем 2023 року та січнем 2024 року група, пов’язана з APT44, атакувала журналістів-розслідувачів, зокрема групу журналістів-розслідувачів Bellingcat із Нідерландів. У кампаніях, які розповсюджували шкідливе програмне забезпечення Rhadamanthys для крадіжки інформації, група також використовувала «Smokeloader». Обидві шкідливі програми можна придбати на форумах Dark Web.

- ГАМАРЕДОНА: ЄС CERT називає Гамаредона найрезультативнішим учасником російської війни проти України. Gamaredon, який відслідковується з 2013 року, в першу чергу націлений на Україну зі шкідливими документами, які доставляють різноманітне саморобне шкідливе програмне забезпечення.

- GOSSAMER BEAR: також широко відома як Callisto, ця група зосереджена на зборі облікових даних і націлена на Україну та країни Організації Північноатлантичного договору (НАТО). Нещодавні кампанії створили спеціальний бекдор на основі Rust.

- UAC-0050: група, яку відстежує український CERT, націлена на українські та польські урядові організації. Подібно до APT28 і APT29, вміст групи, що приваблює, видає себе за організації з країн-союзників України. UAC-0050 постійно надає Remcos і Meduza Stealer.

- UAC-0149: UAC-0149 відстежується з лютого 2024 року, коли український CERT виявив спроби фішингу, що поширювався через месенджер Signal. Кампанія передала військовослужбовцям шкідливий документ. Під час виконання шкідливі документи отримували шкідливі корисні дані PowerShell, розміщені на GitHub.

Російський кіллчейн APT

крапельниці

Найпоширенішим методом зараження жертв є доставка дропперів на основі HTML, які часто упаковані у стиснені архіви або файли образів дисків. Спонсоровані державою групи, такі як APT29, постійно використовують HTML-додатки до фішингових електронних листів, які виконують програму ROOTSAW на основі JavaScript. Під час виконання файлу HTML жертві пропонується приманка, поки виконується шкідливий код. Метою цього є отримання та виконання корисного навантаження другого етапу.

Хоча деякі кампанії доставляли ROOTSAW із вкладеними файлами HTML, APT29 також використовував файли .HTA, які доставляли зловмисне програмне забезпечення WINELOADER, яке є бекдором, що доставляється через фішингові електронні листи. Файли HTA виконуються поза обмеженнями безпеки веб-переглядача, що дозволяє простим корисним навантаженням уникати виявлення. Інші групи APT, такі як Gamaredon, також використовували крапельниці HTA у своїх кампаніях. Цей ланцюжок зараження також реалізується іншими кампаніями кіберзлочинності, які доставляють інформаційні викрадачі та інше зловмисне програмне забезпечення.

Шкідливе програмне забезпечення

Російські групи APT розробляють різноманітні бекдори, крадіжки та завантажувачі для компрометації жертв. У кампанії 2023 року APT29 запропонував щонайменше шість унікальних завантажувачів у своїх фішингових кампаніях. Нещодавно група звернулася до WINELOADER, варіанту минулих корисних навантажень. Під час виконання WINELOADER вставляється в легітимний виконуваний файл за допомогою бокового завантаження DLL. Після завантаження завантажувач зв’язується з C2 через HTTP-запити GET.

Однак не всі групи APT розробляють власні корисні навантаження. Інші групи просто купують шкідливі програми на незаконних ринках. Ці інструменти використовуються іншими суб’єктами кіберзлочинності. Протягом 2023 року найпопулярніші шкідливі програми, використані російськими зловмисниками, можна було придбати у вільному доступі. Навіть досвідчені шпигуни, такі як APT44, з початку 2023 року проводили кампанії з використанням зловмисного ПЗ Sandworm.

Порушена інфраструктура

Російські групи загроз використовують скомпрометовані веб-сайти для командування та контролю (C2). APT29, Gamaredon і Gossamer Bear впровадили скомпрометовані сайти WordPress, щоб перешкоджати атрибуції своїх серверів C2.

У лютому 2024 року Міністерство юстиції США порушило роботу ботнету зі зламаними маршрутизаторами, які APT28 використовував для фішингових кампаній і збору облікових даних.

Крадіжка хешу NTLM

Під час кампанії зі збору облікових даних наприкінці 2023 року APT28 використовував атаки хеш-ретрансляції NTLMv2. Ці атаки доставляють жертві сценарій PowerShell або VBS, який запускає автентифікацію NTLMv2 через HTTP та створює прослуховувач HTTP для отримання запитів.

В іншій кампанії APT28 використовував образливу структуру PowerShell для захоплення хешів NTLM і викрадених даних за допомогою безкоштовного сервісу, який дозволяє користувачам швидко протистояти інтерфейсам прикладного програмування (API). У третьому кварталі 2023 року APT29 використовував публічну службу API, щоб отримати IP-адресу жертви.

Способи захисту від російських АПП

Оскільки українсько-російська війна триває, російські групи APT постійно адаптують свої TTP та зловмисне програмне забезпечення. Багато груп поділяють методи доставки, що вказує на можливу співпрацю між членами. Крім того, використання платних інструментів замість власних корисних навантажень свідчить про те, що багато з цих незаконних кампаній виявилися успішними. Що це означає для вас?

Враховуючи використання платних інструментів і подібних методів доставки, організації можуть допомогти захистити себе за допомогою:

- Перегляд ненормальних дочірніх процесів файлів HTML і .HTA.

- Перегляд виконання файлів .iso.

- Виявлення завантажень цих типів файлів на веб-проксі.

- Реалізація виявлення бокового завантаження DLL.

- Перегляд мережевих журналів для зв’язку з фіктивними службами API.

- Профілактичне блокування зловмисного програмного забезпечення, що продається на незаконних ринках і форумах