Огляд

У цій консультації детально описано останні тактики, прийоми та процедури (TTP) групи, широко відомої як APT29, також відомої як Midnight Blizzard, Dukes або Cozy Bear.

Британський національний центр кібербезпеки (NCSC) і міжнародні партнери оцінюють, що APT29 є групою кібершпигунства, майже напевно частиною СЗР, елементом російських спецслужб. Агентство національної безпеки США (NSA), Агентство з кібербезпеки та безпеки інфраструктури США (CISA), Національна кібернетична місія США (CNMF), Федеральне бюро розслідувань (FBI), Австралійський центр кібербезпеки Директорату сигналів Австралії (ACSC ASD) , Канадський центр кібербезпеки (CCCS) і Національний центр кібербезпеки Нової Зеландії (NCSC) погоджуються з цим посиланням і деталями, наданими в цій консультації.

Ця порада містить огляд TTP, які розгортає актор для отримання початкового доступу до хмарного середовища, а також містить поради щодо виявлення та пом’якшення цієї активності.

Попередня акторська діяльність

NCSC раніше детально описував, як учасники СЗР націлювалися на цілі уряду, аналітичних центрів, охорони здоров’я та енергетики для отримання розвідувальної інформації. Тепер він спостерігає, як суб’єкти СЗР розширюють свою цільову діяльність на авіацію, освіту, правоохоронні органи, місцеві та державні ради, державні фінансові департаменти та військові організації.

Актори СЗР також відомі:

- компрометація ланцюга поставок програмного забезпечення SolarWinds

- діяльність, спрямована на організації, що розробляють вакцину проти COVID-19

ТТП, що розвиваються

Оскільки організації продовжують модернізувати свої системи та перейти до хмарної інфраструктури, СЗР адаптувався до цих змін у робочому середовищі.

Їм доводиться виходити за межі своїх традиційних засобів початкового доступу, таких як використання вразливостей програмного забезпечення в локальній мережі, і натомість націлюватися на самі хмарні служби.

Щоб отримати доступ до більшості хмарних мереж жертв, актори повинні спочатку успішно пройти автентифікацію в хмарному провайдері. Відмова в початковому доступі до хмарного середовища може заборонити СЗР успішно скомпрометувати свою ціль. Навпаки, у локальній системі більша частина мережі зазвичай піддається дії загроз.

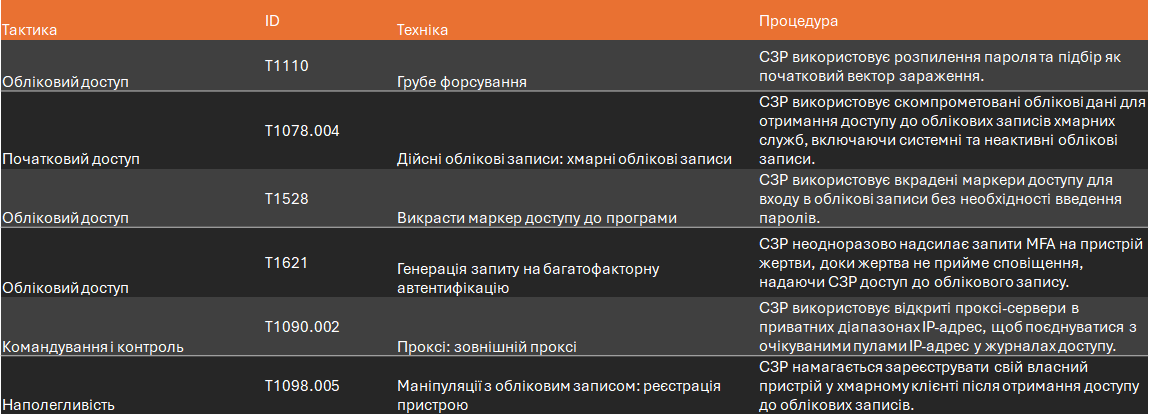

Нижче описано більш детально, як учасники СЗР адаптуються до продовження своїх кібероперацій для отримання розвідувальних даних. Ці TTP спостерігалися протягом останніх 12 місяців.

Доступ через сервісні та неактивні облікові записи

Попередні кампанії СЗР показують, що учасники успішно використовували підбір (T1110) і розпилення пароля для доступу до облікових записів служби. Цей тип облікового запису зазвичай використовується для запуску програм і служб і керування ними. За ними не стоїть людина-користувач, тому їх неможливо легко захистити за допомогою багатофакторної автентифікації (MFA), що робить ці облікові записи більш сприйнятливими до успішного компрометування. Облікові записи служб також часто мають високі привілейовані права залежно від того, за які програми та служби вони відповідають. Отримання доступу до цих облікових записів надає суб’єктам загрози привілейований початковий доступ до мережі для запуску подальших операцій.

Кампанії СЗР також були націлені на неактивні облікові записи користувачів, які більше не працюють в організації-жертві, але чиї облікові записи залишаються в системі. (T1078.004).

Після примусового скидання пароля для всіх користувачів під час інциденту також було помічено, що учасники СЗР входили в неактивні облікові записи та дотримувались інструкцій щодо скидання пароля. Це дозволило акторові відновити доступ після виселення з реагування на інцидент.

Хмарна автентифікація маркерів

Доступ до облікового запису зазвичай автентифікується за допомогою облікових даних імені користувача та пароля або маркерів доступу, виданих системою. NCSC та партнери спостерігали, як суб’єкти СЗР використовують токени для доступу до облікових записів своїх жертв, не потребуючи пароля (T1528).

Час дії за замовчуванням випущених системою токенів залежить від системи, однак хмарні платформи повинні дозволяти адміністраторам регулювати час дії відповідно до своїх користувачів. Більше інформації про це можна знайти в розділі пом’якшення наслідків цієї рекомендації.

Реєстрація нових пристроїв у хмарі

У кількох випадках СЗР успішно обійшов автентифікацію пароля в особистих облікових записах за допомогою розпилення пароля та повторного використання облікових даних. Учасники СЗР також обійшли MFA за допомогою техніки, відомої як «бомбардування MFA» або «втома MFA», за якої актори неодноразово надсилають запити MFA на пристрій жертви, доки жертва не прийме сповіщення (T1621).

Після того, як актор обійшов ці системи, щоб отримати доступ до хмарного середовища, спостерігалося, що актори СЗР реєструють свій власний пристрій як новий пристрій на хмарному клієнті (T1098.005). Якщо правила перевірки пристрою не налаштовано, учасники СЗР можуть успішно зареєструвати свій власний пристрій і отримати доступ до мережі.

Налаштувавши мережу за допомогою політики реєстрації пристроїв, були випадки, коли ці заходи захищали від учасників СЗР і забороняли їм доступ до хмарного клієнта.

Житлові проксі

Оскільки захист на мережевому рівні покращує виявлення підозрілої активності, учасники СЗР шукають інші способи залишатися прихованими в Інтернеті. TTP, пов’язаний із цим актором, — це використання резидентних проксі-серверів (T1090.002). Домашні проксі-сервери зазвичай створюють враження, що трафік походить з IP-адрес у межах діапазонів постачальників послуг Інтернету (ISP), які використовуються для домашніх клієнтів широкосмугового зв’язку, і приховують справжнє джерело. Через це може бути важче відрізнити шкідливі підключення від звичайних користувачів. Це знижує ефективність мережевих засобів захисту, які використовують IP-адреси як індикатори компрометації, тому для виявлення підозрілої активності важливо враховувати різноманітні джерела інформації, такі як журналювання програм і хостів.

Висновок

Керівництво в цьому звіті вказує на те, що хороша базова база основ кібербезпеки може заперечити навіть таку складну загрозу, як СЗР, актор, здатний здійснити компроміс глобального ланцюжка поставок, такий як компроміс SolarWinds 2020 року.

Для організацій, які перейшли на хмарну інфраструктуру, першою лінією захисту від такого актора, як СЗР, має бути захист від TTP СЗР для початкового доступу. Дотримуючись заходів пом’якшення, викладених у цьому звіті, організації матимуть сильнішу позицію для захисту від цієї загрози.

Решта статті була заблокована. Щоб продовжити читання, увійдіть.