На конференції RSA 2024 Recorded Future детально описав тривожні тенденції, коли нападники на національних державах діють під виглядом хактивізму, щоб прикрити реальні загрози для організацій.

Суб’єкти загроз національних держав дедалі частіше маскуються під групи хакерів, щоб підштовхувати кампанії дезінформації та інші загрози, створюючи завдання для команд безпеки, щоб визначити, які типи діяльності становлять законний ризик для організації.

Під час сесії RSA Conference 2024 у понеділок Олександр Леслі, асоційований аналітик із розвідки загроз у Recorded Future, обговорив розвиток хактивізму за останні роки, а також зміну мотивації, розширення цілей і групи, які становлять найбільший ризик для підприємств. Дослідження Леслі висвітлило кампанії хактивізму Recorded Future, які спостерігалися під час російсько-української та ізраїльсько-палестинської воєн.

Перед сесією Леслі поспілкувався з редакцією TechTarget Editorial і наголосив, що вторгнення Росії в Україну у 2022 році стало переломним моментом, який змінив загрозу хактивізму. Тепер тенденції, які постачальник аналізу загроз відстежував протягом десятиліття, швидко змінюються, що викликає занепокоєння у команд безпеки підприємства.

Організаціям уже важко підтримувати ефективну систему безпеки через наплив вразливостей, швидку адаптацію суб’єктів загрози та брак ресурсів. Сучасні тенденції хактивізму не тільки посилюють виклики, але й ускладнюють визначення пріоритетів загроз.

«Ми визначили, що багато заяв кіберзлочинців і хактивістських груп, пов’язаних із Ізраїлем та Україною, є дезінформацією», – сказав Леслі. «Це має на меті створити туман війни — мета полягає в тому, щоб замаскувати реальні загрози для ваших організацій, будь то програми-вимагачі, шпигунство, шахрайство з платіжними картками чи крадіжка особистих даних».

Презентація Леслі була зосереджена на Україні, оскільки саме там Recorded Future вперше помітили різке зростання загрози. 24 лютого 2022 року, коли Росія вперше вторглася в Україну, Recorded Future побачив найбільший сплеск хактивізму на своїй платформі розвідки про загрози з початку збору. Леслі сказав, що дослідники ідентифікували від 25 000 до 30 000 посилань на місяць у заявах хактивістів, пов’язаних з проукраїнською чи проросійською позиціями в службі обміну повідомленнями Telegram і платформах соціальних мереж.

Після 10 років відстеження активності хактивістів Recorded Future почав спостерігати зміни в мотиваціях і поведінці.

«Те, що ми вважаємо хактивізмом у 2024 році, є більш тонким і мерзотним. Межі між тим, що ми вважаємо фінансово та політично вмотивованою кіберзлочинністю, продовжують стиратися», – сказав Леслі. «Яка мотивація? Чи вони керуються егоїстичними мотивами, чи вони зараз розуміють, що кіберзлочинність насправді приносить прибуток? Зареєстроване майбутнє стурбоване».

Леслі підкреслив, що зараз хактивістські групи виступають проти ринків темної мережі та беруть участь у операціях програм-вимагачів як послуг. Крім того, Recorded Future помітила, що загрозливі особи рекламують початковий доступ до організацій-жертв і продають бази даних на темних форумах. Ця діяльність вказує на фінансово вмотивованих загрозливих суб’єктів без політичних планів, що не узгоджується з минулою поведінкою хактивістів.

Приховані мотиви

Глобальний масштаб є ще одним помітним аспектом еволюції хактивізму, підкреслив Леслі. За останні 20 років цілі були здебільшого зосереджені на США. Зараз цілі розширюються, про що свідчить війна в Україні, яка веде кампанії підтримки з обох сторін. «Інтернаціоналізм хактивізму — це те, чого ми ніколи раніше не спостерігали», — сказав Леслі.

Леслі сказав, що для того, щоб орієнтуватися в еволюції хактивістської загрози, яка підживлює дезінформацію, підприємствам важливо «розуміти, що кількість атак, заявлених групою, не означає вплив». Він підкреслив, що успішні, руйнівні атаки вимагають часу, ресурсів, персоналу та навичок, яких більшість хактивістських груп не в змозі досягти.

Наприклад, іранська група загрози національній державі, яку відслідковували як Cyberav3ngers, стверджувала, що є пропалестинською хактивістською групою, але Леслі сказав, що її діяльність свідчить про протилежне. Минулого року CISA опублікувала попередження про те, що Cyberav3ngers націлені на об’єкти системи водопостачання та водовідведення США. Леслі сказав, що це був один із прикладів того, як іранські спецслужби використовували хактивістські групи заради правдоподібного заперечення.

«Ви ніколи не бачите групи хактивістів, які націлені на критичну інфраструктуру, а тим більше на щось таке критичне, як вода», — сказав він.

Інший приклад стосувався актора-загрози, якого Recorded Future відстежує як FreeCivilian, який стверджував, що є хактивістською групою, щоб відхилити звинувачення в атаках, спонсорованих російською державою. Коли Росія вперше вторглася в Україну, Recorded Future помітили, що FreeCivilian усунув кілька порушень баз даних, пов’язаних з українськими державними структурами.

Леслі сказав, що українські організації та західні провайдери кібербезпеки відтоді приписують цю діяльність загрозі, яку CrowdStrike відслідковує як Ember Bear, яка пов’язана з російською військовою розвідкою ГРУ.

«ГРУ фактично маскувалося під групу кіберзлочинців на RaidForums, щоб надати Кремлю правдоподібне заперечення», — сказав він.

Іншим прикладом хакерської персони є російська передова група стійких загроз Sandworm або те, що Mandiant оновив до APT44 на початку цього місяця. Леслі сказав, що, як і інші групи, її метою є поширення правдоподібного заперечення ГРУ.

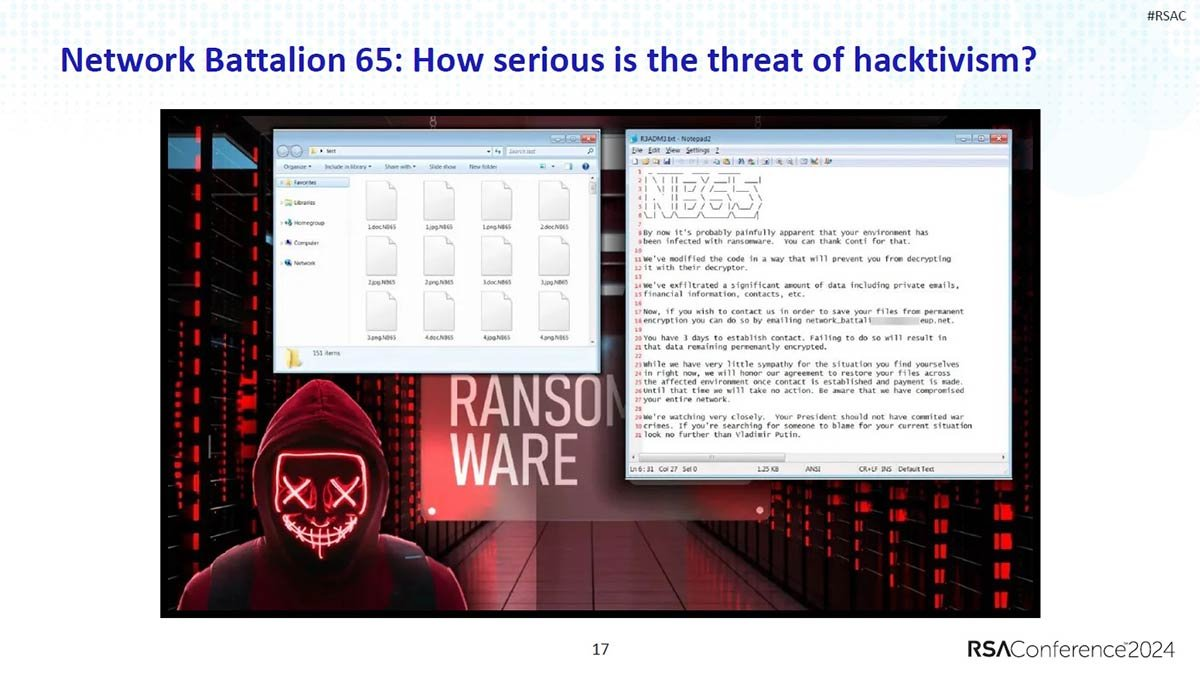

Одна хактивістська група, яку Recorded Future вважає високою довірою, називається «Мережевий батальйон 65». Хоча проукраїнська група здійснила менше п’яти атак за два роки, «Мережевий батальйон» був дуже ефективним. Зловмисники розгорнули програми-вимагачі та використали витік коду програм-вимагачів Conti.

Решта статті була заблокована. Щоб продовжити читання, увійдіть.