вступ

На початку вересня 2023 року група APT29, пов’язана зі Службою зовнішньої розвідки (СЗР) Росії, здійснила кібератаку на посольства кількох країн, зокрема Азербайджану, Румунії, Італії та Греції. Щоб отримати початковий доступ, група використала вразливість Remote Code Execution у WinRAR, записану як CVE-2023-38831. У цій статті обговорюватимуться технічні деталі, що стоять за аспектами початкового доступу до цієї атаки, а також беручи до уваги соціально-політичний контекст. Крім того, у цій статті наведено докладні кроки для ручного використання CVE-2023-38831.

Атака

APT29 використовував фішингову кампанію для розповсюдження файлу RAR, який надавав початковий доступ. Фішингова кампанія була побудована навколо внутрішнього продажу автомобіля BMW. У рамках кампанії було надіслано понад 200 електронних листів. Архів містив PDF-файл з технічними даними про транспортний засіб, а також папку з такою ж назвою, як PDF. Після відкриття PDF сценарій PowerShell було автоматично завантажено з сервера корисних даних і виконано у фоновому режимі за допомогою IEX.

Соціально-політичні наслідки

Мотивом цієї атаки, ймовірно, є кібершпигунство. APT29, швидше за все, мав на меті збір розвідданих щодо стратегічної діяльності Азербайджану, пов’язаної з азербайджанським наступом у Нагірному Карабасі. Інші цільові країни, включаючи Румунію, Грецію та Італію, підтримують міцні дипломатичні зв’язки з Азербайджаном. RARLabs випустила оновлену версію WinRAR у серпні 2023 року, виправляючи CVE-2023-38831. Однак є ознаки того, що зловмисники використовували цю проблему на початку 2023 року, до того, як про це стало відомо публічно. Крім того, APT29 не єдина група, яка використовує цю проблему. У той самий проміжок часу APT28, інша група, пов’язана з російським урядом, видала себе за українську школу підготовки дронів, щоб доставити інформаційний викрадач Rhadamanthys через CVE-2023-38831.

APT мають високий попит на вразливості нульового дня. Використання вразливостей із високим ризиком до того, як вони стануть оприлюдненими, має великий стратегічний вплив для підтримуваних державою APT. У цьому конкретному випадку атака була використана не для отримання фінансової вигоди, а для кібершпигунства. Наразі глобальний ландшафт кібербезпеки містить тему загрозливих суб’єктів, які користуються такими кризами, як збройні конфлікти чи стихійні лиха. Крім того, деякі збройні конфлікти, швидше за все, перемістяться переважно в кіберпростір. Низька вартість і високий вплив кібератак є однією з головних причин переходу конфліктів у кіберпростір. Іншою причиною можуть бути постійні проблеми з атрибуцією в кібербезпеці. Відстеження джерела атаки є складним завданням у кібернетичному просторі, що потенційно може сприяти операціям False Flag (докладніше про це в іншій статті).

Використання CVE-2023-38831

У цьому розділі будуть представлені кроки, які використовуються для використання RCE у WinRAR.

Переконайтеся, що ви використовуєте WinRAR <=6.22

CVE-2023-38831 стосується лише версій WinRAR нижче 6.23.

Створіть передумови

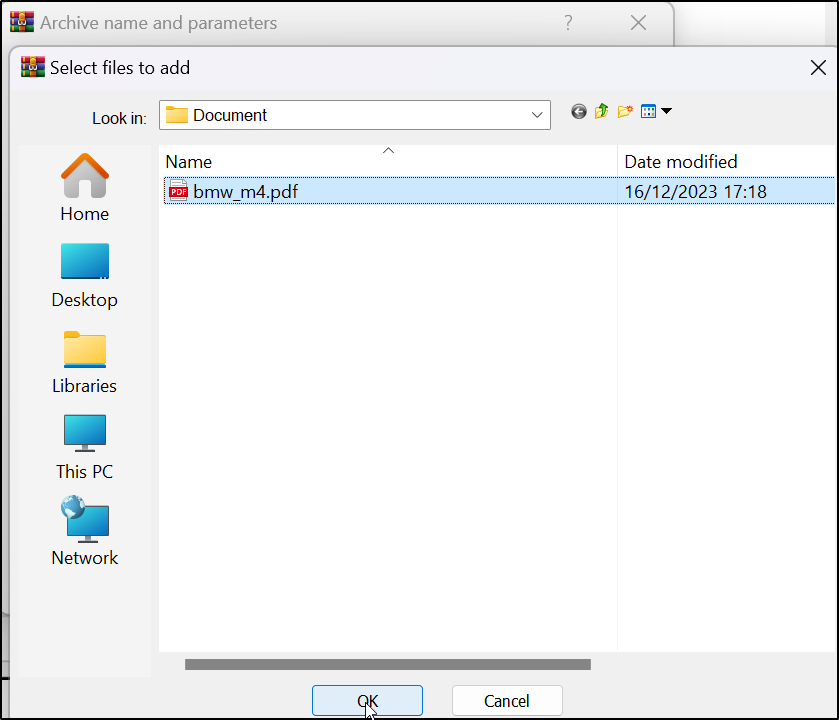

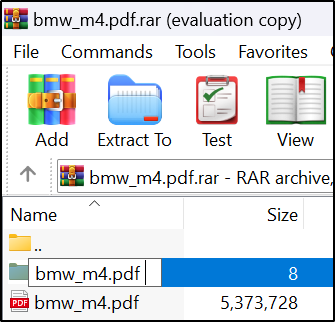

Щоб використати цю проблему, ми використаємо випадковий PDF-файл, який назвемо bmw_m4.pdf. Ми розмістимо PDF-файл у папці «Документ». Тепер ми створили папку з такою самою назвою, як PDF (bmw_m4.pdf). Усередині папки ми розмістили файл CMD під назвою bmw_m4.pdf .cmd (зверніть увагу, що перед «.cmd» є пробіл). Файл CMD, який ми використовували, містить лише один рядок, тобто «calc.exe», однак можна використовувати будь-яке пакетне корисне навантаження.

Створіть архів

На наступних знімках екрана показано кроки створення архіву.

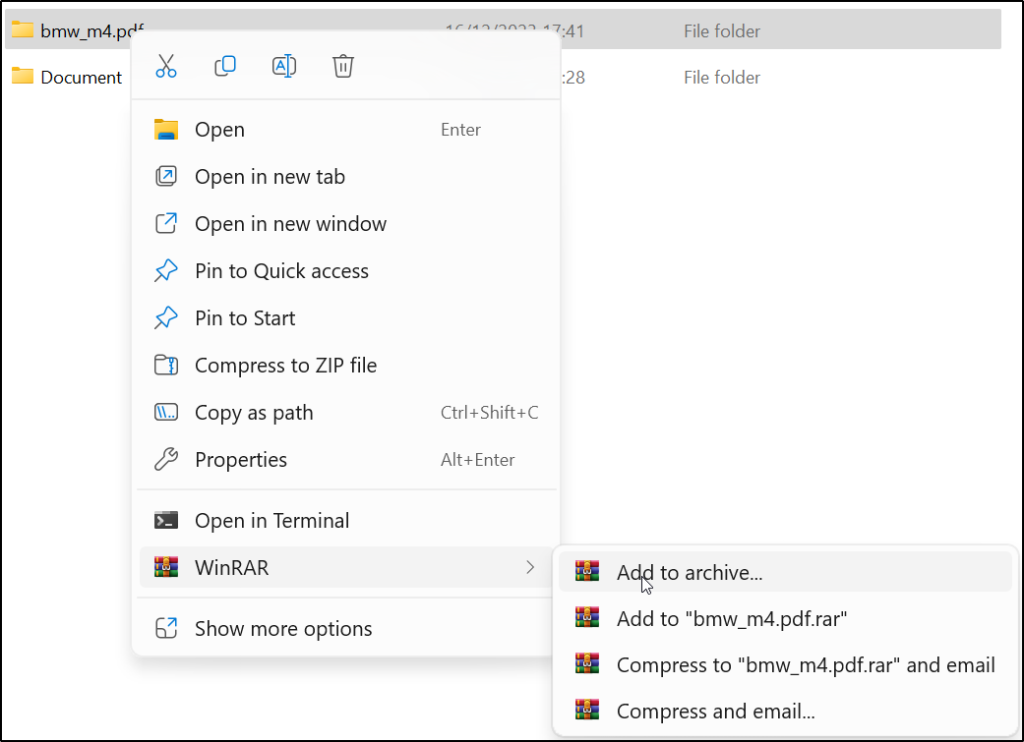

Крок 1. Створіть папку з назвою, яка закінчується на «.pdf», і додайте її до архіву WinRAR

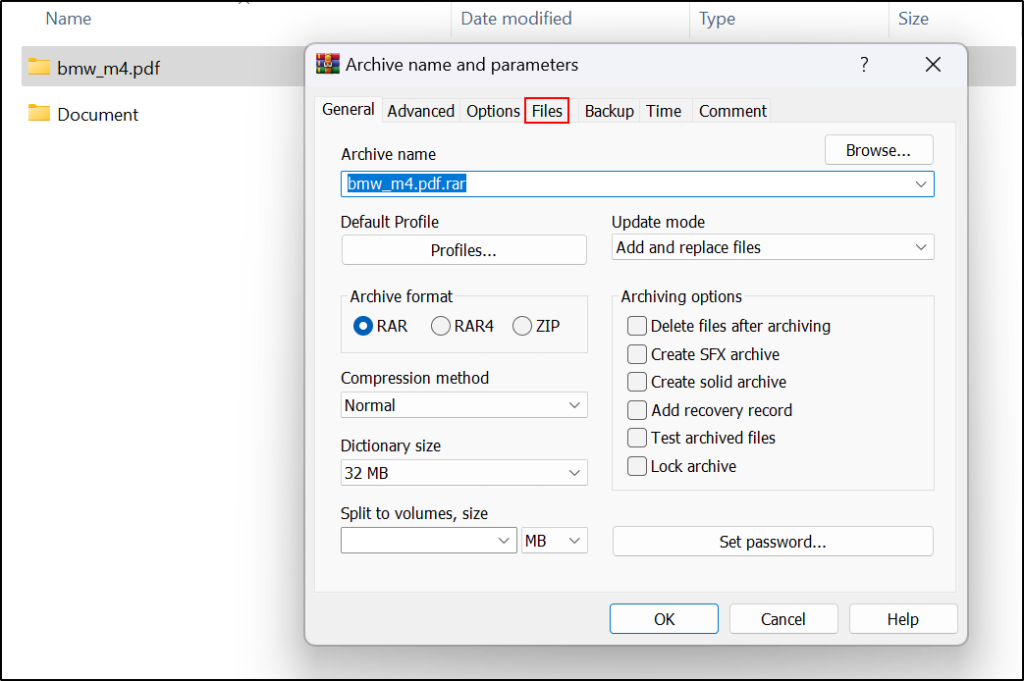

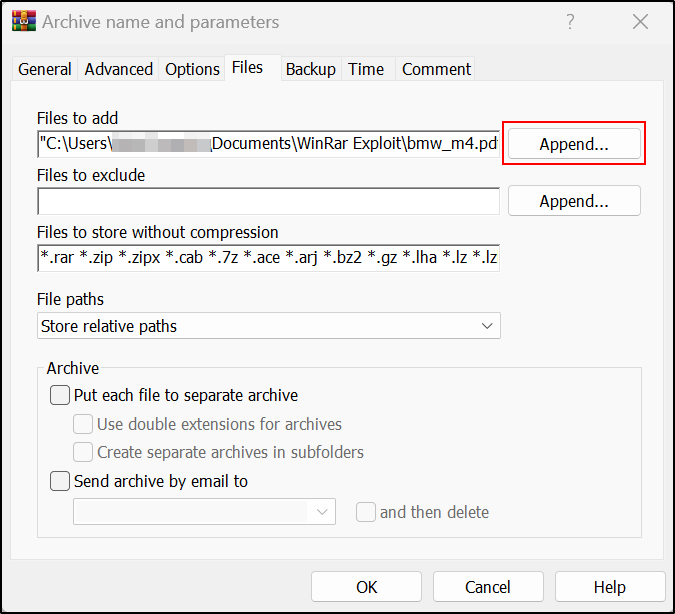

Крок 2. Додайте законний PDF-файл до архіву, обов’язково вказавши йому те саме ім’я, що й папка

Крок 3. Перейменуйте папку та додайте пробіл у кінці її імені

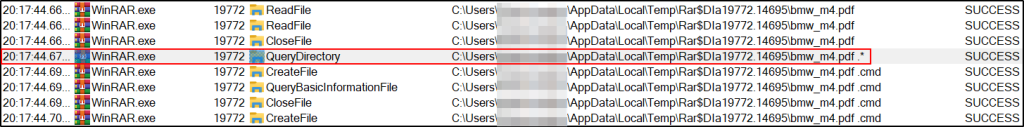

Коли ми намагаємося відкрити PDF, натомість виконується наше корисне навантаження CMD:

Оцінка вразливості

Коли користувач двічі клацає «bmw_m4.pdf» в інтерфейсі WinRAR, WinRAR натомість виконає «bmw_m4.pdf /bmw_m4.pdf .cmd». Це відбувається через те, що WinRAR визначає файли, які потребують тимчасового розширення, переглядаючи всі записи архіву. Якщо каталог має спільну назву з вибраним записом, і вибраний файл, і файли каталогу витягуються до випадкового тимчасового кореня каталогу. Потім WinRAR викликає ShellExecuteExW, надаючи шлях до тимчасового каталогу. Кінцевий пробіл у шляху змушує ShellExecuteExW викликати ApplyDefaultExts, запускаючи перший файл із розширенням PIF, COM, EXE, BAT, LNK або CMD. Цю поведінку можна побачити на наступному знімку екрана з ProcMon:

Отже, якщо ми хочемо, щоб PDF-файл дійсно відкривався під час подвійного клацання PDF-файлу (поки зловмисне корисне навантаження працює у фоновому режимі), ми можемо розмістити PDF-файл у шістнадцятковому форматі в temp.txt і змінити наше корисне навантаження CMD таким чином:

- certutil -f -decodegex temp.txt bmw_m4.pdf >null

- del temp.txt

- bmw_m4.pdf

- calc.exe

- del bmw_m4.pdf

Висновок

Ця атака об’єднала людські вразливості (соціальна інженерія) і технічні вразливості (WinRAR RCE). Такі установи, як посольства, університети, електростанції та багато інших, є головними цілями для кібершпигунства, особливо під час геополітичної напруженості. Таким чином, членам персоналу вкрай важливо бути обізнаними про потенційні проблеми безпеки та пройти навчання з безпеки. Крім того, для ІТ-команд не менш важливо переконатися, що все програмне забезпечення є актуальним, а сканування вразливостей і тести на проникнення проводяться регулярно. Однак слід пам’ятати, що державні актори все ще можуть мати нульові дні в рукаві.