Anonymous Sudan — це швидко зростаюча та впливова група хактивістів, які ідентифікують себе як суданці, мотивовані як релігійними, так і політичними переконаннями. З січня 2023 року вони здійснюють розподілені атаки типу «відмова в обслуговуванні» (DoS), нібито мотивовані захистом ісламу від західних країн. Ці атаки порушили критичну інфраструктуру та різні глобальні сектори, зокрема фінанси та охорону здоров’я.

Дослідницька група Cyberint уважно стежить за діяльністю групи з моменту її створення, оскільки ця унікальна група загроз здійснила понад 670 атак за перші 6 місяців своєї діяльності, продемонструвавши вражаючі можливості. Примітно, що Anonymous Sudan привернув увагу своїми резонансними атаками, зокрема успішною атакою на службу Microsoft Outlook, що привернуло увагу в усьому світі.

На відміну від поодиноких груп загроз, Anonymous Sudan встановив інтригуючі зв’язки з іншими суб’єктами загрози, що викликає додаткові занепокоєння.

У грудні 2023 року Cyberint виявив, що Anonymous Sudan узяв на себе відповідальність за збій сторінки входу в Discord у співпраці зі SKYNET і GodzillaBotnet. Ця дія відноситься до серії нещодавніх спільних атак, здійснених групами.

Віктимологія

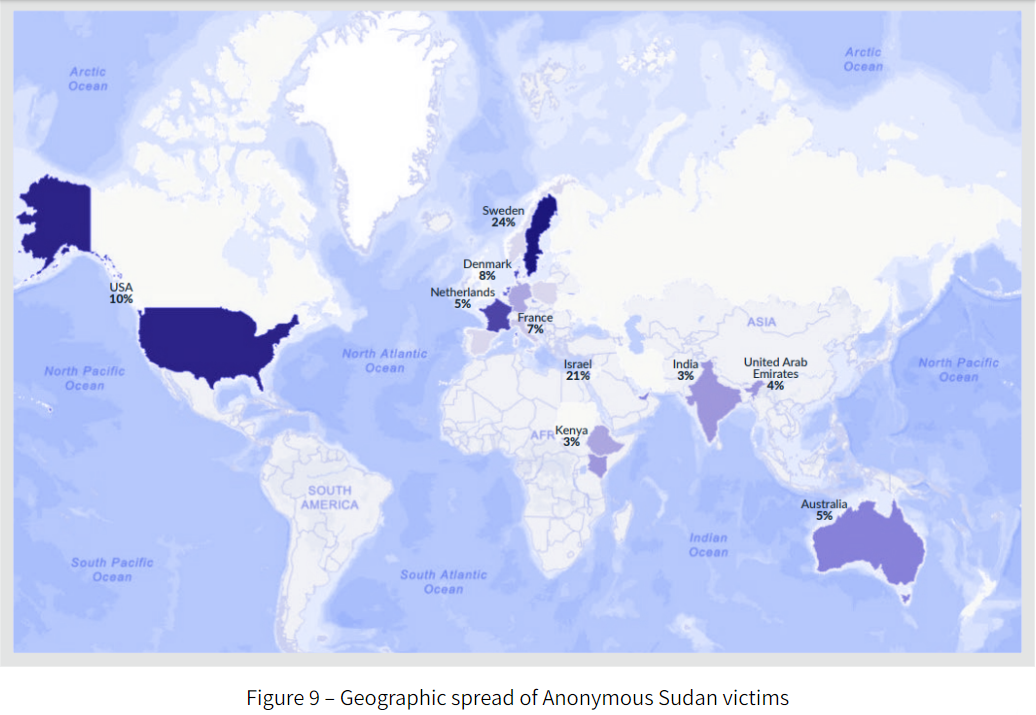

За останні шість місяців Anonymous Sudan атакував багато країн. Найбільше атак було скоєно у Швеції, Ізраїлі, США, Данії, Франції, Австралії, Нідерландах, ОАЕ тощо. Ці атаки вплинули на критичну інфраструктуру та різноманітні глобальні сектори, зокрема фінансові послуги, транспорт, освіту, охорону здоров’я, програмне забезпечення та державні установи. Серед відомих імен, які зміг атакувати Anonymous Sudan, є Microsoft, Twitter, PayPal, Scandinavian Airlines і великі банки, включаючи Bank of America.

З моменту першого прибуття на місце злочину група здійснила понад 670 нападів. Незважаючи на те, що група з самого початку постійно націлювала такі країни, як Ізраїль та Сполучені Штати, вона, як правило, використовує «блиц-підхід», коли атакує. Іншими словами, група зазвичай ініціює зосереджену серію атак на численні інтерфейси, пов’язані з цільовою країною, на якій вона зосереджена в даний момент.

У багатьох випадках група вказує на нещодавню подію в цільовій країні як на причину своїх атак.

Анонімний аналіз атаки на Судан

Дослідницька група Cyberint уважно стежила за діяльністю Anonymous Sudan, щоб проаналізувати її методи, спостерігати за новими тенденціями та виявити операційні схеми. Нижче наведено основні результати аналізу жертв Anonymous Sudan:

Період часу

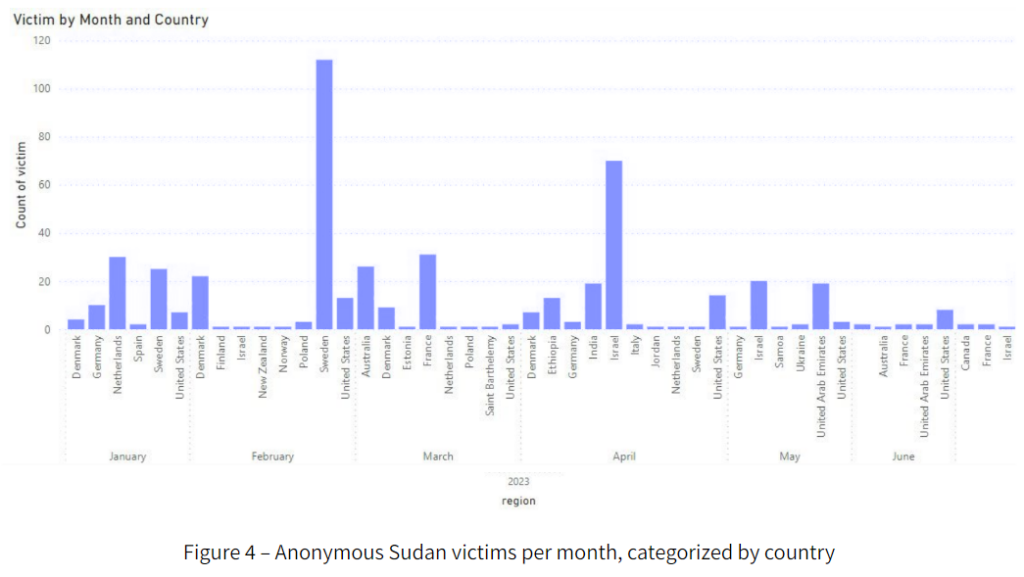

Аналізуючи діяльність угруповання, ми помітили, що з моменту його створення найактивнішими місяцями за кількістю атак були лютий (незабаром після створення угруповання) і квітень. Правдоподібним поясненням цієї моделі може бути те, що на ранніх стадіях група прагнула привернути увагу до своїх дій і почала бурхливу діяльність.

Протягом квітня в рамках кампанії «OpIsrael» Anonymous Sudan здійснив понад 70 атак на ізраїльські цілі, що призвело до значного сплеску активності та кількості жертв протягом цього періоду.

У цьому розділі звіту також міститься детальний розподіл цільових країн групи на місячній основі. Як зазначалося раніше, аналіз виявляє чітку схему, коли група намагається здійснювати концентровані бліц-атаки на конкретні країни, витрачаючи на ці атаки значний час і зусилля. Ця стратегія привернула значну увагу як ЗМІ, так і спільноти кібербезпеки завдяки своїй інтенсивності та впливу.

Крім того, очевидно, що група постійно націлюється на певні країни, навіть якщо не в рамках бліц-операцій. Ізраїль та Сполучені Штати виділяються як дві жертви, яких найчастіше відвідують повторно, причому Сполучені Штати зазнають нападів щомісяця з моменту заснування групи.

Профілювання жертв

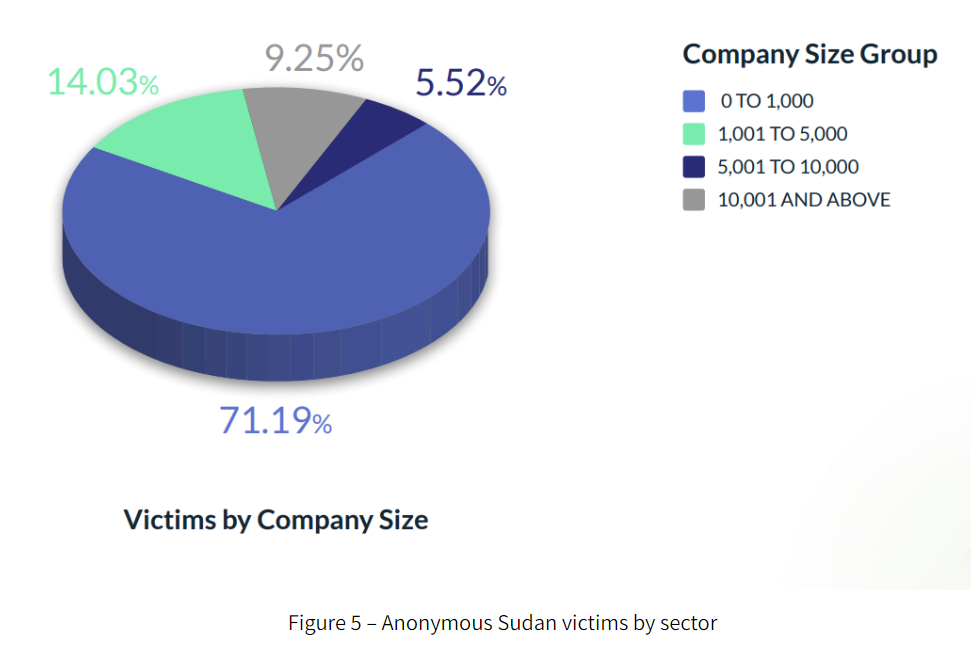

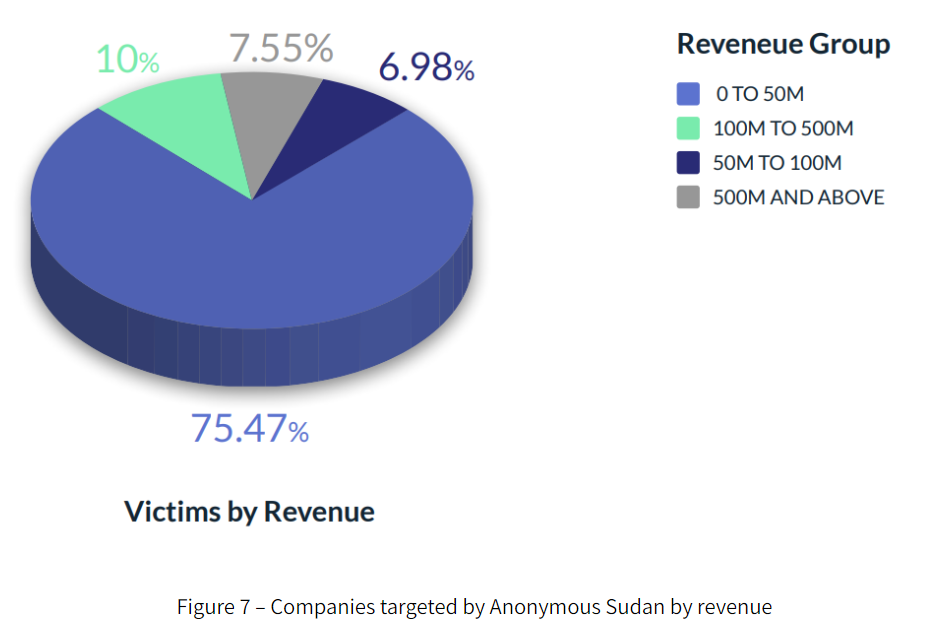

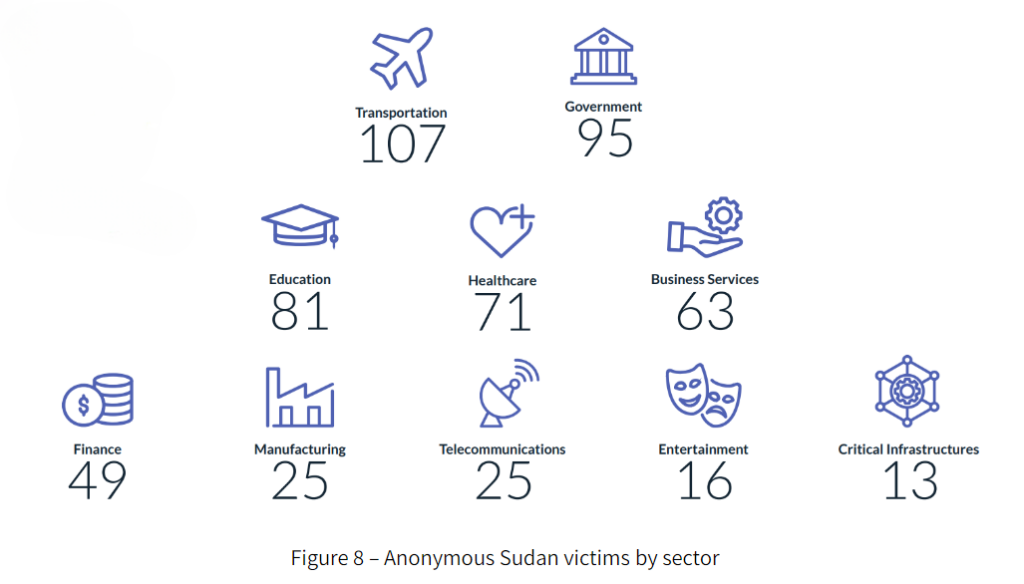

Коли ми досліджували жертви Anonymous Sudan, аналіз їхніх секторів і розмірів компаній виявив цікаву інформацію.

По-перше, найбільш цільовими секторами були транспорт, уряд, освіта та охорона здоров’я. Цю тенденцію можна пояснити кількома факторами: Ці сектори, як правило, привертають значну увагу ЗМІ, що може посилити вплив атак. Крім того, націлювання на ці сфери може вплинути на велику кількість людей, потенційно підвищуючи бажаний результат для групи. Іншим фактором може бути простота виконання успішних атак розподіленої відмови в обслуговуванні (DDoS) на інтерфейси в цих секторах.

Вивчивши розміри та доходи жертв Anonymous Sudan, ми зробили інтригуюче відкриття. Замість того, щоб орієнтуватися на великі підприємства, група, схоже, зосереджується на менших організаціях, які можуть сприйматися як більш вразливі та «легкі» для атаки. Ця тактика дозволяє їм зібрати значну кількість жертв і зміцнити свою репутацію потужної групи загроз.

Незважаючи на те, що група продемонструвала свої потужні та дивовижні можливості, успішно атакуючи відомі, добре захищені організації, такі як Microsoft і охоронна компанія Checkpoint, які раніше вважалися майже недоторканними з точки зору безпеки, важливо зазначити, що ці гучні атаки меншість.

Цільові країни

Anonymous Sudan скеровує свої атаки проти різних країн, включаючи Швецію, Ізраїль та Сполучені Штати, а також інші західні країни або нації, які група сприймає як протилежні ісламу або мішені їх афілійованої російської групи акторів загрози. Дослідження країн, на які найбільше спрямовані напади, показує, що Швеція займає перше місце з понад 24% атак. З невеликим відривом слідує Ізраїль з 21%, а Сполучені Штати йдуть на третьому місці з 10%. Данія, Франція, Нідерланди та деякі інші також зазнали атак групи.

Швеція

Початкова ціль Anonymous Судан також став найбільш постраждалою жертвою атак групи. Швеція була першою країною, яка зазнала скоординованих атак групи на численні інтерфейси всередині країни. Ці інтерфейси включали такі важливі установи, як центральний банк Швеції, посольства, збройні сили та аеропорт.

Згідно з власними заявами Anonymous Sudan, їх напад на Швецію був відповіддю на дії ультраправого активіста Расмуса Палудана, який має подвійне громадянство Данії та Швеції. Палудан спалив копію Корану в Швеції 21 січня 2023 року та заявив про свій намір продовжувати подібні дії в Данії, що спонукало групу також націлитися на Данію незабаром після цього.

Однак важливо зазначити, що можуть бути додаткові фактори, що призвели до значної кількості нападів на Швецію, кількість яких перевищила 150 випадків.

Слід зазначити, що нещодавно Швеція надала значну військову допомогу Україні, включно з сучасною артилерією та озброєнням протиповітряної оборони, на суму в сотні мільйонів доларів. Ця подія могла спровокувати напади, враховуючи тісні зв’язки Anonymous Sudan з російськими групами, про що ми розповімо далі в цьому звіті.

Аналізуючи всі жертви у Швеції, стає очевидним, що група в основному зосереджена на атаках на інтерфейси в транспортному, освітньому та державному секторах. Серед помітних атак були Swedbank, Scandinavian Airlines (SAS) і великі медичні компанії.

Аналізуючи кампанію, націлену на Швецію, ми бачимо, що більшість атак сталася в лютому. Крім того, схоже, що після квітня група припинила націлювання на Швецію та перейшла до інших країн.

Ізраїль

Ізраїль став другою країною за кількістю нападів Anonymous Sudan, з понад 70 нападами, що становлять понад 20% від загальної кількості жертв. Хоча кампанія OpIsrael і військова операція отримали значну частину нападів у травні минулого року, схоже, що Anonymous Sudan наполегливо атакує Ізраїль майже щомісяця з моменту заснування групи. Основною мотивацією цих повторних нападів, як заявила група, є ізраїльсько-палестинський конфлікт.

У квітні, протягом місяця OpIsrael, Anonymous Sudan здійснив понад 70 атак на

Ізраїльські інтерфейси. Кампанія OpIsrael, яку почали асоціювати з 7 квітня, зазвичай відбувається приблизно в цей день. Проте в останні роки дослідження Cyberint помітили, що атаки тепер відбуваються протягом усього квітня.

Незважаючи на те, що під час OpIsrael активно атакували Ізраїль і посилалися на 7 квітня у своїй заяві, Anonymous Sudan ніколи не використовували хештег «OpIsrael», який зазвичай використовують хактивістські групи, які брали участь у нападах на Ізраїль у цей період. Це викликає питання про те, чи справді вони діють як хакерська група, особливо враховуючи використання ними назви «Анонімні» без жодного дотримання стандартного хештегу «Оп», який зазвичай асоціюється з діями та кампаніями Анонімних.

9 травня 2023 року Ізраїль завдав авіаударів по сектору Газа у відповідь на ракетний обстріл Палестинського ісламського джихаду (ПІДЖ). У відповідь PIJ запустив численні ракетні обстріли Ізраїлю, в результаті чого в кількох ізраїльських містах увімкнулися сирени повітряної тривоги. Ця ескалація призвела до чотириденної військової операції Ізраїлю під кодовою назвою «Операція «Щит і стріла»» проти PIJ у секторі Газа.

Під час військової операції Anonymous Sudan здійснював численні атаки на ізраїльські інтерфейси на знак солідарності з палестинською справою. Цілями були в основному ізраїльські новинні сайти, і група стверджувала, що атакувала Залізний купол та електроенергетичну інфраструктуру Ізраїлю. Пізніше було доведено, що ці заяви були неправдивими. Цікаво, що Anonymous Sudan натякнув на можливу співпрацю з силами в Газі під час цих атак.

Після проведення ретельного аналізу жертв в Ізраїлі стало зрозуміло, що основна увага групи зосереджена на атаках на інтерфейси в уряді, бізнес-послугах (насамперед компаніях, що займаються програмним забезпеченням), і секторі освіти. Серед цілей були відомі ізраїльські банки, охоронні компанії, такі як Check Point і Radware, відомі сайти новин і великі університети.

*Категорія «Розваги» в основному охоплювала новинні сайти, націлені під час операції «Щит і Стріла».

Війна Ізраїль – ХАМАС

Anonymous Sudan був дуже активним під час війни, яка почалася 7 жовтня 2023 року. Ось кілька ключових моментів:

- У листопаді Anonymous Sudan опублікував повідомлення про те, що вони розкрили особу, яка стоїть за групою ізраїльських активістів Red Evils, і опублікував їх особисте ім’я користувача та ім’я в Telegram. Крім того, вони стверджують, що ця особа попросила Anonymous Sudan провести DDoS-атаку від їхнього імені.

- Anonymous Sudan у співпраці зі SKYNET і групою загроз GodzillaBotnet взяли на себе відповідальність за проведення DDoS-атаки на ChatGPT. Це призвело до того, що 13 грудня платформа ШІ була недоступна протягом приблизно години. Колектив стверджував, що мотивом нападу була асоціація платформи з Ізраїлем, прямо посилаючись на Тала Броду, керівника дослідницької платформи OpenAI, і його підтримку в Ізраїлі через публікації в соціальних мережах.

- Глобальний анонімний рух створив два веб-сайти, які одним натисканням кнопки можуть націлитися на ціль викупу ізраїльтян. Веб-сайт був безкоштовним для всіх і заохочував людей з усього світу брати участь у кампаніях Anonymous. Веб-сайти зберігаються на двох основних IP-адресах:

o 168.100.8.22

o 149.28.115.21

Anonymous також стверджував, що за допомогою цих сайтів люди допомогли націлитися на кілька веб-сайтів, що належать до секторів фінансів і медіа в Ізраїлі.

Сполучені Штати

Сполучені Штати посідають третє місце серед країн, які найбільше підпадають під удар Anonymous Sudan. Слід зазначити, що США були єдиною країною, яка зазнавала постійних атак з боку Anonymous Sudan з моменту появи групи, причому щомісяця жертвами нападів стали американці. Перша атака на США сталася 26 січня, лише через вісім днів після створення угруповання, зі значною першою метою – PayPal.

Anonymous Sudan публічно заявив, що їхні кібератаки на США були здійснені як пряма відповідь на зауваження держсекретаря США, які натякали на потенціал американського вторгнення в Судан.

Група стверджувала, що їхні дії є частиною поточної кампанії, спрямованої проти американських компаній та інфраструктури. Крім того, вони не приховували додаткової мотивації атак, оскільки бачать США противником Росії.

Провівши поглиблений аналіз жертв у США, дослідницька група Cyberint помітила, що основна увага групи була зосереджена на атаках на інтерфейси в бізнес-послугах (переважно компаніях, які займаються програмним забезпеченням), охороні здоров’я та виробничому секторі.

Anonymous Sudan постійно атакує важливі організації в Америці, зокрема такі компанії, як Microsoft, Azure, LinkedIn, Twitter, Reddit, Bank of America, American Express, а також критично важливі організації, такі як Міністерство оборони США та Міністерство внутрішньої безпеки. Цей список можна продовжувати: постраждали численні відомі американські міжнародні компанії, і вплив відчули не лише американці, але й користувачі в усьому світі.

Здатність групи здійснювати успішні атаки на такі важливі інтерфейси привернула значну увагу. Оскільки ці атаки набули широкого розголосу, багато людей дізналися про діяльність групи, і навіть Microsoft публічно визнала, що вони були серед жертв атак Anonymous Sudan.

Крім того, група стверджувала, що володіє базою даних 30 мільйонів користувачів Microsoft, яку вони готові продати. Однак пізніше Microsoft спростувала цю заяву, заперечуючи будь-яке порушення даних такого масштабу.

Ще одна значна атака на американську компанію була спрямована на популярне сховище фанфіків Archive of Our Own (Ao3). Хоча ця атака є однією з багатьох нападів Anonymous Sudan на американські компанії, вона в деякому роді унікальна. По-перше, це один із небагатьох випадків, коли Anonymous Sudan вимагав викуп за припинення атаки та пообіцяв більше не атакувати.

По-друге, група не лише заявила, що атака була частиною їхньої ширшої кампанії проти американських компаній та організацій, але й прямо висловила заперечення щодо того, що вони сприймають як «виродження» на сайті, зокрема щодо вмісту ЛГБТК+ та NSFW. Це перший раз, коли група навела такі причини для нападу на компанію та публічно заявила про свою позицію проти спільноти ЛГБТК+. Ця заява є несподіваною для хактивістської групи, яка зазвичай виступає за права людини та має на меті цілі, які завдають шкоди всім людям без розбору.

Походження та філії Anonymous Sudan: що ми знаємо?

Автентичність Anonymous Sudan як хактивістської групи викликає дедалі більше сумнівів, враховуючи складний характер їхніх нападів, що підриває їхнє твердження, що вони є волонтерською групою з економічно проблемної країни Східної Африки. Значні фінансові ресурси, що стоять за їхніми атаками, викликають підозри щодо потенційного державного спонсорства чи підтримки з боку багатих організацій.

Примітно, що група спілкується трьома основними мовами, а саме англійською, російською та арабською. Однак дослідницька група Cyberint помітила, що Anonymous Sudan знадобився місяць, щоб опублікувати допис арабською мовою на своєму каналі Telegram, невдовзі після того, як дослідники безпеки почали сумніватися в їх ідеологічній приналежності. Такі знахідки викликають сумніви щодо їх справжнього походження та причини, чому більшість їхніх публікацій написані не тією мовою, для якої вони вважаються рідною, особливо тому, що вони адресовані переважно мусульманській аудиторії.

Зв’язок з Росією

25 січня, невдовзі після заснування групи, Anonymous Sudan об’єднали свої сили в атаці з групою загроз Killnet. Згодом, 19 лютого, обидві групи публічно оголосили, що Anonymous Sudan офіційно стали членами Killnet, продовжуючи при цьому стверджувати, що діють за ісламським планом і походять із Судану.

Крім того, 14 червня як Anonymous Sudan, так і Killnet почали співпрацювати з іншою російською групою, REvil, для здійснення широкомасштабних атак.

Killnet і REvil відомі як проросійські групи з чіткими моделями атак – Killnet спеціалізується на DDoS-атаках, а REvil зосереджується на програмах-вимагачах.

Той факт, що група вирішила брати участь у цій співпраці, може вказувати на мотиви, що виходять за рамки простої підтримки та доброї волі між сторонами. Цей альянс, ймовірно, дозволяє групі здійснювати більш витончені та потужні атаки, використовуючи допомогу та ефективні можливості інших співпрацюючих груп. Враховуючи, що основним способом роботи Anonymous Sudan є DDoS-атаки, підтримка інших груп, які одночасно атакують тих самих жертв, може значно підвищити успіх їхніх атак. Крім того, ця співпраця може свідчити про те, що Anonymous Sudan від початку був невід’ємною частиною більшого колективу проросійських груп.

Окрім їх явної співпраці, як публічно заявлено в їхніх групах Telegram, кілька факторів також вказують на потенційний зв’язок між Anonymous Sudan та іншими проросійськими групами, які, ймовірно, спонсоруються державою, такими як Killnet і REvil. Одним з них є їхня спільна перевага DDoS-атакам як основному методу атаки. Крім того, багато дописів Anonymous Sudan у Telegram російською мовою (деякі – англійською), а їхні цілі пов’язані з країнами, які підтримують Україну в її конфлікті з Росією, що вказує на можливий зв’язок з Росією.

Однак дослідницька група Cyberint зробила важливе спостереження: хоча Anonymous Sudan націлені на країни, які підтримують Україну, вони ніколи не брали участі в прямих атаках на саму Україну. Цей стратегічний підхід може бути спробою зберегти їхнє твердження про те, що вони не пов’язані з Росією та не діють від імені російських інтересів.

Незважаючи на те, що група наполегливо наполягала на своєму суданському походженні, геолокація їхньої групи в Telegram була простежена до Росії. Крім того, хоча діяльність групи, здається, узгоджується з суданським часом (UTC-3), важливо зазначити, що цей часовий пояс також охоплює Східну Європу, включаючи Москву.

З точки зору дослідницької групи Cyberint, потенційний зв’язок між Anonymous Sudan і Росією можна дослідити за допомогою двох гіпотез.

Одна припускає, що Anonymous Sudan є і завжди була частиною Killnet, потенційно залучаючи членів зі Східної Європи разом з іншими загрозливими акторами, які підтримують мусульманську програму зі схожими цілями.

Друга гіпотеза припускає, що Anonymous Sudan може бути спонсорованою державою російською групою, яка приймає суданську ідентичність і використовує ісламістські мотиви як прикриття для своїх нападів на західні або приєднані до нього організації.

Зв’язок з Іраном

Нещодавно стало відомо, що серед ескалації військової співпраці між Іраном і Росією під час війни в Україні Москва надала Тегерану передові можливості цифрового спостереження та кібердопомогу.

Хоча жертви Anonymous Sudan можуть не бути безпосередньо пов’язаними виключно з ісламською чи проросійською програмою, аналіз дослідницької групи Cyberint показує цікавий висновок. При детальному розгляді всіх жертв стає очевидним, що атаки можуть служити інтересам як Росії, так і Ірану окремо, вказуючи на потенційно складні мотиви їхніх дій.

Незважаючи на підтримку Ізраїлем України під час її війни з Росією, масові напади групи на жертв ізраїльтян під час OpIsrael у квітні минулого року та триваючі напади, які тривають донині, здається, не служать лише проросійським інтересам.

Масштаби цих нападів викликають сумніви щодо їхніх мотивів, натякаючи на більш складну програму, яка може відповідати цілям Ірану.

Ці міркування можуть пролити світло на справжню програму Anonymous Sudan і вибір їхніх жертв нападу, якщо група справді заснована на ірано-російській співпраці. Також можливо, що група має на меті використовувати свою ісламську приналежність для сприяння тіснішій співпраці між Росією та ісламським світом, члени якої походять з різних географічних середовищ.

Плутані дії та порядок денний

Хоча Anonymous Sudan стверджує, що має сильний ісламський і суданський план захисту від своїх атак, їхні дії іноді здаються суперечливими.

Хоча деякі напади здаються безпосередньо пов’язаними з жертвами, які нападають на мусульман або їхні переконання, інші здаються не пов’язаними. Наприклад, на початкових етапах їхніх атак здавалося, що більшість жертв були залучені до антиісламської діяльності, але згодом цілі стали різноманітнішими, включаючи такі організації, як PayPal і Reddit, які не мають явного відношення до анти-ісламської діяльності. Ісламська діяльність. Це викликало занепокоєння, що група може діяти як наймані найманці, використовуючи свої грізні можливості, щоб завдати шкоди тому, хто їм платить.

Крім того, вимоги групи щодо викупу під час деяких їхніх атак привернули увагу Cyberint через нерегулярний і, здавалося б, випадковий характер сум, які вони просили. Наприклад, вони вимагали від SAS викуп у розмірі від 3500 до 3000000 доларів США і лише 50 000 доларів США за те, що, як вони стверджували, було витоком 30 мільйонів облікових записів Microsoft. Їхнє пояснення того, що гроші будуть використані для допомоги людям у Судані, виглядає сумнівним, оскільки групи хактивістів рідко шукають фінансової вигоди в ім’я помсти.

Іншим підозрілим моментом є високоорганізований і регулярний характер атак Anonymous Sudan, які відбуваються більш-менш в один і той самий час щодня та використовують послідовний формат. Такий рівень точності здається незвичайним для групи осіб, які діють на основі своїх переконань як хактивістська організація.

Враховуючи вражаючі можливості DDoS і сумніви щодо фактичного походження Anonymous Sudan із Судану, їхні справжні наміри залишаються невизначеними. Різноманітний вибір жертв викликає питання щодо їхніх мотивів і майбутніх дій, що ускладнює визначення їхніх чітких цілей. Дослідницька група Cyberint припускає, що група, ймовірно, здійснюватиме бліц-атаки на різні країни за своїм вибором, але вони також можуть постійно націлюватися на такі держави, як США та Ізраїль.

Решта статті була заблокована. Щоб продовжити читання, увійдіть.