Резюме

Оскільки війна Росії в Україні триває третій рік, Sandworm залишається серйозною загрозою для України. Операції групи на підтримку військових цілей Москви довели тактичну й оперативну адаптивність і на сьогоднішній день, здається, краще інтегровані з діяльністю звичайних сил Росії, ніж на будь-якому іншому попередньому етапі конфлікту. На сьогоднішній день жодна інша підтримувана російським урядом кібергрупа не відігравала більшої ролі у формуванні та підтримці військової кампанії Росії.

Проте загроза, яку становить Sandworm, далеко не обмежується Україною. Mandiant продовжує спостерігати за глобальними операціями групи в ключових політичних, військових та економічних гарячих точках Росії. У майбутньому рекордна кількість людей візьме участь у національних виборах у 2024 році, а історія спроб Sandworm втручатися в демократичні процеси ще більше підвищує загрозу, яку група може представляти в найближчій перспективі. Враховуючи активну та постійну загрозу для урядів та операторів критичної інфраструктури в усьому світі, Mandiant вирішив перевести групу в APT44.

Ключові судження

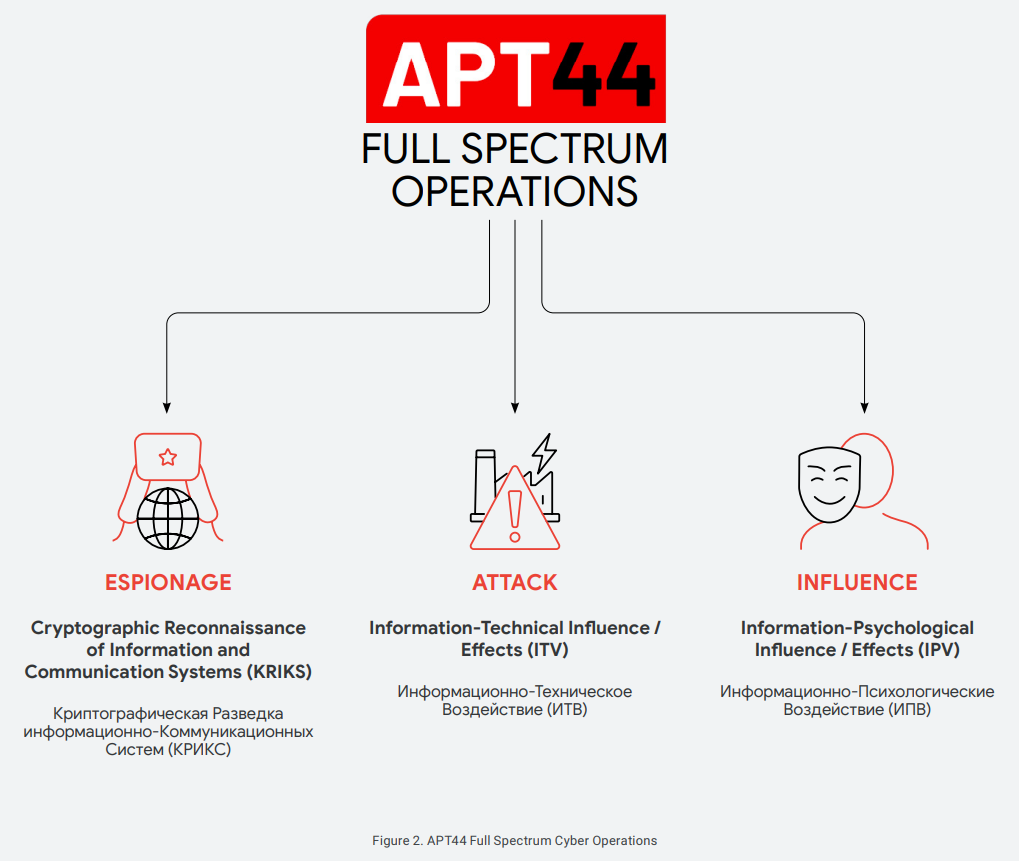

- Спонсорований російською військовою розвідкою, APT44 є динамічним і оперативно зрілим гравцем у боротьбі з загрозами, який активно бере участь у повному спектрі операцій зі шпигунства, нападів і впливу.

- APT44 агресивно доклав багатосторонніх зусиль, щоб допомогти російським військовим отримати перевагу під час війни, і відповідальний за майже всі деструктивні та руйнівні операції проти України за останнє десятиліття.

- Ми з високою впевненістю оцінюємо, що APT44 розглядається Кремлем як гнучкий інструмент влади, здатний обслуговувати широкі національні інтереси та амбіції Росії, включаючи зусилля з підриву демократичних процесів у всьому світі.

- Завдяки історії агресивного використання групою можливостей мережевих атак у політичному та військовому контексті, APT44 представляє постійну загрозу високого рівня серйозності для урядів та операторів критичної інфраструктури в усьому світі, де перетинаються національні інтереси Росії.

Огляд APT44

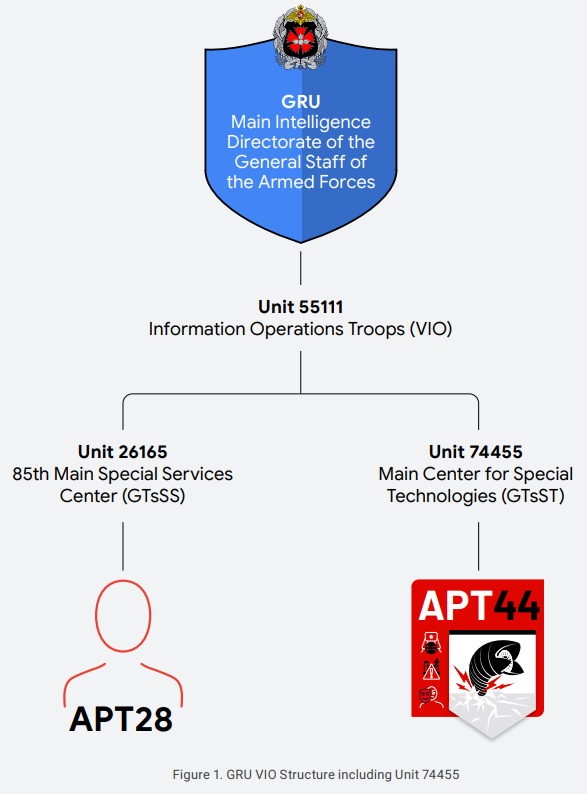

APT44 (широко відомий як Sandworm, FROZENBARENTS і Seashell Blizzard) — це група загроз, яку підтримує Російська Федерація, яку кілька урядів приписують підрозділу 74455, Головному центру спеціальних технологій (GCST) Головного управління Генерального штабу Збройних Сил України. Російської Федерації (ГУ), широко відоме як Головне розвідувальне управління (ГРУ). Mandiant відстежував операції APT44 протягом більше десяти років, маючи у відкритому доступі зображення ювілейних символів підрозділу, які відносять до формування групи в 2009 році.

У той час як більшість російських державних груп загроз, як правило, спеціалізуються на певній місії, APT44 є унікальним динамічним загрозливим актором, який активно бере участь у повному спектрі кібершпигунства, атак і операцій впливу. Ці відповідні компоненти складають набір спеціальних заходів, які зазвичай здійснюють Війська інформаційних операцій (ВІО) ГРУ, яким, на нашу думку, найімовірніше підпорядковується APT44. Тому ми розглядаємо APT44 як характерне представлення концепції інформаційного протистояння (IPb), яка лежить в основі сучасних російських кіберсил.

Мандат глобального націлювання

Операції APT44 мають глобальний масштаб і відображають широкі національні інтереси та амбіції Росії. В епоху після революції Майдану це призвело до кібероперацій, зосереджених переважно на Україні, епіцентрі реваншистських геополітичних цілей Росії протягом останнього десятиліття. Однак, навіть за умов триваючої війни, ми спостерігали, як група підтримує доступ і шпигунські операції в Північній Америці, Європі, Близькому Сході, Центральній Азії та Латинській Америці. Моделі активності впродовж тривалого часу вказують на те, що APT44 має низку різних стратегічних пріоритетів і, ймовірно, розглядається Кремлем як гнучкий інструмент влади, здатний задовольняти як постійні, так і нові вимоги до розвідки.

- APT44 націлений насамперед на урядові, оборонні, транспортні, енергетичні, ЗМІ та організації громадянського суспільства в ближньому зарубіжжі Росії. Урядові органи та інші оператори критичної інфраструктури та ключових ресурсів (CIKR) у Польщі, Казахстані та в Росії часто потрапляли в зону нападу групи.

- APT44 неодноразово націлювався на західні виборчі системи та інституції, у тому числі в нинішніх і майбутніх країнах-членах Організації Північноатлантичного договору (НАТО). У рамках цієї діяльності APT44 намагався втрутитися в демократичні процеси в окремих країнах шляхом витоку політично конфіденційної інформації та розгортання шкідливого програмного забезпечення для доступу до виборчих систем і спотворення виборчих даних.

- У менш дискримінаційних операціях Mandiant продовжує спостерігати, як APT44 проводить широкомасштабну крадіжку облікових даних, націлену на поштові сервери державного та приватного секторів у всьому світі. Ця кампанія, яка розпочалася щонайменше з 2019 року, була націлена на різні поштові середовища, включаючи сервери Exim, Zimbra та Exchange у багатьох галузевих галузях.

- APT44 також часто спрямований проти журналістів, організацій громадянського суспільства та неурядових організацій, які беруть участь у дослідженнях чи розслідуваннях російського уряду. Приклади включають операцію 2018 року, спрямовану проти Організації із заборони хімічної зброї (ОЗХЗ) за її роль у розслідуванні отруєння “Новачком”, а також фішингову кампанію, здійснену оцінюваним кластером початкового доступу APT44 у період з грудня 2023 року по січень 2024 року, яка була спрямована на Bellingcat та інші організації, що займаються журналістськими розслідуваннями.

Високоадаптивний супротивник

APT44 — це стійкий і оперативно зрілий противник, який використовує різноманітні початкові методи доступу, починаючи від звичайних векторів, таких як фішинг, збір облікових даних і використання відомої вразливості, до цілеспрямованих компрометацій у ланцюзі поставок. Група зазвичай використовує невибіркові початкові вектори доступу, які забезпечують широкий доступ до цілей, що цікавлять, згодом відбираючи зацікавлених жертв для повного спектру подальшої діяльності.

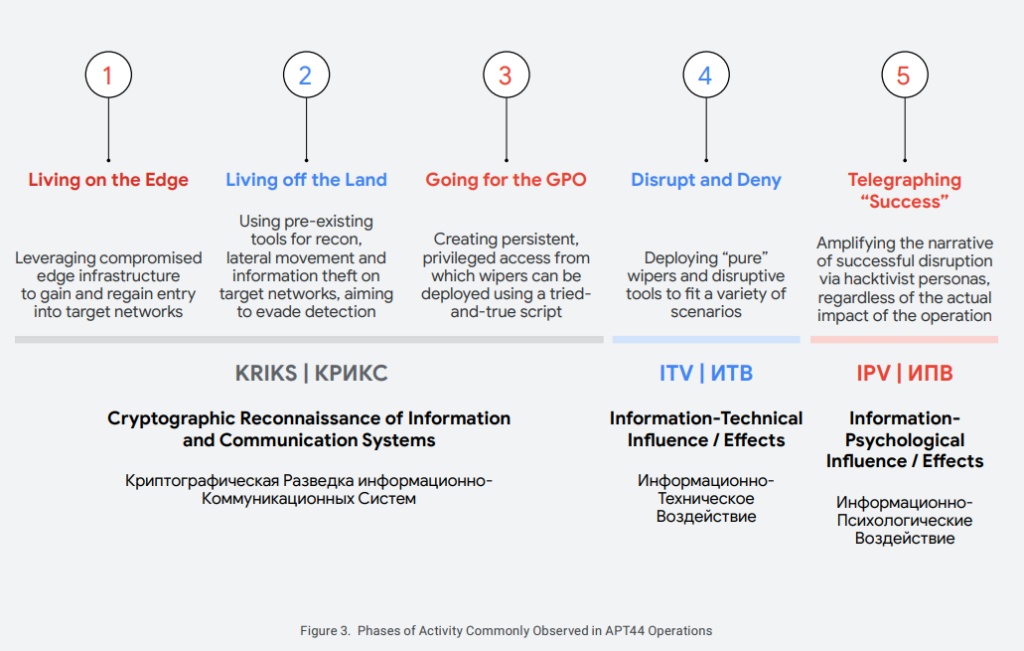

- APT44 часто отримує початковий доступ через використання крайової інфраструктури, такої як маршрутизатори та пристрої віртуальної приватної мережі (VPN). Ми спостерігали, як група виконує різноманітні місії з опорних пунктів, отриманих на периметрах мережі, включно з розвідкою, крадіжкою інформації, фішингом і розгортанням зловмисного програмного забезпечення.

- Наслідуючи ETERNALPETYA (така ж NotPetya), APT44 також продовжує руйнувати ланцюги постачання програмного забезпечення для початкового доступу. В одному нещодавньому випадку доступ до розробника програмного забезпечення призвів до компрометації критично важливих інфраструктурних мереж у Східній Європі та Центральній Азії з подальшим розгортанням зловмисного програмного забезпечення для вибраної організації-жертви.

- Відомо також, що APT44 використовує нетрадиційні методи для компрометації цікавих цілей. Станом на лютий 2024 року група продовжує використовувати інсталятори троянського програмного забезпечення, які розповсюджуються через торренти на україномовних та російськомовних форумах, як засіб досягнення невигідного початкового доступу до потенційних цілей, що цікавлять. Після завантаження жертви, що представляють інтерес, вручну позначаються операторами APT44 із такими специфіками, як організації жертв або назви підрозділів, що призначає їх для подальшої експлуатації. Ми бачили, як ці жертви отримували такі корисні навантаження, як DARKCRYSTALRAT (або DCRAT), товарне шкідливе програмне забезпечення, яке APT44 також використовував для націлювання на телекомунікаційні організації в Україні.

Потрапляючи в мережу, APT44 зазвичай використовує методи живих поза межами (LOTL) для розширення свого доступу, встановлення стійкості та вилучення інформації. Група також відома своїм «низьким капіталом» підходом до доставки зловмисного програмного забезпечення, який надає перевагу інструментам з відкритим кодом або злочинним джерелом над використанням власних спеціальних імплантатів.

- APT44 працює з високим ступенем операційної безпеки та постійно адаптується, щоб обійти найкращі принципи захисту. Щоб досягти цього результату, ми побачили, що група загалом дотримується методики, розробленої для того, щоб допомогти масштабувати свої операції, обмежити криміналістичні докази в середовищі жертви та зробити діяльність після експлуатації важкою для виявлення (див. Малюнок 3).

- Потрапивши в мережу, APT44 дуже розумно розгортає свої найдосконаліші та, ймовірно, найдорожчі у розробці інструменти. Коли потрібне спеціальне зловмисне програмне забезпечення, APT44 зазвичай розгортає легкі інструменти, які є витратними та не завдають суттєвого погіршення загальним можливостям групи під час використання чи впливу.

- APT44 майже напевно покладається на різноманітний набір російських компаній і кримінальних ринків для отримання та підтримки своїх наступальних можливостей, які частіше використовуються.

– Документи російської компанії NTC Vulkan, що просочилися, детально описують вимоги до проекту для інфраструктури, яка використовується для забезпечення кібероперацій, укладених головним військовим підрозділом APT44.

– Ми також оцінюємо, що принаймні ще одна російська компанія з кібербезпеки надала пряму операційну підтримку діяльності APT44 в Україні.

– З моменту повторного вторгнення Росії в Україну на початку 2022 року ми спостерігали відносне збільшення використання APT44 інструментів та куленепробивної інфраструктури хостингу, придбаної на кримінальних ринках. Ми оцінюємо, що APT44, ймовірно, довгий час розглядав інструменти та інфраструктуру, отримані злочинними джерелами, як прихований пул одноразових можливостей, які можна оперативно ввести в дію без негайного атрибутивного зв’язку з його минулими операціями.

Головний відділ кібердиверсій Москви

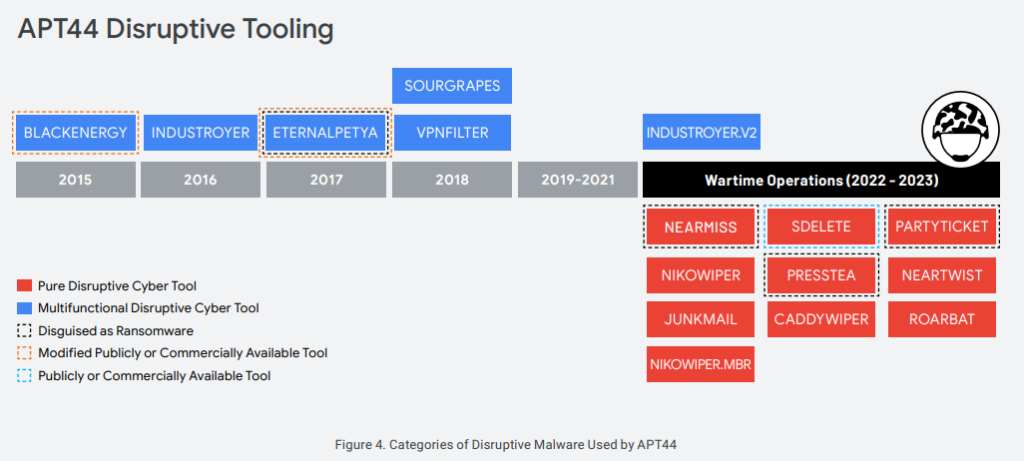

За останнє десятиліття APT44 зарекомендував себе як видатний кібердиверсійний підрозділ Росії. Будучи підрозділом російської армії, він відповідальний за більшість кібер-диверсій ГРУ в Україні, починаючи з початкового вторгнення в країну в 2014 році. Однак атакувальні операції APT44 не обмежуються військовими цілями, а також охоплюють ширшу національну територію Росії. інтереси, такі як політичні сигнальні зусилля Кремля, реагування на кризи або планова реакція без ескалації на уявне приниження авторитету Москви у світі.

- З моменту повторного вторгнення Росії в Україну в лютому 2022 року APT44 несе відповідальність за майже всі руйнівні та руйнівні кібератаки проти українських CIKR, на які Mandiant відповів. Ми з високою впевненістю оцінюємо, що це основний підрозділ кібератак як у ГРУ, так і в усіх кіберпідрозділах, які спонсоруються державою Росії.

- Принаймні з 2015 року APT44 використовує та розширює набір можливостей атак, спрямованих на порушення промислових систем контролю та безпеки з потенціалом завдати значної фізичної шкоди. З моменту повторного вторгнення Росії було помічено подальший прогрес у можливостях кіберфізичної атаки APT44, включаючи новий варіант можливостей атаки для живих людей поза межами Industroyer і Operational Technology (OT), які зловживають вихідним кодом MicroSCADA. Незважаючи на те, що на сьогоднішній день операції в основному спрямовані на енергетичну мережу України, використовувані базові технології мають потенціал для впливу на більш широкий спектр секторів, включаючи залізниці, морські порти, аеропорти та лікарні.

- APT44 також періодично бере участь в операціях кіберсаботажу, спрямованих на те, щоб висловити двостороннє невдоволення, помститися за політичні образи або іншим чином сигналізувати про серйозність загрози, яку представляє кіберпрограма Росії. Наприклад

– У червні 2017 року APT44 розгорнув ETERNALPETYA (aka NotPetya), вайпер, замаскований під програму-вимагач, приурочену до Дня Конституції України, яка відзначає її суверенітет і незалежність від Росії.

– У лютому 2018 року під час церемонії відкриття Олімпійських ігор у Пхьончхані APT44 використав деструктивне шкідливе програмне забезпечення SOURGRAPES (він же OlympicDestroyer) проти ІТ-систем як імовірну помсту за відсторонення Росії від допінгу. За словами уряду Великої Британії, також велася підготовка до зриву літніх Олімпійських ігор 2020 року в Токіо до їх перенесення.

– У жовтні 2022 року кластер, імовірно APT44 із середньою достовірністю, розгорнув програму-вимагач PRESSTEA (також Prestige) проти логістичних організацій у Польщі та Україні, що, ймовірно, сигналізує про його здатність загрожувати лініям постачання летальної допомоги в Україну. Примітно, що ця операція є рідкісним випадком, коли APT44 продемонструвала готовність навмисно використати підривний потенціал проти країни-члена НАТО, і відображає схильність угруповання до ризику.

Через історію агресивних кібератак у політичному та військовому контексті ми вважаємо, що APT44 представляє постійну загрозу високого рівня серйозності для урядів та операторів критичної інфраструктури в усьому світі, де перетинаються національні інтереси Росії. Загроза майбутніх деструктивних або руйнівних кібероперацій, ймовірно, поширюється на осіб або організації, які беруть участь у розслідуванні військових злочинів або інших розслідуваннях правопорушень Російської Федерації в Україні.

Ми також вважаємо, що APT44 представляє значний ризик розповсюдження нових концепцій і методів кібератак. Постійний прогрес і використання в диких умовах інформаційних технологій (ІТ) і можливостей OT кібератак групи також, ймовірно, знизили бар’єр доступу для інших державних і недержавних суб’єктів, щоб тиражувати та розвивати власні програми кібератак. Сама Росія майже напевно уважна та стурбована цим ризиком розповсюдження, оскільки Mandiant спостерігав, як російські організації з кібербезпеки використовують свою здатність захищатися від категорій підривних кіберможливостей, які спочатку використовували APT44 проти України

Кібероперації військового часу APT44

APT44 агресивно доклав багатосторонніх зусиль, щоб допомогти російським військовим отримати перевагу під час війни за допомогою своїх кібероперацій. Серед підтримуваних російським урядом кіберугруповань, за якими ми відстежили участь у військовій кампанії Росії в Україні, APT44 відіграє і продовжує відігравати найважливішу роль, намагаючись просувати воєнні цілі Москви різними способами. Оперативна спрямованість і методи групи були значно адаптовані на другому році війни для підтримки теорії перемоги Росії, що розвивається, при цьому все більше уваги приділялося військовим цілям і збору тактичної розвідки.

- Підривні операції: APT44 несе відповідальність за інтенсивну кампанію кіберзбоїв, що триває від дня вторгнення в лютому 2022 року до сьогодні. Група агресивно розгорнула зловмисне програмне забезпечення проти цивільних і військових цілей і намагалася відчути наслідки війни за лінією фронту в повсякденному житті українців.

- Військова підтримка: APT44 також дедалі частіше займається шпигунством, яке, ймовірно, має на меті сприяти звичайним військовим операціям Росії. Схоже, ці операції зосереджені на мобільних мережах, пристроях, програмах та інших технологіях, які можуть допомогти перехопити комунікації та отримати тактичну та оперативну перевагу на полі бою.

- Інформаційні операції: APT44 використовував підставних осіб, вбудованих у проросійську екосистему Telegram, щоб спробувати сформувати інформаційне середовище та привернути увагу до ймовірного «впливу» окремих кібероперацій.

Підривні операції проти української критичної інфраструктури

Mandiant відстежив інтенсивну кампанію кібератак на українські організації з боку APT44, які відображають його основний мандат. Ці руйнівні кібероперації перевищили масштаби, масштаби та інтенсивність операцій групи, які проводилися за вісім попередніх років війни, і включають широкий арсенал різних сімейств руйнівних або руйнівних шкідливих програм.

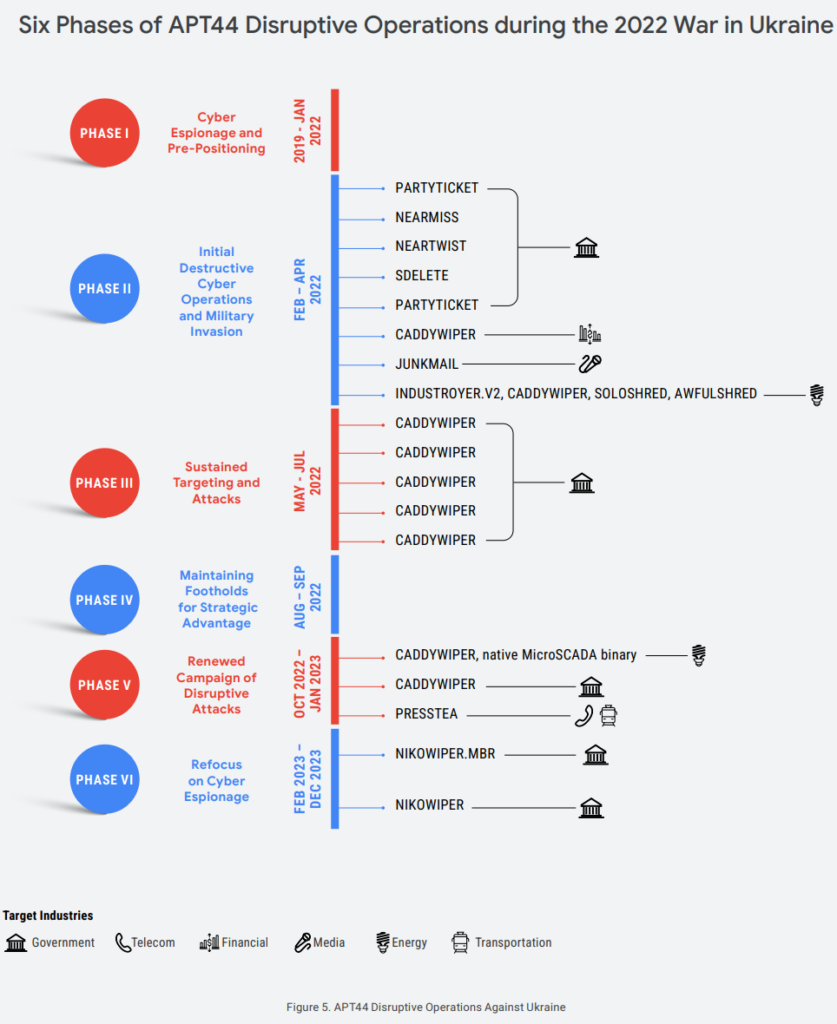

- Підривна діяльність APT44 відбувалася в окремих фазах, віддзеркалюючи основні етапи війни. Перерви між хвилями руйнівної діяльності, ймовірно, забезпечили необхідні вікна для переоснащення та поповнення доступу до оперативних цілей.

- Цілями підривної діяльності APT44 були насамперед державні мережі та оператори критичної інфраструктури, з наголосом на енергетичному секторі України. Ми продовжуємо спостерігати операції доставки зловмисного програмного забезпечення, яке шукає доступ до цілей енергетичного сектору з субкластеру активності APT44, який CERT-UA відстежує як UAC-0099.

- Ми з високою впевненістю оцінюємо, що в конкретних операціях APT44 координував час цих кібератак із звичайними військовими діями, такими як кінетичні удари чи інші форми диверсій, для досягнення спільних військових цілей в Україні. Така повторювана схема діяльності свідчить або про єдність командування, або про оперативну координацію з іншими елементами російської армії.

– Наприклад, у жовтні 2022 року APT44 вивела з ладу системи ІТ та ОТ в енергорозподільчій установі в розпал російської зимової кампанії ударів військових і безпілотників по енергомережі України. Примітно, що ця діяльність узгоджується з незалежним аналізом Microsoft, який виявив подібну схему координації між APT44 та іншими елементами російської армії за той самий проміжок часу.

Mandiant раніше писав про перехід APT44 до чистих руйнівних інструментів як про стратегію підтримки воєнного темпу операцій. На підтримку цієї стратегії управління арсеналом другий рік війни спостерігав прогрес групи від «низького капіталу» до «без капіталу», зловживаючи звичайними утилітами та загальнодоступними інструментами, такими як SDELETE, WinRAR або рідні двійкові файли MicroSCADA замість спеціальних. -розроблені інструменти для досягнення руйнівних цілей.

- У міру розвитку війни Mandiant також помітив, що APT44 більше покладається на інструменти з відкритим кодом (наприклад, веб-оболонки, такі як WEEVELY і REGEORG.NEO, і тунелювачі, такі як CHISEL), щоб отримати та отримати подальший доступ до мереж, які передували його руйнівній діяльності.

- Доступність цих інструментів з відкритим вихідним кодом, варіанти яких можна створювати на вимогу, майже напевно забезпечила групу витратним резервом нового зловмисного програмного забезпечення для циклічного підключення до її руйнівних операцій, допомагаючи тривіально поповнювати варіанти, вичерпані попереднім використанням.

Шпигунські операції для військової допомоги

На другому році повторного вторгнення Росії ми також спостерігали відносне зростання шпигунської діяльності APT44 для підтримки розвідки на полі бою та інших тактичних військових потреб. Ця діяльність, очевидно, зосереджена на системах зв’язку та мобільних пристроях і є частиною ширшого переходу між пов’язаними з російською армією суб’єктами спроби збору тактично значущої інформації з мереж, пристроїв і програм, які використовуються українськими військовими. - Починаючи принаймні з квітня 2023 року, APT44 підготував інфраструктуру для використання російськими військовими силами, ймовірно, передовими, для вилучення зашифрованих повідомлень Telegram і Signal із мобільних пристроїв, захоплених на полі бою.

– Пов’язана інфраструктура містить покрокові інструкції російською мовою про те, як зв’язати програми чату жертви з інфраструктурою, контрольованою актором (див. Малюнок 7). Щоб виконати ці інструкції, оператору майже напевно потрібен буде фізичний доступ до пристроїв, які сполучаються.

– – Інфраструктура також містить посилання для зв’язку з розробником APT44 через керований актором обліковий запис Telegram, що вказує на зусилля з усунення несправностей і підтримки нетехнічних операторів, таких як передові російські військові підрозділи в Україні.

– – Як зазначає TAG Google, інфраструктура та інструменти цієї операції також містили принизливу лексику щодо українців, надаючи погляд операторам APT44, які підтримують військову кампанію Росії. - З огляду на те, що безпілотники стають все більш вирішальними для успіху на полі бою, APT44 також провів численні хвилі фішингу, спрямовані проти організацій, які займаються виробництвом безпілотників і логістикою. Відповідно до тенденції APT44 використовувати зловмисне програмне забезпечення злочинного походження, ця діяльність використовувала відому вразливість WinRAR для доставки програми SMOKELOADER, яка згодом завантажувала RADTHIEF (він же Rhadmanthys Stealer) у пам’ять.

- Ми також спостерігали сплеск активності APT44, зосередженої на отриманні доступу до інтернет-провайдерів і телекомунікаційних установ, які надають мобільний зв’язок українським цивільним особам і військовослужбовцям. Як підкреслює CERT-UA, ці операції APT44 також періодично використовувалися для підривної діяльності.

- У серпні 2023 року кілька урядів оприлюднили додаткову функцію, орієнтовану на шпигунство, «Infamous Chisel», якою керує APT44 для збору інформації з пристроїв Android, включаючи інформацію про системні пристрої, інформацію про комерційні програми, а також інформацію з програм, специфічних для української армії. .

Інформаційні операції, що посилюють кіберактивність

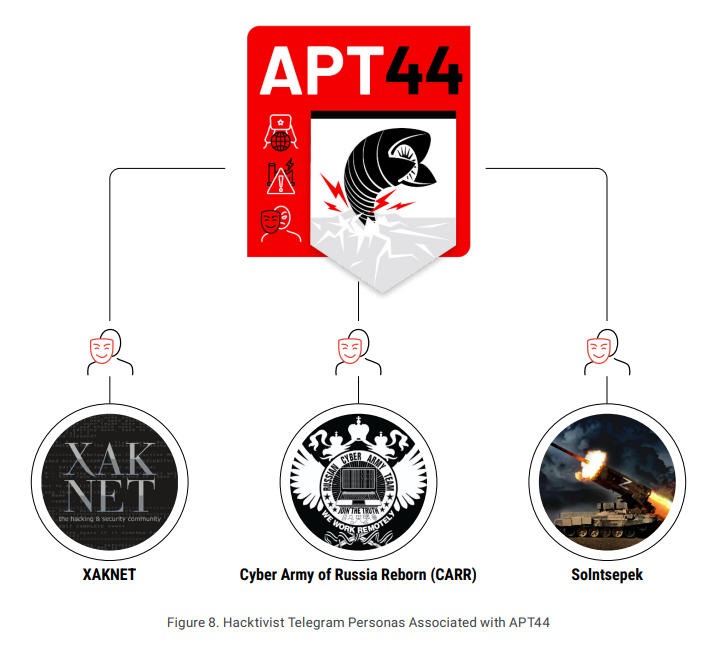

Особливою особливістю підходу APT44 до кібероперацій протягом багатьох років був акцент на спробах створити психологічний ефект другого порядку для посилення своєї шпигунської та диверсійної діяльності. Ці зусилля розвинулися після повторного вторгнення Росії в Україну, коли APT44 використовує низку підставних персон, головним чином у Telegram, щоб публічно вимагати витоків даних і зривних операцій. Крім грубої спроби максимізувати свій оперативний вплив, ми вважаємо, що ці наступні інформаційні операції, ймовірно, призначені APT44 для досягнення кількох цілей військового часу. Ці цілі включають наповнення інформаційного простору наративами, сприятливими для Росії, формування у вітчизняної та іноземної аудиторії сприйняття війни народом, а також надання кіберпотужності ГРУ більшої потужності через перебільшені заяви про вплив. - APT44 покладається на звичайні методи інформаційних операцій для досягнення своїх ширших цілей. Зусилля групи в основному зосереджені на операціях зі зломом і витоком або атаками з витоком, де конфіденційні документи або інші «докази» попередніх кібероперацій розміщуються в основному в Telegram, щоб привернути увагу до їх передбачуваного «впливу». Відповідно до довоєнної діяльності групи, використовуючи таких персонажів, як Anonymous Poland і Guccifer 2.0, APT44 продовжує культивувати хактивістську ідентичність як актив для своїх подальших інформаційних операцій. Щоб взяти на себе відповідальність за свої руйнівні операції під час війни, вона пройшла принаймні три основні канали Telegram під брендом хакерів: XakNet Team, CyberArmyofRussia_Reborn1 і Solntsepek.

- Ми оцінюємо, що APT44 продовжує використовувати ці конкретні канали через своїх підписників і позиції впливу в ширшій проросійській екосистемі Telegram, і підозрюємо, що ГРУ зіграло певну роль у культивуванні їхньої популярності з часом. Хоча канали працюють паралельно, вони не публікують однаковий вміст одночасно.

- Точні відносини та контроль APT44 над кожною з цих зовнішніх персон, ймовірно, відрізняються. Однак ми спостерігали найтісніший оперативний зв’язок між APT44 і CyberArmyofRussia_Reborn (рос. Народная КиберАрмия) і вважаємо, що оператори, які стоять за APT44, мають можливість керувати та впливати на діяльність CyberArmyofRussia_Reborn на багатьох платформах.

– Google TAG помітив, що YouTube-канал CyberArmyofRussia_Reborn було створено з інфраструктури, приписуваної APT44. Канал YouTube отримав мінімальну участь і був закритий після ідентифікації.

– Mandiant спостерігав відому інфраструктуру APT44, яка використовується для вилучення даних від жертв, пізніше просочених у телеграм-канал CyberArmyofRussia_Reborn, а також вихід до Telegram у безпосередній часовій близькості до опублікованих претензій особи.

– В одному випадку серія помилок оператора APT44 призвела до претензій CyberArmyofRussia_Reborn щодо Telegram перед мережевою атакою, на яку вони посилалися.

– Ці моделі взаємодії узгоджуються з оцінкою TAG про те, що CyberArmyofRussia_Reborn створено та контролюється APT44.

– До ребрендингу в «хакерську групу» в 2023 році та взяття на себе відповідальність за підривні кібероперації APT44, «Солнцепек» (рос. Солнцепек) проводив довгострокову кампанію витоку особистої інформації українських військових і співробітників служби безпеки, що вказує на те, що особу ймовірно встановлено. відносини з ГРУ.

– Mandiant оцінює, що з моменту ребрендингу Солнцепек, ймовірно, використовувався як основний засіб взяття на себе відповідальності за руйнівні кібератаки APT44 і витоку викраденої інформації.

– Публікації Солнцепека віддзеркалюють оперативну спрямованість APT44 на другий рік війни, заявляючи про кібератаки на військові об’єкти частіше, ніж попередні особи APT44.

Зусилля щодо подальшого розширення пов’язаних з APT44 дописів у Telegram, здається, здебільшого обмежені перехресним розміщенням у створених проросійських спільнотах Telegram. Наприклад, JokerDNR відіграв значну роль у посиленні Солнцепека, коли канал Telegram був запущений, а потім знову, коли він перейменувався в хакерську групу. Хоча ми спостерігали обмежені спроби проникнути в інші спільноти через дефейс, ми підозрюємо, що група в основному покладається на органічне висвітлення в ЗМІ для охоплення та довіри, а не вкладає ресурси для поширення своїх повідомлень на інших платформах. Mandiant наразі не відносить особу JokerDNR до конкретної групи загроз або спонсора.

Винос

APT44 продовжує представляти одну з наймасштабніших і найсерйозніших кіберзагроз у всьому світі. Він був на передньому краї ландшафту загроз більше десяти років і відповідальний за довгий список перших, які створили прецеденти для майбутніх кібератак. Поєднання високих можливостей APT44, стійкості до ризику та далекосяжного мандату на підтримку зовнішньополітичних інтересів Росії ставить уряди, громадянське суспільство та операторів CIKR у всьому світі під загрозу швидкого потрапляння в поле зору групи. Зразки історичної діяльності, такі як спроби вплинути на вибори чи помста міжнародним спортивним організаціям, свідчать про те, що націоналістичним імпульсам, які можуть підживлювати діяльність групи в майбутньому, немає меж.

Незважаючи на свою упередженість щодо дії та наголос на психологічному впливі, APT44 показав себе терплячим, винахідливим і здатним залишатися непоміченим протягом тривалого періоду часу в середовищі жертв. Інструкція групи майже напевно створена для здійснення непомічених вторгнень, а використання зловмисного програмного забезпечення як з відкритим кодом, так і зловмисного походження часто може призвести до того, що діяльність не вважається загрозою для товарів. Організації з високим ризиком стати мішенню для APT44 повинні надавати пріоритет виявленню методів LOTL і ретельно досліджувати випадки комерційно доступного шкідливого програмного забезпечення як потенційної активності APT44. Відповіді на APT44 також повинні враховувати чутливість групи до ризику контррозвідки. Це учасник, який добре обізнаний про реагування на інциденти та зусилля з виявлення, і в деяких випадках зусилля з пом’якшення можуть призвести до руйнівної діяльності.

Оскільки війна Росії триває, ми очікуємо, що Україна залишатиметься головним центром операцій APT44. Однак, як показує історія, готовність групи проводити кібероперації на підтримку ширших стратегічних цілей Кремля в усьому світі закладена в її мандаті. Ми оцінюємо, що зміна політичної динаміки Заходу, майбутні вибори та проблеми, що виникають у близькому зарубіжжі Росії, продовжуватимуть формувати діяльність APT44 у доступному для огляду майбутньому.