Керівники рівня С, дипломати та ІТ-менеджери високого рангу зазвичай мають доступ до конфіденційної інформації, величезних обсягів даних, фінансів або комбінації всього цього. І супротивники це знають.

Передбачаючи всі дорогоцінні дані та права доступу, кіберзлочинці та фінансовані державою передові групи постійної загрози (APT) готові інвестувати багато часу та грошей, щоб організувати атаки, які можуть скомпрометувати VIP-пристрої та облікові записи. У цьому випадку бекдори особливо небезпечні, оскільки зазвичай вони мають можливість надсилати файли на головний комп’ютер, виконувати там файли та команди та вилучати (надсилати) файли та документи назад зловмиснику.

Один з останніх прикладів такої атаки містить кілька складних і раніше невідомих бекдорів під назвою LunarWeb і LunarMail, які нещодавно були описані дослідниками ESET і представлені на конференції ESET World 2024. Використовуючи передові методи обфускації, вони були задіяні для шпигування за невідомим європейським міністерством закордонних справ. Напад із середньою впевненістю приписують російському угрупованню APT Turla.

Щоб захиститися від таких атак, організації повинні бути проактивними. Це означає не лише навчання персоналу та розгортання надійного рішення кібербезпеки, а й наявність комплексної інформації про кіберзагрози, яка допомагає їм випереджати противників.

VIP-персонам погрожують і вдома

Згідно з дослідженням 2023 року, проведеним BlackCloak та Ponemon Institute, корпоративні керівники вищого рівня все частіше стають мішенями складних кібератак. До них відносяться компрометація електронної пошти, програмне забезпечення-вимагач, зараження зловмисним програмним забезпеченням, доксінг, здирництво, видавання себе за іншу особу в Інтернеті та навіть фізичні атаки, наприклад удари руками.

Приблизно 42% опитаних організацій заявили, що їхні керівники або члени сім’ї керівників піддавалися нападам протягом останніх двох років. Зловмисники часто шукали конфіденційні дані компанії, включаючи фінансову інформацію та інтелектуальну власність.

Кіберзлочинці без вагань завдавали удару, коли їхні цілі були найбільш уразливими – вдома з близькими. У одній третині зареєстрованих випадків хакери досягали керівників через незахищені мережі домашнього офісу, які використовувалися під час віддаленої роботи.

Компрометація ділової електронної пошти (BEC) є однією з найбільш використовуваних тактик проти VIP-персон. Зазвичай це складне шахрайство, націлене на осіб, які здійснюють перекази коштів, і спрямоване на компрометацію законних облікових записів електронної пошти бізнесу за допомогою соціальної інженерії та/або методів комп’ютерного вторгнення.

Відповідно до щорічних звітів Центру скарг на злочини в Інтернеті ФБР (IC3), BEC є одним із найдорожчих видів злочинів. У 2023 році IC3 отримала 21 489 скарг BEC зі скоригованими збитками понад 2,9 мільярда доларів. Лише інвестиційні злочини (такі як фінансові піраміди, шахрайство з інвестиціями в нерухомість або шахрайство з інвестиціями в криптовалюту) накопичили більше збитків, ніж BEC у тому році, з 4,7 мільярда доларів, як повідомляється, викрадено.

Місячний набір інструментів

Дослідження ESET щодо набору інструментів Lunar демонструє, як може виглядати таке ретельно продумане шпигунство.

Початковий напрямок атаки невідомий, але відновлені компоненти, пов’язані з інсталяцією, і активність зловмисника свідчать про можливе підманне використання зловмисного документа Word і зловживання як неправильно налаштованою мережею, так і програмним забезпеченням моніторингу додатків Zabbix.

Після того, як доступ отримано, слід процес встановлення бекдору. Він складається з скидання завантажувача та блобу, що містить LunarWeb або LunarMail, а також налаштування збереження.

З цього моменту може початися викрадання даних. Наприклад, бекдор LunarWeb збирає такі дані, як серійна назва ОС, змінні середовища, мережеві адаптери, список запущених процесів, список служб або список встановлених продуктів безпеки, і надсилає їх на сервер C&C.

LunarWeb зв’язується з сервером C&C за допомогою HTTP(S), під яким міститься спеціальний бінарний протокол із зашифрованим вмістом. Дослідники ESET виявили, що LunarWeb розгорнуто лише на серверах, а не на робочих станціях користувачів.

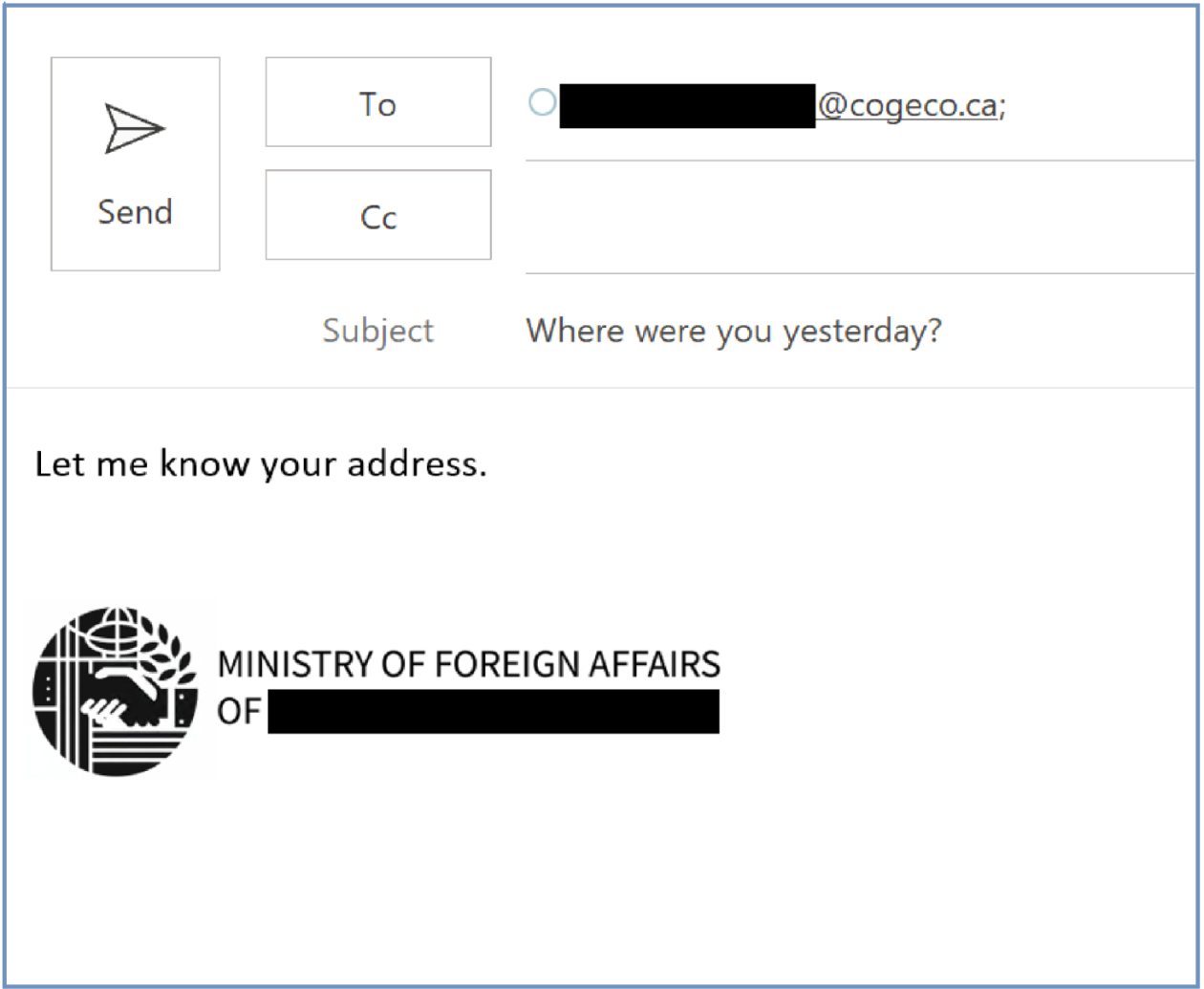

LunarMail схожий, але замість HTTP(S) він використовує повідомлення електронної пошти для зв’язку зі своїм C&C сервером. Цей бекдор призначений для розгортання на робочих станціях користувачів, а не на серверах, оскільки він постійний і призначений для запуску як надбудова Outlook.

Залишатися поза увагою радарів

Група APT також має кілька трюків у своєму рукаві, щоб приховати зловмисну діяльність розгорнутих бекдорів.

The APT group also has several tricks up its sleeve to conceal the malicious activities of deployed backdoors.

- Завантажувач використовує RC4, симетричний ключовий шифр, щоб розшифрувати шлях до blob і зчитувати з нього зашифровані дані.

- Він також створює ключ дешифрування, отриманий з імені домену DNS, який перевіряє. Використання розшифровки доменного імені DNS означає, що завантажувач правильно виконується лише в цільовій організації, що може перешкоджати аналізу, якщо доменне ім’я невідоме.

- LunarWeb обмежує початкові спроби зв’язку з сервером C&C, оцінюючи тривалість життя бекдору та перевіряючи доступність сервера C&C. Якщо будь-яка з умов безпеки не виконується, LunarWeb самовидаляється, видаляючи свої файли, включаючи завантажувач і blob.

- Щоб приховати свої зв’язки C&C, LunarWeb імітує трафік, що виглядає як законний, підмінюючи HTTP-заголовки за допомогою справжніх доменів і часто використовуваних атрибутів. Примітними прикладами видавання себе за іншу особу є служби Windows (Teredo, Windows Update) і оновлення продуктів ESET.

- І LunarWeb, і LunarMail можуть отримувати команди, приховані в зображеннях.

- Щоб отримати викрадені дані, LunarMail вставляє їх у зображення PNG або PDF-документ. Для файлів PNG використовується шаблон, що відповідає логотипу зламаної установи.

- LunarMail видаляє повідомлення електронної пошти, які використовуються для зв’язку C&C.

- І LunarWeb, і LunarMail можуть самостійно видалятися.

Як захистити VIP-персон

Будучи високопріоритетними цілями, VIP-персони повинні мати адекватний високопріоритетний захист як в офісі, так і вдома.

- Навчіть їх та решту персоналу – сама по собі технологія не може повністю захистити організацію, і людський фактор завжди відіграватиме свою роль. Лише 9% фахівців з кібербезпеки, які взяли участь в опитуванні Ponemon, були дуже впевнені, що їхній генеральний директор або керівники знають, як захистити свій персональний комп’ютер від вірусів, і лише 22% довіряли їм, коли справа доходить до захисту особистої електронної пошти.

- Захистіть їхню віддалену роботу – оскільки багато VIP-персон є націленими на домашнє середовище, необхідно захистити їхні корпоративні пристрої, особисті пристрої, які використовуються для роботи, і домашні мережі. Це включає використання надійних паролів або парольних фраз, 2FA, регулярне оновлення, виправлення та резервне копіювання даних.

- Прийміть підхід нульової довіри – вживайте заходів для ефективної перевірки кожної окремої точки доступу, як співробітника, так і пристрою – внутрішнього та зовнішнього. Звичайно, генеральним директорам і високопоставленим менеджерам для виконання своїх обов’язків потрібен великий доступ, але він не повинен бути необмеженим. Оцініть, скільки привілеїв їм дійсно потрібно для захисту даних вашої установи у випадках, коли облікові записи VIP-персон зламано.

- Розгорніть надійну кібербезпеку. Як показує набір інструментів Lunar, поточні кіберзагрози перевищують поріг безпеки традиційних брандмауерів, тому необхідно застосовувати більш складні заходи безпеки. Захист посадових осіб рівня C має включати багаторівневу безпеку та проактивний захист, що використовує розвідку про кіберзагрози.