IntelBroker, сумно відома фігура, відома організацією гучних кібератак, працює в BreachForums. Спеціалізуючись на виявленні та продажу доступу до скомпрометованих систем, витоків конфіденційних даних і, можливо, здирництва, IntelBroker сприяє різноманітній зловмисній діяльності.

BreachForums, давня база IntelBroker, нещодавно була знову знищена під час операції. Це призвело до відродження зменшеної версії, схожої на Франкенштейна, яка втратила деяких своїх ключових членів. Форумом, що бореться, більше не керує ShinyHunters, а USDoD прагне створити власну платформу. Незважаючи на ці зміни, видатний учасник форуму IntelBroker залишається активним.

Хто такий IntelBroker?

Можливо, найвідоміший учасник BreachForums, також відомий спробами програм-вимагачів під назвою Endurance Ransomware. IntelBroker, який ми знаємо сьогодні, з’явився наприкінці 2022 року та набув популярності на початку 2023 року після нібито порушення роботи продуктової служби Weee.

Інші помітні порушення, приписувані IntelBroker, включають Europol, Autotrader, Volvo, Hilton Hotels і AT&T, окрім нещодавніх інцидентів. Хоча не кожне порушення можна перевірити однаковою мірою, багато інцидентів, спричинених IntelBroker, були підтвердженими витоками.

Кібернегри

У 2023 році IntelBroker став членом CyberNiggers, расистської кіберзлочинної групи, яка діє на BreachForums. IntelBroker був лише членом групи, але найбільш значні атаки групи були організовані IntelBroker під час його перебування. Інші учасники групи також продовжували здійснювати подібні напади.

Заяви членів групи в витоках публікацій припускали взаємну допомогу, хоча масштаби цієї співпраці залишаються незрозумілими. Тим не менш, IntelBroker зумів зберегти свою відмінну ідентичність і досяг розголосу, перевершивши групу.

BreachForums — лігво кібернігерів — це складна платформа. Він неодноразово відновлювався, спочатку після арешту його адміністратора «помпомпуріна», але продовжував працювати. Форум знову пережив подібну долю, але зараз продовжує працювати.

Для глибшого розуміння IntelBroker ми запрошуємо вас прочитати допис у нашому блозі з детальним описом останніх подій на BreachForums. Ця публікація охоплює як історичні, так і недавні події навколо форуму хакерів.

Наразі CyberNiggers, здається, більше не існує, але IntelBroker продовжує публікувати свою діяльність на цьому форумі, налагоджувати контакти та співпрацювати з іншими учасниками.

За маскою

У минулому Центр боротьби з кіберзлочинністю Міністерства оборони припустив, що Endurance Ransomware може бути іранською державною організацією, що є назвою штамму програм-вимагачів IntelBroker, зазначивши схожість між шкідливим програмним забезпеченням, яке воно використовувало, і сумнозвісним інструментом очищення Shamoon. Однак IntelBroker заперечує ці звинувачення, стверджуючи про незалежність і заявляючи, що це одна особа з Сербії.

В інтерв’ю на YouTube IntelBroker заявив, що він із Сербії, але проживає в Росії з міркувань безпеки роботи. Цей контекст може пролити світло на цілі та політичну позицію IntelBroker.

Нещодавні дискусії про IntelBroker давно відійшли від претензій щодо Ірану, однак схожість між тактиками, технікою та процедурами (TTP) іранських акторів і сучасних хакерських колективів і хактивістських груп, що базуються в Росії, очевидна. Це може свідчити про потенційне збігання кіберпотужностей і стратегій між двома регіонами, схоже на ширшу геополітичну динаміку, таку як продаж Іраном безпілотників Росії.

Підсумовуючи, звинувачення щодо особи IntelBroker зберігаються. Незалежно від того, сербський чи ні, можна припустити, що IntelBroker працює незалежно, можливо, раніше використовуючи іранські варіанти зловмисного програмного забезпечення. Однак витончені атаки актора на високопоставлені цілі, зокрема в оборонному секторі США, викликають сумніви щодо потенційного державного спонсорства чи співпраці з державними структурами.

Як IntelBroker проводить атаки?

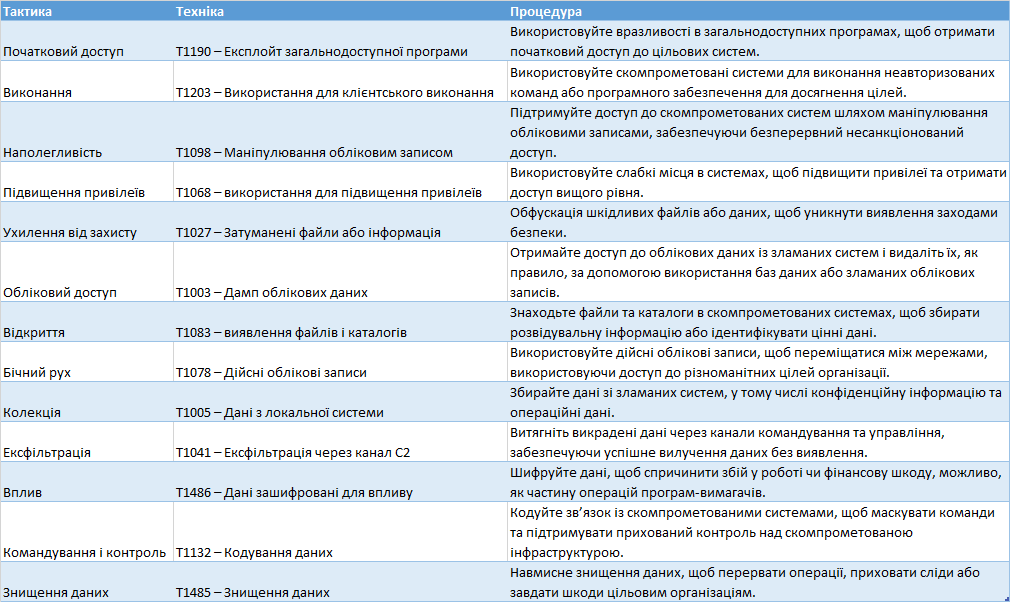

Навіть якщо у нас немає дослідження реагування на інциденти, спосіб роботи IntelBroker можна оцінити на основі його відомих методів і вмісту витоку даних.

Можливо, IntelBroker використовує багатогранний підхід до кібератак, який характеризується стратегічним початковим посередництвом доступу та тактикою викрадання даних. Працюючи в рамках нещодавно відродженого BreachForums, IntelBroker відіграє ключову роль у виявленні та монетизації доступу до скомпрометованих систем, сприяючи низці шкідливих дій.

Початковий доступ

IntelBroker зазвичай починає зі спроби продати доступ, який він придбав. Якщо це не вдасться, він, ймовірно, вдасться до власних спроб проникнення, щоб викрасти дані. Проте з часом цей підхід міг змінитися від простого продажу доступу до ініціювання власних витоків даних. Цими днями актор викладає на форумі зразки даних, доступних для продажу.

Згідно з його заявами в різних публікаціях, його modus operandi повинен охоплювати кілька методів, як-от використання експлойтів, націлених на вразливості в загальнодоступних програмах, щоб отримати початковий доступ до цільових організацій.

Крім того, можливе придбання первинних джерел доступу в інших учасників, які поділяють подібні тактики, методи, процедури та цілі. Отримання облікових даних через журнали крадіжок і використання інформації, що дозволяє ідентифікувати особу (PII) з цих журналів, для атак із виданням за іншу особу або внутрішніх загроз також є поширеними початковими векторами доступу, які використовують такі актори.

Наприклад, загрозливий актор USDoD, який раніше був активним на BreachForums, згадав в інтерв’ю, що його вектор атаки включав ці методи.

Всередині систем

Як можна інтерпретувати з вмісту витоків IntelBroker, потрапивши всередину, IntelBroker виконує неавторизовані команди та маніпулює обліковими записами, щоб встановити постійний доступ, забезпечуючи тривале проникнення та можливості експлуатації.

Крім того, IntelBroker вміє підвищувати привілеї в скомпрометованих мережах, публікуючи вихідні коди з внутрішніх інструментів, використовуючи методи отримання доступу вищого рівня та обхід заходів безпеки. Щоб уникнути виявлення, він використовує такі тактики, як обфускація шкідливих файлів і інформації, що ускладнює захист для захисту від виявлення та ефективного пом’якшення його дій.

Демпінг облікових даних може бути ще одним невід’ємним аспектом методології IntelBroker, що дозволяє йому збирати та використовувати скомпрометовані облікові дані для розширення доступу в мережах. Його операції включають повне виявлення файлів і каталогів у зламаних системах, таких як передбачувані конфіденційні військові файли, пов’язані з DARPA.

Таким чином, діяльність IntelBroker може виходити за рамки початкового доступу та наполегливості й включати бічні переміщення мережами з використанням дійсних облікових записів, що дозволить йому досліджувати та компрометувати різноманітні організаційні цілі. Кульмінацією його підходу є збір і вилучення конфіденційних даних через канали командування та управління, що забезпечує вилучення цінної інформації з скомпрометованих середовищ.

Програма-вимагач Endurance

IntelBroker, який стверджував, що розробляє програмне забезпечення-вимагач Endurance в публікації в 2023 році, наразі не має видимого зв’язку з програмним забезпеченням-вимагачем. Зокрема, BreachForums заборонив теми, пов’язані з програмами-вимагачами, під час операцій проти груп програм-вимагачів, таких як ALPHV і LockBit. У цьому контексті здається, що здирництву надається перевага над програмами-вимагачами в загальному середовищі кіберзлочинності, а IntelBroker наразі не бере участі в діяльності програм-вимагачів.

Мотиви

Діяльність IntelBroker переважно мотивується фінансовою вигодою, про що свідчить продаж доступу до важливих даних і систем. Однак його дії іноді перетинаються з ширшими геополітичними міркуваннями, особливо коли вони спрямовані на організації в країнах-членах НАТО, таких як Сполучені Штати. Цей подвійний акцент на фінансових стимулах і випадкових геополітичних повідомленнях підкреслює складну природу IntelBroker.

Які цілі IntelBroker?

Переглядаючи поточні публікації на BreachForums, ми спостерігаємо щонайменше 82 випадки витоків, продажу доступу та продажу вразливостей. Деякі старі публікації недоступні. Крім того, у деяких публікаціях згадується продаж доступу для понад 400 компаній, а в одній публікації про ймовірну атаку на енергетичний сектор США перелічено 27 компаній. Таким чином, можна вважати, що мішенню стали сотні компаній, але в аналізі нижче ми зосередимося на аналізі жертв через унікальні публікації.

IntelBroker відомий тим, що націлений на широкий спектр галузей у багатьох країнах. У наведеному нижче аналізі розбиваються шаблони та переваги IntelBroker на основі його ймовірних жертв на унікальних публікаціях.

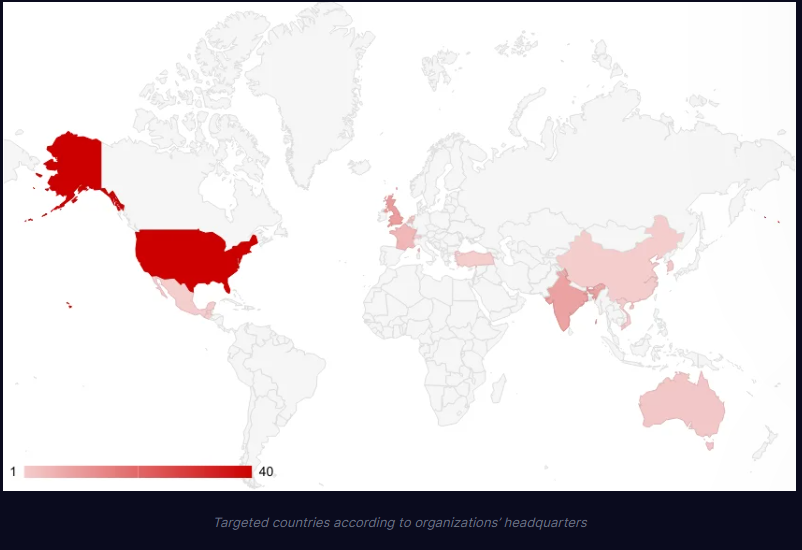

Географічне поширення

IntelBroker націлений на різноманітні галузі в багатьох країнах, демонструючи стратегічну спрямованість і методичний підхід у виборі жертв. Географічно їх діяльність охоплює континенти, з помітною концентрацією в ключових регіонах. Переважно Сполучені Штати служать основною ціллю, використовуючи свої багаті даними середовища та критичну інфраструктуру. Крім того, IntelBroker виявив значний інтерес до Індії, привернений її швидким цифровим розширенням, а також частими вторгненнями в європейські країни, такі як Велика Британія та Франція. Крім того, слід згадати про політично мотивований підхід.

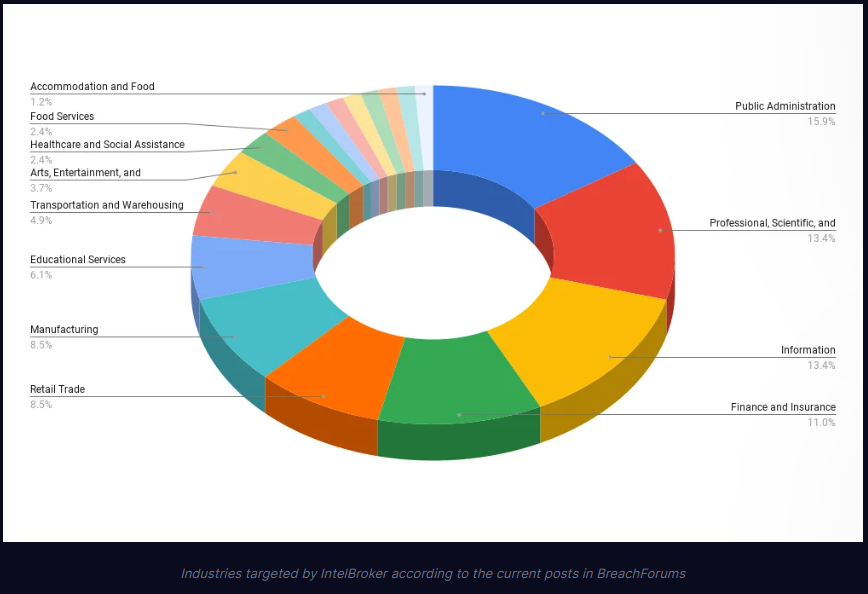

Індустріальний фокус

З точки зору галузевої спрямованості, IntelBroker демонструє широкий спектр, орієнтуючись на сектори зі значними активами даних. Вони не виявляють помітної упередженості щодо будь-якої конкретної галузі, але зосереджують свої зусилля там, де цінність даних сприймається як висока. Сюди входять інформаційні технології та телекомунікації, охорона здоров’я, фінансові послуги, уряд і державне управління, освіта, роздрібна торгівля та електронна комерція, транспорт і логістика, професійні послуги та виробництво.

IntelBroker демонструє чітку перевагу націленню на організації, пов’язані з національною безпекою. Помітні інциденти включають витік даних з Державного департаменту та Департаменту внутрішньої безпеки, секретні документи DARPA та пропозиції доступу до системи під назвою «Панель армії США». Він також націлився на підрядника із захисту кібербезпеки, щоб отримати секретні документи АНБ, пов’язані з зв’язком Five Eyes та Європолом. Ці атаки на різні державні установи свідчать про мотивацію підірвати уряд США, про що свідчить витік журналів польотів з Департаменту транспорту США, порушення систем аеропорту Лос-Анджелеса, компрометація Служби громадянства та імміграції США та розкриття особистої інформації членів Конгресу.

Окрім державних установ, IntelBroker також націлений на сектори критичної інфраструктури, зокрема ІТ та телекомунікації. Він нібито вкрав облікові дані від HPE, AT&T і Verizon і нібито зламав Zcaler. IntelBroker також націлений на платформи електронної комерції, такі як Weee! і PandaBuy, нібито витягли облікові дані з фінансових установ, таких як Barclays і HSBC, атакували такі компанії, як Accor і Home Depot, і злили тисячі записів з Facebook Marketplace. Така широта діяльності підкреслює їх складний і широкомасштабний підхід до кібератак.

Найбільш помітні претензії IntelBroker про порушення

Weee Grocery Service: IntelBroker взяв на себе відповідальність за значну витоку даних за участю Weee Grocery Service, популярної продуктової онлайн-платформи. Це порушення торкнулося приблизно 11 мільйонів користувачів, що викликало серйозні занепокоєння щодо розкриття особистої та фінансової інформації. Важливість цього інциденту полягає в тому, що це була одна з перших гучних атак IntelBroker, що поклало початок широкому зверненню уваги на його діяльність.

Міжнародний аеропорт Лос-Анджелеса: IntelBroker проникла в базу даних, що містить 2,5 мільйона записів, включаючи повні імена, номери CPA, назви компаній, номери моделей літаків, бортові номери літаків і 1,9 мільйона електронних листів. Це порушення було здійснено через атаку на вразливу систему управління взаємовідносинами з клієнтами аеропорту.

Гострота: IntelBroker отримав доступ до даних імміграційної та митної служби США та Служби громадянства та імміграції США, використовуючи критичну вразливість GitHub нульового дня. Це порушення скомпрометувало особисту інформацію понад 100 000 громадян США та, ймовірно, включало конфіденційні документи, пов’язані з методами розслідування альянсу «П’ять очей» і російсько-українською війною, що триває.

Інші порушення, пов’язані з IntelBroker, стосуються високопоставлених цілей, таких як General Electric, Hewlett Packard Enterprise, AT&T і Verizon.

Європол: правоохоронний орган Європейського Союзу, нібито став жертвою витоку даних 10 травня 2024 року, розкривши дуже конфіденційну інформацію та секретні дані. Передбачуване порушення, на яке заявив IntelBroker. Ймовірно скомпрометовані дані включали багато конфіденційних матеріалів, починаючи від інформації про співробітників альянсу до вихідного коду FOUO, PDF-файлів, документів для розвідки та оперативних інструкцій. Того ж тижня IntelBroker заявив, що також зламав Zscaler.

Apple і AMD: одна з останніх атак була спрямована на двох технологічних гігантів. IntelBroker стверджував, що 19 червня 2024 року зламав внутрішній сайт Apple. Він заявив про розкриття внутрішніх інструментів, таких як AppleConnect-SSO, Apple-HWE-Confluence-Advanced і AppleMacroPlugin. Крім того, 18 червня 2024 року IntelBroker нібито зламав базу даних AMD, розкривши широкий спектр даних, включаючи деталі майбутніх продуктів, специфікації, бази даних клієнтів, файли власності, ПЗУ, вихідний код, мікропрограмне забезпечення, фінанси та велику інформацію про співробітників (користувач ID, повні імена, посади, номери телефонів, електронні адреси тощо).

Що таке TTP IntelBroker

Нижче наведено найбільш можливі TTP для діяльності IntelBroker. Проте слід ще раз нагадати, що це не дослідження реагування на інцидент і розслідування, а було підготовлено на основі змісту ймовірної діяльності та даних.

Висновок

IntelBroker, що працює в тіні BreachForums, залишається значною присутністю в ландшафті кіберзагроз, незважаючи на нещодавні збої в роботі форуму. IntelBroker спеціалізується на використанні вразливостей у багатьох галузях і регіонах. Діяльність IntelBroker охоплює від гучних витоків даних у таких компаніях, як Weee Grocery Service і AT&T, до проникнення в чутливі державні установи та критичну інфраструктуру. Примітно, що його нещодавні заяви про порушення прав Apple і AMD підкреслюють його постійну здатність націлюватися на великі технологічні фірми та вилучати цінну інтелектуальну власність.

Чим може допомогти SOCRadar?

Реагування на порушення, підтвердження претензій і створення потужних засобів захисту кібербезпеки мають вирішальне значення для зменшення впливу кіберзагроз. У сучасному середовищі кібербезпеки дуже важливо бути пильним і адаптуватися, а також працювати разом, щоб захистити критичну інфраструктуру, національну безпеку та особисті дані.

SOCRadar Dark Web Monitoring пропонує комплексний моніторинг різних рівнів Інтернету — поверхневого, глибокого та темного Інтернету. SOCRadar дозволяє організаціям виявляти загрози та ефективно боротися з ними. Завдяки нашому досвіду в розвідці та аналізі загроз ми надаємо практичну інформацію, щоб посилити ваші проактивні заходи безпеки. Інтеграція автоматизованої кіберрозвідки з експертами-аналітиками дає змогу командам Security Operations Center (SOC) завчасно боротися із загрозами, розширюючи свої захисні можливості.