Незважаючи на попередження Health-ISAC і NCC Group, виробник програмного забезпечення для віддаленого доступу каже, що поглиблений захист захистив дані клієнтів від Midnight Blizzard.

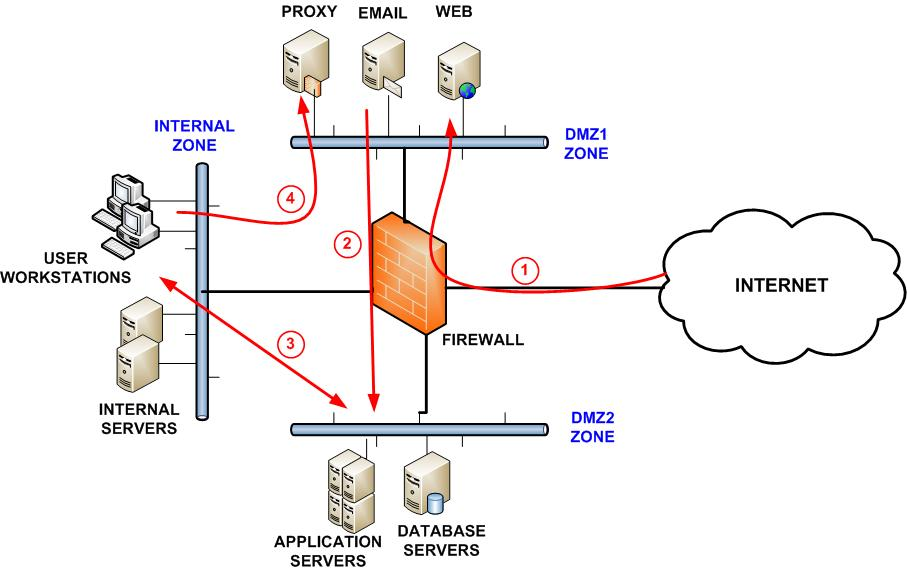

Наприкінці червня TeamViewer заявив, що хоча російській групі APT29, також відомої як Midnight Blizzard, вдалося отримати доступ до її корпоративної мережі, загрози були обмежені внутрішньою ІТ-мережею компанії через «сильну сегментацію» між її середовищами. Таким чином, жоден клієнт не постраждав.

У публічних заявах від 27 червня (повторених сьогодні) німецький виробник програмного забезпечення для віддаленого робочого столу сказав: «[Ми] зберігаємо всі сервери, мережі та облікові записи суворо відокремленими, щоб запобігти несанкціонованому доступу та переміщенню між різними середовищами. Ця сегрегація є одним із багатьох рівнів захисту в нашому підході до «поглибленого захисту».

Поглиблений захист — це набір базових методів, включаючи сегментацію мережі, до застосування яких уряд США постійно закликає людей. Інші включають моніторинг мережі, багатофакторну автентифікацію та списки контролю доступу.

Незважаючи на це, через потенційну шкоду, яку може завдати поганий гравець із доступом до робочого столу, користувачі TeamViewer повинні покращити свою безпеку, на думку галузевих груп. Група NCC, яка спочатку випустила попередження під жовтим/обмеженим класифікацією, але потім змінила його на зелений/загальнодоступний, порадила своїм клієнтам, що в очікуванні остаточного підтвердження ступеня компрометації, вони видаляють TeamViewer зі своїх систем, якщо це можливо, і уважно спостерігають хости, на яких була встановлена програма, якщо ні.

Тим часом Центр обміну та аналізу інформації про здоров’я (H-ISAC) надав подібну пораду сектору охорони здоров’я, додавши, що організації повинні запровадити двофакторну автентифікацію (2FA) і списки дозволених/чорних списків, щоб контролювати, хто отримує доступ до систем через TeamViewer.

Ставки особливо високі для безпеки програм віддаленого доступу через легітимний доступ до систем користувачів, які надає таке програмне забезпечення. У січні Huntress повідомила, що дві спроби злому почалися з екземплярів TeamViewer, і існує довга історія використання зловмисниками програмного забезпечення для віддаленого робочого столу для імплантації шкідливих програм. Очевидно обмежений вплив останнього інциденту демонструє цінність методів глибокого захисту для обмеження впливу вторгнень.

TeamViewer заслуговує на сегментацію мережі за відсіч атаки APT29